Fターム[5B089KA17]の内容

Fターム[5B089KA17]に分類される特許

1 - 20 / 774

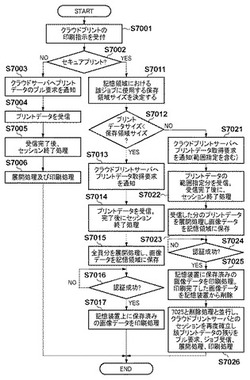

クラウドプリントシステム、画像処理装置、画像処理方法、およびプログラム

【課題】小容量の記憶装置しか持たない安価な画像処理装置にて、クラウドサービスによるセキュアプリントを実現する。

【解決手段】クラウドプリントの指示を受信する受信手段と、前記指示においてセキュアプリントが指定されている場合、当該指示に対応するプリントデータの展開処理に使用する記憶領域のサイズを決定する決定手段と、前記記憶領域のサイズにて保持できるサイズの範囲で、前記プリントデータの一部を指定したプリントデータ取得要求を前記プリントサーバに送信する要求手段と、前記プリントデータ取得要求に対応するプリントデータの受信完了後に、前記プリントサーバとのセッションを終了する通信手段と、前記指示に対して決定した記憶領域を使用して、前記プリントデータに対して展開処理を行い生成された画像データを保持する保持手段とを有する。

(もっと読む)

フィルタリングシステムおよびフィルタリング方法

【課題】

クライアントとWebサーバ間におけるHTTP通信のフィルタリングを行う際に、フィルタリング装置で、通常時はTCP終端処理を行わず、受信パケットからHTTPアクセスの要求ラインにおけるURLを抽出し、URLの通過/アクセス拒否判定を実施し、アクセス拒否の判定結果であった場合にTCP終端処理を実施する方式において、

遮断ケースとなるHTTPアクセスが頻繁に行われた場合、Webサーバ側でDoS攻撃と誤認識される危険性がある。

【解決手段】

ネットワークシステムは、同一クライアントから同一Webサーバにおけるアクセス規制対象データへの頻繁なアクセスの検知手段と、当該手段での検知後に当該WebサーバへのTCP接続の遮断手段とを備え、アクセス規制対象データを提供するWebサーバへの頻繁なTCP接続を遮断する。

(もっと読む)

情報処理装置、その方法およびプログラム

【課題】 ネットワーク機器の設置位置を考慮してセキュリティポリシーを適用させるためには、IT管理者が各ネットワーク機器の設置位置を確認し、セキュリティポリシーに従うようにネットワーク機器の位置や構成を変更する必要があり、この変更のためのパラメータの設定などを1からすべて行うのは大変な手間であった。

【解決手段】 情報処理装置が各電子装置の情報を取得する手段と各電子装置の位置情報を2次元座標パラメータとして記憶する記憶装置と、ユーザーによるセキュリティ適用領域定義の入力を受け付ける入力インターフェースと、セキュリティ適用領域と電子装置の位置情報を比較し、運用が適切に行われているかどうかの判定を行う。

(もっと読む)

管理装置

【課題】 2種類以上の機能を実行可能な複数個のデバイスを適切に管理し得る技術を提供する。

【解決手段】 管理サーバは、複数のユーザのそれぞれについて、当該ユーザが利用可能な多機能機名と、当該ユーザが利用可能な機能に関する機能情報と、を対応付けて、記憶している。管理サーバは、特定の多機能機から、特定の多機能機を識別するための多機能機名と、特定のユーザのユーザIDと、を含む機能情報要求を受信する(S16でYES)。管理サーバは、機能情報要求に含まれる多機能機名とユーザIDと、を用いて機能情報を抽出する(S26)。管理サーバは、抽出された機能情報を、特定の多機能機に送信する(S36)。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】ネットワーク上のサービスを利用する際におけるユーザの負担を軽減し、利用する端末装置に依存せずに利便性を向上させる。

【解決手段】利用者端末は、サービスサーバにサービスの提供を要求する要求情報を生成するユーザエージェント部と、要求情報に中継サーバを宛先とするヘッダー情報を付加してカプセル化し中継サーバに送信する通信部とを備える。中継サーバは、利用者端末からカプセル化された要求情報を受信し、カプセル化された要求情報に含まれている要求情報をサービスサーバに送信し、該要求情報に応じたサービス結果を示すコンテンツ情報を該サービスサーバから受信し、カプセル化された要求情報に対する応答として受信したコンテンツ情報を利用者端末に送信するコンテンツ通信部と、要求情報又はコンテンツ情報に基づいて、ユーザが利用者端末を介してサービスサーバを利用する際に付加サービスを提供する付加サービス提供部とを備える。

(もっと読む)

監視装置、制御方法及び制御プログラム

【課題】本発明の課題は、仮想サーバを実行する物理サーバのアクセスが異常なアクセスを行っているかを検出することができる監視装置を提供することである。

【解決手段】課題を解決するために、複数の記憶領域を備えたストレージ装置と、それぞれ、前記複数の記憶領域のうちのいずれかの記憶領域がアクセス可能な記憶領域として割り当てられた複数の仮想サーバを実行するサーバ装置とを有する情報処理システムを監視する監視装置は、前記ストレージ装置と前記サーバ装置との間で送受信されるパケットの解析結果に基づいて、前記サーバ装置から前記ストレージ装置に対してなされるアクセスのアクセス先を検出し、検出したアクセス先の記憶領域が前記複数の記憶領域間で所定の基準を超えて分散している場合に、前記サーバ装置から前記ストレージ装置に対して異常アクセスが行われていると判定する判定部を有する。

(もっと読む)

画像データ伝送システム、画像データ伝送方法、画像データ伝送プログラム、画像データ出力装置および画像表示装置

【課題】サーバであるコンピュータと、クライアントであるプロジェクタとの間において相互通信可能な接続を確立する設定作業を容易にする。

【解決手段】サーバ20とプロジェクタ301〜30nとの接続を確立するに際して、最初にUDPの同報通信による通信コマンドによって接続可能なプロジェクタ301〜303を検索し、その後、接続するプロジェクタ301を選択して、同プロジェクタ301にIPアドレスを設定しつつ接続を確立する。これにより、利用者は簡易にサーバ20とプロジェクタ301とを相互通信可能な接続環境を得ることが可能になるし、画像データ等はTCP/IPの通信コマンドにて入出力するので、信頼性のある伝送が可能となる。また、接続確立時に投影表示されるキーワードによる認証を行うことによって、部外者によるプロジェクタ301に対する不正アクセスを防止することが可能になる。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】既存のインターネット・プロトコル(IP)上に構築された、新しいアジル・ネットワーク・プロトコルを用いることによって、安全仮想インターネットを実施する基本技術を提供する。

【解決手段】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービス。ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

データ漏洩を防止するための通信媒体およびデータ通信システム

【課題】ネットワークを介したデータ通信において、秘匿すべきデータの漏洩の危険性を著しく低下させることを可能とする手段を提供する。

【解決手段】秘匿データ記憶装置13には、個人情報などの秘匿データがその秘匿データの正当な利用者の電話番号とともに記憶されている。ユーザは、端末装置11からインターネット30経由でデータ通信装置12に秘匿データの送信をリクエストする。データ通信装置12はそのリクエストを秘匿データ記憶装置13に送信し、秘匿データ記憶装置13はリクエストに応じて秘匿データを電話番号で識別される移動体通信端末装置15に対し移動体通信網31経由で送信する。秘匿データ記憶装置13はデータ通信装置12から秘匿データ記憶装置13に向かう単方向のデータ送信のみを物理的に可能とする単方向データ送信媒体14によりデータ通信装置12に接続されているため、秘匿データが外部に漏洩する危険性がない。

(もっと読む)

情報処理装置、リソース提供装置および情報処理システム

【課題】サービス事業者にリソース提供装置の情報を開示すること無く、サービス事業者のWebサービスと、リソース提要装置のリソースとをマッシュアップする。

【解決手段】通信部は、プログラム提供装置から、第1の形式で記述されたリソースの利用要求を含むプログラムを受信する。プログラム実行部は、前記プログラムを実行し、前記リソースの利用要求を抽出する。変換部は、前記利用要求に示されるリソースを提供するリソース提供装置を特定し、前記利用要求を、前記特定したリソース提供装置によって解釈可能な第2形式に変換する。前記通信部は、前記通信部は、変換された利用要求を前記特定したリソース提供装置に送信し、前記利用要求の処理結果を受信する。前記変換部は、前記通信部で受信された処理結果を、前記第1の形式に変換する。前記プログラム実行部は、前記変換後の処理結果に応じて動作する。

(もっと読む)

通信システム

【課題】 DNS環境下において、ポーリング通信にかかる通信コストを低減することができる通信システムを提供する。

【解決手段】 機器通信サーバ4は、特定のクライアント機器1との通信要求をDNSサーバ2へ送信し、通信要求を受信したDNSサーバ2は、機器通信サーバ4にアクセスするためのアクセス情報を特定のクライアント機器1に関連付けて格納し、クライアント機器1は、自端末を特定するための特定情報を含む問い合わせ信号を送信し、問い合わせ信号を受信したDNSサーバ2は、問い合わせ信号に含まれる特定情報に対応するクライアント機器1に関連付けられたアクセス情報を格納している場合、問い合わせ信号の送信元であるクライアント機器1へアクセス情報を送信し、クライアント機器1は、アクセス情報に基づいて機器通信サーバ4にアクセスする。

(もっと読む)

多重系コントローラシステムとその運転方法

【課題】多重系のコントローラシステムにおいて、ネットワークからの不正アクセスを防止し、高い可用性を維持する。

【解決手段】プロセス入出力装置を介して制御対象に接続されたCPUと,CPUからのデータを制御系ネットワークに伝達するネットワークアダプタを含むコントローラを複数台備え、一方のコントローラを主系、他方のコントローラを従系し、制御系ネットワークには広域ネットワークが接続できる多重系コントローラシステムにおいて、コントローラは、制御系ネットワークからネットワークアダプタが受信する通信を監視して主系コントローラに対する不正アクセスを検知して、以後のネットワークアダプタによる制御系ネットワークとの通信を遮断するトラフィック監視機能と、コントローラ間に設けられた多重化リンクと、トラフィック監視機能の検知に応じて多重化リンクを用いて制御系ネットワークとの通信を行う二重化回路とを備える。

(もっと読む)

無線通信装置

【課題】 無線プロファイルを適切に用いて無線ネットワークを構築するための技術を提供する。

【解決手段】 ユーザがデバイス状態のプリンタ10の操作部14とPC70のそれぞれに方式選択操作を実行すると、プリンタ10は、プリンタ10の状態をG/O状態に決定する。次いで、プリンタ10は、パスワードを生成する。プリンタ10は、生成されたパスワード「xxxxxx」を含む無線プロファイルを用いて、PC70との間で無線接続を確立し、無線ネットワークを構築する。無線ネットワークが消滅した後において、ユーザがデバイス状態のプリンタ10の操作部14とPC70のそれぞれに方式選択操作を実行すると、プリンタ10は、パスワード「xxxxxx」とは異なる他のパスワードを生成する。プリンタ10は、生成された他のパスワードを含む無線プロファイルを用いて、PC70との間で無線接続を確立する。

(もっと読む)

良性ドメイン名除外装置、良性ドメイン名除外方法、及びプログラム

【課題】悪性ドメインリストに含まれる良性ドメイン名を抽出、除外する技術を提供する。

【解決手段】悪性ドメインリストから良性ドメイン名を除外する良性ドメイン名除外装置において、悪性ドメインリストを格納した悪性ドメインリスト格納手段と、前記悪性ドメインリストに含まれるドメイン名に対し、当該ドメイン名が良性ドメイン名に該当するか否かを判定するためのスコアを算出するスコア算出手段と、前記スコア算出手段により算出されたスコアに基づき、当該スコアのドメイン名が良性ドメイン名に該当する否かを判定する判定手段と、前記判定手段により良性ドメイン名に該当すると判定されたドメイン名を前記悪性ドメインリストから除外することにより、新悪性ドメインリストを生成する新悪性ドメインリスト生成手段と、を備える。

(もっと読む)

DoS攻撃検出方法及びDoS攻撃検出装置

【課題】大規模ユーザからの発呼を誤ってDoS攻撃として検出しないこと。

【解決手段】加入者系SIPサーバ2aに送信されたSIP信号の送信元に対して設定された加入者データ毎最大SIPセッション数241aが、大規模ユーザ分類対象SIPセッション数242aを越える場合に、そのSIP信号の送信元が大規模ユーザであると判定し、大規模ユーザであると判定された場合に、そのSIP信号の受信数と、小規模ユーザ用と区別して設定された大規模ユーザ用のユーザ分類別DoS攻撃検出閾値243aとを比較して、SIP信号の受信数が当該ユーザ分類別DoS攻撃検出閾値243aを超えない場合に、上記SIP信号はDoS攻撃でないと判定して、非DoS攻撃であると検出する。

(もっと読む)

効率的なネットフローデータ解析のための方法及び装置

【課題】ネットワークへの攻撃を、フローベースで効率よく検出可能とする。

【解決手段】データネットワークに対するネットワーク攻撃を検出するためのフローベースの検出システム。フローレコードが、効率的なソートを容易にする新規のデータ構造内に収集される。その後、ソートされたデータ構造は、ネットワークが攻撃を受けているかどうか知るために、効率的なやり方で解析することができる。一意の対応するアドレス又は会話の数があまりにも大きい場合、攻撃が識別される。

(もっと読む)

通信システム

【課題】異なる層に接続した機器間で直接通信することを可能とする通信システムを実現する。

【解決手段】第1ネットワークに接続された下位層の機器が、ゲートウェイ装置を介して第2ネットワークに接続された上位層のアプリケーションと通信する通信システムにおいて、前記第1ネットワークと前記第2ネットワークとの間に、前記ゲートウェイ装置をバイパスするトンネル装置を接続する。

(もっと読む)

ネットワーク侵入検出のためのシステム、方法、および装置

【課題】ネットワーク侵入検出を容易にする。

【解決手段】デバイスは、メモリおよびプロセッサを含む。メモリは、コンピュータ実行可能命令を記憶するように構成される。プロセッサは、メモリにアクセスし、(1)通信であって、(a)デバイスによって受信された(465)通信、または(b)デバイスによって生成された(435)通信のうちの1つを備える通信を識別し(420)、(2)通信に関連するタイプを識別し(410)、(3)識別されたタイプに少なくとも部分的に基づいて、通信のための許容可能なコンテンツのリストを判定し(415)、(4)判定されたリストに少なくとも部分的に基づいて、通信のコンテンツを分析し(425)、(v)分析に少なくとも部分的に基づいて、コンテンツが許容可能なコンテンツであるかどうかを判定するためにコンピュータ実行可能命令を実行するように構成される。

(もっと読む)

情報処理装置

【課題】代表計算機及びファイアウォールのそれぞれに代替アドレスの設定を少ない手続きで確実に行うことを目的とする。

【解決手段】クライアント計算機1と、クライアント計算機1から要求された要求処理を実行するサーバ計算機21、22と、クライアント計算機1からの問合せを受けて、要求処理を行うサーバ計算機21(22)を選択し、サーバ計算機21(22)における実際のアドレスとは異なる代替アドレスADsをクライアント計算機1に回答する代表計算機11と、クライアント計算機1とサーバ計算機21、22及び代表計算機11とを接続するファイアウォール31と、を備え、代表計算機11は、クライアント計算機1に回答する代替アドレスADsを保持する代替アドレス保持手段51と、代替アドレスADsをファイアウォール31に設定するファイアウォール設定手段71と、を有する。

(もっと読む)

複数の産業制御システム間の通信を制御するシステム

【課題】産業制御システムに異常が発生した場合に適切な処置をとる。

【解決手段】ネットワークで接続された複数の産業制御システム間の通信を制御する通信制御システムであって、2以上の産業制御システム間の通信を中継する通信中継装置と、複数の産業制御システムを監視する監視部と、監視部が少なくとも1つの産業制御システムの異常を検知したことに応じて、異常が検知された産業制御システムと他の産業制御システムとの間の通信を、通信中継装置を介して行わせるように切り換える制御部と、を備える通信制御システムを提供する。

(もっと読む)

1 - 20 / 774

[ Back to top ]