Fターム[5B089KB13]の内容

Fターム[5B089KB13]に分類される特許

1 - 20 / 425

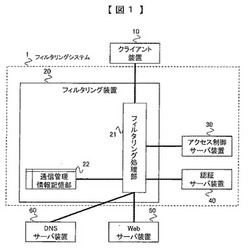

フィルタリングシステムおよびフィルタリング方法

【課題】

クライアントとWebサーバ間におけるHTTP通信のフィルタリングを行う際に、フィルタリング装置で、通常時はTCP終端処理を行わず、受信パケットからHTTPアクセスの要求ラインにおけるURLを抽出し、URLの通過/アクセス拒否判定を実施し、アクセス拒否の判定結果であった場合にTCP終端処理を実施する方式において、

遮断ケースとなるHTTPアクセスが頻繁に行われた場合、Webサーバ側でDoS攻撃と誤認識される危険性がある。

【解決手段】

ネットワークシステムは、同一クライアントから同一Webサーバにおけるアクセス規制対象データへの頻繁なアクセスの検知手段と、当該手段での検知後に当該WebサーバへのTCP接続の遮断手段とを備え、アクセス規制対象データを提供するWebサーバへの頻繁なTCP接続を遮断する。

(もっと読む)

情報処理装置、その方法およびプログラム

【課題】 ネットワーク機器の設置位置を考慮してセキュリティポリシーを適用させるためには、IT管理者が各ネットワーク機器の設置位置を確認し、セキュリティポリシーに従うようにネットワーク機器の位置や構成を変更する必要があり、この変更のためのパラメータの設定などを1からすべて行うのは大変な手間であった。

【解決手段】 情報処理装置が各電子装置の情報を取得する手段と各電子装置の位置情報を2次元座標パラメータとして記憶する記憶装置と、ユーザーによるセキュリティ適用領域定義の入力を受け付ける入力インターフェースと、セキュリティ適用領域と電子装置の位置情報を比較し、運用が適切に行われているかどうかの判定を行う。

(もっと読む)

管理装置

【課題】 2種類以上の機能を実行可能な複数個のデバイスを適切に管理し得る技術を提供する。

【解決手段】 管理サーバは、複数のユーザのそれぞれについて、当該ユーザが利用可能な多機能機名と、当該ユーザが利用可能な機能に関する機能情報と、を対応付けて、記憶している。管理サーバは、特定の多機能機から、特定の多機能機を識別するための多機能機名と、特定のユーザのユーザIDと、を含む機能情報要求を受信する(S16でYES)。管理サーバは、機能情報要求に含まれる多機能機名とユーザIDと、を用いて機能情報を抽出する(S26)。管理サーバは、抽出された機能情報を、特定の多機能機に送信する(S36)。

(もっと読む)

監視装置、制御方法及び制御プログラム

【課題】本発明の課題は、仮想サーバを実行する物理サーバのアクセスが異常なアクセスを行っているかを検出することができる監視装置を提供することである。

【解決手段】課題を解決するために、複数の記憶領域を備えたストレージ装置と、それぞれ、前記複数の記憶領域のうちのいずれかの記憶領域がアクセス可能な記憶領域として割り当てられた複数の仮想サーバを実行するサーバ装置とを有する情報処理システムを監視する監視装置は、前記ストレージ装置と前記サーバ装置との間で送受信されるパケットの解析結果に基づいて、前記サーバ装置から前記ストレージ装置に対してなされるアクセスのアクセス先を検出し、検出したアクセス先の記憶領域が前記複数の記憶領域間で所定の基準を超えて分散している場合に、前記サーバ装置から前記ストレージ装置に対して異常アクセスが行われていると判定する判定部を有する。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】ネットワーク上のサービスを利用する際におけるユーザの負担を軽減し、利用する端末装置に依存せずに利便性を向上させる。

【解決手段】利用者端末は、サービスサーバにサービスの提供を要求する要求情報を生成するユーザエージェント部と、要求情報に中継サーバを宛先とするヘッダー情報を付加してカプセル化し中継サーバに送信する通信部とを備える。中継サーバは、利用者端末からカプセル化された要求情報を受信し、カプセル化された要求情報に含まれている要求情報をサービスサーバに送信し、該要求情報に応じたサービス結果を示すコンテンツ情報を該サービスサーバから受信し、カプセル化された要求情報に対する応答として受信したコンテンツ情報を利用者端末に送信するコンテンツ通信部と、要求情報又はコンテンツ情報に基づいて、ユーザが利用者端末を介してサービスサーバを利用する際に付加サービスを提供する付加サービス提供部とを備える。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】既存のインターネット・プロトコル(IP)上に構築された、新しいアジル・ネットワーク・プロトコルを用いることによって、安全仮想インターネットを実施する基本技術を提供する。

【解決手段】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービス。ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

情報処理装置、情報処理システム、及び情報処理プログラム

【課題】プロパティ情報として格納された1又は複数の設定項目に対し、アクセス権限を設定する。

【解決手段】管理者装置で設定されたアクセス権限に基づいて、利用者装置による設定変更を制御する情報処理装置であって、所定のプロトコルによる通信を制御する通信制御部と、前記管理者装置からの設定情報に含まれる1又は複数の設定項目をプロパティ情報として格納するプロパティ格納部と、前記プロパティ格納部に格納されたプロパティ情報に対する前記アクセス権限の設定を可能とするプロトコル処理部とを有し、前記プロトコル処理部は、前記所定のプロトコルを用いて予め設定されたアクセスコントロールリストにしたがって、前記アクセス権限の設定を可能とすることにより上記課題を解決する。

(もっと読む)

多重系コントローラシステムとその運転方法

【課題】多重系のコントローラシステムにおいて、ネットワークからの不正アクセスを防止し、高い可用性を維持する。

【解決手段】プロセス入出力装置を介して制御対象に接続されたCPUと,CPUからのデータを制御系ネットワークに伝達するネットワークアダプタを含むコントローラを複数台備え、一方のコントローラを主系、他方のコントローラを従系し、制御系ネットワークには広域ネットワークが接続できる多重系コントローラシステムにおいて、コントローラは、制御系ネットワークからネットワークアダプタが受信する通信を監視して主系コントローラに対する不正アクセスを検知して、以後のネットワークアダプタによる制御系ネットワークとの通信を遮断するトラフィック監視機能と、コントローラ間に設けられた多重化リンクと、トラフィック監視機能の検知に応じて多重化リンクを用いて制御系ネットワークとの通信を行う二重化回路とを備える。

(もっと読む)

ネットワーク侵入検出のためのシステム、方法、および装置

【課題】ネットワーク侵入検出を容易にする。

【解決手段】デバイスは、メモリおよびプロセッサを含む。メモリは、コンピュータ実行可能命令を記憶するように構成される。プロセッサは、メモリにアクセスし、(1)通信であって、(a)デバイスによって受信された(465)通信、または(b)デバイスによって生成された(435)通信のうちの1つを備える通信を識別し(420)、(2)通信に関連するタイプを識別し(410)、(3)識別されたタイプに少なくとも部分的に基づいて、通信のための許容可能なコンテンツのリストを判定し(415)、(4)判定されたリストに少なくとも部分的に基づいて、通信のコンテンツを分析し(425)、(v)分析に少なくとも部分的に基づいて、コンテンツが許容可能なコンテンツであるかどうかを判定するためにコンピュータ実行可能命令を実行するように構成される。

(もっと読む)

コンテンツ送受信システム、送信装置および受信装置

【課題】 コンテンツを再生している送信装置を自動的に受信装置に接続させる。

【解決手段】 受信装置100と送信装置200とが自動的に無線接続したあと、受信装置100は送信装置200からコンテンツ再生に関するステータスを受信する。受信装置100は、送信装置200が再生中であるか否かを判断し、再生中であればそのまま送信装置200と無線接続を維持する。一方、再生中でなければ、受信装置100は、送信装置200との接続を切断し、他の送信装置200と無線接続し、接続した送信装置200が再生中であるか否かを判断する。この処理を繰り返すことによって、受信装置100は、コンテンツを再生している送信装置200に自動的に接続することができる。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

情報処理装置、アクセス制御方法、およびアクセス制御用プログラム

【課題】 ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制限を実現すること。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

(もっと読む)

検疫管理装置、検疫システム、検疫管理方法、およびプログラム

【課題】セキュリティの確保、導入コストの低減、および運用負担の軽減を図り得る、検疫管理装置、検疫システム、検疫管理方法、およびプログラムを提供する。

【解決手段】LAN2に接続されるPC3及び7を検疫するため、検疫管理装置1は、PC3及び7からのARP要求を検知すると、PC3及び7に重複応答を送信し、検疫管理装置1との通信のため、物理的及び論理的に単一のリンク上での通信のみを可能にするリンクローカルアドレスを取得させるアクセス制御部11と、リンクローカルアドレス介して、PC3及び7が、LAN2を保護するための検疫エージェント5を導入しているかどうかを判定し、判定の結果、導入している場合に、セキュリティポリシーの適合の可否の確認を行うセキュリティポリシー確認部12とを備えている。アクセス制御部11は、セキュリティポリシーが適合している場合に、PCに対してIPアドレスの取得を許可する。

(もっと読む)

画像処理装置、端末装置、特定の処理の実行方法、およびコンピュータプログラム

【課題】フレキシブル性および安全性をあまり損なうことなく、画像形成装置の特定の処理を他の装置から実行できるようにする。

【解決手段】画像形成装置1に次の手段を設ける。ユーザ端末装置2がサービスセンタ装置3と接続されているか否かを判別し、接続されていれば特定の機能を開放するメンテナンス機能開放処理部103。そして、ユーザ端末装置2からの要求に応じて、特定の機能を用いた処理を実行する機能呼出処理部105。

(もっと読む)

情報通信システム、情報処理方法、ノード装置及びプログラム

【課題】 管理装置の投稿処理の集中を避けるとともに、インターネットに公開するのには不適切なコンテンツが投稿されることを制限することである。

【課題を解決するための手段】

メタ情報ファイルを送信したノード装置の電子署名により、センターサーバSVは認証処理を実行する。認証処理は、メタ情報ファイルの送信元のノード装置が正規な装置であるかを判定する処理である。センターサーバSVは、正規な装置であると認証すると、受信したメタ情報ファイルと、メタ情報ファイルに付与されたコンテンツIDとを対応付けて記憶する。そして、センターサーバSVは、電子署名付きのメタ情報ファイルを、メタ情報ファイルの送信元のノード装置T3−1へ送信する。ノード装置T3−1は電子署名付きのメタ情報ファイルを受信すると、受信したメタ情報ファイルをオーバーレイネットワークOLで送受信可能なように公開する。

(もっと読む)

中継通信システム

【課題】接続要求に対して迅速に接続することを可能にする。

【解決手段】センター端末5は、接続ジョブ作成部45と、接続ジョブリスト送信部51とを有している。

接続ジョブ作成部45は、第1被保守端末7Aへの接続に関連する情報である接続ジョブを作成する。接続ジョブリスト送信部51は、接続ジョブリストを第1保守端末9A及び第2保守端末9Bに送信する。第1保守端末9A及び第2保守端末9Bは、ジョブ選択送信部77と、ルーティングセッション確立部71とを有している。ジョブ選択送信部77は、第1保守操作端末23Aから接続ジョブに関する接続実行指示が送られてくれば、センター端末5に対して、実行を希望するジョブ選択を送信する。ルーティングセッション確立部71は、第1被保守端末7Aに接続を行い、それにより第1保守操作端末23Aを第1保守対象システム15Aに対して通信可能に接続する。

(もっと読む)

認証システム

【課題】繰り返しアクセスするWEBシステム間での認証工程の処理効率を向上できる認証システムを提供する。

【解決手段】第1のサーバAに対して、利用者端末101から業務システムAの利用要求があると、認証手段104は認証DB103を利用して利用要求を認証し、引き続き業務システムAから連携して利用される可能性のあるサーバBの認証手段107に対しても認証を要求する。認証手段107は、認証DB106を利用して認証の可否を問い合わせ、OKと判断されると、サーバB内にHTTPセッション108を生成して認証を得られた利用者情報と認証済みフラグ1081とを記載する。業務システムAから業務システムBのソフトウェア資産105に対して利用要求が発生すると、認証チェック手段109はHTTPセッション108を参照して既に認証が得られている利用者からの要求であるか否かを判断する。

(もっと読む)

ネットワーク通信方法、ネットワーク通信システム、ネットワーク通信装置、及びそのプログラム

【課題】SNMPを用いたネットワーク通信方法であって、排他的なアクセスを可能にし、さらに、比較的容易な処理で通信セキュリティを向上させることができるネットワーク通信方法、等を提供する。

【解決手段】機器間のSNMPを用いたネットワーク通信方法において、第一機器が第二機器の備える管理情報にアクセスする場合に、第一機器が、識別子領域と値領域から成るデータ領域の、値領域に、第一機器の機器識別情報又はユーザー識別情報を含む付加情報を加えた、アクセス要求メッセージを生成して第二機器へ送信する工程と、第二機器が、当該メッセージに含まれる機器識別情報又はユーザーの識別情報と、その時点で管理情報にアクセス中の機器又はユーザーの情報に基づいて、アクセス中の機器又はユーザーの数が所定数を超えないように、前記メッセージによって要求されるアクセスの許可/不許可を決定する工程と、を有する。

(もっと読む)

仮想環境管理システム、及びその制御方法

【課題】仮想マシンを管理する仮想環境管理サーバを把握することなく、仮想環境管理サーバへスムーズにアクセスするための技術を提供する。

【解決手段】仮想環境管理サーバに接続する際に、利用者のユーザIDを用いて、利用者が制御できる仮想マシンを管理している仮想環境管理サーバを検索するための接続先管理DBサーバを用意する。そして、利用者が入力したユーザIDによって、接続すべき仮想環境管理サーバを自動的に選択し、接続する。

(もっと読む)

コンテンツフィルタリングシステム及びパケットレベル遮断システムを利用したDoS攻撃遮断方法、システム及びコンピュータ読み取り可能な記録媒体

【課題】コンテンツフィルタリングシステムのリソース消費を減少させながらも、優れたDoS攻撃遮断性能を提供すること。

【解決手段】本発明のDoS攻撃遮断方法は、パケットレベル遮断システムにより、パケットの発信先IPアドレスがIPテーブル内のIPアドレスのうち何れか一つと一致する場合、パケットを遮断するパケットレベル遮断段階と、コンテンツフィルタリングシステムにより、パケット内部のコンテンツを分析し、分析されたコンテンツがDoS攻撃基準を満たすかを判断する第1の判断段階と、パケットが特定条件を満たすかを確認する第2の判断段階と、第1の判断段階で攻撃基準を満たす場合、パケットを遮断するコンテンツベース遮断段階と、を含み、第2の判断段階は第1の判断段階で攻撃基準を満たす場合に行われ、第2の判断段階で特定条件を満たす場合、IPテーブルにパケットの発信先IPアドレスに関する情報を追加する。

(もっと読む)

1 - 20 / 425

[ Back to top ]