Fターム[5B089KC54]の内容

Fターム[5B089KC54]に分類される特許

1 - 20 / 66

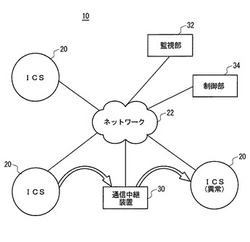

複数の産業制御システム間の通信を制御するシステム

【課題】産業制御システムに異常が発生した場合に適切な処置をとる。

【解決手段】ネットワークで接続された複数の産業制御システム間の通信を制御する通信制御システムであって、2以上の産業制御システム間の通信を中継する通信中継装置と、複数の産業制御システムを監視する監視部と、監視部が少なくとも1つの産業制御システムの異常を検知したことに応じて、異常が検知された産業制御システムと他の産業制御システムとの間の通信を、通信中継装置を介して行わせるように切り換える制御部と、を備える通信制御システムを提供する。

(もっと読む)

情報処理装置、アクセス制御方法、およびアクセス制御用プログラム

【課題】 ネットワーク環境や、OS、アプリケーション等に依存しないアクセス制限を実現すること。

【解決手段】 フィルタリングルール管理サーバ1にアクセス制限の対象となるHTTPパケット内にあるURIおよびリクエストメソッドを示すフィルタリングルールFRを記憶しておき、クライアント10のVMMに、アクセス制御機能モジュール60を組み込んでおく。モジュール60は、クライアント10の起動時に、フィルタリングルール管理サーバ1からフィルタリングルールFRを取得して一時記憶部31に記憶する。また、モジュール60は、ゲストOS40から発行されるパケットがHTTP要求パケットであり、且つ、そのパケットのHTTPコマンドが示すURIおよびリクエストメソッドが、フィルタリングルールFRによりアクセス制限の対象とされているURIおよびリクエストメソッドに該当する場合に、そのパケットを破棄する。

(もっと読む)

有害サイトフィルタリングシステム及びフィルタリング方法

【課題】有害サイトのWebページの取得をフィルタリングするフィルタリングシステムにおいて、ユーザの端末からの通信パケットに含まれる送信先/送信元のIPアドレスに基づいて、有害サイトをフィルタリングし、ユーザに対しフィルタリングした旨を通知する。

【解決手段】管理コンピュータ(オープンフローコントローラ)、複数のスイッチ(オープンフロースイッチ)を備えるネットワーク構成を有し、管理コンピュータに予め有害サイトのIPアドレスを格納しておく。端末からの通信パケットから送信先のIPアドレスを取り出し、管理コンピュータに格納しておいた有害サイトのIPアドレスの中に含まれていると判定された場合には、フィルタリングを行う。また、管理コンピュータが、通知サーバに、ユーザの端末へフィルタリングを通知する通知ページの送信を指示し、通知ページの送信が、OSI参照モデルのレイヤ4で行われる。

(もっと読む)

セキュリティ管理装置、通信システムおよびアクセス制御方法

【課題】ファーミングによって個人情報が盗み取られてしまうことを防ぐ。

【解決手段】セキュリティサーバ50は、PC10がアクセスするWWWサイト30について、ドメイン名とIPアドレスの組み合わせがアクセス許可DB55aやアクセス禁止DB55bに登録されているか否かを確認する。また、セキュリティサーバ50は、PC10がアクセスするWWWサイト30について、ドメイン名とIPアドレスの組み合わせが、セキュアDNS・DB55cに登録されているセキュアなDNSサーバ40のいずれかに登録されているか否かを確認する。セキュリティサーバ50は、これらの確認結果を用いてPC10によるWWWサイト30へのアクセスを制御する。

(もっと読む)

フィルタリング方法、フィルタリングシステム及びフィルタリングプログラム

【課題】URLを部分的に変更することで行なわれる攻撃を簡易かつ確実に防御すること。

【解決手段】部分URL生成部15は、悪質な資源情報の格納先を示すURLである悪性URLから、当該悪性URLの中で変更されることが推定される文字列以外の文字列から構成される部分URLを生成し、当該生成した部分URLを部分URL記憶部16に格納する。フィルタリング部17は、部分URL記憶部16に格納された部分URLを包含するURLを悪性URLとしてURLフィルタリングを行なう。

(もっと読む)

情報処理装置、通信制御方法及びプログラム

【課題】既存の通信アプリに対して変更を行うことなく、同一の通信アプリにおいて同一のアカウントによるログインが行われた場合の通信排他制御を行うことができる情報処理装置を提供する。

【解決手段】ネットワーク通信を行うアプリを利用可能で、パーソナルファイヤーウォールを有する他端末と、ネットワーク通信が可能である情報処理装置であって、他端末に保持されており、パーソナルファイヤーウォールによってネットワーク通信を切断するアプリを示す設定情報を変更する他端末通信制御手段を有し、他端末通信制御手段は、ユーザにより予め登録された他端末を示す他端末情報を取得し、ユーザにより予め登録されたアプリを示すアプリ情報を取得し、他端末情報に登録された他端末の設定情報を取得し、アプリ情報に登録されたアプリが設定情報に含まれない場合に、設定情報に当該アプリを追加する。

(もっと読む)

ウェブアプリケーション攻撃の検知方法

【課題】受信されるHTTPトラフィックのパケットからペイロードのみを分離してHTTPトラフィックを再構成した後、該再構成されたHTTPトラフィックの内容をパーサーにて分析することで、攻撃に関連した内容が含まれているか否かを判断することができる、ウェブアプリケーション攻撃の検知方法を提供する。

【解決手段】HTTPトラフィックを形成するパケットが受信されると、ウェブアプリケーション・ファイアウォールが、HTTPトラフィックを再構成して、分析を行い、該再構成されたHTTPトラフィックが攻撃に関連した内容を含んでいないと判断した場合、再構成されたHTTPトラフィックをウェブサーバまたは使用者サーバへ伝送して正常に処理されるようにし、再構成されたHTTPトラフィックが攻撃に関連した内容を含んでいると判断した場合、再構成されたHTTPトラフィックを攻撃であると検知した後、再処理を行う。

(もっと読む)

セキュリティサーバシステム

【課題】処理能力を向上したセキュリティサーバシステムを提供すること。

【解決手段】ネットワークを介して送られる要求に応じてコンテンツを提供する第1のサーバシステムと、第1のサーバシステムよりもネットワークを経由した攻撃に対する強度が強く、ネットワークを介して送られる要求に応じてコンテンツを提供する第2のサーバシステムと、ネットワークを介して提供するコンテンツを受け付ける受付部と、ネットワークを経由した攻撃の影響を受け得るコンテンツ内容を示す脆弱情報を含む判定テーブルと、脆弱情報に基づき、受付部が受け付けたコンテンツについてネットワークを経由した攻撃に対する脆弱性の有無を判定する判定部と、判定部の判定結果に応じて、受付部が受け付けたコンテンツを提供候補として第1のサーバシステムまたは第2のサーバシステムのいずれかに格納するファイル制御部と、を具備する。

(もっと読む)

ファイルのアップロード遮断システム及びファイルのアップロード遮断方法

【課題】ウェブコンテンツの改ざんを防止するために、ファイルのアップロード遮断システム及びファイルのアップロード遮断方法を提供する。

【解決手段】ウェブ(Web)サーバにファイルをアップロードするためのFTPサーバ10とコンピュータネットワーク60を介して接続されたFTPクライアントコンピュータ20の間にFTPプロキシサーバ30を備えている。

FTPプロキシサーバ30は、判定エンジン33が、URL格納データベースと、レピュテーションデータベース、ブラックリストデータベース、ホワイトリストデータベースと接続され、URL抽出エンジン32で抽出されたURL情報と、レピュテーションデータベースDB2と、ブラックリストデータベースBLと、ホワイトリストデータベースWLのいずれかを参照して、URLの信頼度情報をもとにファイルのウェブサーバへのアップロードの可否を行なう。

(もっと読む)

セキュリティリスク検出システム

【課題】フィルタ群のパターンファイルで誤検出となったウイルスを早期発見し、ウイルスの登場時期や送信元も特定するセキュリティリスク検出システムを提供することを目的とする。

【解決手段】実施態様によれば、第1のネットワークと第2のネットワークとの間に設けられ、第1のネットワークから入力された通信データをフィルタリングして出力する第1のフィルタ手段と、第1のフィルタ手段に入力された通信データを保存する第1の保存手段と、第1のフィルタ手段から出力された通信データを保存する第2の保存手段と、第1の保存手段に保存されている通信データをフィルタリングして出力する第2のフィルタ手段と、第2のフィルタ手段から出力された通信データを保存する第3の保存手段と、第2の保存手段に保存されている通信データと第3の保存手段に保存された通信データとを比較し、この比較結果を外部システムに通知する比較手段とを備える。

(もっと読む)

情報処理装置、情報処理装置の制御方法、及びプログラム

【課題】 情報処理装置において、ジョブの実行中に、ユーザがWebブラウザの「戻る」ボタン等を操作すると、現在実行中のジョブを制御するためのスクリプトが失われ、ジョブの制御ができなくなってしまう。

【解決手段】 本発明の情報処理装置は、Webサーバと通信可能であり、当該Webサーバにより提供される操作画面を表示するWebブラウザを備える。本情報処理装置は、実行するジョブのステータスを管理するとともに、Webサーバから指示されたジョブを実行している間、管理しているジョブのステータスに応じて、ユーザからの画面遷移の指示の受付を制限する。

(もっと読む)

ディジタルバトンを使用するシステムおよび方法、メッセージを認証するためのファイアウォール、装置、および、コンピュータ読み取り可能な媒体

【課題】ネットワークでメッセージを認証するシステムと方法に関し、ファイアウォールの内側の電子装置からの要求に応じて、ファイアウォールの外側の電子装置または他のサードパーティ装置からファイアウォールの内側の電子装置にメッセージまたは情報を直接送信するのを許可することを目的とする。

【解決手段】ファイアウォール100の内側の電子装置Aがファイアウォールの外側の電子装置Bからの情報を要求する場合に、ディジタルバトンがファイアウォールや他のゲートウェイ等から電子装置Bに供給される。電子装置Bは、ファイアウォールを経由して電子装置Aにメッセージまたは情報を送るためにディジタルバトンにより要求に応答するような後続の電子装置にディジタルバトンを送る。ファイアウォールは、メッセージ中に含まれるディジタルバトンの認証に基づき、メッセージに対する認証またはフィルタをかける。

(もっと読む)

ネットワークパケットの効率的な分類

【課題】ネットワークパケットの効率的な分類のためのシステム及び/又は方法を提供する。

【解決手段】パケットを特徴ベクトルとして記述することと、該特徴ベクトルを特徴空間にマッピングする。さらに、特徴プリズムを定義することと、該特徴プリズムに対して該パケットを分類することと、該特徴ベクトルが該特徴プリズムと整合するか否かを判断することとを含む。該特徴ベクトルが該特徴プリズムと整合する場合、該パケットはデータ受信者に譲渡され、そうでない場合は該パケットはブロックされる。装置構成は、パケットの少なくとも1つの特徴を定義する識別コンポーネントと、少なくとも部分的に該少なくとも1つの定義された特徴に基づいて該パケットを分類する分類コンポーネントとを含む。

(もっと読む)

接続制御装置及びプログラム

【課題】接続制御に係る処理の負担を軽減しつつ、条件を満足しない情報処理装置の通信を制御する技術が求められている。

【解決手段】通信先ごとに、当該通信先への接続が許諾されるソフトウエアの版情報に関する条件を関連づけて記憶する。要求元となり得る情報処理装置2が保持するソフトウエアの版が、当該取得した条件を満足するか否かを判断し、判断の結果、要求元のソフトウエアの版が、当該取得した条件を満足する場合に、通信先への接続を許諾する設定とした相互通信許否表を生成する。要求元から通信先への接続要求を受けて、当該相互通信許否表に基づいて、当該要求元から要求された通信先への通信の許否を決定し、通信を許可するとの決定であった場合に、要求元と通信先との通信を仲介する。

(もっと読む)

コンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置

【課題】コンピュータネットワークシステムにおいてウェブサービスのようなアプリケーションレイヤのサービスを妨害する分散サービス妨害(DDoS)攻撃を正確に探知し、防御できるコンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置を提供する。

【解決手段】本発明のコンピュータネットワークシステムのアプリケーションレイヤを保護する方法は、クライアントからのセッション連結要請に応答してネットワークを介して前記クライアントとデータ提供サーバ間のセッションを設定する段階と、前記クライアントから前記データ提供サーバへのデータ要請に従って前記データ提供サーバから前記クライアントに応答パケットを伝送する前、前記クライアントからセッション終了要請が発生すれば、前記クライアントをアプリケーションレイヤ攻撃クライアントとして探知する段階とを含む。

(もっと読む)

通信システム、資格審査/設定用ネットワーク、通信機器及びそれらに用いるネットワーク接続方法

【課題】 ウイルス感染の通信機器や不正アクセスを目的とする通信機器等のネットワークへの接続を防止し、ネットワークへの接続を容易に行うことが可能なネットワーク接続方法を提供する。

【解決手段】 要求元の通信機器のユーザは、メインネットワークに接続する際に通信機器のケーブルをネットワーク機器のポートに差し込んで接続する。要求元の通信機器はネットワーク機器内のチェックインネットワークにて受付BOXに1対1に接続されると、ステップS2で受付BOX利用によるチェックインを行う。受付BOXはチェックイン処理で要求元の通信機器が接続条件を満たしていると判断すると、ステップS3で要求元の通信機器が接続するネットワークをチェックインネットワークからメインネットワークに切替える。要求元の通信機器はステップS4で、メインネットワークの実際の利用に移行する。

(もっと読む)

ウェブサーバとクライアントとの間の通信を監視するウェブ保安管理装置及び方法

【課題】ウェブサーバとクライアントとの間の通信を監視するウェブ保安管理装置及び方法を提供する。

【解決手段】クライアントから通信パケットが受信されると、通信パケットがウェブサーバに伝送する入力データを含む通信パケットであるか否かを検証し、該検証の結果、ウェブサーバに伝送する入力データを含む通信パケットであれば、入力データと関連したユーザ入力フォームの有効性検証情報を用いて入力データの有効性を検証し、該検証の結果、有効ではないデータであれば、入力データをエラー処理するウェブサーバとクライアントとの間の通信を監視する方法。

(もっと読む)

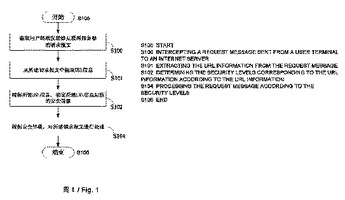

フィルタリング方法、システムおよびネットワーク機器

本発明はフィルタリング方法、システムおよびそのためのネットワーク装置を提供する。この方法は、ユーザ端末からインターネットサーバへ送信された要求メッセージをインターセプトしてその要求メッセージからUniform Resource Locator(URL)情報を抽出し、URL情報に従ってURLに対応するセキュリティ水準を判定し、セキュリティ水準に従って要求パケットを処理することを含む。本発明は、アンチウィルスソフトウェアをユーザ端末にインストールする必要がなく、それによるメモリとCPUリソースの消費がなくなり、アンチウィルスソフトウェアを容易にバイパスできる悪意のあるソフトウェアによるリスクを排除する。このように、悪意のソフトウェアの伝搬と攻撃が効果的に停止され、悪意のソフトウェアによるユーザ端末への脅威が低減し、ネットワークの安全性とユーザエクスペリエンスが改善される。  (もっと読む)

(もっと読む)

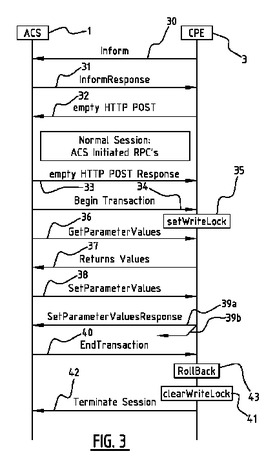

装置を遠隔設定するための方法およびシステム

遠隔自動設定サーバ(ACS)を使いネットワークを介して装置を遠隔設定するための方法であって、設定は、新たなデータを作成すること、または装置の書込み可能データを修正しもしくは削除することを含み、好ましくは、ACSと装置との間で通信するためにTR−069 CPE WAN管理プロトコルが使用され、前述の遠隔管理プロトコルは、トランザクションからなるセッションを使用し、トランザクションは単一の要求とその後に続く単一の応答であり、セッション内で書込み可能データがACSにより作成され、修正され、または削除されなければならない場合、少なくともその作成され、削除され、または修正される書込み可能データが、トランザクションレベルで他の管理エージェントに対して書込みロックされ、その書込みロックは、設定に成功した後および/または失敗した後に前述のセッション内で解除される、方法。  (もっと読む)

(もっと読む)

情報処理装置およびプログラム

【課題】リモートアクセスを行った通信装置以外との通信を抑制することができる情報処理装置およびプログラムを提供する。

【解決手段】通信制御テーブルには、外部の通信装置と行う通信に適用する制御内容が記録されている。システムコール管理部100は、リモートアクセスに係るプロセスがファイルにアクセスする際にOSのカーネルに発行するシステムコールを検出した場合に、リモートアクセスを行った通信装置のIPアドレスをプロセスから取得してファイル書き込み管理部121に渡す。ファイル書き込み管理部121は、そのIPアドレスを有する通信装置以外との通信を抑制することを示す制御内容を通信制御テーブルに記録する。通信制御部150は、通信制御テーブルの制御内容に従って、外部の通信装置と行う通信を制御する。

(もっと読む)

1 - 20 / 66

[ Back to top ]