Fターム[5B276FB00]の内容

ストアードプログラムにおける機密保護 (3,759) | ID認証機密保護 (1,770)

Fターム[5B276FB00]の下位に属するFターム

アクセス権の設定、認証 (1,155)

プログラムIDと装置IDとの比較チェック (212)

キーデバイス、ID記録媒体 (111)

ID暗号化 (36)

初期設定時ID書込 (4)

ID書換不能化 (1)

遷移可変ID (188)

端末操作保護 (55)

Fターム[5B276FB00]に分類される特許

1 - 8 / 8

セキュリティシステム及び認証方法

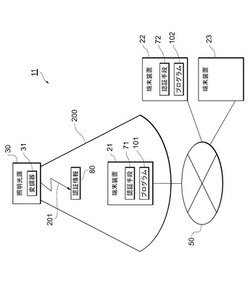

【課題】プログラム実行制限が設定されているプログラムを特定の狭小範囲でのみ実行することを許可する機密性の高いセキュリティシステムを提案する。

【解決手段】セキュリティシステム11は、端末装置21と、照明光源30とを備える。照明光源30は、照明光200を光変調することによりプログラム実行権を端末装置21に付与することを示す認証情報80を担う光変調信号201を出力する変調器31を備える。端末装置21は、プログラム実行制限が設定されているプログラム101を格納しており、変調信号201を受光及び復調して認証情報80を抽出し、認証情報80を基に端末装置21がプログラム実行権を有していることが認証されることを条件として端末装置21によるプログラム101の実行を許可する認証手段71を備える。

(もっと読む)

メンテナンス支援システム

【課題】メンテナンス支援システムにおいて、メンテナンスコンピュータに必要なアプリケーションソフトウェアの外部流出を防止することである。

【解決手段】建物6に設置されているエレベータ装置10に対するメンテナンス作業を支援するメンテナンス支援システム30は、エレベータ装置10を構成するエレベータ運行制御装置24と、情報センタ32とを共用して構成される。そして、メンテナンス支援システム30は、さらに、機械室8にしっかりと固定されて設けられるエレベータ運行制御装置24に内蔵され、メンテナンスソフトウェアが搭載された親機40と、自らはメンテナンスソフトウェアが搭載されず、親機40と接続しているときに限り親機40のメンテナンスソフトウェアを利用できる可搬型子機60とを含んで構成される。

(もっと読む)

情報処理装置、プログラムおよび情報処理方法

【課題】ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる情報処理装置、プログラムおよび情報処理方法を提供する。

【解決手段】各種のセキュリティ機能にかかる振る舞いを規定する設定項目の設定値とセキュリティ強度との関係を定義しておき、定義を参照して、画面cで受け付けた変更後のセキュリティ強度に基づいて各セキュリティ機能にかかる設定項目の設定値を変更し、変更した各セキュリティ機能にかかる設定項目の設定値を画面dにおいて報知する。これにより、セキュリティ強度に対応した設定値の定義を持っているため、ユーザがセキュリティ強度を指定することで、セキュリティ関連の設定値群を簡単に設定することができる。

(もっと読む)

テレビジョン受信制御装置

【課題】制御装置であるデジタルテレビ放送受信機が電源OFFの場合や通信に支障をきたした場合でも、被制御装置であるデジタルテレビ放送受信機に対する視聴制限を制御できるテレビジョン受信制御装置を提供する。

【解決手段】テレビジョン受信制御装置(201_1)において、親受信装置(201a)はケーブルテレビ網(10)から放送データDBを受信再生すると共に宅内ネットワークを介して子受信装置201bと通信を行い、子受信装置(201b)はケーブルテレビ網(10)から放送データDBを受信再生すると共に宅内ネットワークを介して親受信装置(201a)と通信を行い、親受信装置(201a)との通信が所定の時間(Tp1)確立されない場合には放送データ(DB)の受信が停止される。

(もっと読む)

認証システムおよび認証方法

【課題】既存のセキュリティ認証システムは、ネットワーク認証システムに付随する形で実装されていたため、複数のネットワーク認証システムでセキュリティ認証サービスを受けることは出来ず、かつセキュリティ認証データベースのセキュリティ情報を最新に更新することが困難でありながら、最新にしても防げない脅威が発生していることである。

【解決手段】セキュリティ認証装置400とセキュリティ認証データベース500を独立して運用し、ネットワーク認証装置200をネットワーク認証装置の識別番号で判別することによって、ネットワーク認証装置個別の基準に基づいてセキュリティ認証を実施することを可能にする。またセキュリティ認証データベース500にはセキュリティ情報だけでなく外部のインシデント情報を登録し、インシデント情報を活用した判断が出来ることを特徴とする。

(もっと読む)

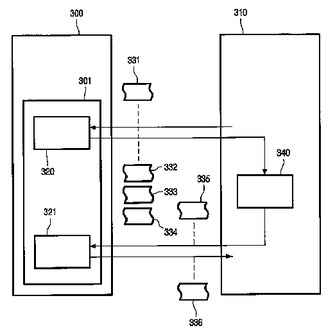

プログラムダウンロードシステム及びその方法、並びにプログラム供給装置と制御装置

【課題】 何のプログラムも格納されていないサブ基板の不揮発性メモリに対して、許可されたメイン基板からのみのブートプログラムを初めとして各種プログラムのダウンロードを可能にする。

【解決手段】 サブ基板20はメイン基板10に対して、サブ基板20側のメモリ空間におけるブート領域の一部であるチェックプログラム領域のみを開放し、メイン基板10は、開放された該領域に対してチェックプログラムをダウンロードする。サブ基板20は、ダウンロードされた該チェックプログラムを起動して、接続されているメイン基板10がプログラムのダウンロードが許可された許可対象であるか否かを判断し、許可対象であればサブ基板20におけるメモリ空間のブート領域を開放し、許可対象でなければブート領域を開放しない。

(もっと読む)

ランダムファンクションを利用した秘密の共有

フィジカルランダムファンクション(PUF)は、評価することは容易であるが、特徴付けすることが困難であるファンクションである。被制御フィジカルランダムファンクション(CPUF)は、分離不可な方法によりPUFに物理的に関連付けされたセキュリティアルゴリズムによって制御されるセキュアプログラムを介してのみアクセス可能である。CPUFは、証明書が生成され、特定の計算が特定のプロセッサ上で実行されたことを証明する場合、証明された実行を可能にする。特に、CPUFを有する集積回路が、チャレンジ・レスポンスペア(CRP)を利用して認証可能である。本発明は、CPUF上で実行される各セキュリティプログラムの間に共有される秘密を生成する機構を提供する。  (もっと読む)

(もっと読む)

周辺機器に対するアクセスを制御する方法およびデバイス

プロセッサによるこのプロセッサの周辺機器に対するアクセスを制御する方法において、制御割り込みと呼ばれる、プロセッサの割り込みをトリガするステップ(E34)と、このトリガ後に、プロセッサから、周辺機器に対するアクセス認証コード(Code−AA)を取得するステップ(E37)と、アクセス認証コード(Code−AA)を予め定められた基準値(Code−UMCA)と比較するステップ(E38)と、前記比較ステップ(E30)の結果によって、周辺機器に対するアクセス信号を有効化するための電子信号を発生させるステップ(E50)とを含む方法。 (もっと読む)

1 - 8 / 8

[ Back to top ]