Fターム[5B276FB05]の内容

ストアードプログラムにおける機密保護 (3,759) | ID認証機密保護 (1,770) | アクセス権の設定、認証 (1,155) | ユーザ種別 (267)

Fターム[5B276FB05]に分類される特許

1 - 20 / 267

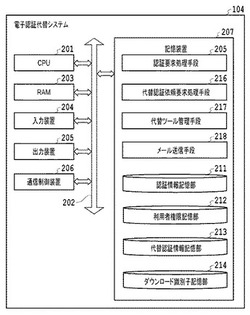

電子認証代替システムおよび電子認証代替方法

【課題】電子認証方式により認証される利用者が、一時的に、電子証明書がインストールされた第1のコンピューターとは異なる第2のコンピューターを介してシステムにログインすることを可能とする。

【解決手段】代替ツール認証方式による認証を希望する利用者のメールアドレスに、代替ツールのダウンロードに必要なダウンロード情報を送信する。代替ツールをインストールしたクライアントコンピューターから認証要求を受信すると、代替ツール確認要求をクライアントコンピューターに送信して、認証要求に含まれる利用者に関連付けられた代替ツールがクライアントコンピューターにインストールされているか否かを判定し、インストールされている場合、認証要求を許可する。

(もっと読む)

携帯端末におけるアプリケーションソフトの使用制限方法

【課題】不適正な状態でアプリケーションソフトが使用されることを防止でき、最新のバージョンに更新された状態で使用することができる携帯端末用アプリケーションソフトの使用制限方法の提供。

【解決手段】携帯端末5がデータベースサーバー1からアプリケーションソフト11の使用制限情報を取得格納する工程と、携帯端末5に取得格納されたアプリケーションソフト11を選択する工程と、携帯端末5がアプリケーションソフト11の使用制限情報を取得格納したか否かを判断する工程と、携帯端末5は、アプリケーションソフト11の使用制限情報を取得していないと判断した場合に、選択されたアプリケーションソフト11の起動を不可とし、アプリケーションソフト11の使用制限情報を取得したと判断した場合に、選択されたアプリケーションソフト11の起動を可能とする工程とを備えた。

(もっと読む)

端末連携システム及び受信機

【課題】本発明は、受信機におけるAPIの利用を制限することで、受信機内リソースに対する端末装置からのアクセスを制御可能な端末連携システムを提供することを目的とする。

【解決手段】端末連携システム200は、受信機4と端末装置40とを有する。端末装置40は、API識別情報及びトークンを含むAPI利用要求情報を受信機4に出力する。受信機4は、権限レベル情報とトークンとを関連づけて記憶する権限レベル管理部75と、API識別情報と利用レベル情報とを関連づけて記憶するAPI利用レベル管理部78と、前記トークンに関連づけられた権限レベル情報と、前記API識別情報に関連づけられた利用レベル情報とに基づいて、該API識別情報により特定されるアプリケーションプログラムインターフェースの利用の可否を判定するAPI利用可否判定部79と、を備える。

(もっと読む)

運用管理方法、運用管理システム及びケーブル装置

【課題】簡易な構成で高いセキュリティを確保することができる運用管理方法、運用管理システム、及びその運用管理方法に用いられるケーブル装置を提供する。

【解決手段】

運用管理の対象となる管理対象装置2と運用管理用端末である作業端末4とを接続するケーブル装置1には、管理対象装置2に蓄積されているデータを管理対象装置2から取得するための運用管理プログラムを記憶している記憶装置が設けられており、作業端末4からの指示にしたがって、前記記憶装置に記憶されている前記運用管理プログラムをケーブル装置1が実行することにより、管理対象装置1から前記データを取得する。

(もっと読む)

プログラム、情報処理方法、コンピュータ及びインストールシステム

【課題】セキュリティを確保した上で管理者の負担を軽減することが可能なプログラム等を提供する。

【解決手段】管理者コンピュータ1は、対象プログラム、ユーザコンピュータ2の識別情報及び管理者情報を受け付ける。管理者コンピュータ1は管理者情報を暗号化する。管理者コンピュータ1は暗号化した管理者情報、対象プログラム、識別情報、第1プログラム及び第2プログラムを、USBメモリ191に記憶する。ユーザコンピュータ2は、USBメモリ191から対象プログラム、識別情報及び暗号化された管理者情報を取得する。ユーザコンピュータ2は取得した識別情報と予め設定された識別情報とが一致するか否かを判断する。ユーザコンピュータ2は暗号化された管理者情報を復号した管理者情報を出力する。出力された管理者情報と予め設定された管理者情報とが一致すると判断された後に、対象プログラムをインストールする。

(もっと読む)

アプリケーション実行制御装置及びアプリケーション実行制御方法

【課題】アプリケーションの選択操作性に優れたアプリケーション実行制御装置を提供すること。

【解決手段】アプリケーション実行制御装置は、記憶手段と、無線通信手段と、制御手段とを備える。前記記憶手段は、第1のアプリケーションと第1の無線通信機との関連、及び第2のアプリケーションと第2の無線通信機との関連を記憶する。前記無線通信手段は、前記第1又は第2の無線通信機と無線通信する。前記制御手段は、前記第1の無線通信機との無線通信に基づき前記第1のアプリケーションを選択し、前記第2の無線通信機との無線通信に基づき前記第2のアプリケーションを選択する。

(もっと読む)

情報処理システム、情報処理端末システム、情報処理方法、可搬型記録媒体

【課題】作成されたデータのセキュリティを確保することが可能な情報処理システムを提供する。

【解決手段】端末装置2に着脱可能な可搬型記録媒体1にはデータ作成プログラムが格納され、端末装置2は、可搬型記録媒体1の認識時にユーザ認証情報受付部201が受け付けたユーザ認証情報をサーバ装置3に送信する認証情報送信部202と、サーバ装置3から認証成功情報を受信する認証成功受信部203と、認証成功情報を受け付けていれば、データ作成プログラムの起動を許可する起動判断部206と、許可の場合データ作成プログラムを起動する起動部207と、入力受付部208が受け付けた入力に応じてデータ作成プログラムを実行しデータを作成するデータ作成部209と、作成データをサーバ装置3に送信するデータ送信部211とを備えた。

(もっと読む)

データ送受信サービスシステムおよび方法

【課題】 クライアント端末のユーザは、配信された対象ファイルを参照するだけでなく、その内容を変更する必要がある。しかし、変更された対象ファイルをラッピングするためには、クライアント端末にラッピングツールをインストールする必要がある。ラッピングツールのバージョンアップ等に伴う変更も予想される。これらの作業をクライアント端末のユーザが行うのは、負担が大きいという課題を有していた。

【解決手段】 本発明は、対象ファイルを配信する際に、対象ファイルの更新及び再ラッピングを行うためのリプレースモジュールを、対象ファイルと一緒にラッピングし、クライアント端末のユーザが、対象ファイルを更新すること及び更新された対象ファイルを再ラッピングすることを可能とする。

(もっと読む)

情報処理装置およびプログラム

【課題】アプリケーションソフトウェアの操作画面の操作において、異なる使用者による操作の継続を簡便にする技術が提供される。

【解決手段】アプリケーションソフトAが起動している状態で、アプリケーションソフトBを起動する操作を行った際に、その起動に認証が必要である場合、アプリケーションソフトAを終了し、認証が必要なアプリケーションソフトBを優先的に使用できるようにする。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】ドライバの実行により有効化される通信機能を制限する。

【解決手段】情報処理装置100は、情報処理装置100の通信機能の有効化の準備のためのアクティベータ、および情報処理装置100の通信機能の有効化のためのドライバを取得する取得部52と、取得部52が取得したアクティベータ、およびドライバを実行する実行部54と、実行部54によりアクティベータが実行されることにより、情報処理装置100において有効化が許可された通信機能を示すアクティベーションキーを取得する記憶部48と、実行部54によりドライバが実行されることにより、アクティベーションキーが示す情報処理装置100において有効化が許可された通信機能を有効化する有効化部62とを備える。

(もっと読む)

シングルサインオンシステム及びシングルサインオン方法

【課題】認証情報を動的に更新するシングルサインオンシステムの提供

【解決手段】複数のウェブサーバ他に対するユーザID及びパスワードを含む認証情報並びに前記パスワードの有効期限情報を格納するシングルサインオンデータベース300と、シングルサイン機能を制御するシングルサインオンサーバ200とを備え、前記シングルサインオンサーバ200が、利用者端末100から任意のウェブサーバ他にアクセスするための認証情報を受け付けたとき、この受け付けた認証情報のパスワードが有効期限を越えているか否かを前記有効期限情報を参照して判定し、この有効期限を越えていると判定したとき、新たなパスワードを生成し、前記シングルサインオンデータベースの認証情報のパスワードを前記新たなパスワードに更新するシングルサインオンシステム。

(もっと読む)

携帯端末およびプログラム

【課題】アプリケーションの不正な利用を防止することができる携帯端末およびプログラムを提供する。

【解決手段】アプリケーション処理部10aは、アプリケーションの処理として規定された処理を実行する。権限昇格コマンド判定部10b等は、端末内の機能の利用や設定の変更に係る権限として最高権限を有している場合に変更することができる設定の変更の有無を判定する。アプリケーション制御部10gは、変更がなされていると判定された場合に、アプリケーション10を停止する。

(もっと読む)

ソフトウェア配布方法、情報処理装置及び情報処理システム

【課題】所定のソフトウェアを実行するのに必要なパラメータに対して使用者に応じた設定を行うための設定情報を、使用者の認証情報に基づいて生成して前記使用者宛に配布することが可能なソフトウェア配布方法、情報処理装置及び情報処理システムを提供する。

【解決手段】配布サーバ1が、クライアントPC6(又は7,8)のICカードリーダ69(又は79,89)から取得されて認証サーバ2によって認証された認証情報を受信し、受信した認証情報に基づく設定情報を、MFP3(又は4)の画像形成部に係るデバイスドライバのインストーラに含ませることによって、デバイスドライバのカスタムインストーラを生成し、生成したカスタムインストーラを前記認証情報によって認証されるべき使用者宛に配布する。

(もっと読む)

情報処理装置及びアプリケーションの実行方法

【課題】アプリケーションのインストールを行う際において、システム管理者の権限で実行させたい場合に、起動ユーザの設定を不要とする。

【解決手段】非対話的にアプリケーションを実行できる情報処理装置とそのアプリケーションの実行方法であって、アプリケーションからのアクセス制御トークンの発行要求に応じて、定義ファイルに記述されたユーザタイプが、情報処理装置に定義されたユーザタイプに含まれる場合に(S606)、当該ユーザタイプに応じたアクセス制御トークンを発行し(S607)、そのアクセス制御トークンのユーザタイプが、アプリケーションによる処理の実行権限を有するユーザタイプに含まれている場合に(S611,S612)、アプリケーションによる処理を実行する(S613)。

(もっと読む)

認証プログラム、プログラムセット、認証方法及び認証装置並びにソフトウェア有効期限変更装置

【課題】プログラムに含まれている登録パスワード情報を、ソースコードを再コンパイルすることなく変更可能にする。

【解決手段】有効期限変更部150はインストールパッケージ160を分解し、その認証部を呼び出して、ハッシュ値に基づき認証を行い、認証をパスした場合のみ有効期限変更部150の本体部を実行する。インストールパッケージ160は、パスワードを複数の構成要素に分解したものが、ヘッダのアドレスに対する所定相対アドレスに分散配置されたパスワード情報を備え、認証部では、パスワード構成要素を抽出し結合してパスワードを再生し、そのハッシュ値を、入力パスワードのハッシュ値と比較して認証する。

(もっと読む)

コンピュータの高速ブートのためのシステム及び方法

【課題】コンピュータの高速ブートのためのシステム及び方法を提供する。

【解決手段】ユーザは、瞬時ON電源キーを選択し、コンピュータをして高速ブートに対して以前に提供されたものよりも多くの機能を有する瞬時ONのO.S.を高速にブートさせることができる。瞬時ONのO.S.は、「C」ドライブにアクセスすることができ、ユーザは、UIのホームアイコンに対する画像を選択することができる。UIは、機能カテゴリのアイコンをユーザがカテゴリを選択する頻度によって決められたシーケンスで呈示することができる。ワンクリックファイル共有が提供され、ユーザが要望する場合には、瞬時ONモードにおいて安全なログインも提供される。

(もっと読む)

認証装置および認証方法

【課題】認証プロセス中に、不正なプログラムに感染した端末からアクセスされるリスクを低減する手段を講じた認証技術を提供する。

【解決手段】認証サーバ100は、第一認証、第二認証を行う前に、端末300が不正なプログラムに感染しているリスクを低減するための端末感染対策を実行し、その端末感染対策の実行結果に基づいて、前記認証を継続して実行するか否かを決定する。端末感染対策では、認証サーバ100は、利用者が使用中の端末の属性情報、利用者のアカウント情報、およびサービスを提供するアプリケーションサーバの組み合わせごとに、端末の感染リスクを低減するために用いる対抗プログラムを適用した結果に基づいて対抗プログラムを選定する。次に、認証サーバ100は、選定した対抗プログラムを端末300に適用し、実行結果を収集し、その実行結果に基づいて、前記認証の継続可否を決定する。

(もっと読む)

コンテンツ管理システム、認証装置およびコンピュータプログラム

【課題】共通実行環境上で動作するコンテンツ・アプリケーションに関して、該共通実行環境が組み込まれた特定の組み込み機器へ供給されたコンテンツ・アプリケーションを該共通実行環境が組み込まれた他の組み込み機器で使用することを管理することを図る。

【解決手段】認証サーバ6は、組み込み機器1がコンテンツ・アプリケーションを使用する時に受信した機器ID及びコンテンツIDの組を自己が保持するものと照合する。又、認証サーバ6は、自己が保持する機器ID及びコンテンツIDの組において、コンテンツ・アプリケーションを使用する組み込み機器が変更される場合に個人情報管理サーバ2から受信した変更元の組み込み機器1の機器IDを個人情報管理サーバ2から受信した変更先の組み込み機器1の機器IDに書き換える。

(もっと読む)

情報処理システム、プログラム、および認証引継方法

【課題】複数のオペレーティングシステム間で認証情報を安全に引き継ぐことができ、利便性が向上する情報処理システム等を提供する。

【解決手段】

情報処理装置101のCPU301は、RAMディスクから一時PIN319を読み込み(S601)、一時PIN319の認証要求をICカード105に送信する(S603)。ICカード105のCPU401は、受信した一時PIN319とEEPROM411に保存する一時PIN319とを照合し(S605)、照合成功の場合は、EEPROM411内の一時PIN319を消去し(S607)、認証成功を情報処理装置101に通知する(S609)。情報処理装置101のCPU301は、これ以降、通信処理を行う(S611)。

(もっと読む)

情報処理装置、情報処理方法およびプログラム、ならびに、ライセンス管理システム

【課題】ユーザ単位でのプラグイン管理を容易に行う。

【解決手段】

ユーザのログイン処理が成功した場合に、ログイン処理を行ったユーザのユーザ情報に関連付けられたユーザライセンス情報に対応するプラグインに対してアクティベートを実施する。ログイン処理を行った時点がユーザライセンス情報に記述される有効期限を過ぎている場合には、アクティベートを実施しない。また、ユーザライセンス情報に対応するプラグインが機器にインストールされていない場合には、そのプラグインをプラグインサーバからダウンロードして、その後、アクティベートを実施することができる。アクティベートが実施されたプラグインは、当該ユーザがログアウトした際にディアクティベートが実施される。

(もっと読む)

1 - 20 / 267

[ Back to top ]