Fターム[5B276FC08]の内容

ストアードプログラムにおける機密保護 (3,759) | 特殊保護 (182) | チップ外読出保護 (29)

Fターム[5B276FC08]に分類される特許

1 - 20 / 29

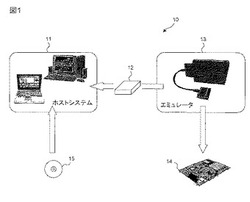

ソフトウェア開発装置、プログラム、記録媒体、及び半導体集積回路装置

【課題】ソフトウェアコンポーネントを指定して当該ソフトウェアコンポーネントについてのデバッグ機能を制限する。

【解決手段】ソフトウェア開発装置(10)は、ホストシステム(11)と、エミュレータ(13)とを含む。上記エミュレータは、デバッグ用マイクロコンピュータ(211)と、上記デバッグ対象プログラムのデバッグ情報を得るデバッグ用機能回路(221)とを含む。上記デバッグ用マイクロコンピュータで実行されるデバッグ対象プログラムを構成するソフトウェアコンポーネントについての秘匿設定情報に基づいて、当該ソフトウェアコンポーネントを秘匿すべきか否かを判別し、上記ソフトウェアコンポーネントが上記デバッグ用マイクロコンピュータで実行された場合の上記デバッグ用機能回路の動作を制限可能な秘匿制御回路(222)を設け、ソフトウェアの動的プログラム解析を困難にする。

(もっと読む)

パチンコ機の制御プログラム検査方法

【課題】パチンコ機の封印された制御基板のROMに記憶された制御プログラムを該封印を解くことなく検査すること。

【解決手段】封印された制御基板10aに配設された記憶手段12に記憶された制御プログラムを検査するパチンコ機1の制御プログラム検査方法において、該パチンコ機1に特定の条件が成立したときに、検査用プログラムが前記記憶手段12に記憶された前記パチンコ機1の制御プログラムを読み出し、プログラム検査手段30が該読み出された制御プログラムを検査することを特徴とするパチンコ機の制御プログラム検査方法。更に、前記特定の条件の成立がエラーの発生であること。

(もっと読む)

電子制御装置

【課題】内部回路への不正アクセスを物理的に防止して、セキュリティを向上させることができる電子制御機器を提供すること。

【解決手段】プリンタに搭載した電子制御装置10に、内部回路11のパルス出力ポート16からHパルスを印加し、インターフェース12と接続部13に電圧を印加して内部回路11へのアクセスを禁止する電子回路15を結線部14に設ける。電子制御装置10は、例えば、プリンタ製造工程において、パルス出力ポート16からLパルスを出力し、接続部13に接続した外部装置が内部回路11へアクセスすることを許容する。一方、電子制御装置10は、プリンタ出荷後において、パルス出力ポート16からHパルスを出力し、接続部13に接続した外部装置が内部回路11へアクセスすることを禁止する。

(もっと読む)

半導体メモリカード、プログラム

【課題】ECアプリがデータを書き込もうとする際、容量が不足することのない半導体メモリカードを提供する。

【解決手段】TRM内部のEEPROM(登録商標)3にあるECクライアントアプリの使用領域を拡張する。この拡張は、内部EEPROM(登録商標)3内にパーティションテーブルを配置しつつ、TRMフラッシュメモリ2にパーティションを生成してECアプリに割り当てるというものである。パーティションテーブルがTRM内にあるので、生成されたパーティションテーブルは、TRM内のCPUからしかアクセスできない。拡張領域に対するアクセスが、TRM内のCPUに限られるので、格納内容の守秘性が高まる。

(もっと読む)

記憶装置の耐タンパー方法及び装置

【課題】 新規且つ改善された、記憶装置の耐タンパー方法及び装置を提供することを目的とする。

【解決手段】 装置内で使用されるソフトウェアを認証するための方法(600)は、当該装置に入力されるソフトウェアを、秘密鍵によって暗号化すること(610)と、当該装置に与えられる該ソフトウェアを、当該装置によるアクセスが可能なメモリから読み出した公開鍵を用いて、当該装置において復号すること(612)とを含む認証方法である。

(もっと読む)

半導体集積回路装置及びその信号処理方法

【課題】情報の秘匿性を確保しつつ開発効率を向上出来る半導体集積回路装置及びその信号処理方法を提供すること。

【解決手段】暗号化データを保持する第1メモリ3と、前記暗号化データの平文を保持する第2メモリ4と、第1動作モードにおいてデバッグ制御回路12から独立し第2動作モードにおいて前記デバッグ制御回路12の支配下に置かれるプロセッサ11と、前記第2動作モードにおいて前記プロセッサ11を制御する前記デバッグ制御回路12と、前記暗号化データの正統性を認証するデータ認証部6と、前記第2動作モードにおいてフラグを保持するレジスタ13と、前記第2メモリ4へのアクセスを制御する第2メモリ制御回路5とを具備し、前記第2メモリ制御回路5は前記レジスタ13に前記フラグが保持されておらず且つ前記データの正統性が認証された場合に前記第2メモリ4へのアクセスを許可する。

(もっと読む)

データ保護機能付き集積回路およびデータ保護機能付き集積回路用のデータ保護プログラム

【課題】

仕様やユーザ毎で異なるアクセス制限を設定することのできるデータ保護機能付き集積回路を提供する。

【解決手段】

集積回路1内の記憶回路2に、通常記憶領域21のアクセスレベルが記憶されたアクセスレベル記憶領域22と、アクセスレベルを変更するために入力された解除キーを記憶する解除キー入力領域23と、解除キー参照領域24を備えさせ、情報制御回路3は、外部検査装置9と検査用インターフェース回路6との接続を監視して接続が認められたときに解除キー入力領域23の記憶内容を消去し、外部検査装置9が解除キー入力領域23に解除キー参照領域24と同じ内容を書き込んだときにのみアクセスレベル記憶領域22へのアクセスを開放するとともに、アクセスレベル記憶領域22に記憶されたアクセスレベルに応じて通常記憶領域21に対する外部検査装置9からのアクセスを開放する。

(もっと読む)

情報保護方法,情報保護用のファームウェアおよびファームウェア書き換えプログラム

【課題】データ記憶装置に記憶された情報を保護する情報保護方法に関し,記憶された情報を破壊せず,また情報保護のために膨大な作業時間を必要とせずに,データ記憶装置に記憶された情報の流出を防止する技術を提供する。

【解決手段】データ記憶装置10のEEPROM13には,外部からの記憶媒体14へのアクセスを可能とする機能を備えた通常のファームウェア100がストアされている。記憶媒体14へのアクセスを禁止したい場合には,情報処理装置20にインストールされたファームウェア書き換えツール200を用いて,EEPROM13の通常のファームウェア100を,外部からの記憶媒体14へのアクセスを可能とする機能を備えていないアクセス禁止ファームウェア110で書き換える。

(もっと読む)

マイクロプロセッサ

【課題】マイクロプロセッサにおいて、暗号化されたコンテンツを復号するための特別プログラムが漏洩することを防止する。

【解決手段】密封された状態でアクセス識別制限回路付きメモリ15を形成し、復号化特別プログラムを特別命令キャッシュ領域CSと特別データキャッシュ領域DSに記憶させる。この特別プログラムによってのみ、暗号化コンテンツを元のコンテンツに復号して再生する。また、特別プログラムの属性情報TGを記憶する属性タグメモリ15dを備え、特別命令キャッシュ領域CSと特別データキャッシュ領域DSがアクセスされた際、アクセス識別制限回路ユニット15bがそのアクセスと同時に供給されるプログラムの属性情報TDと属性タグメモリ15d中の属性情報TGとを比較し一致しないときは、特別命令キャッシュ領域CSと特別データキャッシュ領域DSに対するアクセスを禁止することで、特別プログラムが外部に漏洩するのを防止する。

(もっと読む)

コマンド実行方法、USBストレージデバイスのコントローラ及び該コントローラを搭載してなるUSBストレージデバイス。

【課題】Windows(登録商標)2000およびWindows(登録商標)XP以降の制限ユーザがUSBデバイスに有効にアクセスし得る新たなコマンド実行方法、並びに該方法を実行し得るUSBデバイスのコントローラ及び該コントローラを搭載したUSBデバイスを提供。

【解決手段】USBデバイスのコントローラに、USBスタンダードデバイスリクエストコマンドで定義されている “bmRequest_type”、“bRequest”、“wValue”、“wIndex”の少なくとも一つに、前記それぞれに規定されているデータ長であって、且つUSBスタンダードデバイスリクエストコマンドで定義されていない所定の値が設定されたものを一のコマンドとして解釈しこれを実行するプログラムを記憶させておき、これによって、USBスタンダードデバイスリクエストコマンドでは実行せしめることのできない処理を前記デバイスに実行させる

(もっと読む)

遊技機制御用マイクロコンピュータチップにおけるプログラム解読防止回路

【課題】通常のユーザープログラムを読み出し禁止にして解析を防止し、かつ検査機関に対してはプログラムの検査ができるようにする。

【解決手段】通常のモードでは、入出力バツファ制御回路9は、命令フェッチ認識信号Pがアクティブな時アドレス出力バツファ11およびデータ入出力バツファ12に対し外部出力をしないように、また命令フェッチ認識信号Pがアクティブでないときは出力できるように制御する。検査の際は、電源立ち上げ後のリセット時に外部から検査コードが入力され正しいものであるとき検査モードと認識し、検査モードでは、入出力バツファ制御回路9は命令フェッチ認識信号Pがアクティブな時でも外部にアドレスバス4とデータバス5の内容が外部出力されるように制御する。

(もっと読む)

情報処理装置の割り当て方法、及びこの方法を実行する管理サーバ

【課題】リソース(ローカルマシン)を有効に活用できるシンクライアントタイプの情報

処理システムを提供する。

【解決手段】認証デバイス6を初めて使用する際に、この認証デバイス6が接続されたリ

モートマシン2に本割当てられるローカルマシン1のアドレスを、リモートマシン2から

管理サーバ7に問合せる。管理サーバ7が該問合せを受けて該リモートマシン2に本割当

てするローカルマシン1を決定し、該ローカルマシン1のアドレスをリモートマシン2に

通知する。リモートマシン2は、管理サーバ7から通知されたアドレスにより特定される

ローカルマシン1を遠隔操作する。

(もっと読む)

耐タンパ証明携帯プログラム配信システム及びその方法

【課題】既存のゼロ知識証明携帯プログラム配信方式においては公開していた不変条件を秘匿し、不変条件及び証明本体に基づくリバースエンジニアリングを防止し、配信プログラムの耐タンパ性を向上させるプログラム配信方式を提供する。

【解決手段】本発明の耐タンパ証明携帯プログラム配信方式は、プログラムを配信する際、プログラムが安全に実行可能なことを対話的に通信して検証する配信であり、プログラムが正しいことを示すために、プログラムを実行する際に、プログラム中の複数ポイントで成立すべき不変条件からなる不変条件列を生成し、不変条件列に対するダミーの不変条件を複数含む不変条件列候補集合を生成し、プログラム,不変条件列及び不変条件列候補集合に基づき、プログラムの安全性を証明する命題論理式を生成し、開発者及び利用者間で、ゼロ知識証明プロトコルに従い、命題論理式の真偽を判定し、プログラムを実行する。

(もっと読む)

マイクロコンピュータ及びそのマイクロコンピュータに接続されるデバッグ装置

【課題】 プログラムの実行と目的部分のみのデバッグが可能な環境を実現できるマイクロコンピュータ及びそのマイクロコンピュータに接続されるデバッグ装置を提供する。

【解決手段】 マイクロコンピュータ30に、インサーキットエミュレータ12を有するデバッグ装置10が接続されるとマイコンコントローラ31が機能しなくなり、マイコンコントローラ31のメモリあるいはレジスタの読み出しや書き込み機能の有効/無効の設定が任意のアドレス空間で複数設定することを可能とするセキュリティ制御部33を設ける。また、パスワードで暗号化された一連の動作を記録するデータを作る機能と、パスワード入力することで一連の動作を実行する機能とを備え、かつマイクロコンピュータ30のマイコンコントローラ31とセキュリティ制御部33の制御を、暗号化された一連の動作を実行して、目的のアドレス空間のみデバッグあるいは解析を可能とする機能を備える。

(もっと読む)

マイコン開発ツール、半導体装置および通信方法

【課題】 システムを開発した正当なユーザにはプログラムデータなどを記憶する書き換え可能なメモリへのアクセスを可能としながら、不正なユーザには少ない付加回路規模でメモリアクセスを困難にして不正アクセスを防止する。

【解決手段】 本発明の開発ツールは、フラッシュMCU700の書き換え可能なフラッシュメモリ500へのアクセスで、メモリアドレスやデータに加えてアクセス対象アドレスの書込み済みのデータをフラッシュMCU700の通信回路300に送信し、受信した通信回路300がメモリアクセスを行う時、セキュリティ回路400において書込み済みデータとフラッシュメモリ500の読出しデータとを比較し、一致した時のみフラッシュメモリ500のメモリアクセスが行えるよう制御する。

(もっと読む)

リモート保守・管理サービス提供システム

【課題】顧客(ユーザ)の製品に対する保守・管理サービス(監視)を、遠隔地から行えるようにしたリモート保守・管理サービス提供システムであって、サービス提供開始の可否や、サービス提供の可否の判断を、販売情報や契約情報などを利用して自動的に行うリモート保守・管理サービス提供システムの提供。

【解決手段】販売・契約時の情報が格納されるDB23(ユーザ情報DB231・製品情報DB232・サポート契約情報DB233)をシステム(サポートセンタ2)内に備え、リモート保守・管理サービス(監視)対象となるユーザ側システム3内のサーバ31から、リモートサービス開始要求を行う際には、サポートセンタ2へユーザ情報や製品情報を送信させ、当該情報をサポートセンタ2内でDB23(ユーザ情報DB231・製品情報DB232・サポート契約情報DB233)内の情報と照合することにより、サービス提供の可否の判断を自動的に行う。

(もっと読む)

情報処理装置および情報処理システム

【課題】セキュアなプログラムやデータ等を内蔵する半導体チップ等の情報処理装置に対して、認証コードを知らない第三者が次々に通信対象装置を取り替えて繰り返し認証コードを発行して不正アクセスを試行しようとすることに対するセキュリティ性を高める。

【解決手段】通信対象装置400に対して出力するアクセス許可要求信号Saを生成するアクセス許可要求信号生成手段Aと、アクセス許可要求信号を含む第1の通信信号群の通信対象装置に対する出力を制御するもので、アクセス禁止信号Scを入力したときに第1の通信信号群の何れかまたは全ての出力を遮断する出力制御手段Bと、通信対象装置から入力するアクセス拒否信号Sbの有効・無効を判別し、有効と判別したときに出力制御手段にアクセス禁止信号を出力するアクセス拒否信号判別手段Dとを備える。

(もっと読む)

不揮発性メモリのデータ更新方法、制御装置、及びデータ更新プログラム

【課題】 如何なる機種や如何なる製造メーカの不揮発性メモリに対しても、意図しないデータ消去やデータ改竄を防止しうる汎用性を備え、また、安価かつ簡易に実現しうる実用性をも兼ね備えた不揮発性メモリのデータ更新方法、制御装置、及び不揮発性メモリのデータ更新プログラムを提供することにある。

【解決手段】 ホストコンピュータ11からのコマンドに基づき所定パターンを記憶するRAM3を用いて、更新が必要なデータが属するセクタを消去するセクタ消去工程を含む不揮発性メモリ(フラッシュROM1)のデータ更新方法であって、そのセクタ消去工程は、複数のセクタ消去手順に分割されるとともに、セクタ消去手順の前後のうち少なくとも一において、所定パターンの真偽を判定するパターン真偽判定工程を含み、パターン真偽判定工程による判定結果が真であるとき、セクタを消去する。

(もっと読む)

監視装置不正使用防止システム及び監視装置

【課題】物理的な入力デバイスを使用せず、第三者による監視装置の不正使用への対策を行える監視装置不正使用防止システム及び監視装置を提供する。

【解決手段】監視対象の顧客システム4を監視する監視装置1と、監視装置1とネットワーク5を介して接続される監視センタ装置とからなり、監視装置1における第三者の不正使用を防止するシステムであって、監視装置1は、筐体外部に物理的な入力デバイス32を有せず、携帯型認証入力機器31からの無線通信による筐体開封要求に対する認証を受けて筐体開封を行う手段を備えており、監視センタ装置は、認証装置21と、不正アクセス監視装置22とからなり、認証装置21は、監視装置1における携帯型認証入力機器31からの筐体開封要求に対する認証を行い認証結果を監視装置1へ返信する手段を備え、不正アクセス監視装置22は、監視装置1の不正使用時に監視装置1からのアクセスを禁止する手段を備える。

(もっと読む)

通信端末、サーバ装置及び監視システム

【課題】従来、発見が困難であった近距離無線通信型のウィルスや、それによって引き起こされるシステム障害の発見を可能とする通信端末、サーバ装置及び監視システムを提供する。

【解決手段】監視端末20は、近距離無線通信を用いて、周辺に存在する該当端末の状態を監視する耐タンパ監視部202と、耐タンパ監視部202から監視結果を受信し、一次ウィルス検知を行うウィルス検知部201とを備える。耐タンパ監視部202は、ウィルス検知部201によって異常が検知された場合、監視結果を、ウィルス検知部201より詳細なウィルス検知を行うサーバ装置30へ送信する。

(もっと読む)

1 - 20 / 29

[ Back to top ]