Fターム[5B276FD00]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438)

Fターム[5B276FD00]の下位に属するFターム

Fターム[5B276FD00]に分類される特許

61 - 80 / 565

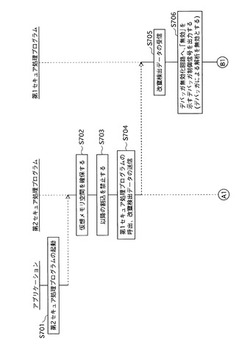

情報処理装置、セキュア処理方法、コンピュータプログラム及び記録媒体。

【課題】不正な改竄、解析を防止し、セキュアにプログラムを実行する情報処理装置を提供する。

【解決手段】第1セキュア処理プログラムは、デバッガ無効化回路へ「無効」を示すデバッガ制御信号を出力することにより、デバッガによる解析を無効にした上で、第2セキュア処理プログラムから受け取ったハッシュ値を用いて、第2セキュア処理プログラムの改竄の有無を判定する。第2セキュア処理プログラムが改竄されていない場合には、第1セキュア処理プログラムは、第2セキュア処理プログラムへプログラム鍵を出力する。第2セキュア処理プログラムは、受け取ったプログラム鍵を用いて、暗号化プログラムを復号し、セキュアプログラムを実行する。

(もっと読む)

改ざん監視システム、管理装置及び管理方法

【課題】演算量を大きく増やすことなく、改ざんされた監視モジュールを特定することができる改ざん監視システムを提供する。

【解決手段】情報セキュリティ装置100cは、改ざんを監視する複数の監視モジュールを有する。管理装置200cは、情報セキュリティ装置100cから、各監視モジュールによる他の監視モジュールに対する監視結果を受信する受信部230c、受信した監視結果のうち、一部の監視結果を用いて異常を検出する検出部220c、異常が検出された場合に、検出された異常に係る監視結果の生成元の監視モジュール、及び、当該監視モジュールを起点として、連鎖的に監視結果を生成元へ辿ることにより、特定される監視モジュールの中から、改ざんされた監視モジュールを特定する特定部210cを備える。

(もっと読む)

所定のリソースを監視する監視プログラムの強制終了攻撃に対する耐性を有する装置、所定のリソースを監視する監視プログラムの強制終了攻撃に対する耐性を付与する方法及び該方法を装置で実行することが可能なコンピュータプログラム

【課題】所定のリソースを監視する監視プログラムを強制的に終了させることによりコンピュータに対して外部から何らかの攻撃が仕掛けられることを未然に回避できるようにする。

【解決手段】監視プログラムを含む所定のプロセスを実行する。所定のプロセスは、終了した場合に監視プログラムの監視対象となる所定のリソースを使用することができなくなるプロセスである。所定のプロセスの実行に応じて、監視プログラムを起動し、監視プログラムが外部から強制終了させられた場合、所定のプロセスを終了する。

(もっと読む)

認証処理装置、認証処理方法、認証処理プログラム、処理システム、及び現金自動預け払い機

【課題】中央処理装置の偽装、又はSAMの入出力ポートの状態の不正な変更等があった場合でも、周辺装置の誤動作を防止する。

【解決手段】中央制御装置からの認証用コマンドに応じて認証処理を実行し、その認証結果を前記中央制御装置に出力する認証処理装置は、複数の鍵識別子と、各前記鍵識別子に対応する各暗号鍵データを予め記憶する暗号鍵データ記憶手段を備え、認証データを含む認証用コマンドが認証処理用入出力ポートを介して入力された場合に、直前に実行された前記認証処理の内容に基づいて前記鍵識別子を特定し、当該鍵識別子に対応する暗号鍵データを前記暗号鍵データ記憶手段から取得し、前記取得された暗号鍵データと、前記入力された認証用コマンドに含まれる認証データとを用いて認証処理を実行し、前記認証処理が成功した場合には、当該認証処理に関係する周辺装置用入出力ポートから周辺装置を動作させる動作信号を出力させる。

(もっと読む)

サーバ管理コプロセッササブシステム内部のTCPAによる信頼性の高いプラットフォームモジュール機能のカプセル化

【課題】安全なブートプロセスを介しサーバまたはパーソナルコンピュータ上の情報を保護するためのシステムを提供すること。

【解決手段】本発明の一特徴は、プロセッサから分離したコントローラ上で、前記プロセッサに関して隔離された実行及び記憶の両方と1以上のセンサシステムと通信する暗号化サービスモジュールとを有する前記コントローラにより暗号化サービスを実行するステップと、ファームウェア完全性を検証するため、前記コントローラと前記プロセッサとの間で暗号化情報を通信するステップとから構成される方法に関する。

(もっと読む)

情報フローの追跡および保護

【課題】システム内でおよびネットワークにおいて、情報フローを追跡し、フロー内の情報を保護する。

【解決手段】ジェスチャーベースの署名認証を実装するシステム、方法、デバイス、および、機械可読媒体。ローカルコンピュータシステムのメモリに格納された保護データへのアクセスを統括するべく、アントラステッドソフトウェア環境からデータ保護ポリシーを生成することを含む。そして、このデータ保護ポリシーを、情報フローおよび追跡保護(IFTP)ロジックが管理するエンフォース可能なシステムレベルのデータ保護ポリシーへとマッピングする。次に、保護データを含む第1のメモリページにフラグを立てる。最後に、保護データを含む第1のメモリページについて生成されたデータ保護ポリシーを、IFTPロジックおよびエンフォース可能なシステムレベルのデータ保護ポリシーを用いてエンフォースする。

(もっと読む)

情報処理装置、インストールシステム、情報処理方法及びインストール方法

【課題】インストール操作者のインストール作業を簡略化すると共に、インストール対象のアプリケーションに対するパラメーターに設定する値の範囲等の第三者による改竄を防止することを目的とする。

【解決手段】アプリケーションデータに含まれる定義情報の正当性を確認する確認手段と、確認手段で定義情報の正当性が確認された場合、定義情報に応じて、アプリケーションのインストール操作者がパラメーターに値を設定するための画面を表示する表示手段と、画面を介してパラメーターに値が設定されると、定義情報に基づいてパラメーターの値の有効性を確認する有効性確認手段と、有効性確認手段でパラメーターの値の有効性が確認された場合、アプリケーションデータと、パラメーターの値と、を送信する送信手段と、を有することによって課題を解決する。

(もっと読む)

アプリケーション判定システムおよびプログラム

【課題】アプリケーションの異常性を判定することができるアプリケーション判定システムおよびプログラムを提供する。

【解決手段】パーミッションリスト記憶部11は、アプリケーションの種別を示す第1の種別情報と、当該第1の種別情報が示す種別の正常なアプリケーションが機能およびデータにアクセスする権限を示す第1の権限情報とを対応付けて記憶する。パーミッション抽出部12は、第2の権限情報を含む判定対象のアプリケーションの実行ファイルから第2の権限情報を抽出する。パーミッション比較部13は、判定対象のアプリケーションに対応する第2の種別情報と一致する第1の種別情報に対応する第1の権限情報と、抽出された第2の権限情報とを比較する。判定部14は、権限比較部が行った比較の結果に基づいて、判定対象のアプリケーションが異常であるか否かを判定する。

(もっと読む)

偽装仮想マシン情報を利用したインテリジェントボット対応方法及び装置

【課題】ユーザ端末がインテリジェントボットに感染されても、悪性プロセスを実行しないようにして、DDos攻撃または情報流出などの被害を予防する。

【解決手段】プロセスからの仮想マシン探知要請を全域フッキングする段階(S210)と、既保存された悪性プロセス情報に基づいて前記仮想マシン探知要請を伝達したプロセスが悪性プロセスに該当するか否かを判断する段階(S220)と、前記判断の結果、悪性プロセスに該当すれば、前記プロセスがインテリジェントボットによって生成されたものと判断し、偽装仮想マシン情報を前記プロセスにリターンする段階(S230)と、を含む。

(もっと読む)

画像処理装置、改ざん検出システム、及び、検出方法

【課題】APIを用いるアプリケーションプログラムの実行時に、アプリケーションプログラムが改ざんされていることを検出することを目的とする。

【解決手段】アプリケーション開発用にAPIを公開している情報処理装置は、アプリケーションから呼び出される可能性のあるAPIを示すAPI情報を記憶しておき、自装置の外部のアプリケーションから、処理の要求を受け付けたときに、受け付けた処理において呼び出されるAPIを検出し、検出したAPIが、前記API情報によって示されていない場合は、当該APIの呼び出しを行わない。

(もっと読む)

システム管理割り込みを再命令し、仮想マシンコンテナを生成することによる、信頼性のないシステム管理コードに対する保護方法

【課題】マイクロプロセッサシステムにおけるセキュアな動作の間に、システム管理モード(SMM)コードの実行を可能にするためのシステム及び方法について開示している。

【解決手段】一実施形態において、システム管理割り込み(SMI)は、セキュアな仮想マシンモニタ(SVMM)におけるハンドラに、先ず、命令されることが可能である。SMIは、次いで、SVMMのセキュリティ制御の下にある仮想マシン(VM)において位置付けられたSMMコードに再命令されることが可能である。この再命令は、プロセッサにおけるシステム管理(SM)ベースのレジスタから読み出す及び書き込むことを可能にすることにより達成されることが可能である。

(もっと読む)

プログラム使用ルール候補生成装置、プログラム使用ルール候補生成方法およびプログラム使用ルール候補生成プログラム

【課題】プログラムのアクセス制御ルールを自動生成すると共にアクセス制御ルールの候補数を減らし、アクセス制御ルールの確認および修正にかかる作業負荷を軽減する。

【解決手段】アクセス履歴ファイル395はプログラム(メインプログラム)とプログラムによって使用を許可されたサービス(サブプログラム)との組み合わせを複数示す。行列ACL生成部210はアクセス履歴ファイル395に基づいてサービス毎に使用プログラムを特定し、プログラム毎に使用サービスを特定する。グループ生成部220は使用プログラムが共通する複数のサービスをサービスグループとして特定し、使用サービスが共通する複数のプログラムをプログラムグループとして特定する。ACL候補生成部230はプログラムグループとサービスグループとの組み合わせを示す組み合わせデータをアクセス制御ルールとして生成する。

(もっと読む)

自己修正計算機コードのチェックサム検証のための方法、装置およびコンピュータ・プログラム担体

【課題】再配置された関数に対するチェックサムの計算を、該関数の詳細を開示することなく可能にする。

【解決手段】ソフトウェア・プログラムの関数220が、該ソフトウェア・プログラムのデバイスにおける実行中にメモリ200A内に記憶される。プロセッサが、前記メモリ200Aの、ダミー・コード231A、232Aを含む領域R内で、前記関数220を再配置し、前記ダミー・コード231A、232Aを予測可能な仕方で変換し、以前のチェックサムに基づいて前記領域Rについての予測されたチェックサムを生成し、前記領域Rに対する計算されたチェックサムを生成し、前記予測されたチェックサムと前記計算されたチェックサムとを比較することによって前記関数220の完全性を検証する。

(もっと読む)

管理装置、その制御方法およびプログラム

【課題】 従来のタスクの実行方法では、ネットワーク機器に対する一部の管理業務においては、タスクの作成・登録時の管理者の意図に沿わないオブジェクトの処理(不正なデータの配信など)が行われてしまう可能性がある。

【解決手段】 本発明におけるネットワーク機器を管理する管理装置は、タスクを作成する際に該タスクで扱うオブジェクトの情報を取得して記憶し、タスクを実行する際に該タスクまたは該タスクで扱うオブジェクトの設定に応じて、該タスクで扱うオブジェクトの情報が、前記タスクが作成された際のオブジェクトの情報から変更があるかを検知し、前記オブジェクトの情報に変更があると検知された際には該タスクの実行を中止することを特徴とする。

(もっと読む)

自己書き換え処理装置、自己書き換え処理方法、およびプログラム

【課題】保護対象プログラムの解析および改ざんの困難性を向上させることができる自己書き換え処理装置、自己書き換え処理方法、およびプログラムを提供する。

【解決手段】自己書き換え処理装置1は、CPU10と、保護対象プログラムを記憶するキャッシュ20と、を備える。CPU10は、保護対象プログラムに記述されている命令をダミーの命令に偽装し、ダミーに偽装した命令の元の命令を暗号化するとともに、暗号化に用いる鍵を偽装する。

(もっと読む)

セキュアモジュールの不正使用のトレース

【課題】セキュアモジュールの集団の中の不正セキュアモジュールをトレースする。

【解決手段】所定数のトレーシング実験を集団に実行し、各トレーシング実験が、選択された集団の中の各セキュアモジュールにトレーシングイベントメッセージを送信し、トレーシングイベントメッセージ内のイベント情報を使用し、集団の中のセキュアモジュール130の一部を選択し、トレーシングイベントメッセージを生成し、トレーシングイベントメッセージの受信に応じて、トレーシングイベント検出器162が所定時間、制御語共有ネットワーク内のトレーシングイベントの存在を監視し、トレーシングデータをイベントデータベース166に格納し、トレーシングデータが前記イベント情報およびイベントトリガ情報を備える。

(もっと読む)

ソフトウェアの難読化装置、ソフトウェアの難読化方法およびプログラム

【課題】難読化技術の一つである、プログラム中の変数を演算装置によって線形変換して符号化を施す符号化方法において、ソフトウェアに含まれるバイト長の異なる複数の変数を同時に符号化できるようにする。

【解決手段】ソフトウェアに含まれる変数のうちバイト長が長い変数を共用体を用いて複数の変数に分割し、分割された変数を含むソフトウェアを変換する。これにより、バイト長が長い変数を複数の変数に分割できるため、任意のデータ長の変数、すなわち、すべての型の変数を符号化することが可能となる。

(もっと読む)

スクリプト起動プログラム、スクリプト起動プログラムの生成プログラム、およびプログラムセット

【課題】特権ユーザを含めた他のユーザに対して、スクリプトプログラムが扱う秘密情報の漏洩を防ぐことができるスクリプト起動プログラム、スクリプト起動プログラムの生成プログラム、およびプログラムセットを提供する。

【解決手段】スクリプト起動プログラム10は、自身が有する秘密情報を主記憶装置2または二時記憶装置3に書き込み、スクリプトプログラム11を起動する。スクリプト起動プログラム10は、秘密情報が書き込まれた主記憶装置2または二時記憶装置3の位置を、起動したスクリプトプログラム11に通知する。

(もっと読む)

情報処理装置、情報処理システム、情報処理方法並びに情報処理プログラム

【課題】 脆弱性の有するアプリケーションに対して効率的に設定情報を生成すること。

【解決手段】 Webアプリケーションに対する攻撃を監視する監視プログラムに対して、前記攻撃への対応を設定する設定情報を送信する情報処理装置であって、Webアプリケーションに含まれる脆弱性を特定する脆弱性特定情報を入力して、脆弱性対策ルールデータベースを参照しつつ、Webアプリケーションに含まれる脆弱性と、脆弱性に対応する対策とを関連付けた設定情報を生成する生成手段を備えることを特徴とする。

(もっと読む)

自己書き換え処理装置、自己書き換え処理方法、およびプログラム

【課題】保護対象プログラムの解析および改ざんを困難にする自己書き換え処理装置、自己書き換え処理方法、およびプログラムについて、命令だけでなくデータも偽装すること。

【解決手段】自己書き換え処理装置1は、CPU10と、保護対象プログラムを記憶するキャッシュ20と、を備える。CPU10は、保護対象プログラムに記述されている命令およびデータをダミーに置換するとともに、保護対象プログラムに、ダミーの命令およびデータを元に戻す復元処理と、元に戻った命令およびデータを再びダミーに置換する偽装処理と、を挿入する。

(もっと読む)

61 - 80 / 565

[ Back to top ]