Fターム[5B276FD04]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438) | 漏話対策 (43)

Fターム[5B276FD04]に分類される特許

1 - 20 / 43

半導体装置、半導体装置の制御方法および半導体装置の制御プログラム

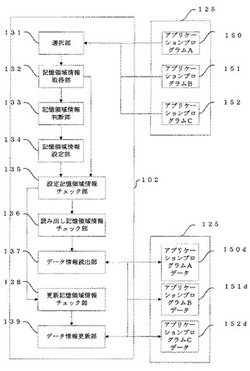

【課題】本発明は、レーザー攻撃を受けた場合であっても、自身が管理する範囲外のデータをアクセスすることを防止することが可能な半導体装置等を提供することを目的とする。

【解決手段】アプリケーションプログラムが選択される選択手段(131)と、記憶領域情報を取得する記憶領域情報取得手段(132)と、記憶領域情報が前記半導体装置(101)の前記記憶領域内か否かを判断し、記憶領域が他のアプリケーションの前記記憶領域を含んでいるか否かを判断する記憶領域情報判断手段(133)と、記憶領域情報が前記半導体装置(101)の記憶領域内であって、記憶領域情報が他のアプリケーションの前記記憶領域を含んでいないと判断された場合には、チェック情報を追加し、アプリケーションプログラムに対応する記憶領域情報を設定記憶領域情報として設定する記憶領域情報設定手段(134)と、を備える構成である。

(もっと読む)

電力供給装置、メモリ装置、処理装置、メモリ装置判定方法、ソフトウェア処理システム、処理プログラム、並びに処理プログラムを記録した記録媒体

【課題】ソフトウェアを有するソフトウェアデバイスに対し、このソフトウェアデバイスが不正コピーされたものかどうかを判定し、かつ、不正コピーされたものである場合にはその使用を阻止するソフトウェア処理システム等を提供する。

【解決手段】ゲーム機20では、メモリ装置1が有するゲームプログラムを読み出して実行するゲーム機2のCPU6が、電力制御部7にアクセスしてメモリ装置1に電力を供給させる。次いで、CPU6が負荷制御部3およびメモリ4にアクセスして、メモリ4が有する電力消費データを読み出し、負荷制御部3は負荷を変化させる。その後、電力制御部7にてメモリ装置1に供給する電力が測定され、かつ、当該測定結果が記憶される。次いで、CPU6が再び電力制御部7にアクセスして、上記測定結果を読み出し、読み出した上記電力消費データと比較してメモリ装置1が正規品か否かを判定する。

(もっと読む)

システムLSI

【課題】機密性の高い処理に用いる命令コードやデータを隠蔽することができるシステムLSIを実現する。

【解決手段】本発明のシステムLSIは、機密性の高い処理を行うプロセッサ21と、プロセッサ21が接続されるオンチップバス12と、プロセッサ21が処理した機密性の高いデータを記憶する作業メモリ22と、オンチップバス12と作業メモリ22の間に接続され、オンチップバス12と作業メモリ22とのデータ転送がプロセッサ21により制御されるメモリインターフェース回路23を有する。

(もっと読む)

情報処理装置、セキュア処理方法、コンピュータプログラム及び記録媒体。

【課題】不正な改竄、解析を防止し、セキュアにプログラムを実行する情報処理装置を提供する。

【解決手段】第1セキュア処理プログラムは、デバッガ無効化回路へ「無効」を示すデバッガ制御信号を出力することにより、デバッガによる解析を無効にした上で、第2セキュア処理プログラムから受け取ったハッシュ値を用いて、第2セキュア処理プログラムの改竄の有無を判定する。第2セキュア処理プログラムが改竄されていない場合には、第1セキュア処理プログラムは、第2セキュア処理プログラムへプログラム鍵を出力する。第2セキュア処理プログラムは、受け取ったプログラム鍵を用いて、暗号化プログラムを復号し、セキュアプログラムを実行する。

(もっと読む)

情報処理装置及び情報処理プログラム

【課題】動的解析に対しても効果のあるプログラムの難読化処理を行う情報処理装置を提供する。

【解決手段】情報処理装置の受付手段は、難読化処理の対象となるプログラムを受け付け、ダミーコード生成手段は、有限群の任意の要素に対して、有限群の位数回の演算を施したものが単位元になる演算を用いてダミーコードを生成し、プログラム合成手段は、前記ダミーコード生成手段によって生成されたダミーコードを、前記受付手段によって受け付けられたプログラムに合成する。

(もっと読む)

暗号モジュール配信システム、暗号管理サーバ装置、暗号処理装置、クライアント装置、暗号管理プログラム、暗号処理プログラム、およびクライアントプログラム

【課題】暗号モジュールのないクライアント装置に、安全に暗号モジュールを配信する。

【解決手段】暗号モジュール配信システムにおいて、暗号管理サーバ装置は、暗号モジュールを格納し、暗号処理装置と鍵を共有し、共有した鍵で暗号モジュールを暗号化し、暗号化された暗号モジュールをクライアント装置に送信し、暗号処理装置は、暗号管理サーバと鍵を共有し、共有した鍵を格納し、クライアント装置より暗号化された暗号モジュールを受信し、格納された鍵を用いて復号した暗号モジュールをクライアント装置へ送信し、暗号化された暗号モジュールを、格納された鍵を用いて復号し、クライアント装置は、暗号管理サーバから暗号化された暗号モジュールを受信し、受信した暗号化された暗号モジュールを暗号処理装置に送信し、復号された暗号モジュールを暗号処理装置から受信し、暗号処理装置通信処理部により受信した暗号モジュールを格納する。

(もっと読む)

情報処理装置およびカメラ入力映像制御方法

【課題】 カメラ装置を搭載した電子機器は、悪意のあるプログラムや外部からの侵入により不当に映像が流出する危険をはらんでいる。このような状況を踏まえ、知らぬ間にカメラ装置から映像が流出することを防止するための手段が望まれている。

【解決手段】 起動中のアプリケーションからカメラ入力映像情報の取得要求があったことを検出し、要求があったならばウィンドウを表示してカメラ入力映像情報を出力しても良いかどうかをユーザに確認し、良ければカメラ入力映像情報を出力する。それ以外の場合にはカメラ入力映像情報の代わりに生成した所定の画像の映像情報を出力する。

(もっと読む)

起動システム、起動プログラムおよびその方法。

【課題】起動システム、起動プログラムおよびその方法を提供する。

【解決手段】起動元装置2と起動対象装置4とは、転送IF#1を介して接続されている。この転送IF#1は、起動対象装置4のBIOSが起動をサポートしているインターフェースである。起動元装置2は、起動対象装置4に対し、転送IF#1を介して、起動対象装置4が転送IF#1以外の、BIOSがサポートしていないインターフェースも含む接続を確立し、使用できるようにするための起動データである第1のオブジェクトを転送する。起動対象装置4が転送IF#1以外のインターフェースを使用できるようになった後、起動元装置2は、転送IF#1,#2および#3を介して、起動対象装置4のOSなどを起動させるための起動データである第2のオブジェクトを、起動対象装置4に対して転送し、起動対象装置4を起動する。

(もっと読む)

サーバ・クライアントシステム、モジュール配布方法、モジュール配布プログラムおよびプログラム記録媒体

【課題】クライアントへモジュールをセキュアに配信可能なサーバ・クライアントシステムを提供する。

【解決手段】クライアント20に配布対象のモジュールn33を、配布用モジュール生成装置31にて、ユーザから見て秘匿領域にある秘密鍵32によりデジタル署名を添付して暗号化した配布用モジュールnとして生成し、サーバ10のモジュール管理装置11に転送して保存する。モジュール管理装置11は、クライアント20からの配布要求に応じ、保存した配布用モジュールnを、要求元のクライアント20に送信する。クライアント20のモジュール処理装置21は、サーバ10から受け取った配布用モジュールnのデジタル署名を、ユーザから見て秘匿領域にある公開鍵24で確認し、復号されたモジュールnをストレージ25に格納する。配布用モジュールnを生成する秘密鍵32は、クライアント20のユーザごとに異なる秘密鍵を割り当てることができる。

(もっと読む)

セキュリティ要求分析支援装置及びコンピュータプログラム

【課題】セキュリティを考慮したシステム要求定義を作成する際に、非熟練者であっても、熟練者と同等のレベルのセキュリティ分析を効率的に、かつ低コストで行えるよう支援する。

【解決手段】共通用語DB内に、ドメインと関連する語句とを対応付けた情報と、ドメインに関連する語句の同義語の情報とを保持しておき、ゴールモデルのノードである各要素に含まれる語句、あるいは、その語句の同義語が含まれる数が最も多いドメインを、ゴールモデルの属するドメインであると類推する。そして、攻撃DBから、類推されたドメインに対応する攻撃者モデルを読み出すと、現在作成しているゴールモデル内にすでに記述されているタスクを参照して、不要な攻撃者モデル候補を削除するとともに、攻撃者モデル候補から不要なモデル部分を削除した攻撃者モデル候補を作成して表示し、必要であるか否かをユーザに選択させる。

(もっと読む)

プログラム秘匿装置

【課題】機器が実行するプログラムの秘匿性が高く、かつ、取り扱いが簡便なプログラム秘匿装置を得る。

【解決手段】機器側認証手段101とカード側認証手段201により認証を行い、認証が正常に行われた場合、プログラム読み出し手段102は、ICカード200に対してプログラムの読出し要求を行う。ICカード200のプログラム転送手段202は、機器100からの読出し要求に応じてカード側記憶手段203よりプログラムを読出し、これを機器100に転送する。機器100側ではプログラムを受け取ると、これを機器側記憶手段103に記憶する。

(もっと読む)

情報処理装置及び命令フェッチ制御方法

【課題】暗号アルゴリズム等を計算機に実装する際に、条件分岐命令を含む場合に分岐の有無にかかわらず命令を実行するタイミングを同じにすることは困難であった。

【解決手段】情報処理装置1は、実行する命令コードをフェッチして出力する命令フェッチ部(命令フェッチ回路200)と、命令フェッチ部から出力される命令コードをデコードする命令デコード部(命令デコード回路300)と、を備え、命令デコード部は、前記命令コードが条件分岐命令であることを検出した場合に、分岐条件による分岐の有無にかかわらず後続の命令コードのフェッチタイミングが同じになるように命令フェッチ部へ制御信号を出力する。

(もっと読む)

情報保護方法,情報保護用のファームウェアおよびファームウェア書き換えプログラム

【課題】データ記憶装置に記憶された情報を保護する情報保護方法に関し,記憶された情報を破壊せず,また情報保護のために膨大な作業時間を必要とせずに,データ記憶装置に記憶された情報の流出を防止する技術を提供する。

【解決手段】データ記憶装置10のEEPROM13には,外部からの記憶媒体14へのアクセスを可能とする機能を備えた通常のファームウェア100がストアされている。記憶媒体14へのアクセスを禁止したい場合には,情報処理装置20にインストールされたファームウェア書き換えツール200を用いて,EEPROM13の通常のファームウェア100を,外部からの記憶媒体14へのアクセスを可能とする機能を備えていないアクセス禁止ファームウェア110で書き換える。

(もっと読む)

マイクロコンピュータ及びマイクロコンピュータのデバッグ方法

【課題】セキュリティ解除に用いるプログラムが更新された場合においても、煩雑な作業なしに、デバッグを開始するためのセキュリティ解除を行うこと。

【解決手段】本発明にかかるマイクロコンピュータは、複数の格納領域を備えプログラムが前記複数の格納領域に分散して格納される不揮発性メモリ203と、プログラムを実行する中央演算処理装置270とを有するマイクロコンピュータ201であって、プログラムのデバッグを行うために使用するデバッグ用装置600を接続するためのデバッグ用端子と、複数の格納領域の各々に対応付けられた複数のデバッグ機能設定値を格納するデバッグ機能設定用メモリ206と、デバッグ機能設定値に基づいて選択される格納領域に格納されたプログラムの一部とデバッグ用端子から入力されるデータとを比較し、当該比較の結果に基づいて、外部からのアクセスの許否を判断するデバッグ判断部260とを備える。

(もっと読む)

半導体集積回路装置

【課題】容易に低コストで処理速度の低下などを招くことなく、第三者によるプログラムの不正コピーや改ざんなどを防止する。

【解決手段】プログラミング言語をコンパイルする際に、任意の法則に沿ってプログラムの命令コードの並べ替えを行い、不揮発性半導体メモリ8に書き込みする。並べ替え部7aは、不揮発性半導体メモリ8に格納されたプログラムの命令コードを順番に読み出し、コンパイル時に並び替えられた命令コードを正常な順番に並び替えてインストラクションバッファ7bに格納する。CPU4は、インストラクションバッファ7bに格納された正規の順番からなる命令コードを順次読み出すことにより、プログラムの実行を行う。

(もっと読む)

通信端末

【課題】ユーザの個人データがユーザの許可なしに通信端末の外部へ送信されるのを防止する。

【解決手段】携帯電話機400は、Java−APソフトウェアをJava−APソフトウェア配信サーバ100からダウンロードする際に、Java−APが個人データを送信するJava−APであることをユーザに知らしめ、ユーザがダウンロードを許可した場合に、Java−APソフトウェアをダウンロードする。また、携帯電話機400は、Java−APソフトウェアを実行する際に、当該Java−APが個人データを送信するJava−APであることをユーザに知らしめ、ユーザが実行を許可した場合に、Java−APソフトウェアを実行する。

(もっと読む)

制御フロー保護機構

デバイス上において実行されるプログラムを、予期せぬメモリ領域へプログラム実行をジャンプさせるデバイス不具合および電圧スパイクなどの物理的妨害によって生じる実行フローエラーから、少なくともある程度保護する。実行される上記プログラムは、複数の領域(B’[m]、B’[f])を通る実行パスに従う。第1の検査値(wisb)は、ランダムにアクセス可能なメモリ領域に提供される。少なくとも一度(例えばTERM[m]において)は、少なくとも1つの領域(B’[m])において、上記第1の検査値(wisb)が上記領域(B’[m])に対する予想値(s[m])を有しているかが判別される。上記第1の検査値(wisb)は、第1の領域(B’[m])から、上記のような判別が成される第2の領域(B’[f])へと実行が進むときに、上記第2の領域(B’[f])において予想される値(s[f])を有するように更新される。エラー処理手順は、上記判別が否定的であった場合に行われる。 (もっと読む)

情報処理システム、情報処理方法

【課題】Javaバイトコード等の中間コードを実行する実行環境である仮想マシンを用いてプログラムを実行する場合において、中間コードを暗号化した状態でプログラムの実行を可能にするプログラム実行方法を実現する。

【解決手段】本発明のプログラム実行方法は、制御手段が、実行対象の中間コードを取得し、中間コードが暗号化されているか否かを判断するステップと、中間コードが暗号化されていないと判断されたとき、既定の中間コード解釈方式に従って中間コードを解釈実行するステップと、中間コードが暗号化されていると判断されたとき、中間コードの復号化処理をおこなった上で、既定の中間コード解釈方式に従って中間コードを解釈実行するステップと、を備える。

(もっと読む)

耐タンパ証明携帯プログラム配信システム及びその方法

【課題】既存のゼロ知識証明携帯プログラム配信方式においては公開していた不変条件を秘匿し、不変条件及び証明本体に基づくリバースエンジニアリングを防止し、配信プログラムの耐タンパ性を向上させるプログラム配信方式を提供する。

【解決手段】本発明の耐タンパ証明携帯プログラム配信方式は、プログラムを配信する際、プログラムが安全に実行可能なことを対話的に通信して検証する配信であり、プログラムが正しいことを示すために、プログラムを実行する際に、プログラム中の複数ポイントで成立すべき不変条件からなる不変条件列を生成し、不変条件列に対するダミーの不変条件を複数含む不変条件列候補集合を生成し、プログラム,不変条件列及び不変条件列候補集合に基づき、プログラムの安全性を証明する命題論理式を生成し、開発者及び利用者間で、ゼロ知識証明プロトコルに従い、命題論理式の真偽を判定し、プログラムを実行する。

(もっと読む)

サブプログラム、そのサブプログラムを実行する情報処理装置、及びそのサブプログラムを実行する情報処理装置におけるプログラム制御方法

【課題】メインプログラムからの呼出命令に応じて所定の処理を行い、処理結果をそのメインプログラムに戻すサブプログラムにおいて、処理結果に対するセキュリティの強化を図る。

【解決手段】サブプログラムは、呼出元プログラムからの呼出命令に応じて、該呼出元プログラムが使用するメモリ領域に関するメモリ情報を取得し、取得したメモリ情報に基づいて、呼出元プログラムが正規のメインプログラムか否かを判定し、判定の結果、呼出元プログラムが正規のメインプログラムの場合、サブ処理の実行を許可する。

(もっと読む)

1 - 20 / 43

[ Back to top ]