Fターム[5B276FD07]の内容

ストアードプログラムにおける機密保護 (3,759) | 不法対策 (1,438) | プロテクトはずし (41)

Fターム[5B276FD07]に分類される特許

1 - 20 / 41

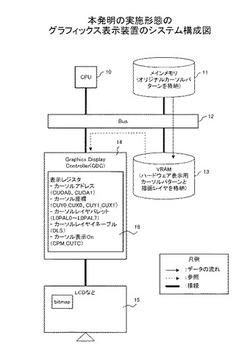

グラフィックス表示装置

【課題】評価版のグラフィックスソフトウェアを見分けることの出来る処理を施すグラフィックス表示装置を提供する。

【解決手段】VRAMに評価版であることを表示するbitmapのパターンを有するカーソルパターンを格納し、Graphics Display Controller(GDC)の表示レジスタに、カーソルパターンの表示位置等の情報を設定する。GDCの、ハードウェアによってカーソルを表示する処理を使って、bitmapを表示する。カーソルパターンの表示プロセスは、図形の描画実行プロセスと共に呼び出すようにする。

(もっと読む)

電子機器、主制御基板、周辺基板、認証方法および認証プログラム

【課題】高い機密保持能力とともに、主制御基板から被制御部である周辺基板に対する不正制御を防止する機能を備えた電子機器を提供すること。

【解決手段】主制御基板310は、周辺基板320に送信する制御コマンドが所定の制御コマンドである場合、主制御基板310を認証するための認証コードと、主制御基板310から任意の間隔ごとに出力されたパケット情報を含んだ同期コードとをそれぞれ生成し、認証コードと同期コードとを制御コマンドに付加する。コードが付加された制御コマンドは、周辺基板320に送信される。周辺基板320は、制御コマンドを受信すると、制御コマンドに付加された認証コードを用いて主制御基板310を認証し、同期コードを用いて主制御基板310の動作順序を認証する。そして、認証コードによる認証と同期コードによる認証との双方が成立した場合に、主制御基板310が正しい制御コマンドを出力していると認証する。

(もっと読む)

情報処理装置および方法、プログラム並びに記録媒体

【課題】無駄に電力が消費されるのを抑制しつつ、不正なアクセスを簡単に防止できるようにする。

【解決手段】取得部21はコマンドを取得する。コマンド実行部22は、取得部21により取得されたコマンドに対応する処理を実行し、揺れ処理部25は、コマンド実行部22がコマンドに対応する処理を実行する前に、コマンド実行部22がコマンドに対応する処理を実行するタイミングをランダムに変化させる揺れ処理を実行する。揺れ処理部12の乱数発生部31は乱数を発生し、揺れ幅設定部33は、乱数発生部31により発生された乱数に基づいて揺れ幅を設定する。パラメータ取得部32は、揺れ幅設定部33が設定する揺れ幅に最大値を設定するパラメータを取得する。検出部35は不正なアクセスを検出する。本発明は、例えばICカードに適用することができる。

(もっと読む)

記録再生装置及びファイルアクセス方法

【課題】インストール処理を自動化し、これらの処理を実行する際に実行中のコンテンツは共通した機能(インストール)を呼び出すことにより、許可されたインストール対象のコンテンツのみをインストールする。

【解決手段】記録再生装置10は、コンテンツを記録した外部記録媒体16を接続する外部デバイスI/F12と、外部記録媒体16から読み込んだコンテンツを記録する記録装置20と、記録したコンテンツを再生又は実行する処理部11とを有する。処理部11は、処理部11が再生又は実行中のコンテンツからのインストール命令に基づいてインストール処理部にインストール指示し、インストール処理部以外によって記録装置20の特定領域へのインストール処理が実行できないようにする。管理情報は、記録装置20の特定領域にインストールされたコンテンツと外部記録媒体16に記録されているコンテンツとを等価に扱うための変換テーブルを含む。

(もっと読む)

情報機器、プログラム及び不正なプログラムコードの実行防止方法

【課題】バッファオーバーフローに関する不正アクセスを確実且つ容易に防止する。

【解決手段】メモリに展開された各プログラムコードと中央制御部との協働によりデータ処理を行う情報機器は、いずれかのプログラムコードの呼び出しをフックしてスタックレイアウトチェック処理を行う。スタックレイアウトチェック処理では、メモリに展開された各プログラムコードのリターンアドレスが順次取得され、各リターンアドレスが示すアドレスの属性情報に基づいてデータ処理が停止される。

(もっと読む)

記憶処理装置、記憶処理方法、ならびに、プログラム

【課題】コンピュータゲームにおけるチート行為や情報記録媒体の不良等に起因するデータ改変を抑止する。

【解決手段】記憶処理装置200において、データ記憶部201は各メモリブロックにパラメータを記憶する。フラグ記憶部202はメモリブロックに記憶されたパラメータを他のメモリブロックにも多重化して記憶するか否かを示す多重化フラグを各メモリブロックに対応付けて記憶する。選択部203は多重化するメモリブロックを選択する。更新部204は選択されたメモリブロックを多重化し、多重化フラグを更新する。取得要求受付部205がデータ記憶部201に記憶されたパラメータを取得する要求を受け付けると、出力部206は多重化されたメモリブロック同士を比較し、内容が一致していれば要求されたパラメータを出力し、一致していなければエラーを出力する。

(もっと読む)

時刻監視装置、電子機器、プログラム、および時刻監視方法

【課題】低コストで不正な時刻補正を防止することができる時刻監視装置、電子機器、プログラム、および時刻監視方法を提供する。

【解決手段】時刻監視装置10は、設定時刻と現時刻との差分を累積した差分累積値15と、差分累積値15の許容範囲を示す差分許容値16とを格納する記憶部11と、時刻補正に伴い発行される監視要求により設定時刻を受けると、時計から現時刻を取得し、設定時刻と現時刻との差分を計算し、計算された差分を差分累積値15に加算し、加算された差分累積値15と差分許容値16とを比較して時刻補正の可否を決定する監視制御部14を実行するプロセッサ12を有する。

(もっと読む)

半導体集積回路装置及びその信号処理方法

【課題】情報の秘匿性を確保しつつ開発効率を向上出来る半導体集積回路装置及びその信号処理方法を提供すること。

【解決手段】暗号化データを保持する第1メモリ3と、前記暗号化データの平文を保持する第2メモリ4と、第1動作モードにおいてデバッグ制御回路12から独立し第2動作モードにおいて前記デバッグ制御回路12の支配下に置かれるプロセッサ11と、前記第2動作モードにおいて前記プロセッサ11を制御する前記デバッグ制御回路12と、前記暗号化データの正統性を認証するデータ認証部6と、前記第2動作モードにおいてフラグを保持するレジスタ13と、前記第2メモリ4へのアクセスを制御する第2メモリ制御回路5とを具備し、前記第2メモリ制御回路5は前記レジスタ13に前記フラグが保持されておらず且つ前記データの正統性が認証された場合に前記第2メモリ4へのアクセスを許可する。

(もっと読む)

セキュリティ保護装置、セキュリティ保護方法、セキュリティ保護プログラムおよびセキュリティ保護集積回路

【課題】プログラムの動作の保護に対して、バッファオーバフローによる不正な命令コードの実行を防止するために、従来書換えが発生していないことを確認するための追加の処理が必要になり、プログラムの動作速度やメモリ消費量に影響を与える課題があった。

【解決手段】処理の終了判定に利用される終端文字を含むアドレスで構成されるアドレス空間を、コンピュータのハードウェア情報に基づいて適切に生成し、不正利用から守りたいシステム関数のアドレスを、前記アドレス空間に割り当てることにより、速度性能の低下やメモリ消費量の増加を招くことなく、バッファオーバフローによる書換えを防止しセキュリティを維持することができる。

(もっと読む)

セキュリティ要求分析支援装置及びコンピュータプログラム

【課題】セキュリティを考慮したシステム要求定義を作成する際に、非熟練者であっても、熟練者と同等のレベルのセキュリティ分析を効率的に、かつ低コストで行えるよう支援する。

【解決手段】共通用語DB内に、ドメインと関連する語句とを対応付けた情報と、ドメインに関連する語句の同義語の情報とを保持しておき、ゴールモデルのノードである各要素に含まれる語句、あるいは、その語句の同義語が含まれる数が最も多いドメインを、ゴールモデルの属するドメインであると類推する。そして、攻撃DBから、類推されたドメインに対応する攻撃者モデルを読み出すと、現在作成しているゴールモデル内にすでに記述されているタスクを参照して、不要な攻撃者モデル候補を削除するとともに、攻撃者モデル候補から不要なモデル部分を削除した攻撃者モデル候補を作成して表示し、必要であるか否かをユーザに選択させる。

(もっと読む)

攻撃文字列(attackstrings)の知的生成に基づくウェブアプリケーション評価

【課題】攻撃文字列の知的生成に基づくウェブアプリケーション評価のための方法を提供する。

【解決手段】ウェブアプリケーションが、評価で使用される攻撃シーケンスを知的に生成することによって、より効率的に解析される。ウェブアプリケーションにおいてあらかじめ準備された静的文字列のリストを単に送信するのではなく、ウェブアプリケーションのオペレーションが解析されて、ウェブサイトのフィルタリング及び許可の特性を判断する。この情報が確認されると、許可されたシンボルの語彙が作成される。この語彙は、攻撃文字列を組み立てる際に使用され、したがって、ウェブアプリケーションに向けて放たれる攻撃文字列の個数は大幅に削減され、加えて、誤検出の個数も大幅に削減される。

(もっと読む)

情報処理システムおよびプログラム

【課題】デバッガによるプログラムの解析行為を防止することができるようにしたプログラムを提供する。

【解決手段】このプログラムは、コンピュータに、保護対象である保護対象プログラムを起動する場合に、該保護対象プログラムを監視する監視プログラムを起動する監視プログラム起動機能と、前記監視プログラム起動機能によって起動された監視プログラムによって前記保護対象プログラムを起動またはアタッチするプログラム起動機能を実現させる。

(もっと読む)

情報処理端末およびコンテンツ書き込みシステム

【課題】コンテンツデータの格納処理の観測を困難にし、コンテンツデータの不正コピーを有効に防止しえる技術を提供することを目的とする。

【解決手段】情報処理端末1からサーバ2に対してコンテンツデータ92のダウンロード要求が送信される。サーバ2は、コマンドデータ91をコマンド暗号化装置3に転送する。コマンド暗号化装置3は、暗号化回路31においてコマンドデータ91を暗号化する。サーバ2は、コンテンツデータ92と暗号化されたコマンドデータ91とを情報処理端末1に送信する。情報処理端末1の制御部11は、メモリコントローラ132にコンテンツデータ92と暗号化コマンドデータ91を転送する。メモリコントローラ132は、復号化回路1321によりコマンドデータ91を復号化し、コンテンツデータ92をメモリアレイ131に格納する。

(もっと読む)

マルチプロセッサ・システムのブートのためにランダム・プロセッサを選択するためのシステムおよび方法

【課題】マルチプロセッサ・システムをブートするためのランダム・プロセッサを選択するシステムおよび方法を提供する。

【解決手段】ランダム・イベント発生器242は、マルチプロセッサ・システムにおける複数のプロセッサ280〜290のうちどのプロセッサがブート・プロセッサになるかをランダムに選択する。ランダムに選択したプロセッサのために対応する構成ビットを構成ビット・レジスタ250にセットして、そのプロセッサをブート・プロセッサとして識別する。各プロセッサ280〜290ごとの構成ビットの設定に基づいて、秘密鍵の選択を行う。次いで、秘密鍵を用いて、マルチプロセッサ・システムをブートするためのブート・コードを復号する。ランダムに選択されたブート・プロセッサのみが、ブート・コードを正しく復号するための正しい秘密鍵を選択することができる。次いで、システムを動作状態にするためにブート・コードを実行する。

(もっと読む)

ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法

【課題】ハードウェア・ブート・シーケンスをマスキングするためのシステムおよび方法を提供する。

【解決手段】マルチプロセッサ・システムのプロセッサのうち1つをブート・プロセッサに選択する。他のプロセッサは、実際のブート・プロセッサのシグニチャをマスキングするシグニチャを発生するマスキング・コードを実行する。かかるマスキングは、システムにアクセスするためのセキュリティ・キー等のセキュリティ情報に対するアクセスを得ることなく、ブート・プロセッサと同じブート・コードの実行を伴う場合がある。マスキング・コードの実行によって発生するシグニチャは、ブート・プロセッサ上で実行する実際のブート・コードのシグニチャに似ていると好ましい。このようにして、どのプロセッサが実際のブート・プロセッサであるかを見分けることが難しくなる。

(もっと読む)

プロセッサ

【課題】マイクロプロセッサシステムにおけるセキュアな動作の間に、システム管理モード(SMM)コードの実行を可能にするためのシステム及び方法について開示している。

【解決手段】一実施形態において、システム管理割り込み(SMI)は、セキュアな仮想マシンモニタ(SVMM)におけるハンドラに、先ず、命令されることが可能である。SMIは、次いで、SVMMのセキュリティ制御の下にある仮想マシン(VM)において位置付けられたSMMコードに再命令されることが可能である。この再命令は、プロセッサにおけるシステム管理(SM)ベースのレジスタから読み出す及び書き込むことを可能にすることにより達成されることが可能である。

(もっと読む)

情報処理プログラム、情報処理装置、及び情報処理方法

【課題】テンプレートの記述者が変数の参照をテンプレートに記述する際に、状況に応じて記法を変えることなく無効化処理を施すことが可能な情報処理プログラム、情報処理装置、及び情報処理方法を提供する。

【解決手段】HTML文書を生成・出力するテンプレートエンジンに、テンプレートを参照してHTML文書を生成するマーキング処理部と、エスケープ処理を行うエスケープ処理部とを設け、HTML文書を生成する際に変数を参照する個所のHTMLタグを一旦エスケープ処理してHTML文書を生成し、その後、参照先に応じた適切な処理をHTML文書に施す。

(もっと読む)

プロテクトされたアプリケーションプログラムとシェルコードとの結合

プロテクトされたアプリケーションをシェルモジュールと結合するための方法とシステム。シェルモジュールは、アプリケーションに付加される。シェルモジュールは、アプリケーションが実行される前に実行され、最初にリソースを作成する。シェルモジュールが実行を終了した後、アプリケーションは、作成されたりソースにアクセスすることを試みる。アクセスが成功した場合は、アプリケーションは、続行することが許される。さもなければ、アプリケーションは終了する。リソースにアクセスすることのアプリケーションにとっての不能は、シェルモジュールが実際にリソースを作成しなかったことを示す。これは、シェルモジュールが実行されなかったことを示し、シェルモジュールは、除去されたか、アプリケーションから機能的に切り離されたかのどちらかであるかもしれない。これは、シェルモジュールのセキュリティ機能が、実行されなかったことをさらに暗示する。シェルのセキュリティチェックが、おそらく実行されていないので、このアプリケーションは、それ故、実行することが許可されない。  (もっと読む)

(もっと読む)

ソフトウェアをインストールするためのプログラム、記録媒体、及び装置

【課題】インストールされたOSがインストール直後に最新状態になっているようにする。

【解決手段】インストール対象OS52をコンピュータ10にインストールする際、支援媒体40内の支援ツールが、応答ファイル42への情報の格納、支援媒体40からハードディスク11への固有デバイスドライバ43及びDOSシステムファイル44のコピー、インストール媒体50からハードディスク11へのインストール用ファイル51のコピー、ダウンロードサーバ20からネットワーク30を介してダウンロードしたセキュリティパッチファイル21によるインストール用ファイル51の更新を、支援ツール用OS41上で行う。その後、インストーラが、DOSシステムファイル44から起動し、応答ファイル42、固有デバイスドライバ43、インストール用ファイル51を用いて、OSをインストールする。

(もっと読む)

印刷権限を制御する仮想プリンタドライバ

【課題】コンピュータで処理されている情報をプリンタで印刷される印刷物に確実に情報漏洩の対策技術を適用し,情報漏洩を防止することが可能で,実装が容易な仮想プリンタドライバを提供する。

【解決手段】コンピュータ2に導入されているプリンタドライバ30に対して,印刷用ユーザPがプリンタドライバ30における印刷権限を有するように設定する。また,仮想プリンタドライバ20に対して,印刷をしようとするユーザAが仮想プリンタドライバ20における印刷権限を有するように設定する。これにより,印刷をしようとするユーザAが,仮想プリンタドライバ20経由でプリンタ3で印刷する場合にだけ,仮想プリンタドライバ20に設定されている印刷用ユーザPの権限を用いて,プリンタドライバ30を利用可能であるように設定できる。

(もっと読む)

1 - 20 / 41

[ Back to top ]