Fターム[5B285AA04]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 機密保護 (2,397)

Fターム[5B285AA04]に分類される特許

2,381 - 2,397 / 2,397

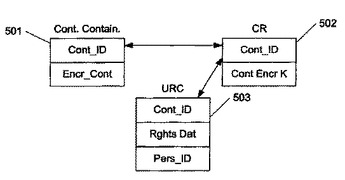

複合型の装置及び個人に基づく認可されたドメインのアーキテクチャ

本発明は、認可されたドメイン(AD)を、ドメイン識別子を選択し、該ドメイン識別子(Domain_ID)により与えられる認可ドメイン(AD)に少なくとも1つのユーザ(P1、P2、…、PN1)、少なくとも1つの装置(D1、D2、…、DM)及び少なくとも1つのコンテンツ項目(C1、C2、…CN2)を結合することにより発生するシステム及び方法に関するものである。これにより、上記認可ドメイン(100)のコンテンツ項目にアクセスすることが認可された複数の検証された個人(P1、P2、…、PN1)及び複数の検証された装置(D1、D2、…、DM)が得られる。このようにして、認可ドメインのコンテンツ項目への装置を操作するユーザによるアクセスが、該コンテンツ項目及びユーザが同一のドメインにリンクされていることを検証するか、又は該装置及びコンテンツ項目が同一のドメインにリンクされていることを検証するかの何れかにより得られる。これにより、1以上のユーザにとり認可ドメインのコンテンツにアクセスする場合の向上された柔軟性が得られる一方、該コンテンツの安全性は依然として維持する。これは、更に簡単、安全且つ信頼性のある方法で実行される。  (もっと読む)

(もっと読む)

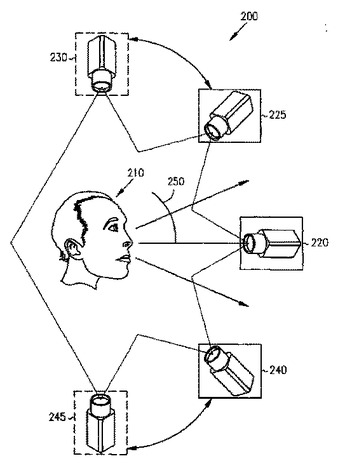

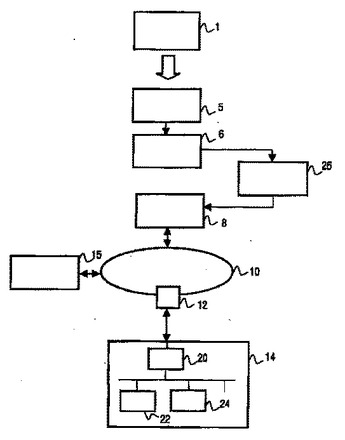

3次元モデリングを使用した顔識別認証

チェックポイント・スクリーニング・システムは、スクリーニングすべき人物について互いに異なる角度からの画像を提供するために、複数のカメラを使用する。互いに異なる角度からの画像から抽出した互いに異なる特徴が、スクリーニングすべき人物に関連付けられたプロファイルと比較される。一実施形態では、その人物は、まず、運転免許証又は他の認証などのIDを提供し、プロファイルが読み出される。一致が検出された場合、その人物は、チェックポイントを通過することができる。一致が検出されなかった場合、追加の識別認証を行うために、その人物をチェックポイントの別の経路に案内することができる。メンバーを登録し、メンバー・プロファイルを取得するために、登録プロセスが使用される。3次元画像を提供するために、3つのカメラ角度が、利用される。各画像が別々に、プロファイルと比較され、これらの比較結果に、重みが付けられる。一致が検出された場合、プロファイルが回帰的に更新される。  (もっと読む)

(もっと読む)

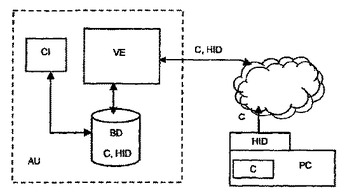

電子証明のセキュア化方法

【課題】 本発明の目的は、所有者以外の者が証明を使用することを防止し、万一証明が盗難又はコピーされた場合、所有者への損害を防止することである。この目的は、機関(AU)から所有者に交付される電子証明(C)のセキュア化及び確認方法において、所有者によって利用されるユーザーユニット(PC)のメモリ内に前記証明(C)が保存され、前記ユーザーユニット(PC)が証明(C)のデータ全体又は一部を機関(AU)に送信する方法であって、初期化段階の時、‐ ユーザーユニット(PC)に固有なネットワーク識別子(HID)を機関(AU)が決定する工程と、‐ 証明(C)のデータと結合された前記識別子(HID)を機関(AU)が記憶する工程とを含む方法により達成される。  (もっと読む)

(もっと読む)

信頼できる周辺機構

ある実施形態によれば、コンピュータシステムが開示される。コンピュータシステムは中央処理装置(CPU)および該CPUに結合されたチップセットを含んでおり、該チップセットは保護レジスタおよびホストコントローラを含んでいる。コンピュータシステムはまた、ホストコントローラに結合したバスおよび該バスに結合した周辺機器も含んでいる。ホストコントローラと周辺機器との間で暗号化されたデータを送信するため、コンピュータシステムの起動時に周辺機器が信頼できるかどうかを検証するために信頼できるソフトウェアが保護レジスタにアクセスする。  (もっと読む)

(もっと読む)

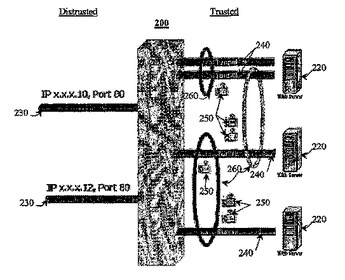

暗号で保護されたプレフィクスを用いたインターネットプロトコルネットワーク用のロケーションプライバシー

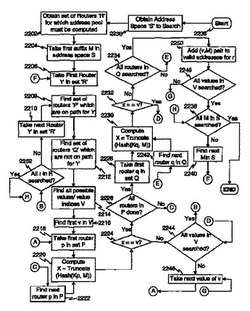

【課題】各ルータが、情報のパケットを転送するのに必要な情報を取得するが、いかなる追加情報も取得しない。

【解決手段】暗号で保護されたプレフィクス(CPP)は、CPP IPアドレス54とホストの地理的な位置との間のいかなる対応関係も妨げるIPアドレスを生成するのに用いられる。IPアドレスは、多数のセグメントからなるアドレスのプレフィクスに細分化される。各セグメントは、アクセスネットワークドメイン(又は、プライバシードメイン)内のルータの部分集合にのみに知られている暗号化鍵を用いて暗号化される。

(もっと読む)

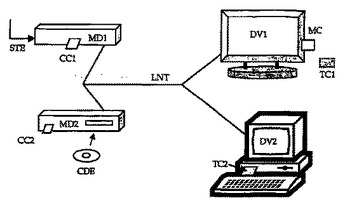

ローカルエリアネットワークの構築及び管理方法

【課題】 本発明の目的は、暗号化されたデータのフローの少なくとも1つの再生装置と、前記暗号化されたデータの全て又は一部の配信又は再暗号化装置とを含み、これら2つの装置がセキュリティモジュールを備える、ローカルエリアネットワークの構築及び管理方法であって、‐ ローカルエリアネットワークに接続された装置のうちの1つにマスターセキュリティモジュールを接続する工程と、‐ マスターセキュリティモジュールによりローカルエリアネットワーク鍵を作成する工程と、‐ このネットワーク鍵をユーザーセキュリティモジュールのうちの1つ又は複数にセキュアな状態で送信する工程と、‐ 配信及び再暗号化装置により暗号化されたデータを復号化する工程と、‐ ローカル鍵を使用し前記装置によりデータを再暗号化する工程と、‐ 再暗号化されたデータを再生装置に送信する工程と、‐ 再生装置に結合され、ローカル鍵を見つけるための手段を有するユーザーセキュリティモジュールにより前記再生装置で復号化する工程とを含む方法を提供する。  (もっと読む)

(もっと読む)

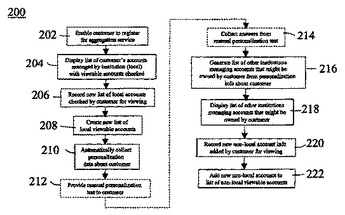

ネットワークアクセス可能なアカウントの管理方法

第1のエンティティによりかつユーザに関連づけられるデータを使用してネットワークアクセス可能なアカウントを提供する1つまたは複数のエンティティのリストを決定することと、上記ユーザが上記1つまたは複数のエンティティのリストから第2のエンティティを選択することを可能にし、上記ユーザが上記第2のエンティティによって提供されるネットワークアクセス可能なアカウントのアクセス情報を提供できるようにすることを含む第1のエンティティによる技術。  (もっと読む)

(もっと読む)

配信ネットワークを介したマルチメディアコンテンツの配信方法

本発明は、ネットワークを介して送信されるコンテンツを一組のスライスに分割し、当該スライス群から一組のファイルを生成することを提案する。スライス(またはファイル)は、係る解読鍵の取得前にクライアントがスライス(またはファイル)を利用できないようにダウンロード前に暗号化される。従って、本発明は、ダウンロードされたコンテンツ全体をプロテクトするよりも、スライスごとに(またはファイルごとに)ダウンロードされたコンテンツをプロテクトすることを可能にする。サーバとクライアントの間の送信(ダウンロードモードによる)は、すべてのファイアウォール及びNATにより受付けられているHTTPプロトコルにより規制される。この結果、送信されたコンテンツは、制限なくウェブにアクセスできる任意のクライアント装置にアクセス可能となる。効果的には、スライスは、互いに独立に復号可能である。  (もっと読む)

(もっと読む)

グリッド・アクセス及びネットワーク・アクセスを提供するシングル・サインオン操作のための方法及びシステム

【課題】 ユーザ及びコンピュータ・システム管理者の認証負担を軽減するための方法を提供する。

【解決手段】 ユーザ装置は、ネットワーク・アクセス装置を介して、X.509プロキシ証明書の生成も行い、かつ、ネットワーク・アクセス認証操作の正常完了に応答して該ユーザ装置に戻されるネットワーク・アクセス・パラメータなどの情報を有するプロキシ証明書を含む、例えば遠隔認証ダイヤルイン・ユーザ・サービス(RADIUS)サーバなどのネットワーク・アクセス認証サーバを用いてネットワーク・アクセス認証操作を開始する。ユーザ装置は、プロキシ証明書を抽出し格納する。ネットワーク・アクセス・パラメータは、グリッドに対応するネットワーク上のネットワーク・アクセス装置を介して通信するために、ユーザ装置によって用いられる。ユーザ装置がグリッド内のリソースにアクセスするときは、プロキシ証明書は既に使用可能であり、これにより、新たなプロキシ証明書を生成する必要性を取り除き、該ユーザ装置のユーザがネットワーク・アクセス及びグリッド・アクセスのための統合型シングル・サインオンを経験できるようになる。

(もっと読む)

短距離無線通信を安全にするシステムおよび方法、ならびに、その応用

第一の携帯無線デバイスが、PICONETに入り、PICONETマスターである第二の無線通信デバイスと、暗号化されていない通信を形成する。第一の携帯無線デバイスは、従来の短距離通信プロトコルを用いて、第二の無線通信デバイスに、識別情報を送信する。第二の無線通信デバイスは、新たなFEMTONET通信モードで、暗号キーを第一の携帯無線通信デバイスに、送信する。こうして、第一の無線通信デバイスは、暗号キーに基づいて、暗号化されたメッセージを、従来の短距離通信プロトコルを用いて、第二の無線通信デバイスに安全に送信する。  (もっと読む)

(もっと読む)

アプリケーション層セキュリティ方式およびアプリケーション層セキュリティシステム

本発明は、信頼できない環境から受信した不正なまたは有害な動作要求により引き起こされる、意図する正規の範囲外で信頼できるコンピュータアプリケーションが実行されることを防ぐアプリケーション層セキュリティ方式およびアプリケーション層セキュリティシステムを提供する。本発明の1つの実施の形態では、防御層が、信頼できるアプリケーションと信頼できないアプリケーションの動作要求との間に実装される。動作中、防御層は、各動作要求のアプリケーションのパスを同定する。同定されたアプリケーションのパスにより、1以上のセキュリティパイプが、動作要求のアプリケーションの内容を精査して、その動作要求がアプリケーションまたは周りの環境に対して不正または有害であるか否かを判断する。  (もっと読む)

(もっと読む)

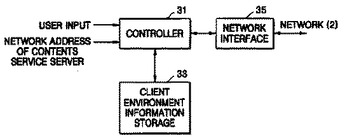

ネットワークを通じたコンテンツダウンロードシステム

ネットワークを通じたコンテンツダウンロードシステムを提供する。それぞれのコンテンツ別にクライアント装置の相異なる環境を考慮して設けられた第1類型のコンテンツないし第N類型のコンテンツ、及び第1類型のコンテンツないし第N類型のコンテンツそれぞれの特性情報を保存するコンテンツデータベースと、クライアント装置が伝送した所定のコンテンツのダウンロード要請及びクライアント装置の環境情報を入力されて、所定のコンテンツの各類型のコンテンツの特性情報を利用して、所定のコンテンツの複数類型別のコンテンツのうち、クライアント装置の環境情報に符合する一つを選択して、選択された類型のコンテンツをクライアント装置へ伝送する制御部と、を備えるコンテンツサービスサーバである。これにより、クライアント装置のユーザーは、便利に自身のクライアント装置の環境に適したコンテンツをダウンロードされ、コンテンツの選択のためにクライアント装置にユーザーインターフェースを具現する必要がないのでコストが低減される。

(もっと読む)

(もっと読む)

プロキシミティトークンに基づくアプリケーションサービスへの安全なアクセス

アプリケーションサービス(105)への安全にされたアクセスを提供するシステムは、アプリケーションサービス(105)に結合するセキュリティトークン(110)を含む。セキュリティトークン(110)は、例えば暗号または暗号解読などの暗号技術の第1の要素を実行する。セキュリティトークン(110)に関連付けられたプロキシミティトークン(115)が提供される。プロキシミティトークン(115)は、アプリケーションサービス(105)とセキュリティトークン(110)との間の通信を有効にするために、暗号技術の第2の要素を実行する。プロキシミティトークン(115)は、プロキシミティトークンが、セキュリティトークン(110)またはアプリケーションサービス(105)から所定の有効距離(R)内に位置するときだけ、通信を有効にするために動作可能である。システムは、プロキシミティトークン(115)が通信を有効にしたときに、アプリケーションサービス(105)への安全にされたアクセスを提供し、かつプロキシミティトークン(115)が通信を有効にしないときに、アプリケーションサービス(105)への安全にされたアクセスを妨げるように構成されることができる。  (もっと読む)

(もっと読む)

物理オブジェクトを認証する方法及びシステム

物理オブジェクトを認証する装置は、登録装置と、認証装置と、認証データを記憶する記憶機構とを備える。登録装置は、測定手順を用いて測定される、オブジェクトの特性集合Yを受信する入力を備える。プロセッサは、所定のロバスト性基準を満たす特性集合Iを、測定された特性集合Yから作成するのに用いる。プロセッサは更に、特性集合Yよりも実際の特性に関して備える情報が少ない特性集合Aを特性集合Iから作成し、最後に、特性集合Aの特性に応じて制御値Vinを生成する。出力は、制御値を記憶機構に認証データの一部として供給するのに用いる。登録装置は同様に動作する。

(もっと読む)

(もっと読む)

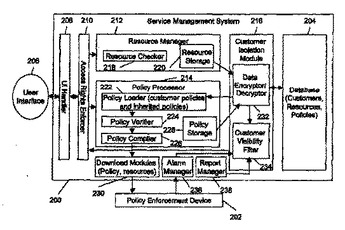

階層的サービス管理システム

本発明は、顧客を階層的に管理するシステム、方法およびコンピュータプログラム製品を提供する。顧客階層は、ルートサービスプロバイダー(RSP)、タイアードサービスプロバイダー(TSP)および最終顧客を有する。本発明は、小規模なサービスプロバイダー(SP)を顧客として構成する能力を獲得し、それらの資源を管理することによって、大規模なSPによる顧客の統治を可能にする。小規模なSPは次に、それ自体の顧客を持つことができる。小規模なSPは、階層内のそれよりも上位にあるSPから干渉されることなく、これら顧客を統治する。顧客はポリシーによって統治されている。ポリシーは、顧客を制御するためにSPによって規定された規則セットである。また、本発明により、サービスプロバイダーが、異なったポリシーを異なった顧客に実施でき、ある顧客に対するポリシーを、その他の顧客に影響を及ぼさずに、変更できる。  (もっと読む)

(もっと読む)

既存のWLANパブリックアクセス基盤に対してSIMベースのローミングを提供する方法及びシステム

本発明は、モバイル・サービスプロバイダの顧客がWLANインターネット・サービスプロバイダ(WISP)ネットワークにローミングすることを可能にする認証及び認可の汎用アクセス法(UAM)をサポートするネットワークにおいて、SIMベースの認証及び認可を実施するための方法及び装置を提供する。更に、本発明は、利用者のIDのプライバシーを提供し、リプレイ攻撃を防止する認証のために一時的信用証明を採用することにより、顧客のクライアントデバイスをモバイル・サービスプロバイダのネットワークに認証する安全な方法を提供する。最後に、WISPネットワークが「パススルー」機能をサポートする場合、この認証はより安全かつ高速に実行できる。 (もっと読む)

適応的透過暗号化

コンピュータ・ファイルなどのディジタル資産の適応的暗号化の技術(102、102−1、104−1)に関する。このシステム・モデルは、アクセス権の悪用の可能性を示しうる管理されないリムーバブル記憶媒体(204、214)へのファイルの通過、またはネットワーク接続など(108)を通じてのファイルの通過を監視する。好ましい実施形態によれば、クライアントのオペレーティング・システムのカーネル・バックグラウンド・プロセスなど、使用点(102)において動作している自律型の独立のエージェント・プロセス(622)が、リソースへのアクセス要求(603−1)に割り込む。エージェント・プロセスが、低レベル・システム・イベントを検出し、フィルタ処理し、集合させる(530)。ポリシー・エンジン(590)が、集合イベントの順序を分析し、暗号化(612)を適用するか否かを判断(595)する。 (もっと読む)

2,381 - 2,397 / 2,397

[ Back to top ]