Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

21 - 40 / 726

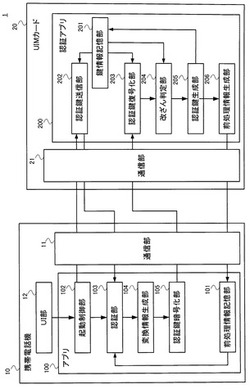

アプリケーション認証システム、アプリケーション認証方法およびプログラム

【課題】UIM等のユーザ識別モジュールカードを用いることにより、オープン端末のアプリケーションをセキュアに利用することを可能とすること。

【解決手段】アプリケーション認証システム1は、認証アプリ200と連携して認証処理を行うアプリ100を有する携帯電話機10と、認証アプリ200を有するUIMカード20とから構成され、アプリ100は、予め記憶している前処理情報と、認証アプリ200から受信した認証鍵により、UIMカード20の認証を行うとともに、認証アプリ200は、予め記憶している改ざんがされていない正規のアプリ100から生成された正規変換情報と、携帯電話機10が有するアプリ100から生成された変換情報とを比較することにより、アプリ100が改ざんされているか判定する。

(もっと読む)

ゲートウェイ装置、情報処理装置、処理方法およびプログラム

【課題】コンピュータから主体的にマルウェアを取得させる仕組みに対する防御手段を提供する。

【解決手段】LAN100と外部ネットワークとの間に設けられるプロキシサーバ20であって、このプロキシサーバ20は、予め定められたタイミングでマルウェアを配信する可能性のあるウェブサイトにアクセスする。これにより、LAN100内のクライアント端末10よりも先にプロキシサーバ20がそのようなウェブサイトにアクセスする。プロキシサーバ20は、ウェブサイトから受信したマルウェアを処理(削除、隔離等)する。そして、この後にLAN100内のクライアント端末10がウェブサイトにアクセスする場合に、ウェブサイトが既にマルウェアを送信したクライアント端末10であるかのように偽装する。

(もっと読む)

ページ変化判定装置

【課題】 検出すべき変化に注目して迅速な判断をすることのできるログイン判定装置を提供する。

【手段】 対象ページ取得手段2は、IDやパスワードなどを送信してログインの要求を行って対象ページを取得する。階層構造解析手段6は、取得した対象ページの階層構造を解析する。抽出手段8は、記録されている参照階層構造と、対象ページの階層構造とを比較し、異なる部分を特定する。階層構造の異なる部分に対応する対象ページの内容を抽出する。ログイン判断手段10は、対象ページから抽出した内容中に、所定のキーワード(たとえば、ログイン時に表示される「ログイン」などのキーワード)が含まれているかどうかに基づいて、ログイン状況を判断する。

(もっと読む)

脆弱性判定システム、脆弱性判定方法、および、脆弱性判定プログラム

【課題】計算機およびネットワーク機器を具備するシステムにおいて、ソフトウェアの脆弱性の影響を判定する。

【解決手段】脆弱性判定システム10は、計算機およびネットワーク機器を具備する判定対象システムにおいて、ソフトウェアの脆弱性を判定する。脆弱性判定システム10の影響ソフトウェア抽出部31は、脆弱性情報データベース21、および、計算機のソフトウェアのソフトウェアデータベース24に基づいて、判定対象システムが有するソフトウェアが脆弱性の影響を受けるか否かを判定する。脆弱性判定システム10の直接パス探索部32は、影響ソフトウェア抽出部31によって、判定対象システムが有するソフトウェアが脆弱性の影響を受けると判定された際に、影響を受けるソフトウェアが、外部ネットワークから攻撃可能か否かを判断する。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合にはパケット認証成功とする。更に他の種類の認証処理を実行し、それらの認証結果と予め設定された安全指数に応じてセキュリティレベルを判定し、セキュリティレベルに応じて使用可、機能制限付き使用可、或いは使用不可のいずれかの状態に遷移する。

(もっと読む)

検疫ネットワークシステム及び検疫クライアント

【課題】 汎用コンピュータが準拠すべきセキュリティポリシー以外のセキュリティポリシーを適用する機器も検疫の対象とする検疫ネットワークのシステムを容易に構築できるようにする。

【解決手段】 検疫サーバ40が、組み込み機器10AのID情報を受信し(S103,S104)、そのID情報に基づいて組み込み機器10Aが準拠すべきセキュリティポリシーを特定し(S105,S106)、そのセキュリティポリシーへの準拠の合否を検査するよう要求する検査要求を組み込み機器10Aに送信する(S107,S108)。組み込み機器10Aは、その検査要求を受信すると、その検査要求に係るセキュリティポリシー準拠の合否を検査するための検査情報を取得し、その検査情報に基づいて自らの検査を行い(S109)、検査結果を検疫サーバ40に送信する(S110,S111)。

(もっと読む)

移動要求装置、移動要求方法、移動要求プログラム

【課題】1台の物理マシンに複数の仮想マシンが稼働する場合に、より安全に仮想マシンを提供する。

【解決手段】ユーザ端末からの要求に応じて複数の物理マシンのいずれかに仮想マシンを起動させ、入力される移動要求に応じて、物理マシンに起動された仮想マシンを他の物理マシンに移動させる仮想マシン管理装置に接続された移動要求装置であって、仮想マシン管理装置に移動要求を送信する条件を示す移動条件が記憶される移動条件記憶部と、ユーザ端末から送信される移動条件を受信し、移動条件記憶部に記憶させる受信部と、移動条件記憶部に記憶されている移動条件に基づいて、仮想マシン管理装置に移動要求を送信する移動要求送信部と、を備える。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】ユーザが情報を入力する手間や窓口に出向く手間あるいは書類を郵送する手間を省くとともに、効率のよいユーザ認証を実現する。

【解決手段】端末が、ユーザの身分証明書データを検証サーバに送信し、身分証明書データが真正である場合に、検証済みの身分証明書データを耐タンパデバイスに書き込む。そして、ユーザが事業者からサービスを受ける場合に、事業者サーバが、端末にユーザの身分証明書データの属性情報の送信を要求し、端末が、ユーザの身分証明書データを検証サーバに送信し、身分証明書データが真正であるときに、端末が、事業者サーバに、検証済みのユーザの身分証明書データの属性情報を送信し、事業者サーバが登録完了通知を端末に送信する。

(もっと読む)

検疫ネットワークシステム

【課題】セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術を提供する。

【解決手段】検疫装置10は、クライアント端末8,52,72から取得したイベントリ情報に基づいて、それぞれに適用するセキュリティポリシーを決定する。セキュリティポリシーは、基本ポリシー、グループポリシー、ネットワークポリシーに分けて規定され、予め、検疫装置10に登録したクライアント端末8,52,72ごとの識別情報や、これらをグループ化したグループ情報に基づいて規定される。基本ポリシー、グループポリシー、ネットワークポリシーには、検疫の実行項目及びシミュレーションモードが対応付けられている。シミュレーションモードに基づいて、検疫及び認証に対する実行の有無が判断される。

(もっと読む)

情報処理装置及び情報処理方法及びプログラム

【課題】重要パラメタについての改ざん攻撃に対する脆弱性検査を確実に行う。

【解決手段】Webページ種類特定部122が、Webページ特徴情報DB121等の情報を参照して試験対象のWebページの種類を特定し、Webページ重要度判定部125が、試験対象のWebページ群により実現される取引フローを取引フローパターンDB124の情報を参照して特定する。取引フローパターンDB124には取引フローごとに重要ページが定義されており、Webページ重要度判定部125は特定した取引フローにおける重要ページを特定する。パラメタ属性DB126では重要なパラメタが定義されており、重要パラメタ特定部127は、パラメタ属性DB126の情報を参照して、重要ページ内の重要なパラメタを特定する。評価データ生成部112は、重要ページにおける重要パラメタを改ざんして疑似的な改ざん攻撃をWebアプリケーション131に行う。

(もっと読む)

データ処理装置及びデータ処理方法及びプログラム

【課題】クロスサイト・スクリプティングを有効に防止する。

【解決手段】Webアプリケーション実行装置100が、特定種類のコードが埋め込まれている可能性のあるデータをクライアント装置200からのHTTPリクエストから抽出し、HTTPリクエストから抽出したデータと同じデータをHTTPレスポンスから抽出し、抽出したデータのうちHTTPレスポンス内で連続した位置に配置されている2以上のデータを連結し、連結されたデータに含まれている特定種類のコードを無効化する。これにより、特定種類のコードの配置がWebアプリケーション内部で変更された場合や、HTTPリクエストにおいて分割されて送信された場合にも、特定種類のコードを無効化することができ、特定種類のコードをクロスサイト・スクリプティングに用いられる不正なコードとすることにより、クロスサイト・スクリプティングを有効に防止することができる。

(もっと読む)

異常検知装置、監視制御システム、異常検知方法、プログラムおよび記録媒体

【課題】 重要インフラストラクチャ等における制御システムをセキュリティ保護すること。

【解決手段】本発明の異常検知装置150は、制御ネットワーク130内で発生したイベント情報を受信して、制御システム102を含むリソース(110,120など)およびプロセス間の依存関係を維持する構成管理データベース170に照会し、イベント情報に関わるリソースが属するグループを識別する識別部152と、異常が疑われる状況を規定する条件と1以上のアクションとを対応付ける1以上のポリシを記憶するポリシ記憶部160と、1以上のポリシを適用する上で必要となるグループ関連情報を取得してイベント情報に付加する付加部156と、1以上のポリシに対しイベント情報を適用し、合致する条件に対応付けられるアクションを実施するべきアクションとして決定する決定部158とを含み、制御ネットワーク130の異常を検知する。

(もっと読む)

異常検知システム、異常検知装置、異常検知方法、プログラムおよび記録媒体

【課題】制御システムにおいて発生する異常を効率的に検知し、異常が認められた制御システムを隔離する異常検知システムを提供する。

【解決手段】異常検知システムは、ネットワークに接続され、それぞれ個別の保護領域内で稼働する複数の制御システムと、制御システム毎に設けられ、当該制御システムと、監視する相手方の制御システムとの間で交換されるデータを検査し、相手方の制御システムに異常が疑われる場合に異常通知を発信する監視部と、複数の制御システム各々の監視部から発信される異常通知を集計して、異常が疑われた制御システムのレピュテーションを評価し、評価結果から基準に照らして異常であると判定された場合に、異常が疑われた制御システムを稼働させている保護領域に対し、少なくとも該保護領域内部からのアウトバウンドのトラフィックを制限させる管理部210とを含む。

(もっと読む)

位置情報認証方法

【課題】その場に居ないと生成できない情報を利用することで位置情報を認証する位置情報認証方法を提案する。

【解決手段】通信ネットワークにそれぞれ接続された、ユーザ端末と、認証を行う認証局と、位置の基準となる基準局と、位置を測定できる電波航法手段と、を備える場合で、認証局は基準局の位置を把握し、1)ユーザ端末は認証局にその位置情報を伝送し、2)認証局は基準局に送信時間の暗号の生成を指示し、3)基準局は加法準同型暗号方式で第1暗号を生成してユーザ端末に伝送し、4)ユーザ端末は第1暗号を受信して、受信時刻を含む情報で第1暗号を変調して第2暗号を生成し、上記認証局に伝送し、5)認証局では、第2暗号を受信し復号して、送信時間と受信時間から基準局とユーザ端末間の信号遅れを見出し、該信号遅れを距離に換算し、位置情報との差が充分小さい場合に認証する。

(もっと読む)

攻撃模倣テスト方法、攻撃模倣テスト装置及び攻撃模倣テストプログラム

【課題】攻撃模倣テストを簡易に行う。

【解決手段】サーバへの接続が可能な被害者側ブラウザがサーバに対するアクセスを行った際に、被害者側ブラウザが被害を被る可能性のある状態(要求可能状態)にするための情報である要素データを、サーバへの接続が可能な加害者側ブラウザが取得し(ステップS12)、加害者側ブラウザが取得した要素データを加害者側ブラウザから被害者側ブラウザに送信し(ステップS14)、被害者側ブラウザの状態に要素データを反映させて、被害者側ブラウザの状態を、サーバにアクセスした場合に被害を被る可能性のある状態(要求可能状態)に設定する(ステップS24)。これにより、要素データの取得、送受信、要求可能状態への設定を自動化する。

(もっと読む)

ウィルス監視システムとウィルス監視方法

【課題】医療施設に適するウィルス監視システム等を提供する。

【解決手段】監視端末100は変更や改造が出来ない医用診断装置101にリモート接続で定期的にウィルススキャンを実行し、その処理結果とウィルス定義ファイルの情報を保守サーバ300で管理する。監視端末100はウィルススキャン実行前に医用診断装置101に実行可能であるか否かを確認するメッセージ表示を行い、可能な場合はウィルススキャンを実行する。ウィルススキャン実行後は医用診断装置101の電源をオフにする機能を有し、医用診断装置101の負荷を考慮してウィルススキャンを実行することができる。さらに保守端末301からの要求に応じて保守サーバ300から監視端末100のウィルス定義ファイルの更新と削除の処理ができ、複数の医用診断装置101を定期的に遠隔からまとめて容易にウィルス監視することができる。

(もっと読む)

脆弱性診断装置

【課題】 所定条件により、リクエストに対するレスポンスの内容を変えるようなウエブサーバ装置についても、SQLインジェクションなどの脆弱性を診断する。

【手段】 正常レスポンス収集手段10は、登録されているユーザIDとパスワードを伴った正常リクエストREQNを複数回送信する。正常レスポンス収集手段10は、正常リクエストに対するウエブサーバからの複数のレスポンスRESN(正常レスポンスという)を受信する。複数の正常レスポンスについて、共通領域抽出手段12によって共通領域が抽出される。異常レスポンス収集手段18は、SQLインジェクションを、ウエブサーバに対して行い、レスポンスRESA(異常レスポンスという)を受信し、これを記録部16に記録する。判断手段14は、共通領域において、正常レスポンスと異常レスポンスが同一であれば、脆弱性があると判断する。

(もっと読む)

評価値管理装置及び評価値管理プログラム、並びに端末間接続制御システム

【課題】端末の与信度を適切な与信度に更新する。

【解決手段】複数の端末の与信度を記憶する端末−与信度リスト20と、複数の端末のうちの1つの端末(例えば、端末A)から、別の端末(端末C)への接続要求があった場合に、端末Aの与信度を、端末Cの与信度に基づいて定められる値で更新する与信度計算部12と、を備えることで、普段から、与信度の低い端末(犯罪サイト(攻撃指令用ツールやウィルスなどをダウンロードできるようなサイト))にアクセスしていると考えられる、DDoS攻撃を指令するような端末(黒幕)の与信度を低く更新する。

(もっと読む)

マルチクラスタ分散処理制御システム、代表クライアント端末、分散処理クラスタ及びマルチクラスタ分散処理制御方法

【課題】本発明は、安全かつ容易に制御できるマルチクラスタ分散処理環境を実現することが可能なシステム及び方法を提供することを目的とする。

【解決手段】代表クライアント端末2は、入力部21によって受け付けられたクラスタ識別子が示す分散処理クラスタ3の設定ファイルを暗号化する暗号化部24と、暗号化された設定ファイルと、入力部21によって受け付けられたコマンドとを、分散処理クラスタ3に送信する送信部25とを備え、分散処理クラスタ3は、受信部30によって受信された暗号化された設定ファイルを復号する復号部33と、復号された設定ファイルが分散処理クラスタ3の設定ファイルであると判定部34に判定された場合に、受信部30によって受信されたコマンドを処理する処理部35と、を備える。

(もっと読む)

出力制御装置、出力制御プログラム、出力制御方法および出力制御システム

【課題】近年、新たなマルウエアの発生頻度が増加しており、マルウエアの侵入を完全に防止することが困難になってきた。

【解決手段】データを外部に出力する出力部と、悪意あるソフトウエアにより出力部から出力されるデータの特徴、および悪意あるソフトウエアがデータを出力する場合における出力部の動作パターンの特徴の少なくとも一方を示す異常条件を格納する条件格納部と、出力部から出力されるデータの特徴および出力部の動作パターンの特徴の少なくとも一方が異常条件を満たす場合に、データの出力を禁止する出力制御部とを備える。

(もっと読む)

21 - 40 / 726

[ Back to top ]