Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

61 - 80 / 726

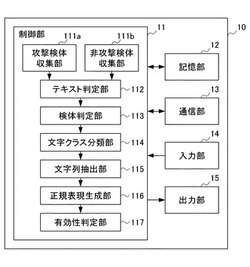

シグネチャの生成を支援する支援装置、方法及びプログラム

【課題】侵入検知システムにおけるテキスト形式の検体を対象としたシグネチャを効率的に生成できる支援装置、方法及びプログラムを提供すること。

【解決手段】シグネチャ生成サーバ10は、攻撃データ及び非攻撃データの検体がテキスト形式であるか否かを判定するテキスト判定部112と、テキスト形式であると判定された検体に含まれている文字を、正規表現における文字クラスのいずれかに分類する文字クラス分類部114と、アルファベットに分類された文字の連続からなる文字列のうち、非攻撃データの中よりも攻撃データの中に頻繁に出現する文字列、又は文字列の列を、シグネチャの候補として抽出する文字列抽出部115と、を備える。

(もっと読む)

アンチマルウェアデバイス、サーバ及びマルウェアパターンマッチング方法

【課題】本発明は、アンチマルウェアデバイス、サーバ及びマルウェアパターンマッチング方法を提供すること。

【解決手段】ハッシュ値生成部は、少なくとも一つ以上のハッシュ係数を有したハッシュ関数を利用して、マルウェアパターンDBをなすマルウェアパターンに対するハッシュ値とターゲットデータに対するハッシュ値とを生成し、ハッシュマッチャー部は、マルウェアパターンのハッシュ値に、ターゲットデータのハッシュ値をマッチングさせ、マッチング部は、ハッシュマッチャー部によるマッチングが成功すると、マルウェアパターンとターゲットデータとをマッチングさせる。

(もっと読む)

セキュリティサーバシステム

【課題】処理能力を向上したセキュリティサーバシステムを提供すること。

【解決手段】ネットワークを介して送られる要求に応じてコンテンツを提供する第1のサーバシステムと、第1のサーバシステムよりもネットワークを経由した攻撃に対する強度が強く、ネットワークを介して送られる要求に応じてコンテンツを提供する第2のサーバシステムと、ネットワークを介して提供するコンテンツを受け付ける受付部と、ネットワークを経由した攻撃の影響を受け得るコンテンツ内容を示す脆弱情報を含む判定テーブルと、脆弱情報に基づき、受付部が受け付けたコンテンツについてネットワークを経由した攻撃に対する脆弱性の有無を判定する判定部と、判定部の判定結果に応じて、受付部が受け付けたコンテンツを提供候補として第1のサーバシステムまたは第2のサーバシステムのいずれかに格納するファイル制御部と、を具備する。

(もっと読む)

映像装置、及び分散処理システム

【課題】通信網を介して装置の余剰資源を簡易な操作で提供できるとともに、強固なセキュリティ機能を備えた映像装置、及び分散処理システムを提供する。

【解決手段】本発明の映像装置は、映像または音声を含む再生情報の記録または再生を行う情報処理部と、通信網に接続して通信を行う通信部と、制御プログラムの実行を行う制御部とを備えている。また、予め定められた条件を満たす場合に制御プログラムの変更を許可する。また、通信網に接続されている予め定められた情報処理装置と通信を行うよう通信部を制御する通信制御部を備えている。また、情報処理装置より演算処理を行うために必要な演算用データを受信し、演算用データを用いた演算を行い、演算の結果を示す演算結果データを情報処理装置へ送信する演算部を備えている。

(もっと読む)

認証処理装置、認証処理方法、認証処理プログラム、処理システム、及び現金自動預け払い機

【課題】中央処理装置の偽装、又はSAMの入出力ポートの状態の不正な変更等があった場合でも、周辺装置の誤動作を防止する。

【解決手段】中央制御装置からの認証用コマンドに応じて認証処理を実行し、その認証結果を前記中央制御装置に出力する認証処理装置は、鍵識別子と暗号鍵データとを対応付けて記憶する記憶手段を備え、認証データ及び認証用コマンドの識別情報を含む認証用コマンドが認証処理用入出力ポートを介して入力された場合に、前記識別情報に基づいて前記鍵識別子を特定し、当該特定した鍵識別子に対応する暗号鍵データを前記記憶手段から取得し、前記取得された暗号鍵データと、前記認証データとを用いて認証処理を実行し、前記認証処理が成功した場合には、当該認証処理に関係する周辺装置用入出力ポートから周辺装置を動作させる動作信号を出力させる。

(もっと読む)

通信スレッド追跡による未請求インスタント・メッセージの低減

【課題】インスタント・メッセージングを通じたスパム(SPIM)を低減する。

【解決手段】特定のユーザーがある時点で有することができるオープン・インスタント・メッセージング・スレッドの数を制限し、潜在的なスパマーがインスタント・メッセージング・ユーザーにSPIMを殺到させるのを防止する。また、オープン・インスタント・メッセージング・スレッドの数を制限する技法を、ユーザーがインスタント・メッセージング・サービス等に、SPIMまたはその他の望ましくないコンテンツを送っているユーザーについて通知できるようにするユーザー・フィードバック技法や、インスタント・メッセージング・サービス等が、ユーザーによって発生されたテキストを分析し、そのユーザーがSPIMまたはその他の望ましくないコンテンツを他のインスタント・メッセージング・ユーザーに送っているか否か判断できるようにするテキスト分析技法と組み合わせる。

(もっと読む)

ゾンビ識別のための仮想サーバー及びその方法、並びに仮想サーバーに基づいてゾンビ情報を統合管理するためのシンクホールサーバー及び方法

【課題】DDoS攻撃のようなボットによる悪性行為を遮断する。

【解決手段】ホストから受信されたウェブサーバー接続要請メッセージがクッキーを含まない場合、自動接続防止(CAPTCHA)テストを利用して前記ホストを認証し、前記認証されたホストにクッキーを提供する認証処理モジュール220と、前記ウェブサーバー接続要請メッセージがクッキーを含む場合、前記ウェブサーバー接続要請メッセージからクッキー値を抽出し、前記抽出されたクッキー値を検証するクッキー値検証モジュール240と、前記クッキー値の検証に成功する場合、前記ホストが前記ウェブサーバーに接続することができるように誘導するウェブページ接続誘導モジュール250と、前記クッキー値の検証に失敗した場合、前記ホストの接続を遮断し、前記遮断回数が臨界値を超過する場合、前記ホストをゾンビとして識別するゾンビ識別モジュール260と、を含む。

(もっと読む)

情報セキュリティ管理支援方法及び装置

【課題】情報セキュリティ管理を実施する上で実施すべき作業を効率化する。

【解決手段】本方法は、情報セキュリティ管理基準を基にIDEF0をベースとする所定のモデル記法に従って作成された統制フローについてのデータと、所定のモデル記法に従って予め作成されているルールデータを比較する比較工程と、ルールデータに含まれる機能又はアクティビティ、並びに機能又はアクティビティの入力データ、出力データ、リソースデータ、ガバナンス条件データ及びイベント条件データのうち、上記比較工程によって統制フローについてのデータにおいて不足している判定されたデータを特定する特定工程と、特定工程によって特定されたデータを、ユーザに対して提示する提示ステップとを含む。

(もっと読む)

アプリケーション判定システムおよびプログラム

【課題】アプリケーションの異常性を判定することができるアプリケーション判定システムおよびプログラムを提供する。

【解決手段】パーミッションリスト記憶部11は、アプリケーションの種別を示す第1の種別情報と、当該第1の種別情報が示す種別の正常なアプリケーションが機能およびデータにアクセスする権限を示す第1の権限情報とを対応付けて記憶する。パーミッション抽出部12は、第2の権限情報を含む判定対象のアプリケーションの実行ファイルから第2の権限情報を抽出する。パーミッション比較部13は、判定対象のアプリケーションに対応する第2の種別情報と一致する第1の種別情報に対応する第1の権限情報と、抽出された第2の権限情報とを比較する。判定部14は、権限比較部が行った比較の結果に基づいて、判定対象のアプリケーションが異常であるか否かを判定する。

(もっと読む)

通信制御装置、通信制御プログラム及び通信制御システム

【課題】認証サーバ装置を利用できないサーバが認証サーバ装置を利用できる端末装置からサービスの利用要求を受け付けたとき、当該端末装置を利用してサービスの利用に要求される認証を実行することができる通信制御装置、通信制御プログラム及び通信制御システムを提供する。

【解決手段】仮想認証プロキシサーバ6Aは、認証サーバ装置8Aを利用できないアプリケーションサーバ7Aが端末装置9から利用要求とともに利用者ID及びパスワードを受け付けたとき、その認証依頼を受け付ける認証依頼受付手段603と、端末認証プログラム612を端末装置9に送信する端末認証プログラム送信手段604と、端末認証プログラム612を端末装置9で実行させることで認証サーバ装置8Aに認証を実行させて受け取った認証結果を端末装置9から受信し、当該認証結果をアプリケーションサーバ7Aに送信する認証結果送信手段605とを有する。

(もっと読む)

操作装置、データ処理装置、転送装置、操作システム、操作装置の制御方法、データ処理装置の制御方法、転送装置の制御方法、制御プログラム、およびコンピュータ読み取り可能な記録媒体

【課題】サービスを提供する装置へのアクセスの安全性を確保しつつ、サービスを享受し始めるまでの所要時間を低減する。

【解決手段】操作装置300は、実行すべき処理を指定した処理指定情報と、該処理指定情報の変更を検知するための認証情報とを含み、かつ、サービス識別子を付加可能であり、上記処理指定情報には、アクセス処理装置からのアクセスを、サービス識別子にて識別されるサービスを提供するサービス提供装置へ転送する転送装置にアクセスする処理が記述された雛形アクセス命令を、雛形アクセス命令記憶部352から取得するとともに、該取得した雛形アクセス命令に、サービス識別子を付加して専用アクセス命令を生成する専用アクセス命令生成部333と、専用アクセス命令をアクセス処理装置に送信する専用アクセス命令送信部334とを備える。

(もっと読む)

秘密通信方法および装置

【課題】情報を送受信する二者間の一方がセキュリティの整っていないPCを用いる場合でも、第三者への情報漏洩を防止する秘密通信を実現する。

【解決手段】端末Iから端末Oに対して、端末Iから受け取った電子メールへの返信メールにその送信時刻を記載するタイムスタンプ機能を有するソフトウェアを送信する(S14)。端末Oにおいて受信したソフトウェアをインストールする(S16)。端末Iから端末Oに対して、両端末のユーザ同士しか知り得ない内容の質問文と、第1端末の公開鍵とを含む電子メールを送信する(S22)。端末Oから端末Iに対して、質問文に対する回答と暗号通信用の共通鍵とを含む電子メールを公開鍵を用いて暗号化した上で送信する(S26)。端末Iは、端末Oから受け取った電子メールを秘密鍵を用いて復号し(S28)、回答が正しいことを確認したとき(S32)、共通鍵を用いて端末Oとの間で暗号通信を行う(S34)。

(もっと読む)

エンドポイントリソースを使用したネットワークセキュリティ要素

【課題】エンドポイントリソースを使用した効果的なネットワークセキュリティ要素を提供すること。

【解決手段】本発明の一特徴は、エンドポイントサーバにおいてネットワークへのアクセスに対するリクエストを受信するステップと、前記リクエストが未許可のリクエストを含むことを検出するステップと、前記リクエストをネットワークセキュリティ要素に誘導するステップとを有する方法に関する。

(もっと読む)

認証書基盤のインターネット電子遺言状の管理システム及び方法

【課題】 認証機関から発給する認証書を利用して申込書及び遺言状に電子署名して否認防止機能を提供するインターネット電子遺言状の管理システム及び方法 を提供する。

【解決手段】 本発明によるインターネット電子遺言状の管理システム及び方法は、(a) 遺言者端末は遺言者の認証書で申込書及び遺言状を電子署名して管理サーバーに伝送するステップと、(b) 遺言状管理サーバーは電子署名された申込書及び遺言状を受信して申込書及び遺言状の電子署名を検証して保存するステップと、(c) 死亡確認機関サーバーは、死亡確認書を電子署名して遺言状管理サーバーに伝送するステップと、(d) 遺言状管理サーバーは、電子署名された死亡確認書を受信して死亡確認書の電子署名を検証するステップと、(e) 死亡確認書を受信した後、遺言執行者端末から遺言状閲覧申込みを受信すれば、遺言状管理サーバーは電子署名された遺言状を伝送するステップと、を含んで構成されることを特徴とする。

(もっと読む)

使用管理システムおよび使用管理方法

【課題】コストをかけず、確実に使用を管理することが可能な使用管理システム等を提供する。

【解決手段】管理対象ネットワーク2は、企業等の単一の管理主体によって管理され、インターネット等の外部ネットワークに対して閉じているネットワークである。サーバ3は、管理対象ネットワーク2に対して、端末5の使用を許可することを示す端末使用許可情報を所定の送信間隔時間ごとに同報送信する。端末5は、サーバ3から同報送信される情報を受信し、端末使用許可情報を受信した場合には、使用可能状態(ユーザによって使用できる状態)に遷移する。

(もっと読む)

失効情報提供システム、失効情報提供方法、失効情報提供プログラム

【課題】特定の認証局が失効証明書リストを発行出来ない状態である場合に利用者証明書の有効性を保障する。

【解決手段】携帯電話端末20が、PCの性能情報を取得してこの性能情報が予め定められた条件を満たすか否かを判定する諸元チェックプログラムと、性能情報が条件を満たす場合に、PCのウィルスチェックを行うウィルスチェックプログラムと、PC上でユーザが利用したい機能を具体的に実行する所定プログラムと、ウィルスチェックプログラムの動作後にPC上で所定プログラムを起動し、所定プログラムの終了後に所定プログラムおよびそこで使用されたデータを削除する監視プログラムとを記憶している。

(もっと読む)

認証装置および認証方法

【課題】認証プロセス中に、不正なプログラムに感染した端末からアクセスされるリスクを低減する手段を講じた認証技術を提供する。

【解決手段】認証サーバ100は、第一認証、第二認証を行う前に、端末300が不正なプログラムに感染しているリスクを低減するための端末感染対策を実行し、その端末感染対策の実行結果に基づいて、前記認証を継続して実行するか否かを決定する。端末感染対策では、認証サーバ100は、利用者が使用中の端末の属性情報、利用者のアカウント情報、およびサービスを提供するアプリケーションサーバの組み合わせごとに、端末の感染リスクを低減するために用いる対抗プログラムを適用した結果に基づいて対抗プログラムを選定する。次に、認証サーバ100は、選定した対抗プログラムを端末300に適用し、実行結果を収集し、その実行結果に基づいて、前記認証の継続可否を決定する。

(もっと読む)

セキュリティリスク検出システム

【課題】フィルタ群のパターンファイルで誤検出となったウイルスを早期発見し、ウイルスの登場時期や送信元も特定するセキュリティリスク検出システムを提供することを目的とする。

【解決手段】実施態様によれば、第1のネットワークと第2のネットワークとの間に設けられ、第1のネットワークから入力された通信データをフィルタリングして出力する第1のフィルタ手段と、第1のフィルタ手段に入力された通信データを保存する第1の保存手段と、第1のフィルタ手段から出力された通信データを保存する第2の保存手段と、第1の保存手段に保存されている通信データをフィルタリングして出力する第2のフィルタ手段と、第2のフィルタ手段から出力された通信データを保存する第3の保存手段と、第2の保存手段に保存されている通信データと第3の保存手段に保存された通信データとを比較し、この比較結果を外部システムに通知する比較手段とを備える。

(もっと読む)

セキュリティ製品情報提供装置、セキュリティ製品情報提供装置のセキュリティ製品情報提供方法およびセキュリティ製品情報提供プログラム

【課題】システムに適したセキュリティ製品の組合せを自動的に選択できるようにすることを目的とする。

【解決手段】業界標準規格類DB160は要求に対応したセキュリティ機能要件を示すデータを記憶する。製品STDB170はセキュリティ機能要件に対応した製品を示すデータと利用可能な製品の組合せを示すデータとを記憶する。要求自動生成部110は、客先要求101に対応するセキュリティ機能要件を業界標準規格類DB160に基づいて特定する。製品自動選択部120は、客先要求101のセキュリティ機能要件を有する対応製品群を製品STDB170に基づいて特定する。製品自動選択部120は、客先要求101の対応製品群に基づいて対応製品の組合せ候補を特定する。製品自動選択部120は、対応製品の組合せ候補のうち利用可能な組合せを製品STDB170に基づいて選択する。

(もっと読む)

可搬型記憶媒体、データ認証プログラム及びデータ認証方法

【課題】汎用性を維持しつつ、ウィルス感染を抑制する。

【解決手段】セッションキー生成器54は、セッションキー70を生成し、コントローラ68は、PC100から記憶領域52に記憶されるデータ(データブロック)からハッシュ値を算出して当該ハッシュ値をセッションキーで暗号化して得られるシグネチャをデータブロックに付加するフィルタA60、をPC100に送信するとともに、セッションキーをPCに送信する。また、セッションキー検出モジュール66は、データブロックが記憶領域に記憶される前に、データブロックのハッシュ値と、セッションキー記憶領域に格納されているセッションキーと、を用いて、シグネチャの正当性を確認し、正当な場合に、データブロックの記憶領域に対する記憶を許可する。

(もっと読む)

61 - 80 / 726

[ Back to top ]