Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

81 - 100 / 726

セキュリティ製品情報提供装置、セキュリティ製品情報提供装置のセキュリティ製品情報提供方法およびセキュリティ製品情報提供プログラム

【課題】システムに適したセキュリティ製品の組合せを自動的に選択できるようにすることを目的とする。

【解決手段】業界標準規格類DB160は要求に対応したセキュリティ機能要件を示すデータを記憶する。製品STDB170はセキュリティ機能要件に対応した製品を示すデータと利用可能な製品の組合せを示すデータとを記憶する。要求自動生成部110は、客先要求101に対応するセキュリティ機能要件を業界標準規格類DB160に基づいて特定する。製品自動選択部120は、客先要求101のセキュリティ機能要件を有する対応製品群を製品STDB170に基づいて特定する。製品自動選択部120は、客先要求101の対応製品群に基づいて対応製品の組合せ候補を特定する。製品自動選択部120は、対応製品の組合せ候補のうち利用可能な組合せを製品STDB170に基づいて選択する。

(もっと読む)

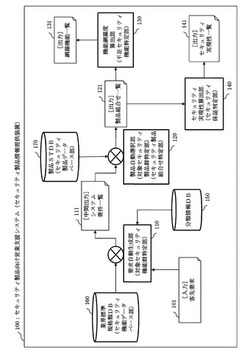

セキュリティ対策基準作成支援システム及びプログラム及びセキュリティ対策基準作成支援方法

【課題】多重防御及びリスクコントロールの考え方に基づいた効果的なセキュリティ対策基準の作成を支援する。

【解決手段】要素選定部122は、選定基準テーブル112から、特定の選定基準(例えば、脅威のリスクの大きさが「大」である場合の選定基準)に対応する要素の順位(例えば、脅威の経路にて脅威の発生源に近い順に1番目と2番目)を抽出する。そして、防御モデルテーブル111から、特定の脅威(例えば、ウィルス感染)に対応する要素であって、当該脅威の経路における順位が、抽出した順位と一致する要素(例えば、ネットワークとサーバ)を選定する。セキュリティ管理策選定部123は、セキュリティ管理策−防御モデル対応テーブル113から、当該脅威と、選定された要素との組み合わせに対応するセキュリティ管理策(例えば、ウィルス対策ゲートウェイの設置やウィルス対策ソフトウェアの導入)を選定する。

(もっと読む)

効率的、安全な情報検索システム

【課題】効率的、安全な検索を簡単にできること。

【解決手段】検索情報分析エンジンは、情報提供側から取得した情報を分析し、リスクが有る有害コードやユーザー追跡手段などを無効化し、クライアントのセキュア・ボックスに無害の情報を表示する。この同時に、検索するキーワードが情報にある存在箇所を強調表示し、存在箇所とリンクするブックマークを作成し、クライアントのブックマークに表示する。そして、履歴ログも作成し、情報アクセス履歴をクライアントの履歴マトリクスに表示する。また、検索情報分析エンジンは、履歴ログを利用するオフライン分析より、最適な検索情報リストをクライアントに提供する。

(もっと読む)

ユーザ端末保護方法、およびシステム

【課題】マルウェアなどによる通信を排除するとともに、マルウェアに感染している端末を特定して対処する。

【解決手段】ユーザ端末保護システムは、ユーザ端末から送出するパケットに、送信を行った送信プログラムの識別子を埋め込み、受信側端末でパケットに埋め込まれた送信プログラムの識別子を抽出し、抽出した送信プログラムの識別子とパケットの受信プログラムの識別子との組み合わせに基づいて、事前に定めたポリシーを参照して、受信パケットの通過、破棄などのパケットの処理方法を決定する。

(もっと読む)

中継装置

【課題】利用開始に先立って認証を受けること要する通信サービスを、認証のための操作を一切行うことなく、利用することができるようにする。

【解決手段】操作端末50とサーバ装置40との間のデータ通信を中継する中継装置30に、上記サーバ装置40が提供する通信サービスの利用を許可されている者であることを示す認証情報を記憶させておく。そして、操作端末50から送信された接続要求メッセージをサーバ装置40へと転送し、その接続要求メッセージに対する応答として認証情報送信要求メッセージが返信されてきた場合には、その認証情報送信要求メッセージを操作端末50に転送することに代えて、上記認証情報をサーバ装置40に返信する処理を、中継装置30に実行させる。

(もっと読む)

ネットワークセキュリティシステムおよび方法

【課題】独自のハードウェアおよび独自のプロトコルスタックの実装を不要にし、さらにアプリケーション層に対する設定の手間を軽減し、ステルス性とセキュリティ性に優れる。

【解決手段】仮想ネットワークドライバ6Aと仮想ネットワークインターフェース6Bでソフトウェア構成した仮想ネットワークデバイス6をカーネル空間に設け、この仮想ネットワークデバイスは通信端末のIP層(ネットワーク層)3とネットワークインターフェース(物理ネットワークデバイス)4の間に介挿し、仮想ネットワークデバイスはパケットを受信してからIPアドレスを割り当てることで、受信パケットをアプリケーション層まで遷移できるようにした。

(もっと読む)

ファイル検疫装置およびファイル検疫方法

【課題】検疫対象となるファイルを精度よく特定して、検疫処理を短時間で終了させることのできるファイル検疫装置を提供する。

【解決手段】ファイル検疫装置は、ユーザ操作に基づく処理を実行するユーザ用仮想マシンと、前記ユーザ用仮想マシンからの依頼を受け付けて、物理データ領域にアクセスする仮想マシン管理部と、前記ユーザ用仮想マシンから前記仮想マシン管理部に対して更新が依頼されたファイルを監視するファイル監視部と、前記ファイル監視部の出力に基づいて、前記仮想マシン管理部において前記ユーザ用仮想マシンのために更新されたファイルがいずれであるかを示す更新ファイルリストを作成する更新ファイルリスト作成部と、前記更新ファイルリストに示されたファイルに対して、コンピュータウィルスの検疫処理を実行する検疫処理部とを備える。

(もっと読む)

機器情報送信方法、機器情報送信装置、機器情報送信プログラム

【課題】サービスの安全性を確保することができ、機器がサービスの提供者からサービス

の提供を受けられるか否かを利用者が容易かつ効率的に確認できるようにすること。

【解決手段】環境管理局において、機器ベンダーから提供された機器の環境に係る情報に

基づいて機器ごとの電子署名を生成し、サービス利用者は、環境管理局において生成され

た電子署名に基づいて機器に係る情報の情報出力要求を生成してその情報出力要求を環境

管理局に送信し、環境管理局ではその情報出力要求を受信した場合に、機器に係る情報を

記憶したデータベースから識別情報に対応する機器に係る情報を検索し、検索結果に係る

情報を当該機器がサービスの提供が受けられる機器であるか否かを示す情報としてサービ

ス利用者に送信する。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

ネットワーク上の端末接続制御方法

【課題】

従来、ネットワーク内に存在する不正パケットやウイルスをいかに検知し、ネットワーク内のセキュリティレベルを保つためにいかに遮断するかということに重点が置かれていた不正パケットやウイルス検知時のセキュリティ対策において、ネットワーク内端末のネットワーク一斉遮断および一斉開放をネットワーク内のセキュリティレベルをもとに効率的に行うことを課題とする。

【解決手段】

端末において不正パケットやウイルスを検知した時、検地しなくなった時にそれぞれ危険通知、安全通知を端末から管理サーバへ上げ、管理サーバ上でそれらの通知情報を管理する。これにより、ネットワーク内のセキュリティレベルを把握することが可能となり、ネットワーク内のセキュリティレベルをもとに管理サーバによるネットワーク内端末のネットワーク一斉遮断および一斉開放を実施する。

(もっと読む)

複数の認証済みコードモジュールを利用してセキュアなコンピューティング環境に入る方法

【課題】複数の認証済みコードモジュールを利用してセキュアなシステム環境に入るシステム、装置、および方法を提供する。

【解決手段】プロセッサはデコーダと制御論理とを含む。デコーダは、セキュアなエントリ命令を復号する。制御論理は、セキュアなエントリ命令が復号されると、マスタ認証済みコードモジュールの整合テーブルから、プロセッサに対応するエントリを見つけ、マスタ認証済みコードモジュールからマスタヘッダおよび個々の認証済みコードモジュールを読み出す。

(もっと読む)

エンコードされたセキュリティ情報による自動セキュリティ制御

【課題】自動セキュリティ設定のための技術及びシステムに係る実施形態について記載する。

【解決手段】コンピュータ装置に付随するカメラがQRコード等の多次元コードの画像を捕捉するために使用されてよい。多次元コードは、コンピュータ装置においてセキュリティ又はネットワーキングをセットアップするために使用される情報を含んでよい。例えば、コードは、無線ネットワークにコンピュータ装置を接続するために使用される情報、又は安全なインターネットワーキングを助けるためのセキュリティ証明書を含んでよい。画像が捕捉された後、セキュリティ設定アプリケーションは、コードに含まれる情報をデコードし、それを使ってコンピュータ装置においてAPIを操作することで、コンピュータでのセキュリティ及びネットワーキングを制御する。これは、不適切な接続及び/又はセキュリティ情報の長く難しい部分を入力する際の誤りを防ぐ。

(もっと読む)

ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理

【課題】ショートメッセージサービスを使用した無線広域ネットワークでの遠隔管理を目的とする。

【解決手段】広域ネットワークで遠隔管理する方法及び装置は、コンピュータ装置のアウトオブバンド(OOB)・プロセッサを使用して、広域ネットワーク(WWAN)でショートメッセージを受信することを含む。OOBプロセッサは、コンピュータ装置のインバンド・プロセッサの動作状態にかかわらず、WWANで通信可能である。コンピュータ装置は、ショートメッセージを受信したことに応じて、少なくとも1つの動作をOOBプロセッサで実行する。

(もっと読む)

プログラム、電子機器、サーバシステム及び情報提供システム

【課題】受信時と送信時で情報を異ならせた上で、各ノードにおいて暗号化されていないコンテンツが現れてしまうのを抑止できるプログラム、電子機器、サーバシステム及び情報提供システムを提供すること。

【解決手段】プログラムは、送信元ノードから第1の二重暗号化情報を受信する受信部112と、第1の二重暗号化情報を送信元ノードの固有鍵で復号化し、コンテンツ固有暗号化情報を取得する復号化部118と、コンテンツ固有暗号化情報を自身の固有鍵で暗号化し、第2の二重暗号化情報を生成する暗号化部116と、第2の二重暗号化情報を記憶する記憶部140として、コンピュータを機能させる。コンテンツ固有暗号化情報は、コンテンツ情報をコンテンツに対応するコンテンツ固有鍵で暗号化した情報であり、第1の二重暗号化情報はコンテンツ固有暗号化情報を送信元ノードの固有鍵で暗号化した情報である。

(もっと読む)

複数モバイル装置上での協働的なマルウェア検出および防止

【課題】専用の管理コンソールおよび/またはアドミニストレータを使うことなく、複数のモバイル装置にセキュアな実行環境を提供する。

【解決手段】モバイル装置100は、プロセッサ102、セキュア・メモリ155およびセキュア回路150を有しており、モバイル装置100を攻撃する悪意のあるプログラムを検出するセキュリティ脅威検出アプリケーション128を実行する。セキュア・メモリ155は、少なくとも一つの協働する装置に対応するデータを含む協働者データベース172をホストし、セキュア回路150は、プロセッサ102上で走っているセキュリティ脅威検出アプリケーション128が正しく動作しているかどうかを判定する。セキュリティ脅威検出アプリケーション128の動作に異常が検出されると、セキュア回路150はさらに、協働者データベース172内のデータに基づいて、協働する装置にセキュリティ脅威通知を送信する。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービスを提供する。

【解決手段】ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

発信源追跡システム、パケット特定情報記録装置、追跡管理装置、通信装置のプログラム及び追跡管理装置のプログラム

【課題】攻撃に用いられたパケットの発信源を特定する場合に、同一セッション内で攻撃端末から送信されたパケットの特定することを可能としたままパケットの誤検知率を低く抑える。

【解決手段】パケットハッシュ記録装置La、Lbは、パケットを傍受し、パケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して記憶する。トレースバックマネージャ装置Mが、追跡対象パケットを用いパケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して、通過確認要求メッセージをパケットハッシュ記録装置La、Lbに送信する。パケットハッシュ記録装置La、Lbは、パケットから得たパケット特定情報と、追跡対象パケットから得たパケット特定情報とを比較して、追跡対象パケットの通過の有無を判断する。

(もっと読む)

検証対象抽出プログラム、検証対象抽出装置、および検証対象抽出方法

【課題】セキュリティ上の問題を有するおそれのあるウェブアプリケーションの検証対象となる非表示属性項目を効率よく抽出する。

【解決手段】検証対象抽出装置1は、リクエストデータ21a、21bからリクエストパラメータ24を抽出し、レスポンスデータ22a、22bから非表示属性項目23を抽出する。さらに、検証対象抽出装置1は、抽出した非表示属性項目23のうちから、リクエストパラメータ24に含まれていない値を有する非表示属性項目を未入力非表示属性項目25として抽出する。そして、検証対象抽出装置1は、第1のメッセージデータ20aと第2のメッセージデータ20bとで重複するものについて、検証対象非表示属性項目26として抽出する。

(もっと読む)

通信装置、通信方法およびプログラム

【課題】 利用者毎のサービスの利用可否を決定できる通信装置を提供する。

【解決手段】 携帯端末10は、第1のネットワークまたは第2のネットワークからリクエストを受け取り、リクエストに応じたレスポンスを返す通信手段と、通信手段がリクエストを第1のネットワークから受信したとき、リクエストが第2のネットワークからアクセスするための識別情報を含まない場合は該識別情報を生成してレスポンスに含め、通信手段がリクエストを第2のネットワークから受信したとき、識別情報を生成しないCookie生成手段14と、通信手段が第2のネットワークから受け取ったリクエストが、識別情報を含むときはリクエストに応じたサービスをレスポンスに含め、含まないときはサービスの利用の不許可をレスポンスに含めるHTTPサーバ手段13とを備える。

(もっと読む)

81 - 100 / 726

[ Back to top ]