Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

101 - 120 / 726

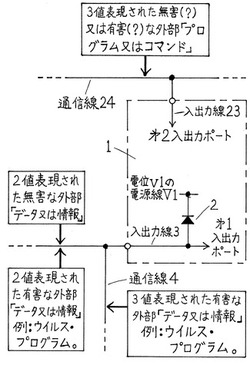

不正侵入操作阻止機能を持つ情報処理手段

【課題】データ又は情報(例:メール)に潜む不正コマンド(命令)や不正プログラムによる不正侵入操作(サイバー・テロ、ネット犯罪)を、その手口の変化やそのコンピュータ・ウイルス等の変異・強力化やセキュリティ・ホール等に関係無く阻止する手段を提供する。

【解決手段】外部「データ又は情報」と外部「プログラム又はコマンド」を別々の入口から入力。後者が通過できないフィルタを前者の入口に設置。その為に多値技術等を用いて例えば情報処理手段1は「1つ又は複数の『2値表現と区別できる様に[v0〜v2の各電位と1対1ずつ対応する3値]で表現された命令』から成るプログラム」等を実行し、「『v0〜v1の各電位と1対1ずつ対応する2値』で表現されたデータ又は情報」を処理する。その外部データ等の入力の際クランプ・ダイオード2は入出力線3の電位を電位v1にクランプし、その外部データ等の2値以外の部分を除去し、無害化する。

(もっと読む)

ワーム感染源特定システム、特定方法および特定プログラム、エージェント並びにマネージャコンピュータ

【課題】各コンピュータの処理量を軽減してワームの感染源とその経路を特定することを可能とするワーム感染源特定システム等を提供する。

【解決手段】

エージェントコンピュータ21他が、通信パケットを検査して通信ログ一時テーブルとして記録するパケット検査手段251と、ワームによる通信を検出する条件とこれに対応するシグネチャIDを記憶するシグネチャ管理テーブル261と、通信ログ一時テーブルの内容の中から発信元、宛先ネットワーク、シグネチャIDが同一である通信を集約する通信ログ集約手段202〜203と、これを送信する通信ログ送信手段254とを有し、マネージャコンピュータ20が、エージェントコンピュータから受信した内容を通信ログ管理テーブルとして保存する通信ログ格納手段201と、この通信ログ管理テーブルに記録されたデータからワーム感染端末を特定するワーム感染源特定手段202とを有する。

(もっと読む)

生体情報を保存した不正防止セキュリティカード及びその使用方法

【課題】クレジットカードの改ざん或いは複製を防止でき、使用者個人のIDを確認して窃盗者の悪用を免れること。

【解決手段】個人の生体情報を利用して身分及び権限を確認し、カード発行前に、カード所有者の生体情報はセキュリティカード上の透明生体情報エリアに保存され、セキュリティカード中に保存されたカード所有者の生体情報によって固有のカード番号を付与し、セキュリティカードが使用されカード所有者の生体情報が入力された時、続けて入力された生体情報とセキュリティカード中に保存された生体情報の比較照合が行われ、入力された生体情報とセキュリティカード中の生体情報が一致した場合、カード所有者の身分が確認されて固有のカード番号にアクセスでき、未確認の場合はアクセスできない。

(もっと読む)

伝送装置及び伝送方法

【課題】電子商取引などにおいて、電子商取引のトランザクションの証跡を第三者が証明できる伝送装置及び伝送方法を提供することを目的とする。

【解決手段】伝送装置301は、特定の変換方式を使用して伝送データを照合用データに変換し、且つ該変換方式で被証明データを被照合用データに変換する変換回路12と、前記伝送データの通信情報を同定できる同定用情報と変換回路12で変換された前記照合用データとを組み合わせた組合せ情報を保管する蓄積回路13と、蓄積回路13が保管する前記組合せ情報の中から、前記被証明データに添付される被証明同定用情報と同じ内容の前記同定用情報が組み合わされている前記照合用データを取り出し、前記被証明データが変換回路12で変換された前記被照合用データと取り出された前記照合用データとを比較する比較回路14と、を備える。

(もっと読む)

プロセス制御システムのための一体型統合脅威管理

【課題】プロセス制御システムでネットワークセキュリティを強化する。

【解決手段】関連ネットワークトラヒックを受信するように設定され、外部ソースから受信されたルールセットを含むネットワーク装置を備える。ルールセットは受信したネットワークトラヒックを受入れ又は拒否する条件を定義する1つ以上のルールを含む。ネットワーク装置の状態はプロセス制御オブジェクト又は変数としてプロセス制御システムに組込まれ、状態、他のUTMS、構成要素ネットワーク装置、パラメータ、変数をグラフィックプロセス制御システム環境の中でワークステーションのオペレータに表示できる。ネットワーク装置は、更に最新のセキュリティ脅威、脅威パターン及びネットワーク内に存在することが分かっている又は予測される制御システムの脆弱性に対応するため装置に積極的にルールセットを提供する恒久的なサービスと通信できる。

(もっと読む)

ログ情報生成装置

【課題】 あらかじめ認証アプリケーションとログ記録アプリケーションとの連携を意識した開発を行うことなく、生成されるログ情報の質を向上させることが可能なログ情報生成装置を提供する。

【解決手段】 認証アプリケーションに、従来の認証モジュールに加えて、認証保存モジュールと通知モジュールを追加し(a)、ログ記録アプリケーションに、従来のログ生成モジュールに加えて、アプリケーションID、保存先取得モジュール、認証情報取得モジュールを追加する。認証保存モジュール、通知モジュール、保存先取得モジュール、認証情報取得モジュールとして既に存在するDLLを用いることにより、簡易に認証アプリケーションとログ記録アプリケーションを連携させることができる。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

ネットワーク・トラフィックのセキュリティのための方法およびシステム

【課題】本発明は、ネットワークのネットワーク・リソースを監視する適応ネットワーキングの方法およびそのためのシステムを提供する。

【解決手法】本願方法発明は、ネットワーク内のトラフィックを使用することによってユーザを自動的に発見するステップと、ユーザに関連するアプリケーションのパフォーマンスを監視するステップと、アプリケーションのパフォーマンスを査定するステップと、トラフィックを制御することを備える。本願システム発明は、適応ネットワーキングのためのシステムであって、複数のサブセットを備えるトラフィックであって、第1のサブセットが疑わしいトラフィックを含むトラフィックと、トラフィック用のリソースと、トラフィックを受信するための第一の装置であって、受信されたトラフィックを分類し、およびこの分類されたトラフィックをリソースに任意に割り当てるよう構成された第1の装置とを備える。

(もっと読む)

生体認証システム、携帯端末、半導体素子、および情報処理サーバ

【課題】

セキュリティを保ちつつ、利便性を向上可能な生体認証システム、半導体素子、携帯端末、および情報処理サーバを提供する。

【解決手段】

本発明にかかる生体認証システムは、第1の携帯端末と第2の携帯端末と情報処理サーバとを有する。前記第1の携帯端末および前記第2の携帯端末は生体認証機能を備え、前記情報処理サーバは前記第1の携帯端末および前記第2の携帯端末における生体認証の信頼度を示す信頼度情報を記憶するメモリを備える。そして、前記情報処理サーバは、前記第1の携帯端末から生体認証の結果を示す生体認証結果を受信すると、受信した生体認証結果および前記メモリに記憶された信頼度情報に応じてサービスを提供する。また、前記情報処理サーバは、前記第1の携帯端末における生体認証が前記第2の携帯端末により承認されたことを示す承認情報を、前記第1の携帯端末あるいは前記第2の携帯端末から受信したとき、前記第2の携帯端末の信頼度に応じて、前記第1の携帯端末の信頼度を増加させる。

(もっと読む)

通信中継装置、通信中継プログラム、及び通信システム

【課題】通信データの安全性を確認する処理を行う装置の負荷を軽減する。

【解決手段】信頼情報生成部150は、複数の通信インタフェース100のうち、インターネットを介して接続された装置との間の通信に用いられるものを上流とし、その他を下流とし、下流の通信インタフェース100を用いた通信における通信相手を表す情報を信頼情報として生成する。信頼情報送信部160は、生成された信頼情報を上流の通信インタフェース100から送信する。信頼情報登録部170は、他の装置から受信した信頼情報を信頼情報記憶部140に登録する。中継処理手段180のウイルスチェック処理部184は、上流の通信インタフェースにおいて受信したパケットの送信先を表す情報が信頼情報記憶部140に登録された前記信頼情報に含まれていない場合に、当該パケットについてウイルスチェック処理を実行する。

(もっと読む)

画像処理システム、画像処理装置、画像形成装置、画像処理方法、プログラム、及び記録媒体

【課題】サービス提供側において処理負荷を軽減して通信を行なう。

【解決手段】ネットワークを介して画像形成装置とサービス提供システムとを接続し、画像処理を行う画像処理システムであって、正当な画像処理要求を受信した後、ユーザ管理手段にユーザ情報を問い合わせて取得したユーザ情報に、サービス提供システムからの内部通信であることを示す識別情報を付加して画像処理要求を行うタスク処理手段と、識別情報により内部通信であることを確認した後、タスク処理手段から取得した画像処理要求を示すタスクをタスクキューに保存し、1又は複数の画像処理手段からタスクに対する問合せを受けるタスク管理手段と、タスクキューに保存されたタスクが示す画像処理要求に対し、処理可能な画像処理要求を取得して画像処理を行う1又は複数の画像処理手段とを備える。

(もっと読む)

通信装置、通信方法、通信用プログラムおよび通信システム

【課題】通信システムにおいて、制御対象機器が電子証明書を利用した通信に必要な情報処理能力を備えていない場合であっても、当該制御対象機器と通信するサーバが、当該制御対象機器自体の正当性を確認できるようにする。

【解決手段】第1のノード101は、第2のノード102を特定する情報を取得し、当該情報に基づき、証明書発行局104に対して、第2のノード102の電子証明書の発行を要求する。証明書発行局104は、当該要求に応じて、第2のノード102の電子証明書を生成し、第1のノード101に送信する。第1のノード101は、第2のノード102と第3のノード103との通信の仲介をする。当該通信の仲介の際、第1のノード101は、第2のノード102の電子証明書を利用して、第3のノード103と通信する。

(もっと読む)

セキュリティ設計支援装置及びプログラム

【課題】脅威分析から得られたセキュリティ対策方針に関連したセキュリティ目標を確認でき、脅威分析だけではなく、システムの要求仕様から得られたセキュリティ対策方針とセキュリティ機能要件の設計をも支援することを可能にする。

【解決手段】セキュリティ設計支援装置100においては、セキュリティ目標毎に、対策方針種別、セキュリティ対策方針識別子、複数のセキュリティ対策方針(O)及び1つ以上のセキュリティ機能要件識別子を含むゴールモデル情報を記憶したゴールモデルDB101を備え、セキュリティ目標に基づいて読み出されたゴールモデル情報から抽出されたセキュリティ対策方針(O)で脅威分析結果内のセキュリティ対策方針(UO)を書き換えて両者を一体化することにより、読み出されたゴールモデル情報と脅威分析結果とを合成している。

(もっと読む)

無線タグ管理サーバ、無線タグおよび無線タグ管理システム

【課題】RFIDシステムは、タグとサーバとの間での同期が崩される攻撃方法が存在する。

【解決手段】

一方向性ハッシュ関数演算部318は所定の長さのハッシュ値であるビット列に変換する。比較部320は2つのビット列の異同を比較する。乱数生成部342はランダムなビット列を生成する。情報記憶部310はふたつの異なるビット列Sとビット列P、ビット列R、ビット列S無線タグとの共有鍵であるビット列Ks、および共有鍵Ktに基づいて無線タグ内で生成されたハッシュ値であるビット列TKを格納する。更新部344はビット列Sとビット列Rとの結合ビット列を入力として生成されるハッシュ値であるビット列にSを置き換え、更新前のビット列Sの値をビット列Pに代入する。比較部320は、ビット列Ksに基づいて生成されたビット列TK’と前記ビット列TKとを比較し、両者が一致する場合、更新部はビット列Sとビット列Pとを更新する。

(もっと読む)

情報処理装置および方法、並びにプログラム

【課題】他のユーザによってファイルが盗視・改竄されないようにする。

【解決手段】実行権限管理部314は、ユーザを特定するユーザIDと、ユーザにより所有されるリソースへアクセスするためのドメイン名とを対応付けて記憶し、プロセス実行権限変更部315は、リソースへのアクセスがURLを含んでリクエストされたとき、リクエストに含まれるURLのドメイン名に基づいて、実行権限管理部314で対応付けられたユーザIDを取得し、そのユーザIDにより特定されるユーザに、プロセスの実行権限を変更し、コンテンツ取得部316は、プロセス実行権限変更部315によって変更されたプロセスの実行権限で、ドメイン名に基づいてリソースを取得し、レスポンス送信制御部318は、コンテンツ取得部316によって取得されたリソースを、リクエストに対するレスポンスとして送信する処理を制御する。本発明は、例えば、ウェブサーバに適用することができる。

(もっと読む)

通信エージェント、検疫ネットワークシステム

【課題】ネットワークに接続された端末に導入されるエージェントのみで検疫ネットワークを構築する。

【解決手段】通信エージェント20は、所定のセキュリティ設定がなされた端末間での通信が保証される検疫ネットワークに含まれる端末に導入される。ポリシー設定部64は、端末で実施すべきセキュリティ設定を定義した検疫ポリシーにしたがって端末のセキュリティ設定を実施する。リスト保持部62は、通信エージェントが導入された検疫済端末が登録された検疫済リストを保持する。リスト判定部50は、送信元端末が通信エージェントを導入している場合、検疫済リストに登録されているか否かを確認する。リスト管理部60は、送信元端末が検疫済リストに未登録の場合、検疫済リストに追加する。受信部30および送信部40は、検疫済リストに含まれる端末との間で通信が許可される。

(もっと読む)

コンピュータ装置間での動的なコンテンツ・プレファレンス及び動作の共有

【課題】コンピュータ装置間での動的なコンテンツ・プレファレンス及び動作の共有を提供することを目的とする。

【解決手段】遠隔ユーザのペルソナが受信される。コンピュータ装置は、コンピュータ装置のユーザのプレファレンスに関する複数の部分集合を有するローカルユーザのペルソナを有する。遠隔ユーザのペルソナは、コンピュータ装置でローカルユーザのペルソナと同期することにより、コンピュータ装置の動作を調整される。

(もっと読む)

セキュアネットワーク内での印刷装置の遠隔管理及びネットワークアクセス制御

【課題】印刷装置の遠隔管理を可能にするとともに、セキュアヘルスポリシーに基づくネットワーク内で印刷装置のアクセス制御を提供するシステム及び方法が開示される。

【解決手段】印刷装置102は、装置ステータス情報120をステータスサーバ104へ送信し、動作ヘルス情報118をコンプライアンスサーバ106へ送信する。コンプライアンスサーバ106は、ステータスサーバ104からネットワークのためのヘルスポリシー128を受信する。コンプライアンスサーバ106は、ヘルスポリシー128を用いて動作ヘルス情報118を評価し、動作ヘルス情報118がヘルスポリシー128を順守している場合は、ネットワークのセキュア部分110内での動作のために印刷装置102を設定する。

(もっと読む)

時刻により表示が変化する表示装置を用いた位置通知システム

【課題】カメラ付き携帯端末を使った、簡便、正確でかつ不正行為が困難な位置通知システムを提供すること。

【解決手段】

位置を通知したい場所に表示装置を設置し、位置管理サーバーから表示装置の個体識別情報、時刻情報、及びそれらのMACを送信し、表示装置においてバーコード等に変換して表示する。そのバーコード等をカメラ付き携帯電話で読み取って文字コードに変換して位置管理サーバーに返信し、位置管理サーバーにおいては、送られた個体識別情報、時刻情報に基づいてMACを再計算し、送られたMACと照合して改竄の有無をチェックする。改竄されていない場合は、その個体識別情報と対応する位置情報(経度・緯度、住所、座席番号等)を携帯電話に通知する。

(もっと読む)

対策候補生成システム、対策候補生成方法およびプログラム

【課題】脆弱性情報に対応する対応処理方法を外部から取得できなくても、脆弱性への対策の候補を出力可能な対策候補生成システムおよび対策候補生成方法を提供する。

【解決手段】対策候補生成システムは、格納手段と生成手段を含む。格納手段は、セキュリティに関する脆弱性への対策ごとに、その脆弱性に関連する事項と、対策とを、互いに関連づけて示した対策情報を格納する。生成手段は、セキュリティに関する脆弱性に関連する事項を示した脆弱性情報を取得すると、格納手段を参照して、対策の中から、脆弱性情報が示す事項に関連づけられた対策を特定し、その特定された対策を、対策候補として対策情報から抽出する。

(もっと読む)

101 - 120 / 726

[ Back to top ]