Fターム[5B285AA05]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 破壊・改竄の防止 (726)

Fターム[5B285AA05]に分類される特許

141 - 160 / 726

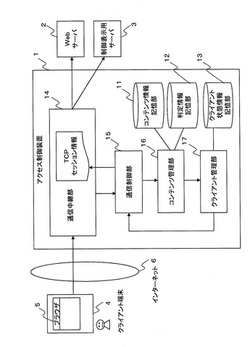

アクセス制御装置

【課題】 アクセスリクエストから,優先処理するリクエストを区別できるアクセス制御装置を提供する。

【解決手段】 アクセス制御装置1は,アクセス数が一定以上になるとアクセス制御を行う通信中継部14,クライアント端末4のWebサーバ2へのアクセスリクエストを解析し,リクエスト発行時にアクセスしていた画面と,アクセスしようとする画面とを抽出し,画面の遷移の順序が,判定情報の画面の遷移と一致すれば,クライアント端末4に対応付けて優先状態を設定するコンテンツ管理部16,優先状態のクライアント端末4のリクエスト元情報を示すクライアント状態情報をクライアント状態情報記憶部13に記録するクライアント管理部17,および,受信したリクエストのリクエスト元情報がクライアント状態情報記憶部13のリクエスト元情報に一致しないときに,受信したリクエストを遮断または一時保留するアクセス制御を要求する通信制御部15を備える。

(もっと読む)

情報機器

【課題】ユーザ認証情報の妥当性を確保する。

【解決手段】PLC200は、保護資産機器300の保護資産へのアクセス要求に対する認証処理を行うためのユーザ認証情報を保持する。保護資産機器300は正規ユーザが示される正規ユーザ認証情報のハッシュ値である妥当性確認情報を保持する。PLC200のユーザ認証情報は不正に書き換えられる可能性がある。このため、保護資産機器300は、PLC200が電源ONにより起動する度に乱数をPLC200に送信し、PLC200のユーザ認証情報のハッシュ値である妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成させ、また、保護資産機器300が保持している妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成し、PLC200の妥当性確認情報のハッシュ値と比較して、PLC200のユーザ認証情報が正規ユーザ認証情報に一致しているかの判定を行う。

(もっと読む)

異常操作検出装置、異常操作検出方法、および異常操作検出プログラム

【課題】パラメータの調整にかかる手間を軽減して、企業内部のユーザによる不正行為を的確に検出できる異常操作検出装置等を提供する。

【解決手段】本発明の異常操作検出装置10は、ユーザ端末の操作内容を取得するログ収集手段101と、ログ収集手段が取得した特定のユーザ端末の短時間の操作内容を現状操作として定義する現状操作定義手段102と、通常の操作であると判断できる定常操作に該当する内容を予め記憶している定常操作データベース230と、現状操作と定常操作との差異が閾値以上である場合に異常であると判断する操作比較手段104と、操作比較手段が異常であると判断した場合に管理者端末にその旨を通知して警報を表示させるアラーム通知手段150と、管理者端末に表示された警報に対応して管理者端末に入力されたフィードバック情報に応じて閾値を増減するフィードバック情報入力手段106とを有する。

(もっと読む)

ウェブサービスシステム、ウェブサービス方法及びプログラム

【課題】機密情報を含むユーザデータを外部ネットワークに送出する必要がなく、しかも、利用者がアプリケーションを実行するための適切な環境を用意する必要製をなくする。

【解決手段】ローカルサイト側仮想化プラットフォーム及びリモートサイト側仮想化プラットフォームを有し、前記ローカルサイト側仮想化プラットフォームは、前記クライアントマシンとの間、前記リモートサイト側の仮想化プラットフォームのネットワーク処理部との間に別々に通信路を確立するネットワーク処理部と、ユーザデータに機密情報が含まれているか否かを判断し、その送信先を決定する機密データ制御部と、ユーザデータに機密情報が含まれていると判断した結果を受けて、リモートサイト側仮想化プラットフォームの仮想マシンをローカルサイト側仮想化プラットフォームにマイグレーションする仮想マシンサービス部とを有している。

(もっと読む)

インシデント監視装置,方法,プログラム

【課題】 監視対象への被害を最小限にするために,検出したインシデントの分析時間を短縮できる分析用情報を出力できる装置を実現する。

【解決手段】 インシデント監視装置1は,センサ3が検出したインシデントのログ情報をイベント・ログ記憶部10から取得して,検出件数等をもとに重要度を判定する。また,一定の時間範囲内のインシデントの検出数と所定の組み合わせ条件の該当件数が閾値以上であるかを判定する。重要度が高いインシデント名,件数が閾値を超えるインシデント名の情報を編集し管理者端末6に出力する。また,編集した情報をもとに,検出したインシデント名ごとの分析用情報を生成する。生成中に,インシデント・ログ内のグローバルIPの割り当て先の組織情報をインターネットレジストリの管理サーバ5へ問い合わせ,組織情報を含む分析用情報を生成して出力する。

(もっと読む)

秘匿性評価値の計算装置、計算方法、及び計算用プログラム

【課題】処理効率のよい分散情報処理システムについて、どの程度の安全性があるかを定量的に評価ことができなかった。

【解決手段】評価値計算装置2を、複数の計算ノードそれぞれが観測する情報をベクトル情報として表す計算ノード観測情報生成部21と、盗聴ノードが計算ノード観測情報生成部21で生成されたベクトル情報のどの部分を観測しているかを行列で表す盗聴ノード観測情報生成部22と、計算ノードの任意の観測情報の入力に対する盗聴ノードの観測情報の出力の確率でモデル化した通信路行列を生成する通信路行列生成部23と、通信路行列生成部23で生成された通信路行列に基づいて、入力値について盗聴ノードが得ることのできる情報量の上限値である秘匿性評価値を計算する秘匿性評価値計算部24と、その計算された秘匿性評価値を利用者に提示する計算結果出力部25と、を備えて構成した。

(もっと読む)

情報処理方法、情報処理システムおよびリーダライタ

【課題】Webアプリケーション利用端末に、ICカードリーダライタを利用するために必要なドライバソフトウェアやプラグインソフトウェアを追加セットアップすることなく、簡単な操作でICカードリーダライタを利用可能とする技術を提供する。

【解決手段】ICカードリーダライタ130は、利用者端末120と情報の送受信を行うUSBコネクタ136と、ICカードと情報の送受信を行うICカード入出力部137と、前記利用者端末120からのファイルを格納する記憶部133と、前記利用者端末120からの所定のデータのハッシュ値を含むファイルの前記記憶部133への保存の有無を監視し、前記ファイルが前記記憶部133へ保存されたことを検知し、前記所定のデータのハッシュ値およびあらかじめ定められた暗号処理種別情報を含む暗号処理要求を前記ICカードに送信し、前記ICカードから暗号処理結果を受信し、該受信した暗号処理結果を前記記憶部に保存する制御部134とを有する。

(もっと読む)

情報処理装置、その制御方法、及びプログラム

【課題】外部装置から遠隔操作することが可能な情報処理装置がグローバルネットワークに接続されている可能性がある場合においても、安全を確保する仕組みを提供する。

【解決手段】ネットワークに接続するためのインターフェース手段(NIC部104)を有し、当該ネットワークを介して接続された外部装置から遠隔操作することが可能な情報処理装置において、インターフェース手段が接続しているネットワークがローカルネットワークであるか否かを判定し(S702)、インターフェース手段が接続しているネットワークがローカルネットワークでないと判定した場合に、外部装置からの遠隔操作を制限する(S703)。

(もっと読む)

パソコン電子メールでウイルス・スパイウエアーによる成りすまし犯罪の防止と誤送信を防止する注意喚起システム。

【課題】パソコン電子メールの誤送信を防止する注意喚起システムとスパイウエアー等成りすましによる情報漏洩防止システム。

【解決手段】パソコンの電子メールを発信する前に信書認証サーバに電話機能を利用して発信者本人の証明と受信者を問い合わせる。問い合わせ方法は電話で本人ID、受信者IDを入力します。サーバにて本人証明されたらサーバの音声応答機能にて受信者を本人の電話にて音声通知します。それは発信者本人の聴覚での確認になります。その後、電話の音声聞き漏らしも考えられるので本人の携帯電話メールで通知して発信者本人の視覚認識させます。この方法を利用すれば3度発信者本人と受信者名を確認でき誤送信を事前に防止可能となります。また発信者がパソコンメールで誤送信しても誤送信された受信者には信書認証サーバより文書登録受付NOとメールを開封する鍵が届いてないので誤りメールを開封する事ができない。

(もっと読む)

情報処理システム、テンプレート移動方法、情報処理装置およびプログラム

【課題】移動元の装置に登録されている生体情報を移動先の装置へとセキュアに移動することが可能な、情報処理システム、テンプレート移動方法、情報処理装置およびプログラムを提供すること。

【解決手段】本発明に係る情報処理システムは、予め登録されているテンプレートの送信元である第1の情報処理装置と、テンプレートの送信先である第2の情報処理装置とを有し、第1および第2の情報処理装置は、テンプレートに関連付けられている適格証明書と第2の情報処理装置が保持している公開鍵証明書とを用いて装置間に通信路を確立し、第1の情報処理装置のテンプレート移動処理部は、自装置において生体情報の認証処理に成功したテンプレートを、通信路を介して第2の情報処理装置へと転送し、第2の情報処理装置の認証処理部は、自装置において生成された生体撮像データから抽出された生体情報と、受信したテンプレートと、を用いて認証処理を実行する。

(もっと読む)

接続制御システム、接続制御方法、およびプログラム

【課題】 接続を行うための情報を事前に設定することなくコンピュータ同士を接続して、容易にアプリケーション等の共有を行うことができる接続制御システムを提供する。

【解決手段】 通知サーバ40は、電話機10電話機15の通話接続の要求または開始を検出すると、電話機10の電話番号(発信者番号)と電話機15の電話番号(宛先番号)を通話識別情報として接続管理サーバ50に送信し、そこで通話識別情報が記憶装置に記憶される。接続管理サーバ50は、情報端末20からの接続要求の際に受信した端末識別情報と、記憶されている発信者番号とを比較し、さらに情報端末25からの接続要求の際に受信した端末識別情報と、記憶されている宛先番号とを比較する。これらの比較結果がいずれも一致である場合、情報端末20と情報端末25を接続し、両端末においてアプリケーション等の共有を実現することにより、ユーザコラボレーションを可能とする。

(もっと読む)

セキュリティ評価装置及びセキュリティ評価方法及びセキュリティ評価プログラム

【課題】多面的、網羅的で精度の高いセキュリティ評価・分析を行えるようにすることを目的とする。

【解決手段】複数のセキュリティ管理策を対策箇所と脅威の種類との組み合わせによって複数のグループに分類する。対策実施率計算部227は、グループごとに、実施する必要があるセキュリティ管理策の数と、実際に実施しているセキュリティ管理策の数との比率を対策実施率として計算する。対策充足率計算部228は、グループごとに、各セキュリティ管理策の実施内容を数値評価した場合の目標値の合計と実績値の合計との比率を対策充足率として計算する。評価マップ作成部229は、対策箇所を縦軸に配置し、脅威の種類を横軸に配置し、グループごとに、対策実施率計算部227により計算された対策実施率と対策充足率計算部228により計算された対策充足率とを表示した評価マップを作成する。

(もっと読む)

スキャン攻撃不正侵入防御装置

【課題】ネットワークに入ってくるパケットを解析し,LANスイッチのアクセス制御リスト(以降,ACLとする)を使って攻撃者のパケットを遮断することにより攻撃を抑制するシステムを提供する。

【解決手段】本発明のスキャン攻撃不正侵入防御装置は、受信解析部100と代理応答生成部200、ブラックリスト管理部300、ブラックリストのデータベース400、コマンド発行部500とからなり、スキャン攻撃の際に使用されるTCPコネクションを検知し、TCPコネクションへの応答を選択的に遅くするthrottlingを用いてスキャン攻撃を抑制するものである.

(もっと読む)

セキュリティリスクを評価するための機構

【課題】アプリケーションをロードすることに関連付けられたセキュリティリスクを統合的に評価するための機構を提供すること。

【解決手段】アプリケーションをロードすることに関連付けられたホスティング環境は、セキュリティリスクを評価するトラストマネージャ(505)を呼び出す。トラストマネージャは、複数のトラストエバリュエータを呼び出すが、各トラストエバリュエータは異なるセキュリティリスク(507)の分析および査定を担う。各セキュリティリスク評価の終了により、それらの個々のセキュリティリスク評価の結果は、トラストマネージャ(511)に返される。トラストマネージャは、様々なセキュリティリスク評価結果を集め、集合評価結果(513)に基づきセキュリティ判定を行う。その判定は、アプリケーションのロードを進めること、アプリケーションのロードを停止すること、または恐らくユーザにロードを進めるか否かについての決断を促すことができる。

(もっと読む)

エージェント装置とこれを用いたエージェントシステム

【課題】 大規模検索システムを介して、インターネットに接続された各企業等が公開するサイトの情報が漏洩することを防止するシステムが存在しなかった。

【解決手段】 インターネットに接続された各企業等が公開する各サイト内又は当該サイトとインターネットとの間に配置され、大規模検索システムを介して、前記サイトの情報が漏洩する経路(covert channel)を推論し、事前にユーザに警告或いは情報フローを停止させるための情報フィルタを備えた。

(もっと読む)

情報伝送システム、情報伝送装置、情報管理装置、プログラム

【課題】著作権を有するデジタル情報を伝送したことに起因する不正な複製を抑制する。

【解決手段】著作権パターンの有無に基づき、伝送対象情報に添付される著作権を有するか否かを判定する(S130〜S153)。著作権を有する場合に送信先がイントラネット外なら送信を禁止する(S171−NO)。著作権を有する場合に送信先が自ドメイン内なら送信を許可するが(S171−YES)、著作権保護用のセキュリティ設定が必要であると判定し(S180−YES)、セキュリティ設定後の情報の送信を許可する(S190)。著作権ありの場合にセキュリティ設定後の情報が自ドメイン外に送信されることはない。著作権が無い場合には、自ドメイン内/外の双方への送信を許可するとともに、著作権保護用のセキュリティ設定はしない(S171−YES,S180−NO)。

(もっと読む)

不正アクセス監視システムおよび不正アクセス監視方法

【課題】不正アクセスを適切に阻止することを課題とする。

【解決手段】不正アクセス監視システムは、外部ネットワークからの不正アクセスを囮となって受け付ける囮サーバを設置する。そして、不正アクセス監視システムは、プログラムのダウンロードを要求するダウンロード要求が囮サーバから送信されたことで、不正アクセスの兆候を検知する。次に、不正アクセス監視システムは、不正アクセスの兆候を検知すると、ダウンロード要求の宛先を識別する識別子を該ダウンロード要求から抽出する。続いて、不正アクセス監視システムは、抽出した識別子を記憶部に格納する。

(もっと読む)

パスワード生成方法、パスワード生成システム及びプログラム

【課題】パスワードの改竄や、2重応募等を防ぐことができるパスワード生成方法、パスワード生成システム及びプログラムを提供することにある。

【解決手段】本発明は、データ放送のポイントサービスにおけるポイント数の取得の為のパスワード生成方法であって、デジタル放送受信機のB−CASカードの識別番号と、前記デジタル放送受信機に蓄積されているポイント数とを用いて、パスワードを生成することを特徴とするパスワード生成方法である。

(もっと読む)

セキュリティ強化プログラム及びセキュリティ強化装置

【課題】稼働中のアプリケーションの実装を変更することなく、アプリケーションサーバから送信されるレスポンスに含まれるパラメータの漏えい及び改ざんを防止できる。

【解決手段】レスポンスフィルタ61は、フィルタリングルールに合致するパラメータをレスポンスから検出する。レスポンスフィルタ61は、検出されたパラメータをセッションIDに対応付けてセッションオブジェクトに格納する。レスポンスフィルタ61は、検出されたパラメータが削除され、セッションIDが埋め込まれたレスポンスをクライアント端末10に送信する。リクエストフィルタ63は、クライアント端末10から受信されたレスポンスに対するリクエストからセッションIDを削除し、リクエストに含まれるセッションIDによって識別されるセッションオブジェクトに格納されたパラメータを当該リクエストに復元して、アプリケーションサーバ20に送信する。

(もっと読む)

遠隔管理システム、遠隔管理装置及び接続装置

【課題】複数の設備機器群が通信キャリアを介して遠隔管理装置と接続される遠隔管理システムにおいて高いセキュリティを維持することを可能とする。

【解決手段】

装置識別子と通信用アドレスとを対応付けるアドレス変換テーブルを格納する変換テーブル格納部と、複数の機器同士の通信を許諾するか否かを示す通信許可リストを格納する許可リスト格納部と、装置識別子を用いた通信要求を受信する通信要求受信部と、アドレス変換テーブルおよび通信許可リストを参照し、通信許可リスト中の許諾されたものである場合に、通信要求の通信先アドレスとして決定するアドレス変換部と、アドレス変換部で決定された通信先アドレスを用いて、通信要求受信部で受信した通信要求に基づく通信を開始する通信部とを備える。

(もっと読む)

141 - 160 / 726

[ Back to top ]