Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

141 - 160 / 754

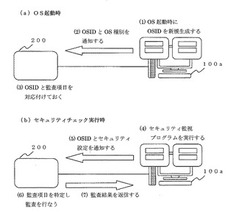

セキュリティ監視プログラム、セキュリティ監視システム

【課題】多数のクライアントコンピュータを使用する環境におけるインストール作業の利便性を確保しつつ、各クライアントコンピュータまたは各OSのOSIDの一意性を保つ。

【解決手段】本発明に係るセキュリティ監視プログラムは、クライアントコンピュータのOSが起動するときにそのOSを識別するOSIDを新規生成して所定のセキュリティ管理装置に送信しておく。セキュリティ監視プログラムは、OSのセキュリティ設定を抽出してセキュリティ管理装置に送信するとき、そのOSのOSIDをともに送信する。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

ネットワーク・トラフィックのセキュリティのための方法およびシステム

【課題】本発明は、ネットワークのネットワーク・リソースを監視する適応ネットワーキングの方法およびそのためのシステムを提供する。

【解決手法】本願方法発明は、ネットワーク内のトラフィックを使用することによってユーザを自動的に発見するステップと、ユーザに関連するアプリケーションのパフォーマンスを監視するステップと、アプリケーションのパフォーマンスを査定するステップと、トラフィックを制御することを備える。本願システム発明は、適応ネットワーキングのためのシステムであって、複数のサブセットを備えるトラフィックであって、第1のサブセットが疑わしいトラフィックを含むトラフィックと、トラフィック用のリソースと、トラフィックを受信するための第一の装置であって、受信されたトラフィックを分類し、およびこの分類されたトラフィックをリソースに任意に割り当てるよう構成された第1の装置とを備える。

(もっと読む)

不正アクセス検出装置、不正アクセス検出プログラム、および、不正アクセス検出方法

【課題】閲覧を制限すべき情報への不正アクセス行為があったことを事後的に、迅速に認識することができる不正アクセス検出装置を提供する。

【解決手段】閲覧を制限すべき制限情報を複数保持するサーバ2のアクセスログを取得し、ログファイルとして保持するログ保持部10と、各制限情報と、各制限情報の閲覧を許可された権限ユーザと、を対応付けた閲覧許可情報を保持する閲覧許可情報保持部20と、閲覧許可情報に基づいて、閲覧を許可されていないユーザによる不許可閲覧が行われたアクセスログを検出する不許可閲覧検出部30と、その不許可閲覧の内容を示したポリシ違反ログを生成し、ログファイルに記録するポリシ違反ログ記録部40と、権限ユーザから不許可閲覧の事後承認を受付ける事後承認受付部50と、受付けた事後承認の内容をログファイルに記録する書込部60と、を有する不正アクセス検出装置。

(もっと読む)

ネットワーク端末の運用監視装置および運用監視プログラムと運用監視方法

【課題】端末へのアクセスを過剰に制限することなく、リモートアクセスで端末を操作したユーザを的確に特定する。

【解決手段】リモートアクセス機能を利用した端末へのログインに際して共用アカウントによる通常の認証処理を実行し、コマンドの実行前に、リモートアクセス機能で端末にログインを要求した最初の端末を突き止め、其の端末のネットワークカメラを作動させて端末を操作するユーザの顔画像データを取得し、使用された共用アカウントとログインを要求した最初の端末の情報と顔画像データを対応させてログデータとして記憶する。リモートアクセスによるコマンドの入力に用いられた端末を操作した人物に固有の顔画像データを常にログファイルに残すことで、共用アカウントの盗用によるコマンド入力が行なわれた場合であってもログの顔画像データでコマンドの実行者を容易に特定できる。

(もっと読む)

情報システム、およびプログラム

【課題】企業等の組織が行う物品の管理・確認作業と紛失時の措置を自動化し、物品管理の労力を削減する。

【解決手段】情報システムは、被管理機器がネットワーク上の情報機器にアクセスしたときに生成されるログ情報から被管理機器が情報機器にアクセスした日付情報を取得する日付情報取得手段と、取得された日付情報を被管理機器の保有が確認された確認日付として記憶する確認日付記憶手段と、日付情報取得手段と確認日付記憶手段とを定期的に実行する制御手段と、を備える

(もっと読む)

通信中継装置、通信中継プログラム、及び通信システム

【課題】通信データの安全性を確認する処理を行う装置の負荷を軽減する。

【解決手段】信頼情報生成部150は、複数の通信インタフェース100のうち、インターネットを介して接続された装置との間の通信に用いられるものを上流とし、その他を下流とし、下流の通信インタフェース100を用いた通信における通信相手を表す情報を信頼情報として生成する。信頼情報送信部160は、生成された信頼情報を上流の通信インタフェース100から送信する。信頼情報登録部170は、他の装置から受信した信頼情報を信頼情報記憶部140に登録する。中継処理手段180のウイルスチェック処理部184は、上流の通信インタフェースにおいて受信したパケットの送信先を表す情報が信頼情報記憶部140に登録された前記信頼情報に含まれていない場合に、当該パケットについてウイルスチェック処理を実行する。

(もっと読む)

不正プロセス検知方法および不正プロセス検知システム

【課題】ネットワークを介して行われる通信を監視しているだけでは検知が困難な、コンピュータウイルスなどの不正なプロセスを検知する。

【解決手段】端末内の記憶装置及び入出力装置へのシステムアクセスの監視によって得られる活動、及び、端末によって実行されるネットワークを介した通信の監視によって得られる活動と、それらの活動を生じさせた端末内のプロセスとを関連付け、それらの活動が、同一または関連するプロセスにより実行される所定の活動である場合に、この端末内で不正プロセスが動作していると検知する。

(もっと読む)

セキュリティ設計支援装置及びプログラム

【課題】脅威分析から得られたセキュリティ対策方針に関連したセキュリティ目標を確認でき、脅威分析だけではなく、システムの要求仕様から得られたセキュリティ対策方針とセキュリティ機能要件の設計をも支援することを可能にする。

【解決手段】セキュリティ設計支援装置100においては、セキュリティ目標毎に、対策方針種別、セキュリティ対策方針識別子、複数のセキュリティ対策方針(O)及び1つ以上のセキュリティ機能要件識別子を含むゴールモデル情報を記憶したゴールモデルDB101を備え、セキュリティ目標に基づいて読み出されたゴールモデル情報から抽出されたセキュリティ対策方針(O)で脅威分析結果内のセキュリティ対策方針(UO)を書き換えて両者を一体化することにより、読み出されたゴールモデル情報と脅威分析結果とを合成している。

(もっと読む)

非センシティブ節データベースを用いたカットアンドペースト攻撃検出システム

【課題】非センシティブ節しか含まない文書が含む文書として判別されないようにする。

【解決手段】センシティブ節を検出するためまず文書を受信して(500)その文書を複数の節に分解する(502)。次いで、その節が既知の非センシティブ節に該当するか否かを節毎に(504)且つ非センシティブ節データベースの検索(506)を通じ判別する(508)。該当すると判別された節には非センシティブとのマークを付与し(510)、それ以外の節についてはカットアンドペースト攻撃と覚しき節か否かを判別する(516)。該当する節をアドミニストレータに提出して(520)その節が非センシティブか否かの判断を仰ぎ(522)、アドミニストレータが非センシティブと判断した節を非センシティブ節データベースに登録する(524)。

(もっと読む)

ID管理システム、ID管理方法、ID管理用プログラム

【課題】従来のID管理システムは、上流システムから取得した管理対象情報に関して正常か否かの判定ができなかったため、異常な内容の管理対象情報を下流システムに配信し、その結果下流システム側の管理対象情報を前記異常な内容の管理対象情報に基づき更新してしまう危険性があった。

【解決手段】本発明に係るID管理システム、ID管理方法及びID管理用プログラムは、上流システムから取得した管理対象情報についてその経時変化の大小に基づいて正常であるか否かの判定ができると共に異常であると判定した管理対象情報に関しては下流システムへ配信されることを防ぐことができる。

(もっと読む)

コンピュータ装置間での動的なコンテンツ・プレファレンス及び動作の共有

【課題】コンピュータ装置間での動的なコンテンツ・プレファレンス及び動作の共有を提供することを目的とする。

【解決手段】遠隔ユーザのペルソナが受信される。コンピュータ装置は、コンピュータ装置のユーザのプレファレンスに関する複数の部分集合を有するローカルユーザのペルソナを有する。遠隔ユーザのペルソナは、コンピュータ装置でローカルユーザのペルソナと同期することにより、コンピュータ装置の動作を調整される。

(もっと読む)

管理装置及び管理方法及びプログラム

【課題】Webアプリケーションに対する診断を効率的に行う。

【解決手段】フレームワーク識別情報蓄積部113は、診断対象Webアプリケーション111で使用されているフレームワークを判別するための文字列が含まれるフレームワーク識別情報を記憶し、通信記録部114は、診断対象Webアプリケーション111との間の通信を記録し、フレームワーク判定部112が、通信記録から診断対象Webアプリケーション111から受信したWebページを抽出し、抽出したWebページにフレームワーク識別情報の文字列が含まれているか否かを解析し、Webページに文字列が含まれている場合に、当該文字列に対応するフレームワークが使用されていると判断し、セキュリティホール判定部102及び擬似攻撃生成部103が、当該フレームワーク用の擬似攻撃を省略してWebアプリケーションに対する擬似攻撃を行ってセキュリティホールを診断する。

(もっと読む)

コンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置

【課題】コンピュータネットワークシステムにおいてウェブサービスのようなアプリケーションレイヤのサービスを妨害する分散サービス妨害(DDoS)攻撃を正確に探知し、防御できるコンピュータネットワークシステムのアプリケーションレイヤ保護方法及び装置を提供する。

【解決手段】本発明のコンピュータネットワークシステムのアプリケーションレイヤを保護する方法は、クライアントからのセッション連結要請に応答してネットワークを介して前記クライアントとデータ提供サーバ間のセッションを設定する段階と、前記クライアントから前記データ提供サーバへのデータ要請に従って前記データ提供サーバから前記クライアントに応答パケットを伝送する前、前記クライアントからセッション終了要請が発生すれば、前記クライアントをアプリケーションレイヤ攻撃クライアントとして探知する段階とを含む。

(もっと読む)

サービス提供システム、改ざんチェック方法および改ざんチェックプログラム

【課題】第三者が利用者本人に成りすまして当該利用者本人のデータを改ざんすることを容易にチェックすることが可能なサービス提供システムを提供する。

【解決手段】電子私書箱サーバP1は、利用者Aの端末T1から当該利用者Aのデータに関するサービス提供サーバS1への処理要求とサービス提供サーバS1からの情報処理結果とを関連付けてアクセス記録として履歴情報保存手段P15に記録し、利用者Aの端末T1から情報参照要求を受信した際に、サービス提供サーバS1に保存されている利用者Aのデータを返送させて、履歴情報保存手段P15に記録されているアクセス記録と比較することにより得られるデータの改ざんの有無のチェック結果を端末T1に返送する。端末T1は、電子私書箱サーバP1との通信開始時に、公開鍵証明書と秘密鍵を記録したICカードC1を装着して、電子私書箱サーバP1との間でPKI認証方式による相互認証を行う。

(もっと読む)

証明書の有効性確認方法、証明書検証サーバ、プログラム及び記憶媒体

【課題】証明書の有効性確認処理を効率的にかつ安全に行うことができる証明書の有効性確認方法、これを実施する検証サーバ、プログラム及び記憶媒体を提供する。

【解決手段】証明書検証サーバ13により、任意の端末装置11Mから証明書の有効性確認依頼を受信し、第一の認証局から前第二の認証局までの認証パスを構築し、該認証パスの検証を行い、該検証結果を前記証明書の有効性確認依頼元の端末装置11Mへ送信する、証明書の有効性確認方法であって、前記任意の認証局の鍵更新もしくは前記任意の認証局の危殆化を検知し、関連する認証局の証明書、第一の証明書状態情報及び第二の証明書状態情報を取得し、前記取得情報を記憶部に格納し、または前記取得情報に基づき、前記記憶部に記憶されている該当情報を更新し、前記記憶部の情報を用いて、前記認証パスの構築と前記認証パスの検証を行う。

(もっと読む)

電子メール制御装置及びその制御方法及びプログラム

【課題】電子メールの送信元と送信先の組に対する過去の送信制御及び/又は監査の実績から当該電子メールの送出の制御を行うことにより、電子メールの送信制御を適切に行うこと。

【解決手段】電子メールの送信元と送信先の組に対する過去の送信制御及び/又は監査の実績に基づく、前記電子メールの送出のリスクの度合いを示すリスク値を記憶し、該電子メールの送出を許可するかを前記リスク値により判定するための条件を示すリスク条件を記憶し、電子メール送信端末により送信される電子メールの送信元と送信先の組に対応するリスク値に従って該電子メールのリスク値を決定し、該リスク値と該リスク条件とから、前記電子メールの送出を許可するか否かを制御する。

(もっと読む)

認証装置、認証方法および認証プログラム

【課題】可搬媒体が持つ認証機能により認証が行えない場合にも、可搬媒体の一定の正当性を判定する。

【解決手段】認証識別情報が含まれる処理要求に応じて認証処理を行って認証結果を出力する認証部を備える第1の可搬媒体と、認証識別情報が含まれる処理要求に応じて第1の可搬媒体とは異なる処理結果を応答する第2の可搬媒体と通信を行う認証装置が、認証識別情報と第1の可搬媒体が備える認証部に処理要求を送信した場合に応答される処理結果とが対応付けられて予め記憶される特性情報記憶部を備え、判定対象の可搬媒体に認証識別情報が含まれる処理要求を送信し、送信した処理要求に応じて応答される処理結果と、特性情報記憶部に記憶された処理結果とを比較し、一致すれば判定対象の可搬媒体を第1の可搬媒体であると判定し、一致しなければ第2の可搬媒体であると判定する。

(もっと読む)

管理装置及び端末装置

【課題】セキュリティポリシーを端末装置に適用させるシステムにおいて、柔軟なセキュリティポリシーの適用を行う。

【解決手段】セキュリティ端末装置11では、ログイン処理の開始からセッションが開始し、ログイン処理の完了後にセッションが確立する。セキュリティ管理装置1は、セッション開始時から適用を開始させセッション中は継続して適用させるセッション単位の認証ポリシーと、セッション確立後の追加適用も可能な即時適用の認証ポリシーに区別して認証ポリシーを記憶しており、ログイン処理時のユーザ認証にはセッション単位の認証ポリシーと即時適用の認証ポリシーをセキュリティ端末装置11に送信し、これらによりユーザ認証を行わせ、セッション中のユーザ認証には即時適用の認証ポリシーをセキュリティ端末装置11に送信し、即時適用の認証ポリシーを追加適用させてユーザ認証を行わせる。

(もっと読む)

データの正確性チェックのための方法、システムおよび携帯端末

【課題】送信側の送信者と受信側の受信者との間で送信されるメッセージの完全性のチェックのための方法を提供する。

【解決手段】前記方法において、第1のメッセージから認証値が計算され、ランダムなバイト列が生成される。前記方法によれば、送信側で送信されるべきメッセージから認証値が生成され、ランダムなバイト列が生成される。前記認証値および前記ランダムなバイト列からチェックコードが形成される。第1のメッセージは、第1のチャネルを経由して送信者から受信者に送信され、チェックコードは、第2の安全なチャネルを経由して送信される。受信側では、メッセージが第1のチャネルを経由して受信され、チェックコードが第2の安全なチャネルを経由して受信される。受信側では、少なくとも受信メッセージに基づいて認証チェックが生成される。受信メッセージの完全性は、受信側において所定のチェック値を比較することによりチェックされる。

(もっと読む)

141 - 160 / 754

[ Back to top ]