Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

161 - 180 / 754

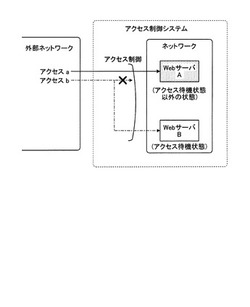

アクセス制御システム、アクセス制御装置及びアクセス制御方法

【課題】複数のアクセスに同時に対処しつつ、サーバの改ざんチェックを実施してセキュリティを維持することを課題とする。

【解決手段】アクセス制御システムは、外部ネットワークからのアクセスをWebサーバに転送する転送処理、アクセス前後におけるWebサーバの差分確認処理、及び、Webサーバのディレクトリ構成をマスタ環境で上書き更新するマスタ上書き処理のいずれにも介在せずにアクセス待機状態にあるWebサーバだけを転送先としてアクセス制御を行うこととした。

(もっと読む)

検疫ネットワークシステム、アクセス管理装置、アクセス管理方法、及びアクセス管理プログラム

【課題】 最初にネットワークに接続する端末の端末認証とユーザ認証を行い最低限のアクセスを許可し、次に、認証が成功した端末について検疫を実行し、検疫結果をレベル分けし、その結果に応じて段階的にアクセス可能な範囲を広げていくことによって検疫にかかる時間を短縮し、ユーザの利便性を損ねることなくセキュリティレベルを一定に保つことを可能にする。

【解決手段】 少なくと1のサーバと、該サーバに対してアクセスする端末60とを含む検疫ネットワークシステム100であって、端末60に関する認証を行う認証サーバ20と、認証が得られた端末に対して検疫を実行する検疫サーバ30と、成功した検疫のレベルに応じて端末のサーバに対するアクセス範囲を制御するアクセス管理装置10とを備える。

(もっと読む)

管理装置、端末装置、端末の管理方法

【課題】 従来の検疫システムなどのコンピュータの健全性を検査するシステムでは、コンピュータの記憶領域にあるファイルを全て調査するため、検査に時間がかかるという問題点があった。

【解決手段】 本発明によれば、上記のような問題点を解決するためになされたもので、書き込みまたは更新が行われたファイルのみを対象に、検査ポリシーに基づいて差分健全性検査を行うので、端末側へのウィルス等の進入を防止しつつ、健全性検査の量を少なくすることができる。

(もっと読む)

半導体素子および認証装置、認証システム

【課題】利便性を保ちつつ、セキュリティの高い半導体素子および認証装置を提供する。

【解決手段】半導体素子は、認証装置との間で通信可能な通信部101と、利用者の生体情報に関する情報を生体登録情報として予め登録する第1のメモリと、無線通信装置を識別する識別情報を登録する第2のメモリと、生体認証処理の失敗可能回数を示す残り試行回数情報を記憶する第3のメモリを格納するメモリ102と、生体認証処理を行う演算処理部103とを備える。半導体素子は、認証装置から生体情報と識別情報を受信すると、第1のメモリに登録された生体登録情報と受信した生体情報を用いて演算処理部103により生体認証処理を行う。演算処理部103は、生体認証処理に失敗した場合に、受信した識別情報が第2のメモリに登録されているか否かに応じて、第3のメモリに記憶された残り試行回数の減算を制御する。

(もっと読む)

ユーザ情報有効性確認システム、ユーザ情報有効性確認方法

【課題】個人情報保護の観点からISPの保有情報を外部に流通させることなく、ユーザの意思によって入力した情報の確認に利用する。

【解決手段】Webサイトサーバ4は、ユーザ情報とISP会員情報との照会をISPサーバ3に依頼する手段6を備える。ISPサーバ3は、照会要求されたユーザ情報を受け付けて、受け付けたユーザ情報をISP会員情報と照会し、照会結果をもってWebサイトサーバ4に応答する手段5を備える。前記手段6は、ユーザ情報・ユーザ端末2の通知IPアドレスを照会手段に送信して照会を依頼する。前記照会手段5は、ISP会員情報を保有するデータベース内を通知IPアドレスで検索し、検索結果のISP会員情報と照会要求されたユーザ情報とを照合して前記照会結果を求める。

(もっと読む)

アクセス制御システム、アクセス制御方法、及びプログラム

【課題】各端末に対して迅速かつ確実に端末単位でのきめの細かいポリシーの設定を行うことを可能とし、更に、ポリシーに適合しなくなった端末の通信ネットワーク接続を拒否できる技術を提供する。

【解決手段】アクセス制御システムに、端末装置が通信ネットワークのポリシーに適合しているかどうかを判定するポリシー適合判定手段と、ポリシーに適合すると判定された各端末装置のアドレスリストを格納するアドレスリスト格納手段と、端末装置から送信された通信データを受信し、当該通信データの送信元アドレスが前記アドレスリスト格納手段の中の前記アドレスリストに含まれる場合に、当該通信データを通過させ、前記送信元アドレスが前記アドレスリストに含まれない場合に、前記通信データを通過させずに前記端末装置をポリシー適合用ソフトウェア提供装置にアクセスさせる通信データ通過制御手段とを備える。

(もっと読む)

Webアプリケーション診断装置、Webアプリケーション診断プログラム及びWebアプリケーション診断方法

【課題】診断の不要なパラメータを選別可能な、使い勝手の良いWebアプリケーション診断装置を提供する。

【解決手段】Webアプリケーション診断装置100aは、診断用HTTPリクエストの雛形である雛形HTTPリクエストからパラメータを抽出するパラメータ抽出部140と、複数のパラメータについて、各パラメータが擬似攻撃データを設定するべきパラメータである診断対象パラメータかどうかを示すパラメータ判定条件情報を記憶する診断対象パラメータ判定条件蓄積部160と、前記パラメータ判定条件情報に基づいて、パラメータ抽出部140によって抽出されたパラメータが診断対象パラメータに該当するかどうかを判定する診断対象パラメータ絞込み130とを備えた。

(もっと読む)

アナログ文書を用いたデジタル認証

【課題】デジタル表現のセキュリティ、およびデジタル表現から作成されたアナログフォームのセキュリティを保護する方法。

【解決手段】方法は、デジタル表現とデジタル表現とから作成されたアナログフォームとの両方を認識できる方法と、透かし自体が読み取られたときに実行できるプログラムコードを含む活性透かしと、透かしを読み取り、透かしを含むデジタル表現に関する情報と共にメッセージを送信する透かしエージェントとを含む。認証方法は、意味情報を使用して認証情報を作成する。意味情報と認証情報は共に、デジタル情報からアナログフォームが作成されるときに存続する。透かしエージェントは、ノードまたは装置に存在するデジタル表現が、透かしエージェントに関係する透かしの入ったデジタル表現であるかどうかを調べるコードを実行する。

(もっと読む)

セキュリティ管理装置及びセキュリティ管理方法

【課題】セキュリティ管理装置が端末のセキュリティレベルに応じて該端末のアクセス制御を行い、セキュリティ設定を促すことにより、セキュリティ管理の省力化を図りつつ所望のセキュリティを確保可能なセキュリティ管理装置、セキュリティ管理方法、セキュリティ管理プログラム、セキュリティ管理システムを提供する。

【解決手段】アクセスパターンによって端末のセキュリティレベルを検出して、前記セキュリティレベルが所定のレベルに達しているか否かを判定し、前記端末のセキュリティレベルが所定のレベルに達していないと判定された場合に、当該端末のアクセス許可範囲を変更する。

(もっと読む)

アクセス制御装置

【課題】 アクセスリクエストから,優先処理するリクエストを区別できるアクセス制御装置を提供する。

【解決手段】 アクセス制御装置1は,アクセス数が一定以上になるとアクセス制御を行う通信中継部14,クライアント端末4のWebサーバ2へのアクセスリクエストを解析し,リクエスト発行時にアクセスしていた画面と,アクセスしようとする画面とを抽出し,画面の遷移の順序が,判定情報の画面の遷移と一致すれば,クライアント端末4に対応付けて優先状態を設定するコンテンツ管理部16,優先状態のクライアント端末4のリクエスト元情報を示すクライアント状態情報をクライアント状態情報記憶部13に記録するクライアント管理部17,および,受信したリクエストのリクエスト元情報がクライアント状態情報記憶部13のリクエスト元情報に一致しないときに,受信したリクエストを遮断または一時保留するアクセス制御を要求する通信制御部15を備える。

(もっと読む)

情報機器

【課題】ユーザ認証情報の妥当性を確保する。

【解決手段】PLC200は、保護資産機器300の保護資産へのアクセス要求に対する認証処理を行うためのユーザ認証情報を保持する。保護資産機器300は正規ユーザが示される正規ユーザ認証情報のハッシュ値である妥当性確認情報を保持する。PLC200のユーザ認証情報は不正に書き換えられる可能性がある。このため、保護資産機器300は、PLC200が電源ONにより起動する度に乱数をPLC200に送信し、PLC200のユーザ認証情報のハッシュ値である妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成させ、また、保護資産機器300が保持している妥当性確認情報に乱数を適用して妥当性確認情報のハッシュ値を生成し、PLC200の妥当性確認情報のハッシュ値と比較して、PLC200のユーザ認証情報が正規ユーザ認証情報に一致しているかの判定を行う。

(もっと読む)

不正アクセス解析システム、不正アクセス解析方法、および不正アクセス解析プログラム

【課題】IDSにおける誤検知を低減し精度よく不正アクセスを検知する。

【解決手段】ホスト型IDS10よりネットワーク攻撃のログデータを受信し格納するログ取得部110と、ネットワーク型IDS20より前記ログデータが示すパケット送信元のIPアドレスに基づいて当該IPアドレスを送信元とするパケットデータを取得し格納するパケットデータ取得部111と、攻撃パターン解析で得たパターンが未登録であれば記憶装置101に新規登録し登録済みであれば該当パターンのネットワーク攻撃に対する対処レベル値を上昇させるパターン解析部112と、パターンの新規登録ないし対処レベル値の変化を検知し新たなパターンないし対処レベル値の変化に対応した新たなシグネチャでネットワーク型IDS20のシグネチャを更新するシグネチャ更新部113とから不正アクセス解析システム100を構成する。

(もっと読む)

サービス不能攻撃制御システム、装置、および、プログラム

【課題】多くのマシンリソースを使用せず、かつ検出精度を落とさずに、サービス不能攻撃の検出および攻撃経路の特定、攻撃元の制御を可能とする。

【解決手段】監視対象のネットワークのパケットを検査し、宛先IPアドレス、攻撃の種類、上位ルータIPアドレスを含む攻撃情報を生成し、定期的に集約してコレクタに送信し、コレクタから制御依頼を受信してゲートウェイ装置を制御するエクスポータと、攻撃情報を受信し、送信元のエクスポータのIPアドレスを付加して格納し、与えられた宛先IPアドレスを監視対象のネットワークに含むエクスポータについて上位ルータIPアドレスを攻撃情報から取得した後、上位ルータを介して隣接するエクスポータについて上位ルータIPアドレスを攻撃情報から取得する処理を繰り返すことによって、エクスポータとゲートウェイ装置のIPアドレスのリストを生成して制御依頼を送信するコレクタと、を備える。

(もっと読む)

通信装置及びコンピュータプログラム

【課題】 受信側の検証の負担を軽減すること。

【解決手段】 多機能機は、ユーザの操作に伴って入力されるデバイス証明書(S6又はS8でYESの場合に入力されるデバイス証明書)を許可状態で許可情報記憶手段に記憶することができる。また、多機能機は、デバイス証明書を不許可状態で許可情報記憶手段に記憶可能である。多機能機は、不許可状態で許可情報記憶手段に記憶されたデバイス証明書について、認証局証明書による検証を行う。また、多機能機は、許可状態で許可情報記憶手段に記憶されたデバイス証明書について、認証局証明書による検証を省略する。

(もっと読む)

インシデント監視装置,方法,プログラム

【課題】 監視対象への被害を最小限にするために,検出したインシデントの分析時間を短縮できる分析用情報を出力できる装置を実現する。

【解決手段】 インシデント監視装置1は,センサ3が検出したインシデントのログ情報をイベント・ログ記憶部10から取得して,検出件数等をもとに重要度を判定する。また,一定の時間範囲内のインシデントの検出数と所定の組み合わせ条件の該当件数が閾値以上であるかを判定する。重要度が高いインシデント名,件数が閾値を超えるインシデント名の情報を編集し管理者端末6に出力する。また,編集した情報をもとに,検出したインシデント名ごとの分析用情報を生成する。生成中に,インシデント・ログ内のグローバルIPの割り当て先の組織情報をインターネットレジストリの管理サーバ5へ問い合わせ,組織情報を含む分析用情報を生成して出力する。

(もっと読む)

警備点検システム、警備点検端末、警備点検方法、及び警備点検プログラム

【課題】警備点検における作業効率を向上させる。

【解決手段】監視サーバから指示された警備点検の対象施設内に設置された施設内端末と通信ネットワークを介して接続され、前記施設内を巡回して警備用機器を点検するためにユーザが操作する警備点検装置において、前記施設内端末と前記監視サーバから送られる鍵情報による照合を行い、暗号化による機密情報の通信を行う暗号化通信手段と、現在の位置を測位する位置測位手段と、前記施設内端末に対して前記警備用機器に関する位置情報を、前記位置測位手段により得られる位置情報として、前記機密情報を更新させる警備用機器位置更新手段と、前記警備用機器位置更新手段により前記施設内端末によって更新された機密情報を画面に表示する画面表示手段とを有することにより、上記課題を解決する。

(もっと読む)

真正性を保証する端末システム、端末及び端末管理サーバ

【課題】安全性の不確かな端末を利用する際に、端末の安全性を端末システムが利用者に提示する。

【解決手段】ネットワークに接続された端末を管理する端末システムにおいて、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、前記端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、前記端末から受信した所定の調査結果から、前記端末が改ざんを受けていないことを判定する真正性判定部と、前記証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、前記利用者に固有の情報を前記端末に送信する固有情報送信部と、を備え、前記端末は端末管理サーバから受信した前記固有の情報を表示部に出力する。

(もっと読む)

情報処理方法、情報処理システムおよびリーダライタ

【課題】Webアプリケーション利用端末に、ICカードリーダライタを利用するために必要なドライバソフトウェアやプラグインソフトウェアを追加セットアップすることなく、簡単な操作でICカードリーダライタを利用可能とする技術を提供する。

【解決手段】ICカードリーダライタ130は、利用者端末120と情報の送受信を行うUSBコネクタ136と、ICカードと情報の送受信を行うICカード入出力部137と、前記利用者端末120からのファイルを格納する記憶部133と、前記利用者端末120からの所定のデータのハッシュ値を含むファイルの前記記憶部133への保存の有無を監視し、前記ファイルが前記記憶部133へ保存されたことを検知し、前記所定のデータのハッシュ値およびあらかじめ定められた暗号処理種別情報を含む暗号処理要求を前記ICカードに送信し、前記ICカードから暗号処理結果を受信し、該受信した暗号処理結果を前記記憶部に保存する制御部134とを有する。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】処理能力が低くても適切にDoS攻撃を検知する。

【解決手段】受信したSNMPリクエストに対する処理を行う前に、当該SNMPリクエストを一旦キューに保持する。そして、キューの先頭のSNMPリクエストの処理を行う前に、任意のリモートホストからのSNMPリクエストが一定回数以上あったか否かを調べる。その結果、同一のリモートホストからのSNMPリクエストが一定回数以上あった場合に、当該リモートホストによるDoS攻撃として検知する。

(もっと読む)

情報処理システム、テンプレート移動方法、情報処理装置およびプログラム

【課題】移動元の装置に登録されている生体情報を移動先の装置へとセキュアに移動することが可能な、情報処理システム、テンプレート移動方法、情報処理装置およびプログラムを提供すること。

【解決手段】本発明に係る情報処理システムは、予め登録されているテンプレートの送信元である第1の情報処理装置と、テンプレートの送信先である第2の情報処理装置とを有し、第1および第2の情報処理装置は、テンプレートに関連付けられている適格証明書と第2の情報処理装置が保持している公開鍵証明書とを用いて装置間に通信路を確立し、第1の情報処理装置のテンプレート移動処理部は、自装置において生体情報の認証処理に成功したテンプレートを、通信路を介して第2の情報処理装置へと転送し、第2の情報処理装置の認証処理部は、自装置において生成された生体撮像データから抽出された生体情報と、受信したテンプレートと、を用いて認証処理を実行する。

(もっと読む)

161 - 180 / 754

[ Back to top ]