Fターム[5B285AA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の目的 (11,151) | 不正使用・破壊・改竄の検出 (754)

Fターム[5B285AA06]に分類される特許

1 - 20 / 754

通信システム、通信装置、通信方法及びプログラム

【課題】限られたリソースの下、より少ない通信データで、データの改ざんの検知を可能とし安全に通信を行うこと。

【解決手段】第一通信装置と第二通信装置とが通信する通信システムであって、第一通信装置は、認証の度に異なる共有認証情報を第二通信装置との間で交換するとともに、共有認証情報から送信側認証情報を生成して第二通信装置へ送信し、共有認証情報に所定の演算を行って生成された送信側セキュリティ初期化情報と、第二通信装置に対して送信されるデータと、に基づいてメッセージ認証情報を生成する。第一通信装置は、第二通信装置に対してデータを送信する際に、メッセージ認証情報とともに送信する。第二通信装置は、送信側セキュリティ初期化情報と同様の処理で得られた受信側セキュリティ初期化情報と、受信されたデータ及びメッセージ認証情報とに基づいて、データの改ざんの有無を判定する。

(もっと読む)

情報処理システム、及び情報処理方法

【課題】ネットワーク上のサービスを利用する際におけるユーザの負担を軽減し、利用する端末装置に依存せずに利便性を向上させる。

【解決手段】利用者端末は、サービスサーバにサービスの提供を要求する要求情報を生成するユーザエージェント部と、要求情報に中継サーバを宛先とするヘッダー情報を付加してカプセル化し中継サーバに送信する通信部とを備える。中継サーバは、利用者端末からカプセル化された要求情報を受信し、カプセル化された要求情報に含まれている要求情報をサービスサーバに送信し、該要求情報に応じたサービス結果を示すコンテンツ情報を該サービスサーバから受信し、カプセル化された要求情報に対する応答として受信したコンテンツ情報を利用者端末に送信するコンテンツ通信部と、要求情報又はコンテンツ情報に基づいて、ユーザが利用者端末を介してサービスサーバを利用する際に付加サービスを提供する付加サービス提供部とを備える。

(もっと読む)

情報通信装置及び情報通信方法、並びに情報通信システム

【課題】有償ソフトウェアをネットワーク上の複数のクライアント端末間で適法に共有する。

【解決手段】有償ソフトウェアをダウンロード済みのユーザーのクライアント端末がソースとなる。有償ソフトウェアのダウンロードを希望するユーザーは、複数のソースを選択して、有償ソフトウェアのダウンロードが可能である。そして、有償ソフトウェアのインストールを希望するユーザーは、認証サーバーによって認証を受けた後に、認証サーバーが管理している有償ソフトウェア取得済みユーザーのクライアント端末から実データのダウンロードを開始することができる。

(もっと読む)

運用監視装置、運用監視プログラム及び記録媒体

【課題】ネットワークシステム全体という視点から、ノード間に存在する相関関係をも直感的に把握できるよう、各ノード及び各ノード間のネットワークの負荷状況を包括的・一元的に表示し、障害要因の迅速な特定・復旧に寄与する運用監視装置等を提供する。

【解決手段】本発明に係る運用監視装置は、監視機器及び前記ネットワークの監視データ値を記憶する第1記憶手段と、監視機器に対応する少なくとも2以上の監視機器表示とネットワークに対応する2以上の監視機器を結線して接続するネットワーク表示とを含むネットワーク構成マップを記憶する第2記憶手段と、ネットワーク構成マップを表示するとともに、監視機器表示及びネットワーク表示に対応付けて監視データ値を表示する表示手段とを有し、表示手段は、監視データ値が異常値と判定されたときは、異常値と判定された監視データ値とともに異常識別情報を表示する。

(もっと読む)

ウィルス対策端末、ウィルス対策方法、及びウィルス対策用プログラム

【課題】パソコンやスマートフォン等の電子機器に記録媒体が挿入された際に、ゲートウェイ等のネットワーク機器が、この記録媒体に対するウィルス対策を行うことが可能な装置や方法を提供する

【解決手段】記録媒体(USBメモリ30a)が接続されたことに応じて、当該記録媒体を接続ポートドライバー(USBポートドライバー16)が認識後、当該ウィルス対策端末のファイルシステムドライバー12が動作する前に、接続された記録媒体内のデータを、ウィルス対策機器(ウィルスエンジン装置100)に送信し、ウィルス対策機器が実行したチェックの結果、問題がないと判断されたデータを受信し、当該データを当該ウィルス対策末のファイルシステムドライバー12又は当該ウィルス対策端末で動作するアプリケーション11に受け渡すウィルス対策端末10を提供する。

(もっと読む)

通信装置、プログラム、および通信システム

【課題】制御機能が正規に利用されていることを保証することができる通信装置、プログラム、および通信システムを提供する。

【解決手段】制御方式送信部21は、自装置が実施するデータ通信に係る制御の方式を示す方式情報と、自装置の位置に応じた周囲の環境を示す環境情報とを他の通信装置へ送信する。制御方式決定部24は、他の通信装置から受信した方式情報および環境情報に基づいて、他の通信装置が実施する制御の内容を決定し、決定した制御の内容を示す制御情報とその電子署名とを生成する。制御予定送信部25は、他の通信装置へ制御情報および電子署名を送信する。署名検証部12は、他の通信装置から受信した電子署名の正当性を検証する。電力量制御部10は、電子署名の正当性の検証に成功した場合、他の通信装置から受信した制御情報が示す制御の内容に基づいて、他の通信装置とのデータ通信に係る制御を行う。

(もっと読む)

認証システムおよび認証方法

【課題】機器の不正利用を排除できる認証システムおよび認証方法を提供する。

【解決手段】機器と接続し作業を行うための接続機器に対して、前記機器が認証情報要求を送信し、接続機器は、前記認証情報要求に現在位置情報を添付して認証センタに送信する。認証センタは、受信した現在位置情報から前記接続機器が特定のエリア内にあることを判断して認証情報を生成し、前記接続機器を介して前記機器に送信する。前記機器は、認証情報が想定される内容であった場合に前記接続機器との接続を許可する。

(もっと読む)

多重系コントローラシステムとその運転方法

【課題】多重系のコントローラシステムにおいて、ネットワークからの不正アクセスを防止し、高い可用性を維持する。

【解決手段】プロセス入出力装置を介して制御対象に接続されたCPUと,CPUからのデータを制御系ネットワークに伝達するネットワークアダプタを含むコントローラを複数台備え、一方のコントローラを主系、他方のコントローラを従系し、制御系ネットワークには広域ネットワークが接続できる多重系コントローラシステムにおいて、コントローラは、制御系ネットワークからネットワークアダプタが受信する通信を監視して主系コントローラに対する不正アクセスを検知して、以後のネットワークアダプタによる制御系ネットワークとの通信を遮断するトラフィック監視機能と、コントローラ間に設けられた多重化リンクと、トラフィック監視機能の検知に応じて多重化リンクを用いて制御系ネットワークとの通信を行う二重化回路とを備える。

(もっと読む)

マルウェア感染端末検知装置、マルウェア感染端末検知方法及びマルウェア感染端末検知プログラム

【課題】迅速にマルウェア感染端末を検知することを課題とする。

【解決手段】マルウェア感染端末検知装置は、ネットワーク通信における通信プロトコルと、該ネットワーク通信で利用されるポート番号とを特定する。また、マルウェア感染端末検知装置は、マルウェアを動作させたときに該マルウェアが関与した通信の通信プロトコルと、該マルウェアが関与した通信で利用されたポート番号とを記憶部から取得する。その後、マルウェア感染端末検知装置は、特定されたポート番号が通信プロトコルに対応するWell−Knownポートではない場合、且つ、特定された通信プロトコル及びポート番号と、取得された通信プロトコル及びポート番号とが一致する場合に、ネットワーク通信を行なっている端末がマルウェアに感染していることを検知する。

(もっと読む)

サーバ装置、代理人認証方法及び代理人認証システム

【課題】予約者と代理人候補者とが離れていても、簡易な方式で、代理人候補者が代理人になることを受諾できるサーバ装置を提供する。

【解決手段】サーバ装置4は、物品の情報、該物品を予約する予約者の情報及び、予約者の代わりに該物品を受取る代理人候補者の情報を、予約者端末2から受信すると、物品の情報及び予約者の情報を代理人候補者の代理人端末3に送信するメール送信部31Aと、メール送信部31Aから受信した物品の情報及び予約者の情報に応じて代理人を受諾する受諾操作を検出した代理人端末3から、代理人端末3を識別する情報を含む代理人情報を受信し、受信した代理人情報に基づき、物品を受取る代理人の端末として代理人端末3を認証する代理人認証部35Hとを有する。

(もっと読む)

FXシステム用セキュリティ診断支援装置、およびFXシステム用セキュリティ診断支援方法

【課題】一般的なセキュリティ診断技術では発見されにくい、FXシステム特有のセキュリティ上の不備を検出する。

【解決手段】FXシステム用セキュリティ診断支援装置1であって、不正な取引条件の取引リクエストを生成する生成手段11と、取引リクエストをFXシステムに送信する送信手段12と、FXシステムから取引レスポンスを受信する受信手段13と、取引レスポンスに含まれる取引結果を抽出し、当該取引結果に基づいて前記FXシステムのセキュリティ上の不備を検出する検出手段14とを有し、検出手段14は、取引結果が正常の場合、前記取引リクエストに対してセキュリティ上の不備があると判別し、取引結果が異常の場合、前記取引リクエストに対してセキュリティ上の不備がないと判別する。

(もっと読む)

良性ドメイン名除外装置、良性ドメイン名除外方法、及びプログラム

【課題】悪性ドメインリストに含まれる良性ドメイン名を抽出、除外する技術を提供する。

【解決手段】悪性ドメインリストから良性ドメイン名を除外する良性ドメイン名除外装置において、悪性ドメインリストを格納した悪性ドメインリスト格納手段と、前記悪性ドメインリストに含まれるドメイン名に対し、当該ドメイン名が良性ドメイン名に該当するか否かを判定するためのスコアを算出するスコア算出手段と、前記スコア算出手段により算出されたスコアに基づき、当該スコアのドメイン名が良性ドメイン名に該当する否かを判定する判定手段と、前記判定手段により良性ドメイン名に該当すると判定されたドメイン名を前記悪性ドメインリストから除外することにより、新悪性ドメインリストを生成する新悪性ドメインリスト生成手段と、を備える。

(もっと読む)

デバイス検疫システム

【課題】

サーバクライアント方式のシステムにおいて、着脱可能なストレージデバイスからのデータの持ち込みを行う際に、事前にストレージデバイスの安全性を確認した上で利用させる。

【解決手段】

デバイスを計算機に接続すると、前記デバイスを強制的にあらかじめ定めた条件で検疫するサーバに接続させ、検疫が終了した後に元の計算機を変更して利用できるようにする手段を設ける。

(もっと読む)

アクセス監視プログラム、情報処理装置およびアクセス監視方法

【課題】認証情報の送信先が不正な送信先であったかを判定できるようにする。

【解決手段】判定部13は、リンク情報(リンクAまたはリンクA1)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報を記憶部14に記録する。アクセス処理部11は、そのリンク先へのアクセスに応じて受信した画面データに基づく入力画面を、表示装置に表示させ、入力画面内の入力欄に入力された認証情報41を、画面データの送信元装置に送信する。判定部13は、電子メール受信部12が受信した電子メール42に含まれるリンク情報(リンクB)が示すリンク先へのアクセス要求操作を検知すると、そのリンク情報の所定領域が、記憶部14に記録したリンク情報の所定領域と一致するかを判定する。

(もっと読む)

制御バスシステム

【課題】Windowsプラットフォームを用いた制御バスシステムにおける正当な送信元以外のなりすましなどの不正アクセスに対するセキュリティ対策を実現すること。

【解決手段】Windowsプラットフォームを用いて制御バスドライバと通信カードとの間で制御通信パケットを伝送する制御バスシステムにおいて、前記制御バスドライバは一方を送信部として他方を受信部とするプロトコルドライバとネットワークドライバとで構成され、前記送信部にはWindowsフレームに送信元を識別するための制御通信フラグとタイムスタンプを生成して付加する手段が設けられ、前記受信部には受信したWindowsフレームから制御通信フラグと送信時刻情報を抽出して送信元の正当性を判断する手段が設けられたことを特徴とするもの。

(もっと読む)

ルール検証装置、ルール検証装置のルール検証方法およびルール検証プログラム

【課題】セキュリティポリシーの関連を考慮してセキュリティポリシー間の整合性を検証できるようにすることを目的とする。

【解決手段】セキュリティポリシー291はアクセス元とアクセス先とアクセス可否との組み合わせを示す。依存関係情報292は依存元と依存先との組み合わせを示す。モデル生成部210は、依存関係情報292に示される依存元と依存先との組み合わせに対応するアクセス元とアクセス先との組み合わせを有するセキュリティポリシー291が存在するか否かを判定する。当該セキュリティポリシー291が存在しない場合、モデル生成部210は、セキュリティポリシー291を補完する。モデル生成部210は、補完したセキュリティポリシー291を分解して整合性検証モデル293を生成する。モデル検証部220は、整合性検証モデル293を検証し、検証結果データ294を生成し、生成した検証結果データ294を出力する。

(もっと読む)

端末装置およびサーバ装置および電子証明書発行システムおよび電子証明書受信方法および電子証明書送信方法およびプログラム

【課題】独自の電子証明書を発行するサーバ装置と発行された電子証明書を利用する端末装置とから成る電子証明書発行システムにおいて、予め電子証明書の検証プログラムが組み込まれている必要のない端末装置を提供する。

【解決手段】端末装置100は、サーバ装置200から認証局の電子署名が付加された証明書検証プログラム508をダウンロードし、認証局が発行した電子証明書である認証局証明書516の電子署名との検証を行う。そして、端末装置100は、検証が完了した証明書検証プログラム508を用いて、サーバ装置200が発行した電子証明書611の検証を行う。

(もっと読む)

アプリケーション解析装置およびプログラム

【課題】外部サーバのスクリプトを利用するアプリケーションに潜在する脅威を推定することができるアプリケーション解析装置およびプログラムを提供する。

【解決手段】逆コンパイル部2は、評価対象のアプリケーションの実行コードを逆コンパイルし、実行コードに対応するソースコードを得る。設定判定部3は、スクリプト言語で記述されたスクリプトを外部サーバから取得する設定に関する情報がソースコードに含まれるか否かを判定する。メソッド特定部4は、この情報がソースコードに含まれると判定された場合に、ソースコードに基づいて、スクリプトが実行されることにより呼び出されるメソッドを特定する。脅威推定部6は、ソースコードにおいて、特定されたメソッドが記述されている部分に含まれる情報と、アプリケーションを開発する際に使用可能なAPIを示すAPI情報とを比較する。

(もっと読む)

情報処理装置および情報処理方法

【課題】データおよびコマンドのパラメータの少なくとも一方が改ざんされたことを検出する。

【解決手段】ICカードのコマンド受信部は、アンテナを介して、リーダライタから読み出しコマンドを受信する。MAC演算部は、読み出しコマンドのパラメータに含まれる読み出しアドレス、および、リーダライタに送信する読み出しデータに基づいて、MACを演算する。レスポンス送信部は、アンテナを介して、読み出しデータおよびMACをリーダライタに送信する。本技術は、例えば、ICカードに適用できる。

(もっと読む)

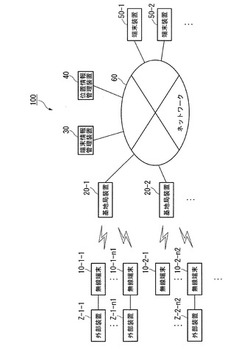

検疫ネットワークシステム及び検疫方法

【課題】検疫ネットワークにおける安全性を確保しつつ、検疫ネットワークに隔離されている仮想端末へのリモート端末からのアクセスを可能にし得る、検疫ネットワークシステム、及び検疫方法を提供する。

【解決手段】検疫ネットワークシステム10は、仮想端末720〜740とリモート端末100との通信経路に設置される中継装置400と、セキュリティポリシーへの適合を判定する、検疫サーバ500と、適合しない仮想端末を検疫ネットワークに接続させる端末隔離装置710とを備える。検疫サーバ500は、適合しない仮想端末の業務ネットワークでのIPアドレス、検疫ネットワークでのIPアドレス、許可される特定のポートを中継装置400に通知する。中継装置400は、通知を受けると、リモート端末から送信されたIPパケットの送信先のIPアドレスを検疫ネットワークでのIPアドレスに変換し、特定のポートを用いた通信のみを許可する。

(もっと読む)

1 - 20 / 754

[ Back to top ]