Fターム[5B285BA02]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | 端末 (1,957)

Fターム[5B285BA02]に分類される特許

401 - 420 / 1,957

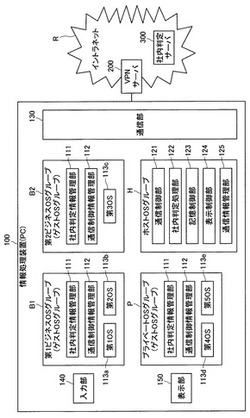

情報処理装置、情報処理方法およびプログラム

【課題】使用される環境の変化によって情報処理装置が曝される危険性を低下させることが可能な、新規かつ改良された技術を提供する。

【解決手段】PC100は、社内で実行されるOSを含んだグループを管理するゲストOSグループと、通信可能情報または通信不可情報が設定される通信可否情報を管理する通信情報管理部125と、自装置が社内で使用されているか否かを判定し、自装置が社内で使用されていると判定した場合には、通信可否情報に通信可能情報を設定し、自装置が社内で使用されていないと判定した場合には、通信可否情報に通信不可情報を設定する社内判定処理部122と、通信可否情報に基づいて、グループに含まれるOSを実行しているOS実行部による他装置との通信を制御する通信制御部121と、を備える。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

生体認証システムおよび携帯端末

【課題】利用者の生体情報パターンを保護し、高いセキュリティの下で生体認証処理を行うことが可能な生体認証システムおよび携帯端末を提供する。

【解決手段】認証システムは、携帯端末と、携帯端末に装着可能であり、メモリに予め記憶した生体情報パターンを用いて照合処理を行うICチップと、画像処理サーバを備える。携帯端末は、撮像手段により撮影した生体画像データを画像処理サーバに送信する。画像処理サーバは受信した生体画像データから生体情報パターンを生成し、生成した生体情報パターンを携帯端末に送信する。携帯端末は装着されたICチップに受信した生体情報パターンを送信し、ICチップはメモリに記憶された生体情報パターンと受信した生体情報パターンを用いて照合処理を行い、照合結果を携帯端末に送信する。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】車両1と電子キー2とのイモビライザー照合に、チャレンジレスポンス認証を用いる。イモビライザーECU6のセルフプログラミング機能を用い、メモリ10にシリアル番号Nを登録する。このシリアル番号Nは、イモビライザーECU6ごとに値が違う。暗号演算式設定部16は、メモリ10のシリアル番号Nを基に演算式設定テーブル15を参照して、シリアル番号Nに応じた暗号演算式F(x)を選択し、この演算式F(x)をチャレンジレスポンス認証に使用する演算式として登録する。つまり、それぞれ車両1ごとに暗号演算式F(x)を設定する。電子キー2には、通信開始時に使用演算式を通知する。

(もっと読む)

認証装置、認証方法及びコンピュータプログラム

【課題】生体情報などを読み取るための専用装置を設けることによるコスト増大の問題や、リムーバブルディスクを利用者毎に携帯させることによる問題を軽減すること。

【解決手段】認証装置であって、複数の文字又は画像の組み合わせにより構成される第一認証情報と、時間の経過に応じて変化する複数の経時情報の組み合わせによって構成される第二認証情報と、を記憶する認証情報記憶部と、経時情報を表示装置に表示させる経時情報制御部と、操作者によって入力又は選択された各文字又は各画像と第一認証情報とが一致するか否か、及び、各文字又は各画像が操作者によって入力又は選択された時点で表示装置に表示されていた各経時情報と第二認証情報とが一致するか否か、に基づいて操作者を認証する認証部と、を備える。

(もっと読む)

ネットワークノード、情報処理システムおよび方法

【課題】ユーザがエッジノードに、入力データを処理して出力するアプリをデプロイする時に、アプリの出力先と入出力装置部の公開ユーザとの整合性を保証する。

【解決手段】エッジノード100はアプリの出力先とユーザの対応を管理する出力先/ユーザ対応テーブル400を持つ。予め、出力先/ユーザ対応テーブル400には、エッジノード100を利用するユーザ105毎に使用する出力先の情報が登録される。エッジノード100の処理部110のアプリデプロイ受付部165は、ユーザ105からアプリのデプロイを受け付ける時に、出力先/ユーザ対応テーブル400からアプリの出力先に対応するユーザを特定し、そのユーザがアプリの使用する入出力装置部102の入出力装置が公開を許可しているユーザと整合しているかどうかを確認し、デプロイの可否を判断する。

(もっと読む)

画像形成装置、機器管理システム、機器管理方法、プログラムおよび記録媒体

【課題】 機器管理サーバのIPアドレスの入力作業を不要にして、管理者の作業負担を軽減できる機器管理システムや方法を提供する。

【解決手段】 機器管理システムは、MFP10とDHCPサーバ17と機器管理サーバ20とを含む。DHCPサーバ17は、機器管理サーバ20のアクセス情報を保持する。MFP10は、DHCPサーバ17に上記のアクセス情報の取得を要求するメッセージを送信する情報送信部100と、DHCPサーバ17から受信したメッセージから上記のアクセス情報を取出し記憶する情報登録部110と、MFP10の状態を示す機器情報を収集する情報収集部120とを含む。情報送信部100は、記憶したアクセス情報を用い、MFP10に固有な機器固有情報を機器管理サーバ20へ送信し、機器管理サーバ20からの接続承認した旨のメッセージの受信に応答して、情報収集部120が収集した機器情報を機器管理サーバ20へ送信する。

(もっと読む)

無線通信システム、情報処理センター及び無線通信方法

【課題】文字入力用や画面表示用のユーザーインターフェースを有しない通信機器に対しても、認証を行った後に無線通信を開始することが可能な無線通信システム、情報処理センター及び無線通信方法を提供する。

【解決手段】本実施形態では、Bluetoothのように互いの認証後に無線通信を開始する車載無線通信端末10及び携帯電話端末20間の無線通信において、サーバ30の無線通信部31が、無線通信端末10と携帯電話端末20との間の無線通信の認証に必要な認証キーを携帯電話端末20から受信し、受信した認証キーを車載無線通信端末10に送信する。これにより、車載無線通信端末10が認証キーを表示する表示装置や認証キーを入力する入力装置が無くとも、サーバ30を介して車載無線通信端末10に認証キーが送信され、無線通信端末10及び携帯電話端末20が互いに認証を行ない、無線通信を確立できる。

(もっと読む)

情報処理装置、画像処理装置、ログインの認証方法、プログラム及び記録媒体

【課題】JAASのKerberos認証システムにおいて、クライアントの認証要求に認証サーバが応答する際のフェイルオーバ時間を短縮すること。

【解決手段】JAAS13が優先順位に従い認証要求をKDCに発行する際に、ユーザーによる初期設定を反映して作成されたKerberos構成ファイル15を基にKDCごとに認証要求を発行し、認証に成功したKDCを特定し、これを優先順位登録部6に登録し、Kerberos構成ファイル15を修正することで、次回に認証要求リトライ部4が認証要求の発行先として優先させる。認証要求の発行先とするKDCの優先順位を認証要求時のKDCの状況に応じて最適化し、認証要求を発行する処理を行うことによって、フェイルオーバ時間を短縮する。

(もっと読む)

無線通信装置、情報処理装置、ネットワークシステムおよび通信方法

【課題】 ファイヤーウォールを設置することなく、セキュアなネットワークを構築する。

【解決手段】 S11で端末装置TE4がTE3に対して端末認証し、S12では、この要求を受け取った端末装置TE3がルータ12を介してUNSP12に対して、端末装置TE4が同一のグループに属するものか否かを問い合わせる。S14において、(ID:3)と(ID:4)とが同一グループか否かが調べられ、両者が同一グループと決定され、この結果は、UNSP2から双方向ネットワーク4およびルート制御部22およびを介してルータ12に送信され、さらに、ルータ12から端末装置TE3に送信される。同一グループの場合には、端末認証が成立し(S15)、S16において、端末装置TE3およびTE4間の端末認証が成立し、セキュリティが確立される。若し、同一グループでないとの決定がなされた場合には、端末認証が不成立となり(S17)、その場合には、セキュリティが確立されない。

(もっと読む)

無線装置

【課題】接続を許可するための認証処理を簡易にする技術を提供する。

【解決手段】受付部50は、他の撮像装置に接続可能な他の無線装置から、他の撮像装置が撮像を実行した際のパラメータとともに、接続要求を受信する。取得部52は、撮像装置が撮像を実行した際のパラメータを取得する。認証部54は、取得したパラメータと、受信したパラメータとをもとに、他の無線装置との接続を認証する。応答部56は、認証によって、他の無線装置の接続を許可した場合、他の無線装置へ接続許可を送信する。通信部30は、接続許可を送信すると、他の無線装置との通信を実行する。

(もっと読む)

情報処理装置及び方法

【課題】使い勝手や認証の迅速性を損なうことなく、URLが偽装や未知のフィッシングサイトも高い信頼性で判定し効果的に対抗すること。

【解決手段】ウェブページにアクセスする情報処理装置(端末T)において、ID又はパスワードの少なくとも一方を用いるログイン用ウェブページに対し、ID又はパスワードの少なくとも一方についてダミーデータを送信するダミー送信手段11と、前記ダミーデータによるログインの成否を判定し、成功の場合にそのログイン用ウェブページを偽ページと判定する偽判定手段13と、前記偽ページへのアクセスについて阻止又は警告を行う対応手段15と、を有する。

(もっと読む)

情報端末装置

【課題】利便性を向上し得る情報端末装置を提供する。

【解決手段】近赤外光が照射される照射方向に対して直交する方向に偏光軸を有する偏光板27を移動自在に保持するスライド板31が移動され、撮像素子14cの光路上に偏光板27が配されることに応じて、血管を撮像する血管撮像モードと上記血管以外の被写体を撮像する被写体撮像モードとのうちの血管撮像モードに切り替え、近赤外光を照射して撮像素子14cにより撮像される血管と比較すべき情報とを照合する。

(もっと読む)

生体認証システム

【課題】

利便性及び安全性の高い1:N認証システムを提供する。

【解決手段】

認証クライアントが、登録ユーザ毎に、登録ユーザIDと1種類以上の生体情報の登録テンプレートとスコアテーブルを保持し、1つ以上の生体情報入力センサと、特徴量抽出機能と、を備える。認証サーバが、事前確率設定機能と、前記特徴量と各前記登録ユーザの前記登録テンプレートとの照合を順次行ない、照合回数が所定の閾値を越えた時点で照合処理を打ち切る1:N高速照合機能と、1:N高速照合によって得られたスコアと、前記スコアテーブルを用いて、Δスコアを算出するΔスコア算出機能と、前記スコアと前記Δスコアを基に前記登録ユーザの各々の事後確率を算出する事後確率算出機能と、認証対象ユーザ識別機能と、を備える。

(もっと読む)

認証システム

【課題】ソフトウエアやコンテンツデータをコンピュータにより利用する際に、外部装置をコンピュータにより接続することで認証情報を取得する認証システムにおいて、本来の外部装置が使用できない状況になっても、一時的にソフトウエア等を使用できるようにすることを課題とする。

【解決手段】認証システムにおいて、外部装置の接続による認証が受理されるごとに、利用キーの利用期限日時を設定して記憶しておき、外部装置が接続されない場合であっても、当該利用期限日時内であれば利用キーの入力のみでソフトウエア等の使用を許可するようにする。

(もっと読む)

アカウント不正使用判別プログラム、装置、及び方法

【課題】例えばインターネット上に公開され、ログオン制御されたシステムにおいて、不正なアクセスを検出する技術に関し、不正内容に応じた対応を可能とするため、操作ログから、不正と見られるアカウントのうち、更に共有アカウントを検出可能とする。

【解決手段】ログオン失敗ログ抽出部203は、ログオン失敗ログを抽出する。同時期ログオン/ログアウト判定部204での同時期・同一利用者アカウントによるログオン/ログアウトの多発の検出と、同一IDアクセスのコマンド比較部205での同一利用者アカウントによる所定頻度以上異なるコマンドアクセスの検出を行う。その後、共有アカウント判定部206が、同一の利用者アカウントについて、パスワード変更直後にログオン失敗ログが多く記録されているか否かを判定する。管理者用インタフェース208は、その判定結果に応じて、共有アカウントによる不正使用又は不明な利用者による不正アクセスを通知する。

(もっと読む)

通信システム

【課題】通信端末と、通信端末を認証するサーバおよびインターネット装置との間にて、それぞれ適当な認証方式を用いた通信端末の認証を容易に行い、送受信されるメッセージの完全性を認証するために用いられる認証鍵をインターネット装置で利用する。

【解決手段】認証サーバ100が、端末300を第1の認証方式で認証する際、第2の認証方式を用いた認証に必要な認証情報を端末300へ要求する旨と乱数列とを端末300へ送信し、乱数列と端末300から送信されてきた認証情報とを認証サーバ200−1〜200−2へ送信し、認証サーバ200−1〜200−2が、認証情報に基づいて、第2の認証方式を用いて端末300を認証し、乱数列と、端末300との間で共有している共有鍵とに基づいて、認証鍵を生成し、端末300は、認証情報を認証サーバ100へ送信し、共有鍵と乱数列とに基づいて、認証鍵を生成する。

(もっと読む)

機器認証システム、及び給電制御方法

【課題】安全な機器認証方法を提供すること。

【解決手段】電力管理装置が、認証処理の対象とする電子機器の製造元が管理する製造元サーバから、前記電子機器及び前記製造元サーバが保持する秘密鍵とペアを成す公開鍵を取得し、乱数を発生させ、前記公開鍵取得部により取得された公開鍵により前記乱数を暗号化して暗号文を生成し、前記電子機器及び前記製造元サーバに送信する。また、前記電子機器が、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて電気部品を動作させ、当該電気部品を流れる電流値を計測し、その電流値を前記製造元サーバに送信し、前記製造元サーバが、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて前記電気部品の動作をシミュレートして当該電気部品を流れる電流値を算出して電流値を比較する方法が提供される。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

端末認証方法、プログラム、及び、端末装置

【課題】端末装置がネットワーク接続できない環境下でも、ワンタイムパスワードを用いて端末装置を使用するユーザの認証を行うことができる端末装置を提供する。

【解決手段】ランダム表生成部11は、所定形状の表の各位置に文字をランダムに配置したランダム表を生成する。暗証情報記憶部14は、N桁(Nは2以上の整数)の文字列から成る暗証情報を記憶する。ワンタイムパスワード生成部12は、暗証情報記憶部14から暗証情報を読み出し、N桁の暗証情報のうち、マスク桁として設定された桁の文字を、ランダム表を構成する文字のうちで認証に用いる旨が指定された位置の文字に置き換えたワンタイムパスワードを生成する。認証部13は、ワンタイムパスワードを用いて認証を行う。

(もっと読む)

401 - 420 / 1,957

[ Back to top ]