Fターム[5B285BA07]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | ファイル/データ (4,074)

Fターム[5B285BA07]の下位に属するFターム

認証用情報 (982)

コンテンツ・著作物(画像、音楽等) (937)

個人情報 (481)

Fターム[5B285BA07]に分類される特許

1,661 - 1,674 / 1,674

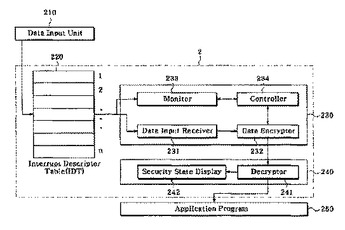

コンピュータ保安装置、コンピュータ保安方法、及び記録媒体

本発明は、データ入力装置を介して印加されるデータが運営体制でサポートする運営体制の入力デバイスドライバを経ることなく、直ちに保安入力デバイスドライバを介して暗号化するようにして、ハッキングプログラムがデータ入力装置を介して印加されるデータを不法的に獲得することを根本的に遮断する保安入力デバイスドライバを利用したコンピュータ保安装置及び保安方法を開示する。  (もっと読む)

(もっと読む)

認可方法

認可データを使用した通信システムにおける認可方法を提供する。認可データは、他のデータに関連する認可を定義するために、他のデータを参照するか、または他のデータによって参照される、データコンポーネント、データグループ、またはデータエレメントのいずれかである。 (もっと読む)

継承セキュリティ属性を使用したセキュアネットワーク上のプロキシ要求を管理するためのシステム及び方法

継承セキュリティ属性を使用してセキュアネットワーク上でプロキシ要求を管理することを目的とする方法、装置、およびシステムである。プロキシ要求がセキュアトンネルのセキュア属性を継承するように、HTTPプロキシトラフィックのようなプロキシトラフィックは、セキュアトンネルを通じて通り抜けられる。セキュア属性は、プロキシがサーバにアクセスすることを可能とするために使用され、それによって、それを通じて通り抜けされたプロキシコネクションへのセキュアトンネルのセキュリティプロパティを拡張することが考えられる。セキュアトンネルサービスは、プロキシ要求をクライアントから受信し、セキュリティ属性を含むようにプロキシ要求を修正する。一実施形態において、セキュリティ属性は、プロキシサービスがもう一つのセキュリティ属性を決定するために使用できることを可能とする識別子である。プロキシサービスは、セキュリティ属性を使用することを可能とされ、前記セキュリティ属性は、クライアントがサーバへアクセスすることを認証するかを決定する。 (もっと読む)

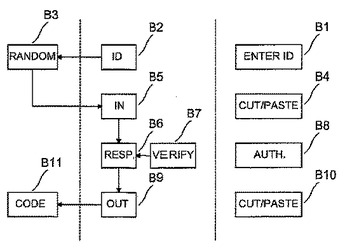

コンピュータシステムまたはプログラムへのアクセスを開放するための方法

発明は、コンピュータシステムまたはプログラムへのアクセスを、この目的のためだけのソフトウエアを端末(2)にインストールする必要なしに端末(2)を介してユーザに開放するための方法に関する。ユーザの携帯型データ記憶媒体(1)と端末(2)の間にデータ接続が確立される。ユーザの認証は携帯型データ記憶媒体(1)によって行われる。認証が合格であれば、データ接続を介する送信のためにコンピュータシステムまたはプログラムへのアクセスを開放するためのアクセスコードを携帯型データ記憶媒体(1)によって利用することが可能になる。

(もっと読む)

(もっと読む)

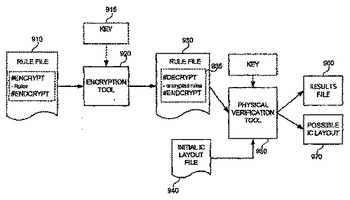

電子設計自動化における情報の安全な交換

電子設計自動化に関する情報を、安全に交換することができる。機密であるとみなされる情報、又は保護する価値があるとみなされる情報を、暗号化、難読化、その他のセキュリティ処置などの方法によって、保護することができる。保護された情報は、保護された情報の少なくとも一部を明らかにすることなく処理することができる。例えば、集積回路製造性に関する規則ファイルに選択的に注釈を付け、保護に値する規則ファイルの部分を示すことができる。暗号化ツールを使用して、電子設計自動化に関する情報を保護することができる。次いで、電子設計自動化ツールは、保護された情報を明らかにすることなく、それをロック解除し、使用することができる。一形態では、そのようなアクセス又は情報の安全な使用は、1つ又は複数の条件が満たされること(例えば、時間枠、幾つかの使用又はアクセス)に依存することができる。例えば、ツールは、1つ又は複数の集積回路レイアウトのうちの何れかが保護された規則のうちの1つ又は複数に違反する可能性があるかどうかを検証することのできる物理的検証ツールでよい。  (もっと読む)

(もっと読む)

移動無線網とIMSネットワークとの間のデータトラフィックを保護する方法

本発明は、移動無線網(3)とIMSネットワーク(4)との間のデータトラフィックを保護する方法に関する。ここでは、移動加入者(UE)を移動無線網(3)において認証し、該移動無線車(UE)をIMSネットワーク(4)において認証し、IMSネットワーク(4)で認証された移動加入者(UE)の識別子と移動無線網(3)で認証された加入者(UE)の識別子とが一致するか否かを検査する。識別子が一致する場合、肯定確認メッセージをIMSネットワーク(4)から移動加入者(UE)へ送信し、移動加入者(UE)とIMSネットワーク(4)との間のデータ交換を、共通の鍵によって保護される保護プロトコルを介して実施する。該保護プロトコルで使用される鍵は、肯定確認メッセージから導出する。  (もっと読む)

(もっと読む)

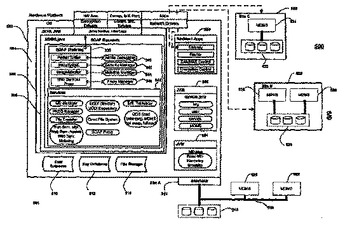

可動性装置サーバ

安全なモバイル・コンピューティングを可能にする可動性装置プラットフォームの一部として使用される可動性装置管理サーバが提供される。図示される実施例では、典型的な可動性装置プラットフォームは、少なくとも1つのコンピューティング環境と通信インターフェースを介して通信し、安全なウェブ・サービスを処理して記憶するために動作する可動性装置、データ及びコンピューティング・アプリケーションをウェブ・サービスを使用して通信するために動作する通信ネットワーク、並びにウェブ・サービスを可動性装置に対して生成し、処理し、記憶し、通信し、暗号化するために動作する可動性装置管理サーバを含む。更に、可動性装置管理サーバは、暗号化キーを協動する可動性装置に提供し、ウェブ・サービスを要求中の協動する可動性装置を可動性装置管理サーバから認証して検証する1又は複数の可動性装置管理機能を実行するために動作する。更に、可動性装置管理サーバ及び可動性装置は、ユーザ識別情報及びパスワード情報を使用して認証及び検証を実行するために動作する。更に、可動性装置管理サーバは、測定機能、及び可動性装置プラットフォームで処理され実行されるウェブ・サービスでのオペレーションを実行するために動作する。更に、可動性装置管理サーバは、可動性装置管理サーバと協動する可動性装置の間の断続的接続をサポートするために動作する。  (もっと読む)

(もっと読む)

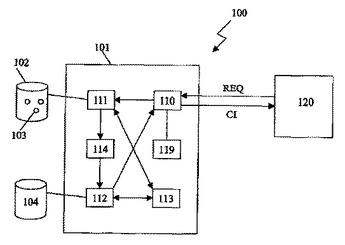

パーソナルコンピュータインターネットセキュリティシステム

パーソナルコンピュータ20にインストール可能なソフトウェアアプリケーション100は、コンピュータの1次データファイルがインターネット14(外部データソース)から取り込まれた悪意のあるコード(例えばウィルス、ワーム及びトロイ)によるアクセスから防止する。マスターファイルは、全ての他のソフトウェアコード及び機能がそこから得られるイメージとしての機能を果たす。マスターイメージファイルのアクティブ化は2次オペレーティング環境(アイソレーションバブル)120を確立し、そこでブラウザ及びその他の所望のアプリケーションを含む2次オペレーティングシステム126がインストールされ、動かされる。コンピュータ全体(1次オペレーティングシステム)20と2次オペレーティングシステム126との間の通信のアクセス許可は、2次オペレーションシステムから発生するオペレーションから1次オペレーティングシステム20上のファイルへのアクセスを防止する。2次オペレーティングシステムのアクティブ化はインターネット(又はその他の外部データソース)への接続が可能にされる前に要求される。 (もっと読む)

信頼できる周辺機構

ある実施形態によれば、コンピュータシステムが開示される。コンピュータシステムは中央処理装置(CPU)および該CPUに結合されたチップセットを含んでおり、該チップセットは保護レジスタおよびホストコントローラを含んでいる。コンピュータシステムはまた、ホストコントローラに結合したバスおよび該バスに結合した周辺機器も含んでいる。ホストコントローラと周辺機器との間で暗号化されたデータを送信するため、コンピュータシステムの起動時に周辺機器が信頼できるかどうかを検証するために信頼できるソフトウェアが保護レジスタにアクセスする。  (もっと読む)

(もっと読む)

コンテンツ項目を頒布する方法及びシステム

コンテンツ項目を受信者へ頒布する方法及びシステムが提供される。前記コンテンツ項目は、前記受信者に一意的に関連付けされたマーカを含む。第1時間点において、前記マーカは、前記コンテンツ項目に挿入される。第2時間点において、前記マーカと前記コンテンツ項目の前記受信者との間における関連付けが登録される。前記第1時間点は、前記受信者が知られる時間点の前に存在する。前記マーカは、好ましくは、透かしを用いて挿入される。ある実施例において、前記第1時間点は、処理負荷が比較的低い時間点において存在する。多重マーカが、単一コンテンツ項目に挿入され得る。  (もっと読む)

(もっと読む)

ネットワークセキュリティ及び電子署名の認証システム及び方法

【課題】

【解決手段】 ユニバーサルで、軽量の、持ち運びが容易な識別カードに情報を記録し、この情報へのアクセスを制限する。このメモリカードは、カード上の電子ファイルのファイルシステムを具え、このシステムは、選択された識別リーダで自動的に検出され認識される。このファイルシステムは、保存されている電子ファイルがカードの別々の区別される暗号化されたコンパートメントに現れるように組織化されており、許可を受けたあらかじめ選択されたリーダのみが特定のコンパートメントにアクセスする。生物測定認証情報が、カードに印刷されており、リーダとそのカードが付与され、そのカードを所有する人物間に生物測定の合致がない限りいかなるデータも送信することができない。メモリカードの別々のコンパートメントは、カードが付与されたユーザに関連する医療、行政あるいは金融情報を含むコンパートメントを具え、この情報へは、医療情報を有するコンパートメントに割り当てられたユニークなピンコードを有するあらかじめ選択されたメモリカードリーダのみがアクセスできる。メモリ識別カードは、そのカードが使われているところを認証するためにシングルチップグローバル位置システム(GPS)を具えていてもよい。

(もっと読む)

メッセージプロテクションシステムにおける二段階ハッシュ値マッチング法

本発明は、メッセージプロテクションシステムにおける二段階ハッシュ値マッチング法を提供する。この発明は、さらに、可能であれば、高度なシグネチャーハッシュ値(SSHV)に関連する計算を避けることで、メッセージプロテクションシステムの性能を向上させる。二段階ハッシュ値マッチング法を実行するメッセージプロテクションシステムは、以前にスキャンされたオブジェクトの、大まかなアウトラインハッシュ値(ROHV)をキャッシュに記憶する。このシステムは、ROHVを使用することで、一つのオブジェクトを、もう一方から、おおまかに識別することができる。このシステムは、比較的多くの時間を必要とするSSHVに関連する計算を実行する前に、ROHVを使用することで初期チェックを実行する。 (もっと読む)

電子装置へのアクセスを制御するマン・マシン・インターフェース

本明細書で開示される発明は、電子装置へのアクセスを制御するマン・マシン・インターフェース装置(100)を説明する。マン・マシン・インターフェース装置は、指の存在及び欠如を判定する任を担い、かつ指を検出したときに指紋イメージを生成する任を担う、ディスプレイ装置の上に取り付けられた透明指タッチ・センサ領域(101)を含む電子ディスプレイ・ユニット(102)を備える。マン・マシン・インターフェース装置はまた、ディスプレイ装置と指タッチ・センサ領域と少なくとも1つの電子装置とに結合されるコントローラ・ユニット(103)も含む。本発明の方法は、マン・マシン・インターフェース装置のディスプレイ装置上に提示されたアイコンの指タッチ選択に基づいて、個人を認証し、機密データにアクセスするためのその個人のセキュリティ特権を検証する方法を記述する。 (もっと読む)

適応的透過暗号化

コンピュータ・ファイルなどのディジタル資産の適応的暗号化の技術(102、102−1、104−1)に関する。このシステム・モデルは、アクセス権の悪用の可能性を示しうる管理されないリムーバブル記憶媒体(204、214)へのファイルの通過、またはネットワーク接続など(108)を通じてのファイルの通過を監視する。好ましい実施形態によれば、クライアントのオペレーティング・システムのカーネル・バックグラウンド・プロセスなど、使用点(102)において動作している自律型の独立のエージェント・プロセス(622)が、リソースへのアクセス要求(603−1)に割り込む。エージェント・プロセスが、低レベル・システム・イベントを検出し、フィルタ処理し、集合させる(530)。ポリシー・エンジン(590)が、集合イベントの順序を分析し、暗号化(612)を適用するか否かを判断(595)する。 (もっと読む)

1,661 - 1,674 / 1,674

[ Back to top ]