Fターム[5B285BA11]の内容

オンライン・システムの機密保護 (82,767) | 保護の対象 (10,879) | プログラム (339)

Fターム[5B285BA11]に分類される特許

141 - 160 / 339

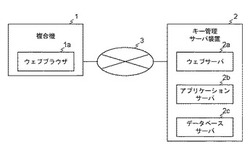

アクティベーションシステム

【課題】 USBメモリなどの物理的なメディアを必要とせず、低コストでアクティベーションを実施する。

【解決手段】 複合機1は、ウェブブラウザ1aでウェブサーバ2aと通信し、オプション機能に対するアクティベーションキーを取得して、そのオプション機能をアクティベートする。一方、アプリケーションサーバ2bは、ウェブサーバ2aからの複合機1の識別情報およびオプション機能の識別情報に基づきアクティベーションキーを生成してウェブサーバ2aへ送信する。ウェブサーバ2aは、複合機1の識別情報とオプション機能の識別情報とをウェブブラウザ1aから受信すると、それらをアプリケーションサーバ2bへ転送し、アクティベーションキーをアプリケーションサーバ2bから受信すると、ウェブブラウザ1aへ送信する。データベースサーバ2cは、アクティベーションキー発行情報を保存する。

(もっと読む)

キー管理サーバ装置

【課題】 低コストでディアクティベーションを実施するとともに、ディアクティベーション後の不正使用を困難にする。

【解決手段】 キー管理サーバ装置2では、アクティベーション処理部22aは、複合機のオプション機能に対するアクティベーションキーを生成する。ディアクティベーション処理部22bは、アクティベーションキーと対になるディアクティベーションキーを生成する。ウェブサーバ2aは、あるオプション機能のアクティベーション時に複合機へアクティベーションキーを発行するとともに、そのオプション機能のディアクティベーション時にそのアクティベーションキーと対になるディアクティベーションキーをその複合機へ発行する。データ格納装置23は、アクティベートが実行されるとアクティベーションキー発行情報を、ディアクティベートが実行されるとディアクティベーション完了情報を記憶する。

(もっと読む)

アクセス制御ポリシーの遵守チェック用プログラム

【課題】アクセス制御のためのポリシーに対する多面的かつ網羅的なチェックを可能にし、チェック結果を容易かつ客観的に把握することを可能にするアクセス制御ポリシーの遵守チェックを実現する。

【解決手段】上記課題を解決するために、情報処理装置に、任意のリソースに対するアクセスを一括してまたは部分的に制限するアクセス権管理情報を取得するアクセス権管理情報取得処理と、リソースに対してまたは該リソースに対するアクセスに対して設定されたポリシーにしたがって、アクセス権管理情報が前記ポリシーに適合しているか否かを検査し、適合しないものを違反として検出する違反検出処理と、違反のリスクの度合いに応じてリスク得点を算出し、算出結果から前記ポリシーに対する遵守レベルを算出するポリシー遵守レベル算出処理と、算出結果を出力する結果出力処理と、を実行させる。

(もっと読む)

医療情報処理装置及びプログラム

【課題】複数種別の医療情報を処理可能なプログラムを搭載する医療情報処理装置に、当該装置の用途に応じた種別の医療情報を選択的に処理させる。

【解決手段】医療情報処理装置1は呈示プログラム31と認証情報32を記憶している。認証情報32は、装置IDと、当該装置による呈示が許諾されている種別を表す許諾種別情報を含む。情報種別特定部61は記録メディア200に記録された医療情報の種別を特定する。装置ID取得部62はネットワークボード5から装置IDを取得する。ライセンス判断部63は、特定された種別と、取得された装置IDと、認証情報32とに基づいて、医療情報処理装置1による当該種別の医療情報の呈示が許諾されているか判断する。制御部2は、呈示が許諾されていると判断された場合にのみ、記録メディア200に記録されている医療情報を表示部71に表示させる。

(もっと読む)

仮想分散セキュリティシステム

【課題】分散セキュリティシステムを提供すること。

【解決手段】この分散セキュリティシステムは、トランスポートとセキュリティプロトコルに依存せず、さらに暗号技術から独立しているポリシー言語で記述されたセキュリティポリシーを使用する。このセキュリティポリシーは、その言語を使用して表現し、様々なセキュリティコンポーネントを作成し、より高いスケーラビリティと柔軟性を可能にする。基礎となるプロトコルと技術を抽象化することにより、複数の環境およびプラットフォームをサポートする。

(もっと読む)

違法コピーメディアからの課金システム、方法、プログラム、及び媒体

【課題】著作権を有するソフトウェアを情報処理が可能なメディアにコピーし、そのコピーメディアから該ソフトウェアを起動した場合にその対価を徴収する。

【解決手段】ソフトウェアの動作に不可欠な課金装置と連動し、正規の情報処理装置が接続されているかどうかを確認するハードウェア認証手段と、メディアに書き込まれているソフトウェアのIDとその対価情報を読み取るソフトウェア課金情報読取り手段と、読み取った課金情報が適切な情報であるかどうかを判定するソフトウェア課金情報適合判定手段と、ソフトウェアのIDが既に登録されているかどうかを確認するソフトウェアID登録有無確認手段と、課金装置からソフトウェアの対価を徴収する徴収手段と、対価を徴収した後にソフトウェアのIDを登録するソフトウェアID登録手段とを備える。

(もっと読む)

情報処理端末および該情報処理端末の管理サーバ

【課題】情報処理端末において高いセキュリティを確保した状態で、ユーザのニーズに応じた様々な作業環境を提供する。

【解決手段】HDD13cを有する情報処理端末1cに、HDD13cにおける一部の領域を、情報処理端末1cの起動または終了に際して初期化される一時領域82として確保する一時領域確保部27と、情報処理端末1cを使用するユーザまたは情報処理端末1cを識別するための識別情報を管理サーバ1sに送信する識別情報送信部21と、識別情報に係る情報処理端末1cまたはユーザに応じたソフトウェアを管理サーバ1sから受信するソフトウェア受信部28と、ソフトウェア受信部28によって受信されたソフトウェアを一時領域82に記録する一時領域記録部29と、ソフトウェアを一時領域82から読み出して実行することで、ソフトウェアの機能を、情報処理端末1cを使用するユーザに提供するソフトウェア実行部31と、を備えた。

(もっと読む)

情報処理システム、情報処理装置、画像形成装置、情報処理方法、情報処理プログラム

【課題】新たに機能が追加された場合にも、利便性を損なわずに新たな機能の利用を管理することが可能な情報処理システム、情報処理装置、画像形成装置、情報処理方法、情報処理プログラムを提供することを目的としている。

【解決手段】ユーザ認証処理の結果に基づき取得されたユーザ情報を、特定の処理を実行するアプリケーションに送信する送信手段を有することにより、ユーザ情報を用いて新たなアプリケーションより実現される機能の利用を管理することができる。

(もっと読む)

プログラム課金管理装置及びカプセル実行処理装置

【課題】本発明は、デジタルコンテンツのような静的データではなく、実行形式のファイルのようなプログラムの処理に対して課金の仕組みを実現可能なプログラム課金管理装置を提供する。

【解決手段】プログラム課金管理装置20は、本体プログラム部を格納した本体プログラム格納手段と前記本体プログラム部の実行回数を計数して実行回数の情報を記憶する実行回数記憶手段とをカプセル化したカプセルファイル部を生成する第1の制御手段22と、精算情報取得要求に応じてカプセルファイル部を調査し、実行回数記憶手段に記憶された実行回数の情報と予め登録された本体プログラム部の利用単価情報とにより本体プログラム部の精算金額を出力する第2の制御手段23と、を含む。

(もっと読む)

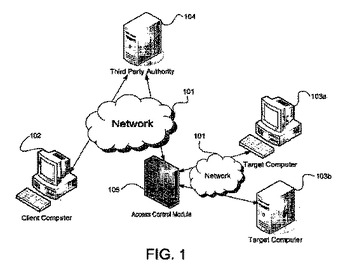

安全なリモートコンピュータのタスク自動化のためのシステム及び方法

システムは、クライアントコンピュータ及びターゲットコンピュータと通信状態にある第三者機関を備える。第三者機関は、認証情報とアクセス要求を含む要求をクライアントコンピュータから受信し、認証情報に従いクライアントコンピュータを認証し、クライアントコンピュータに対して、ターゲットコンピュータ上でタスクを実行するのにターゲットコンピュータに対するアクセスを許可するために、タスクを含むアクセス要求を処理するように構成される。第三者機関は、ターゲットコンピュータにアクセスするためのアクセストークンをクライアントコンピュータに送信し、妥当性確認のためにターゲットコンピュータからアクセストークンを受信し、タスクを処理するように、ターゲットコンピュータに対する要求に従い受信されたアクセストークンの正当性を立証し、妥当性確認に従いタスクを処理する許可をターゲットコンピュータに与えるように構成される。  (もっと読む)

(もっと読む)

通信制御方法、通信制御プログラムおよび情報処理装置

【課題】複数の情報処理装置の各々でアプリケーションプログラムが実行される場合に、両者間の認証を速やかにかつ確実に行なうことができる通信制御方法、通信制御プログラムおよび情報処理装置を提供する。

【解決手段】接続依頼元は、認証指示メッセージに従って、入力データをアプリケーション1に入力し(ステップS6)、処理指示に従って処理を実行する(ステップS8)。そして、接続依頼元は、認証指示メッセージに含まれる計算エリア指定指示に従い、メモリ上の特定位置の値を抽出し、特定識別値を生成する(ステップS10)。接続依頼元は、特定識別値に自己の署名を施して暗号識別値を生成する(ステップS12)。接続依頼先は、接続依頼元の特定識別値と、自己の生成した特定識別値とを比較し(ステップS26)、両者の一致/不一致に基づいて、接続許否を判定する(ステップS28)。

(もっと読む)

データ記憶システムおよびデータ記憶方法

【課題】利用者端末のセキュリティを向上させる。

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

(もっと読む)

周辺装置ロッキングメカニズム

ホスト装置と、少なくとも1つのクライアント装置であって、クライアント装置内のデータの改変を阻止するために使用されるロックを有する少なくとも1つのクライアント装置と、を有するコンピューティングシステムを開示する。ホスト装置からのロッククリア信号は、クライアント装置に、クライアント装置の少なくとも保護されている部分に格納されているデータの改変を阻止するために使用されるロックをクリアさせ、クライアント装置は完全に動作可能なままである。  (もっと読む)

(もっと読む)

セキュアなデータ処理とデータ伝送とを行う方法および装置

【課題】ソフトウエア駆動型セキュリティモデルでは、その実行時にしばしば不安定になり、より多くの処理が必要になる。

【解決手段】処理ユニットを複数のモードのうち一つ以上のモードに設定する方法および装置を開示する。その装置は、ローカルメモリ104と、そのローカルメモリ104との間での情報の伝送を可能にするバスと、そのローカルメモリ104に動作可能に接続される一つ以上の演算処理ユニットと、その装置をその複数の動作モードに設定するセキュリティ回路とを備える。その複数の動作モードは、装置および外部装置がバスを介してメモリとの間での情報の転送を開始できる第1のモードと、装置および外部装置がバスを介してメモリとの間での情報の転送を開始できない第2のモードと、装置がバスを介してメモリとの間での情報の転送を開始できるが、外部装置はバスを介してメモリとの間での情報の転送を開始できない第3のモードとを含む。

(もっと読む)

汎用サーバおよびそのコマンドガード方法

【課題】コマンドの制限を行うUNIX系の汎用サーバおよびそのコマンドガード方法を提供。

【解決手段】UNIX系汎用サーバ10は、ログインするユーザがコマンドガード対象ユーザか否かに応じて、ログイン管理部16によってコマンドガード用シェルと通常のシェルとを切り替えて起動し、起動されるログインシェルがコマンドガード用シェルであるとき、コマンド制御部18が実行可能なコマンドを定義したコンフィグファイル22を参照して、このファイルに基づいてユーザから要求されるコマンドを制限してコマンド実行部20を制御することができる。

(もっと読む)

信頼できるコンピューティング方法、コンピューティング取引方法、及びコンピュータシステム

【課題】より脆弱性の低い効率的なデータ保護を提供する。

【解決手段】本開示の実施形態は、対象のサービスプロバイダに関する機能を有する専用仮想マシンイメージ(DVMI)を発生させ、そのDVMIを専用仮想マシン(DVM)としてホスト装置で立ち上げることを提供する。信頼できる専用仮想マシン(TDVM)としての、DVMI及び/又は立ち上げられるDVMの測定は、対象のサービスプロバイダのサーバへ送られる。対象のサービスプロバイダは、その測定に基づいてTDVMに関する信頼度を決定し、TDVMの信頼度に従ってTDVMへ対象のサービスプロバイダのサーバによってサービスのレベルを提供する。

(もっと読む)

多重要素認証における認証方法と認証後の確認方法を含むプログラムが記録された記録媒体

【課題】 トロイの木馬のように、一旦認証された実行権限自体を盗用することで、例えば、意図していない振込み先へ送金する等のエンティティ後の犯罪を防止する。

【解決手段】加入者端末と、サービス運用サーバと、二次デバイスとサービス運用サーバ間に設けられる二次デバイス承認サーバを用いた認証システムであって、二次デバイス(例、携帯電話)の固体情報は予めサービス運用サーバに登録されており、サービス運用サーバは、相互認証のためのキー交換を多重要素により実行すると共に、二次デバイス承認サーバが、少なくともサービス運用サーバにおける認証の確認後のサービス実行の直前に、二次デバイスに承認依頼を出し、承認(確認)メッセージを受け取って、その確認メッセージをサービス運用サーバへフィードバックして決済を完了する。

(もっと読む)

セキュアなブラウザベースのアプリケーション

ウェブブラウザ内のコンピュータプログラムコードによって制限された動作を実行するための技術を提供し、非明示的又は明示的な承諾を受け取った場合、コードが、制限された動作を呼び出すことを許可される。このような技術は、コンピュータプログラムコードコンポーネントのリスク格付けを生成するステップを含むことができ、コンポーネントは、少なくとも1つの制限されたシステム動作を実行するとともに制限されたシステム動作を実行する許可の入力要求メッセージをユーザに表示するための少なくとも1つのコンポーネント動作を含み、この入力要求メッセージは、コンポーネント動作のリスク格付け及び記述を含む。プログラムコードは、ウェブブラウザプラグインを呼び出すウェブページに関連するスクリプトコードを含むことができ、このスクリプトコードがさらに、制限されたシステム動作を呼び出す。コードは、ウェブブラウザを介してユーザから入力を受け取ったこと応答して、制限されたシステム動作を呼び出すことができ、この入力は、動作の実行に関連するアクションを引き起こすためのものであり、このアクションは、動作を実行するための承諾を非明示的に認める。 (もっと読む)

端末装置、情報提供システム、ファイルアクセス方法およびデータ構造

【課題】データファイルへのアクセス制限を効率的に実現する技術を提供する。

【解決手段】アドレス情報取得部74は、選択ページに移行するための初期ページのアドレス情報と、データファイルの選択ページのアドレス情報を取得する。暗号処理部116は、選択ページのアドレス情報を通信端末装置の識別情報を用いて暗号化し、メモリユニット100が、暗号化されたアドレス情報を保存する。復号処理部118は、暗号化されたアドレス情報を復号処理し、アクセスアドレス決定部124は、復号処理部118の復号結果に応じて、初期ページのアドレス情報または選択ページのアドレス情報のいずれかをアクセス先として決定する。

(もっと読む)

クライアント監視システム及びクライアント監視装置

【課題】 クライアントにおけるWebアクセスやアプリケーション実行等を監視する監視プログラムのインストールの徹底を実現できるクライアント監視システムの提供。

【解決手段】

クライアント監視システムは、外部ネットワークへのアクセスが許可されたクライアントを識別するための情報が登録されるクライアント記憶手段と、前記外部ネットワークへのアクセスが許可されたクライアント以外からの外部ネットワークへのアクセスを制限するアクセス制限手段と、クライアントからのダウンロード要求に応じて、クライアントの状態を監視する監視プログラムを送信する監視プログラム送信手段と、を備え、初めて外部ネットワークへのアクセスを試みたクライアントに対して、前記監視プログラムのインストールを要求する。当該クライアントにおいて前記監視プログラムのインストールが行われることにより、前記クライアント記憶手段への登録が行われる。

(もっと読む)

141 - 160 / 339

[ Back to top ]