Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

21 - 40 / 725

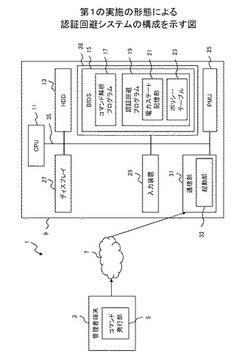

情報処理装置および認証回避方法

【課題】認証回避を指定したとき以外の安全性を維持したまま、遠隔操作により認証を行うか否かを指定して起動することが可能な情報処理装置および認証可能方法を提供する。

【解決手段】情報処理装置の入出力を設定するファームウエアを記憶した記憶部と、OSを格納する第1の記憶部と、装置本体のコマンド受信直前の電力状態を記憶する記憶部と、電力状態に応じて認証を行うか否かを示す動作表を記憶する記憶部と、ネットワークを介して送信されるコマンドを受信可能な通信部と、通信部に本体の電力状態に関わらず電力を投入する電力制御部と、を有する情報処理装置において、コマンドにファームウエアまたは第1の記憶部の認証を行うか否かに関する情報が含まれない場合は、電力状態および動作表に基づいて認証または認証回避を行ない、含まれる場合は、コマンドに基づいて認証または認証回避を行う。

(もっと読む)

アクセス制御システム、アクセス制御方法、認可装置およびそのプログラム、ならびに、サービス提供装置

【課題】ポリシ作成処理の負荷を低減する。

【解決手段】アクセス制御システム1は、サービス提供装置100と、サービス提供装置100からリソース10へのアクセス要求の認可判定を行う認可装置200と、を備え、認可装置200は、サービス提供装置100から、ユーザ3からのリソース10へのアクセス要求を受け付ける要求受付部202と、アクセス要求に呼応して、予め仮登録されたポリシを用いて、ユーザ3およびリソース10の属性情報に基づき、リソース10へのアクセスを許可するか否かの認可判定を行う認可判定部208と、判定結果に基づき予め仮登録されたポリシにポリシ設定違反がないことを確認し、ポリシ設定違反がないポリシを検証済みポリシとして登録するポリシ格納部210と、ポリシ設定違反がないポリシを用いた認可判定部208の判定結果をサービス提供装置100に返信する応答部212と、を備える。

(もっと読む)

情報処理装置、情報処理プログラム、及び情報処理システム

【課題】本構成を有しない場合に比較して、セキュリティを向上させると共に、移譲先に処理を継続させられる、情報処理装置、情報処理プログラム、及び情報処理システムを提供する。

【解決手段】認証部50がユーザの現在の位置情報を取得し、位置情報に応じたセキュリティレベルをセキュリティポリシーDB40に基づいて取得し、ジョブフロー実行制御部52が、取得したセキュリティレベルに応じてジョブフローの起動をフローDB42に基づいて制御する。ジョブフローが起動されると、各処理毎に処理実行制御部56が処理DB44に基づいて実行を制御する。処理の実行を移譲するように設定されている場合は、処理の実行が許可されているセキュリティレベルを取得し、当該セキュリティレベルを有するユーザを検出し、決定した移譲先に処理が移譲された旨を通知する。処理が移譲されたユーザは、移譲された処理を実行して処理を継続させる。

(もっと読む)

業務情報防護装置および業務情報防護方法、並びにプログラム

【課題】業務情報システムの情報セキュリティを高め、かつ、そのアクセスルールを管理しやすくできるようにした業務情報防護装置を提供する。

【解決手段】登録判定部131Bは、有効な作業申請がなされると、作業を一意に識別するための申請ナンバーを付与する。作業予定情報保持部136は、登録判定部131Bにより正式登録された作業予定情報を保持する。ログ保持部152は、登録判定部131Bで付与された申請ナンバーと、その申請ナンバーに対応する作業申請内容のアクセスログを紐付けて保持する。作業検証部151Bは、ログ保持部152のアクセスログの内容と、そのアクセスログに紐付けられた申請ナンバーに対応する作業予定保持部136の作業予定情報とを比較して、不正アクセスがなされていないかをチェックする。

(もっと読む)

フィルタリングシステム、フィルタリング方法、及びプログラム

【課題】プロバイダやキャリアでのフィルタリングを、適性且つ高効率化する。

【解決手段】プロバイダやキャリアでのアクセスネットワークに設けるフィルタリングシステムとして、ユーザへのフィルタリングポリシーをユーザ情報として管理するユーザ情報管理手段と、取り込んだキャッシュと共に、該キャッシュに付随する情報をキャッシュ情報として保存しておくためのストレージ手段と、キャッシュの内容についてフィルタリング対象であるか否かを判定してキャッシュ情報とする分析手段と、端末からのコンテンツへのアクセスを、アクセスネットワークを介して受け付け、該端末のユーザ情報と 受け付けたコンテンツのキャッシュ情報とを取得すると共に、取得したユーザ情報とキャッシュ情報から、該ユーザに対して該コンテンツをフィルタリング対象とするか決定して、対象とするときにフィルタリングするフィルタリング手段とを設ける。

(もっと読む)

検疫ネットワークシステム及び検疫クライアント

【課題】 汎用コンピュータが準拠すべきセキュリティポリシー以外のセキュリティポリシーを適用する機器も検疫の対象とする検疫ネットワークのシステムを容易に構築できるようにする。

【解決手段】 検疫サーバ40が、組み込み機器10AのID情報を受信し(S103,S104)、そのID情報に基づいて組み込み機器10Aが準拠すべきセキュリティポリシーを特定し(S105,S106)、そのセキュリティポリシーへの準拠の合否を検査するよう要求する検査要求を組み込み機器10Aに送信する(S107,S108)。組み込み機器10Aは、その検査要求を受信すると、その検査要求に係るセキュリティポリシー準拠の合否を検査するための検査情報を取得し、その検査情報に基づいて自らの検査を行い(S109)、検査結果を検疫サーバ40に送信する(S110,S111)。

(もっと読む)

セキュリティポリシー管理システム及びセキュリティリスク管理装置を備えたセキュリティポリシー管理システム

【課題】各認証システムのACLの設定、セキュリティポリシーの変更、不正アクセスの分析などの作業を共通したインターフェイスで行えるようする。

【解決手段】認証システム2a〜2eのセキュリティポリシーの新規追加/変更/削除がある場合、部署別ポリシー設定部11の表示部11a上にて該当する認証システムのアクセス制御設定を行う。ポリシーマスタ生成部12はアクセス制御の設定状態に基づいてセキュリティポリシーの更新を行い、更新されたセキュリティポリシーに基づいて認証システム別変換ルールDB17の変換ルールに従って各管理システム2a〜2eのACLに変換し、当該ACLを各認証システム2a〜2eに自動配布する。セキュリティリスク管理装置20は、管理システム2a〜2eから出力されるログをリスク分析ルールに従って判定し、セキュリティポリシー違反判断条件にマッチするログがあると、セキュリティリスク表示部22aに警告表示する。

(もっと読む)

仮想ネットワークシステム及び仮想通信制御方法

【課題】分散仮想スイッチに適合するアクセス制御リストを簡単に作成して、当該分散仮想スイッチに配布できるようにする。

【解決手段】実施形態によれば、仮想ネットワークシステム内のアクセス制御リスト管理装置は、複数のホストマシン上で動作する複数の通信主体の各々について、通信を制御するための全体アクセス制御リストを記憶する。アクセス制御リスト管理装置は、複数のホストマシンの各々について、対応するホストマシン上で動作する通信主体に関係する部分アクセス制御リストを全体アクセス制御リストから抽出して、対応するホストマシン上で動作する分散仮想スイッチに配布する。複数の分散仮想スイッチはそれぞれ、自身に配布された部分アクセス制御リストを記憶し、当該部分アクセス制御リストに基づいて、自身が動作するホストマシン上で動作する通信主体の通信を制御する。

(もっと読む)

アクセス制御システム

【課題】ユーザ毎に設定した認証順序の正当性を判断し、正当な順序でアクセスした場合のみ、次の認証システムのアクセス制御をアクセス拒否からアクセス許可へと動的に変化させてセキュリティの安全性を高める。

【解決手段】アクセス対象機器を認証する各管理システム20〜23(認証システム)にユーザがアクセスする際、ユーザ毎に設定した正当な認証順序であるか判定し、正当にアクセスした場合、アクセスを許可し、その成功した認証ログに従ってアクセス制御ポリシー変更部44が次に許可する各管理システム20〜23を特定し、当該管理システム20〜23のACLをアクセス拒否からアクセス許可へと更新する。以後、ユーザが管理システム20〜23にアクセスする毎にアクセス制御ポリシー変更部44が次に許可すべき管理システム20〜23を特定し、該当する管理システム20〜23のACLを自動更新する。

(もっと読む)

セキュリティ管理システム、セキュリティ管理方法、及びプログラム

【課題】セキュリティポリシーが適用される機器の負荷の低減と、セキュリティポリシーの更新処理の迅速化とを図り得る、セキュリティ管理システム、セキュリティ管理方法、及びプログラムを提供する。

【解決手段】計算機20は、保持されているデータの有効又は無効を示すフラグ29を有するキャッシュ26を備える。セキュリティサーバ10は、アクセス制御ルールを含むセキュリティポリシーを管理し、計算機20からの要求に応じて、対応するアクセス制御ルールを送信する。計算機20は、フラグが無効を示す場合、セキュリティサーバ10に、アクセス制御ルールの送信を要求し、キャッシュ26に、セキュリティサーバ10から送信されたアクセス制御ルール28を保持する。セキュリティサーバ10は、セキュリティポリシーを更新する場合、計算機20に、フラグ26が無効を示すように指示を与える。

(もっと読む)

検疫ネットワークシステム

【課題】セキュリティレベルやネットワークの接続制限を考慮した柔軟なセキュリティ環境を構築する技術を提供する。

【解決手段】検疫装置10は、クライアント端末8,52,72から取得したイベントリ情報に基づいて、それぞれに適用するセキュリティポリシーを決定する。セキュリティポリシーは、基本ポリシー、グループポリシー、ネットワークポリシーに分けて規定され、予め、検疫装置10に登録したクライアント端末8,52,72ごとの識別情報や、これらをグループ化したグループ情報に基づいて規定される。基本ポリシー、グループポリシー、ネットワークポリシーには、検疫の実行項目及びシミュレーションモードが対応付けられている。シミュレーションモードに基づいて、検疫及び認証に対する実行の有無が判断される。

(もっと読む)

異常検知装置、監視制御システム、異常検知方法、プログラムおよび記録媒体

【課題】 重要インフラストラクチャ等における制御システムをセキュリティ保護すること。

【解決手段】本発明の異常検知装置150は、制御ネットワーク130内で発生したイベント情報を受信して、制御システム102を含むリソース(110,120など)およびプロセス間の依存関係を維持する構成管理データベース170に照会し、イベント情報に関わるリソースが属するグループを識別する識別部152と、異常が疑われる状況を規定する条件と1以上のアクションとを対応付ける1以上のポリシを記憶するポリシ記憶部160と、1以上のポリシを適用する上で必要となるグループ関連情報を取得してイベント情報に付加する付加部156と、1以上のポリシに対しイベント情報を適用し、合致する条件に対応付けられるアクションを実施するべきアクションとして決定する決定部158とを含み、制御ネットワーク130の異常を検知する。

(もっと読む)

認証システム及び認証方法

【課題】複数の認証サーバ間で個人情報を開示すること無くシングルサインオンができ、かつ、不正アクセスがなされた場合に不正アクセスしたユーザの特定が可能な認証システムを得る。

【解決手段】認証システム100は、ユーザがクライアント端末装置1aから業務アプリ4cへのアクセスを要求すると、認証サーバ2aはユーザIDから生成した変換IDとユーザの役職情報を認証サーバ2bに送信し、認証サーバ2bは役職情報に基いてユーザ認証を行った後このユーザの業務アプリ4cへのアクセス情報を変換IDと共にアクセス監査ログテーブル33に記録する。

(もっと読む)

情報処理方法、プログラム、情報処理装置、及び、情報処理システム

【課題】危険性の増減情報に応じて適切に異常を検出することが可能な情報処理方法等を提供する。

【解決手段】サーバコンピュータ1の制御部により入力情報に基づく値が記憶部に記憶した第1閾範囲を越えるか否か判断する。制御部により第1閾範囲を越えると判断した場合に、越えると判断した回数または越えた時間が記憶部に記憶した第2閾範囲を越えるか否か判断する。制御部により、危険性の増減情報をセキュリティサーバ4から取得する。取得した危険性の増減情報に基づき、制御部により第1閾範囲または第2閾範囲を補正する。制御部により第2閾範囲を越えると判断した場合に、異常を示す異常情報を管理コンピュータ3へ出力する。

(もっと読む)

デバイス利用制御方法、デバイス利用制御装置、デバイス利用制御システム、及びプログラム

【課題】未許可のデバイスに対してはマウントを禁止するという高いセキュリティレベルを維持しつつも、必要時にはユーザが未許可のデバイスを利用することが可能な、デバイス利用制御方法を得る。

【解決手段】デバイス利用制御方法は、コンピュータ3に接続して利用される外部接続デバイス30の利用制御を行うデバイス利用制御方法であって、外部接続デバイス30が未許可デバイスである場合には、当該デバイスのマウントを禁止するステップと、当該デバイスに対するデータの読み出し及び書き込みの少なくとも一方を制限した状態で当該デバイスのマウントを制限許可するステップとを選択的に切り替えて実行する。

(もっと読む)

サービス提供サーバ、認可情報取得方法及び認可情報取得プログラム

【課題】 別の情報サービスのユーザの情報を取得する情報サービスを利用する場合のユーザの手間を軽減する。

【解決手段】 サービス提供サーバ10は、ネットワークN1を介して情報の送受信を行う認可サービスプロバイダ30からユーザの情報を取得して、当該情報に基づく情報サービスをユーザに提供する装置である。サービス提供サーバ10は、ユーザが情報サービスの提供を受ける権限を有していることを示す認証情報を取得する認証情報取得部13と、取得された認証情報に基づいてユーザの情報を取得するための認可情報の要求を認可サービスプロバイダ30に対して行う認可情報要求部14と、当該要求に応じて送信される認可情報を受信する認可情報受信部15と、受信された認可情報をユーザに情報サービスを提供するための認可情報として記憶する認可情報記憶部16とを備える。

(もっと読む)

データを分類してアクセス制御を行う方法、並びにそのコンピュータ及びコンピュータ・プログラム

【課題】アクセス制御において、データの解析処理によるユーザビリティーの低下、ユーザの利便性の阻害を防ぐ。

【解決手段】データを分類してアクセス制御を行う技法。分類対象データ又はその属性から、分類の基準となる第1のデータを抽出し、解析して、分類対象データ又は第1のデータを含む所定の第1の部分が第1の分類カテゴリーに属するかを判断。前記カテゴリーに属する場合、分類対象データ又は所定の第1の部分へのアクションに対して第1のアクセス制御セットを適用。第1のアクセス制御セットを適用して、分類対象データ又は所定の第1の部分へのアクションに対するアクセス制御が保留になった場合、分類対象データ又はその属性から、分類の基準となる第2のデータを抽出し、解析して、第2データが第2の分類カテゴリーに属するかを判断。第2の分類カテゴリーに属する場合、保留になった第1のアクションに対し第2のアクセス制御セットを適用。

(もっと読む)

情報処理装置、情報資産管理システム、情報資産管理方法、及びプログラム

【課題】情報資産をより適切に管理することを目的とする。

【解決手段】情報資産の重要度を示す重要度情報と重要度情報に対応して設けられた条件とが規定された重要度ポリシー情報を記憶部から読み出し、記憶部に記憶されている一の情報資産が重要度ポリシー情報に規定された何れかの条件を満たすかを判断し、満たすと判断した条件の重要度情報を一の情報資産の重要度情報として決定し、情報資産の管理項目の値を示す管理項目値と管理項目値に対応して設けられた情報資産の脆弱性を示す脆弱性情報とが規定された脆弱性ポリシー情報を記憶部から読み出し、一の情報資産の管理項目値に合致する脆弱性ポリシー情報の脆弱性情報を一の情報資産の脆弱性情報として決定し、決定した一の情報資産の重要度情報と脆弱性情報とを出力することによって課題を解決する。

(もっと読む)

情報処理システム、方法及びプログラム

【課題】個人情報の受渡しに関するポリシの合意とその確認を手順化する。

【解決手段】個人情報の授受する装置間でのプロトコルなどとして手順化された処理として、情報取扱のポリシに関し予め合意し、以降、合意の識別情報の確認を条件として情報授受などのアクセス制御を適用し、確認できない限り情報授受の前段階となる認証処理画面への遷移もブロックするフィルタリングや、確認できない限り情報授受処理が行われないようにフィルタリングするなどにより、個人情報の受渡しに関するポリシの合意とその確認を手順化でき、ポリシ適用の実効性や効率性が改善できる。

(もっと読む)

サービス提供システム及びユニット装置

【課題】サービス用利用者識別情報を記載したカードの携行・提示を不要とし、サービス用利用者識別情報の漏えいを阻止でき、利用者の本人確認を実行する。

【解決手段】 実施形態の検証装置の前記利用者識別情報送信手段は、前記フォーマット検証手段、前記認証子検証手段、前記機器証明書検証手段、前記利用者識別情報証明書検証手段、前記評価報告書検証手段、前記チャレンジ値検証手段及び実行結果検証手段による全ての検証結果が正当のとき、利用者識別情報証明書内の利用者識別情報と、正当を示す検証結果とを前記サービス提供装置に送信する。実施形態のサービス提供装置の前記読出手段は、利用者識別情報及び検証結果を受けると、この利用者識別情報に基づいてサービス用利用者識別情報を読出す。前記サービス情報送信手段は、当該読み出したサービス用利用者識別情報に基づいて、前記サービス情報を前記利用者端末に送信する。

(もっと読む)

21 - 40 / 725

[ Back to top ]