Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

101 - 120 / 725

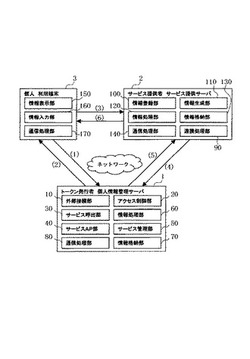

サービス提供システムおよび方法

【課題】ハードウェア・トークンにおけるライフサイクル管理にかかる発行、物流および運用管理に関する稼動やコストの負担を軽減するサービス提供システムを提供する。

【解決手段】個人のセキュリティ属性情報を格納する従来の個人所有のハードウェア・トークンに替えて、個人情報管理サーバ1は、個人の利用端末3からの要求に応じて、または個人の利用端末3からの要求に基づくサービス提供サーバ2からの要求に応じて、個人の識別情報登録と同時に初期のサービスを登録し、サービスの登録に際し、サービスに対する個人のセキュリティ属性情報を生成し登録する。個人の識別情報の登録後は、個人の利用端末3からの要求に基づくサービス提供サーバ2からの要求に応じてサービスを追加し、サービスの追加に際し、サービスに対する個人のセキュリティ属性情報を生成し登録し、個人の利用端末3からの要求に応じて個人のセキュリティ属性情報を更新・削除する。

(もっと読む)

情報処理装置、ポリシー適用方法、プログラム、及びシステム

【課題】Windowsネットワーク環境下に非Windowsシステムが導入される場合、非Windowsシステムに対し、Windowsサーバの管理するユーザ等のポリシーを出来る限り容易に適用できるようにした情報処理装置等を提供する。

【解決手段】本発明に係る情報処理装置は、第1のOSを有し、情報処理装置に対しまた情報処理装置のユーザ等に対しポリシーを適用するサーバと、第2のOSを有する第2の情報処理装置とにネットワークを介して接続される第1のOSを有する第1の情報処理装置であって、サーバからポリシーを取得し保存するポリシー管理手段と、第1のOSから第2のOSへ適用可能なポリシーが規定されたフィルタポリシーに基づき、保存されたポリシーをフィルタリングするフィルタ手段とを有し、フィルタリングされたポリシーは、第2の情報処理装置若しくは第2の情報処理装置ユーザ等に適用される。

(もっと読む)

共用管理プログラム、共用管理方法、端末装置、及び共用管理システム

【課題】複数のユーザにより共用される端末装置についてセキュリティを確保しつつ迅速なユーザ切り換えを可能とする。

【解決手段】複数のユーザにより1台の端末を共用するための共用管理方法は、端末のオペレーティング・システムに対するログイン終了後又はオペレーティング・システムの起動後に、予め定められたイベントについてのログデータの記録を開始させるステップと、オペレーティング・システムに対するログイン終了後又はオペレーティング・システムの起動後に、当該オペレーティング・システムにおける認証とは別の共用管理プログラムにおけるユーザ認証を含む所定の操作以外の操作を禁止するステップとを含む。そして、上記ユーザ認証が成功した後のログデータは、当該ユーザ認証が成功したユーザに係り且つ上記共用管理プログラムにおけるユーザ識別子を含む。

(もっと読む)

情報伝達媒体再生装置からサーバコンテンツへのユーザアクセス制御

【課題】 本発明は、保護者による制御レベル(PCLi)のセット間から選択された現在の保護者による制御レベル(CurrentPCLi)に基づいて保護者による制御アクセス段階(104)を有する、情報伝達媒体再生装置からサーバコンテンツへのユーザアクセスを制御する方法を提供する。

【解決手段】 当該方法は、a)サーバアドレスのリスト(Listi)を前記保護者による制御レベル(PCLi)に関連付けるための関連付け段落(106)と、前記現在の保護者による制御レベル(CurrentPCLi)に関連付けられるサーバのリスト(Listi)へのユーザアクセスを制限するための制御段階(109)とを有する。

(もっと読む)

プロセス制御システムのための一体型統合脅威管理

【課題】プロセス制御システムでネットワークセキュリティを強化する。

【解決手段】関連ネットワークトラヒックを受信するように設定され、外部ソースから受信されたルールセットを含むネットワーク装置を備える。ルールセットは受信したネットワークトラヒックを受入れ又は拒否する条件を定義する1つ以上のルールを含む。ネットワーク装置の状態はプロセス制御オブジェクト又は変数としてプロセス制御システムに組込まれ、状態、他のUTMS、構成要素ネットワーク装置、パラメータ、変数をグラフィックプロセス制御システム環境の中でワークステーションのオペレータに表示できる。ネットワーク装置は、更に最新のセキュリティ脅威、脅威パターン及びネットワーク内に存在することが分かっている又は予測される制御システムの脆弱性に対応するため装置に積極的にルールセットを提供する恒久的なサービスと通信できる。

(もっと読む)

ユーザ情報管理装置、ユーザ情報管理システム、ユーザ情報管理方法及びプログラム

【課題】事業者間で転送されたユーザ情報の追跡を、集中的に管理する管理サーバを設けることなく実現すること。

【解決手段】情報管理装置は、ユーザ情報を含む証明書データの送受信を行うと、リンク識別子に、親装置IDと、子装置IDと、証明書データとを対応付けて転送リンクデータとして記憶管理するため、ユーザ情報を証明書データが送受信された装置をリンク識別子に基づいて辿っていくことができる。証明書データ内のユーザ情報についての追跡や更新等を行う場合には、各情報管理装置1が自装置で記憶しているリンク識別子に基づいて他装置に要求を順に送信していく。

(もっと読む)

ワーム感染源特定システム、特定方法および特定プログラム、エージェント並びにマネージャコンピュータ

【課題】各コンピュータの処理量を軽減してワームの感染源とその経路を特定することを可能とするワーム感染源特定システム等を提供する。

【解決手段】

エージェントコンピュータ21他が、通信パケットを検査して通信ログ一時テーブルとして記録するパケット検査手段251と、ワームによる通信を検出する条件とこれに対応するシグネチャIDを記憶するシグネチャ管理テーブル261と、通信ログ一時テーブルの内容の中から発信元、宛先ネットワーク、シグネチャIDが同一である通信を集約する通信ログ集約手段202〜203と、これを送信する通信ログ送信手段254とを有し、マネージャコンピュータ20が、エージェントコンピュータから受信した内容を通信ログ管理テーブルとして保存する通信ログ格納手段201と、この通信ログ管理テーブルに記録されたデータからワーム感染端末を特定するワーム感染源特定手段202とを有する。

(もっと読む)

認証代行サーバ装置、認証代行方法及びプログラム

【課題】認証サーバ装置で変更または削除を行った認証情報を用いたネットワーク接続を許可せず、かつ特定のユーザによるネットワーク接続を許可する。

【解決手段】クライアント側通信部21は、クライアント装置から認証情報を受信する。次に、認証部26は、記憶部25が記憶している認証情報とクライアント側通信部21が受信した認証情報とが一致するか否かを判定する。また、認証部26は、記憶部25からクライアント側通信部21が受信した認証情報に含まれるユーザ名に関連付けられた権限情報を読み出す。そして、認証部26は、認証情報が一致すると判定し、かつ読み出した権限情報が所定の権限を示す場合に、ユーザの認証に成功したと判定する。

(もっと読む)

ネットワークリソース管理装置

【課題】本発明は、複数の組織の異機種環境にあるネットワークリソースの装置及び/又はサービスの仮想化された集中管理のための装置及び方法を提供する。

【解決手段】本発明は、複数の組織の異機種ネットワークリソースを管理するための装置であって、装置は、各々の組織のネットワーク内における複数の異なる種類の装置に代わって、機能を実行するように構成された、複数の装置独立型機能モジュールと、対応する種類の装置の動作を管理するよう、異なる種類の装置毎に構成された、特定機能モジュールと、特定機能モジュールに代わって、複数の装置独立型機能モジュールを呼び出すように構成された、共通管理モジュールと、を含み、各々の組織に対して、特定機能モジュールの個々のインスタンスが作成される、ネットワークリソース管理装置を提供する。

(もっと読む)

動的、分散的および協働的な環境におけるデータオブジェクトの管理

【課題】データオブジェクトをコンピュータで保護する。

【解決手段】コンテンツ暗号鍵(CEK)でデータオブジェクト22を暗号化し、データオブジェクト22に対応する制御ポリシーの鍵暗号鍵(KEK)で、コンテンツ暗号鍵(CKT)を暗号化する。さらに、データオブジェクト22に対応する制御ポリシー・タグ23を記録してもよい。さらに、暗号化されたコンテンツ暗号鍵(CEK)を制御ポリシー・タグ23に格納する格納工程してもよい。さらに、制御ポリシー・タグ23に格納されたコンテンツ暗号鍵(CEK)を、キャッシュされた鍵暗号鍵(KEK)で復号化し、復号化されたコンテンツ暗号鍵(CEK)でデータオブジェクト22を復号化してもよい。

(もっと読む)

不正使用管理システム

【課題】 ICカード等の認証デバイスを用い、PC端末、プリンタ、ゲート等のネットワーク機器で不正が行われた際、種類が異なる他の機器の利用を制限することが可能な不正使用管理システムを提供する。

【解決手段】 ICカード40からIDを取得し、そのIDの認証により利用を許可する機器と、1以上の同一種類の機器10を管理する機器管理サーバ20と、機器管理サーバ20を複数台管理するID管理サーバ30により構成され、ある機器10が、不正操作監視部12により不正を検知すると、利用中のIDを不正IDとして機器管理サーバ30に送信し、機器管理サーバ20は、機器10から受信した不正IDをID管理サーバ30に送信する。ID管理サーバ30は、1つの機器管理サーバ20から受信した不正IDを他の機器管理サーバ20に送信し、機器管理サーバ20は、ID管理サーバ30から受信した不正IDを機器10に送信する。各機器10では、端末制御部13が、機器管理サーバ20から受信した不正IDを用いた利用を拒否する。

(もっと読む)

端末装置及び端末装置におけるアクセス制御ポリシー取得方法

【課題】端末装置と認証サーバとの間での通信が不可能な状況でも、オフラインポリシーを取得可能とし、また、変更することできるようにする。

【解決手段】ユーザによるログイン時に、ユーザ毎のオンラインログイン時のアクセス制御ポリシーを記憶した認証サーバ103との間で通信を行うことができるか否かを判定する通信可否判定手段と、認証サーバとの間で通信を行うことができる場合に、前記認証サーバから前記オンラインログイン時のアクセス制御ポリシーを取得し、認証サーバとの間で通信を行うことができない場合に、接続されているオフラインログイン時のアクセス制御ポリシーを記録したトークンデバイス402からオフラインログイン時のアクセス制御ポリシーを取得するアクセス制御ポリシー取得手段208とを備える。トークンデバイス402内の制御ポリシーは、メールサーバ701からの受信情報により更新できる。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

リモートアクセス制御方法及びリモートアクセス制御システム

【課題】オフィス外に設置された不特定のクライアント端末を用いて、オフィス内に設置された特定のクライアント端末にアクセスするためのリモートアクセス制御方法及びリモートアクセス制御システムを提供する。

【解決手段】リモートアクセス制御デバイス20が装着された自宅PC端末10において、環境チェック処理を実行し、VPN処理プログラムやリモート制御プログラムをインストールする。次に、リモートアクセス制御デバイス20は、ユーザのパスワード又は指紋を取得して本人認証を行なう。本人認証を完了した場合、リモートアクセス制御デバイス20は、自宅PC端末10をシンクライアント化する。そして、VPN環境下において、自宅PC端末10のリモートコントロールマネージャとオフィスPC端末30のリモートコントロールエージェントにより、リモートアクセスを実現する。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供すること。

【解決手段】

本発明の一特徴は、サーバがデータセンタコンピュータシステム内に包含されているかを検証するのに使用される秘密鍵と、前記秘密鍵を前記サーバにシール処理する少なくとも1つのトークンとからなることを特徴とするサーバに関する。

(もっと読む)

資産管理システム

【課題】資産の保管装置において、資産の保管有無やその利用者についての確実な管理と情報提供を可能とする。

【解決手段】認証に成功したユーザが使用権限を有する物品1を状態管理テーブル125で特定し、該当物品1とこれを保管した収容区画150の情報を状態管理テーブル125より抽出し出力部106に表示する表示処理部110と、使用権限を有する物品1が保管された収容区画150についてユーザの解錠指示を入力部105で受付け、該当収容区画150の扉開閉装置151に解錠指令を通知し、収容区画150のリーダー153に読取り指令を通知し、リーダー153から該当物品1の識別情報を取得できない場合に、記憶部101の状態管理テーブル125に、該当物品1の最終アクセス者としてユーザの情報を格納し、該当物品1の現利用状況として持出し中の情報を格納する状態管理部111とを備える保管装置100から資産管理システム10を構成する。

(もっと読む)

デバイス管理システム

【課題】

サーバクライアント方式のシステムにおいて、利用者の利便性を損なわず、安全にデバイスを共有する機能を備えるデバイス管理システムを提供する。

【解決手段】

クライアントへデバイスを接続し、接続されたデバイスにサーバからアクセスするにあたり、デバイスを接続するのみで、他の操作なしでサーバ側からクライアントに接続されたデバイスを使用可能とするために、クライアント側に、クライアントに接続されたデバイスとクライアントのアプリケーションとの間のデータの送受信と、前記デバイスとサーバとの間のデータの送受信と、を排他的に制御するフィルタ手段を設け、サーバ側に、クライアントとの通信手段とアプリケーションとの間で仮想的にデバイスドライバとして機能する擬似バスドライバ手段を設ける。

(もっと読む)

不正アクセス検出装置、不正アクセス検出プログラム、および、不正アクセス検出方法

【課題】閲覧を制限すべき情報への不正アクセス行為があったことを事後的に、迅速に認識することができる不正アクセス検出装置を提供する。

【解決手段】閲覧を制限すべき制限情報を複数保持するサーバ2のアクセスログを取得し、ログファイルとして保持するログ保持部10と、各制限情報と、各制限情報の閲覧を許可された権限ユーザと、を対応付けた閲覧許可情報を保持する閲覧許可情報保持部20と、閲覧許可情報に基づいて、閲覧を許可されていないユーザによる不許可閲覧が行われたアクセスログを検出する不許可閲覧検出部30と、その不許可閲覧の内容を示したポリシ違反ログを生成し、ログファイルに記録するポリシ違反ログ記録部40と、権限ユーザから不許可閲覧の事後承認を受付ける事後承認受付部50と、受付けた事後承認の内容をログファイルに記録する書込部60と、を有する不正アクセス検出装置。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】本発明の課題は、データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供することである。

【解決手段】本発明の一特徴は、マシーンにより実行されると、前記マシーンに処理を実行させる命令を提供するマシーン読み出し可能な記憶媒体であって、データセンタコンピュータシステムの任意数のサーバの1つが損傷したと判断すると、前記データセンタコンピュータシステムの任意数のサーバに保持される現在の暗号鍵ペアを破棄するステップと、前記データセンタコンピュータシステムと関連付けされる新たな暗号鍵ペアを生成するステップと、前記新たな暗号鍵ペアの新たな秘密鍵を損傷した前記任意数のサーバに格納するステップとを実行することからなることを特徴とする記憶媒体に関する。

(もっと読む)

101 - 120 / 725

[ Back to top ]