Fターム[5B285CA06]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限レベルの設定 (4,599) | アクセス規則・ポリシーの設定 (725)

Fターム[5B285CA06]に分類される特許

1 - 20 / 725

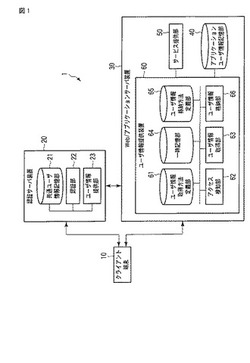

ユーザ情報提供装置及びプログラム

【課題】 認証機能提供製品が別の認証機能提供製品に変更されるとしても、Webアプリケーションに実装される機能の改修を不要としつつ、必要なユーザ情報を認証機能提供製品及び認証機能提供製品以外のデータベースから取得できる。

【解決手段】 ユーザ情報取得方法定義手段が、前記取得に用いる属性名、ユーザ情報取得先及びユーザ情報取得パラメータ(但し、前記ユーザ情報取得パラメータは、前記第1のユーザ情報と前記第2のユーザ情報との両者が含む属性名を表す)を含むユーザ情報取得方法を定義する。前記ユーザ情報提供装置は、前記ユーザ情報取得方法に基づいて、リクエストから前記第1のユーザ部分情報を取得する。前記ユーザ情報提供装置は、前記ユーザ情報取得方法に基づいて、前記第1のユーザ部分情報の属性名を前記ユーザ情報取得パラメータとして用い、前記記憶装置から前記第2のユーザ部分情報を取得する。

(もっと読む)

情報開示制御装置、情報開示制御方法及びプログラム

【課題】 公開コンテンツの作成者に関する情報の開示を、そのコンテンツの作成者とそのコンテンツの閲覧者との関係に対応して制御することができない。

【解決手段】 開示ポリシーとを記憶する手段と、ウェブサイトのコンテンツの閲覧者とその作成者との関係を示す関係情報を取得し、出力する関係取得手段と、アカウントリスト及び開示ポリシーを参照し、あるウェブサイトのサイト識別情報及びそのウェブサイトにおける閲覧者の閲覧者識別情報と、そのコンテンツに対応するサイト毎作成者識別情報及びそのコンテンツに対応するウェブサイトのサイト識別情報と、その関係情報と、に基づいてその開示情報を開示するか否かを判定し、出力する開示判定手段と、を含む。

(もっと読む)

アクセス管理装置

【課題】情報処理装置のセキュリティ上のリスクを低減するための技術を提供する。

【解決手段】運用者PC10から作業対象装置14へのアクセスに介在するアクセス管理装置16を設ける。アクセス管理装置16は、作業対象装置14へログインするためのアカウントと、作業対象装置14に対する作業を許可する条件を保持する。そして、作業対象装置14へのログイン要求を運用者PC10から受け付け、そのログイン要求が作業を許可する条件を充足する場合、ログイン要求に作業対象装置14のアカウントが含まれていなくても、自装置で保持する作業対象装置14のアカウントを用いて作業対象装置14へログインする。

(もっと読む)

アクセス制御システム、アクセス制御装置、アクセス制御方法

【課題】 Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とする。

【解決手段】アクセス制御システム1は、ユーザ端末10と、パスワード強度の異なるWebサービス31A〜31Cを有するWebサービス群30と、ユーザ端末10からWebサービス群30へのアクセスを制御するアクセス制御装置20とを備え、アクセス制御装置20は、各Webサービス31A〜31Cのパスワード強度(A)を記憶するパスワードポリシー記憶部26、ユーザ認証用のパスワードを受信しパスワード強度(B)をパスワード強度(A)に基づき決定するパスワード登録部21、受信したパスワードとパスワード強度(B)を記憶するID情報記憶部22、ユーザ端末10からWebサービス31A〜31Cへアクセス要求された場合にパスワード強度(A)とパスワード強度(B)とに基づきアクセス要求の許否を判別するパスワード強度判別処理部24、を備える。

(もっと読む)

画像形成装置用ログイン管理サーバーおよびそれを備えたネットワークシステム

【課題】 同一の利用者情報による画像形成装置への多重のログインを適切に制御することができる画像形成装置用ログイン管理サーバーを提供する。

【解決手段】 管理サーバーの多重ログイン総合制御部は、同一情報多重ログインのうち先のログインである同一情報先ログインが記録されている場合に(S121でYES)、同一情報先ログインの依頼の種類と、同一情報多重ログインのうち後のログインである同一情報後ログインの依頼の種類との組み合わせが同一情報多重ログインが許可される組み合わせとして多重ログイン設定部によって設定されているとき(S125でYES)、同一情報後ログインを同一情報先ログインと多重に許可する(S122)ことを特徴とする。

(もっと読む)

ユーザ認証システム、方法、プログラムおよび装置

【課題】多様なデータアクセスを提供することができる。

【解決手段】本実施形態に係るユーザ認証システムは、データを提供するシステムの種別、前記属性、およびデータの少なくとも1つに基づく、データにアクセスするための認証方式を格納する。ユーザ認証システムは、第1ユーザから第1データの要求があった場合、ユーザ情報と第1ユーザの第1アクセス権限とを参照して、第1ユーザが第1データにアクセス可能であるかどうかを判定する。ユーザ認証システムは、第1データの第1認証方式に応じた、第1ユーザの認証に必要な第1認証情報を端末から受信する。ユーザ認証システムは、第1認証方式および第1認証情報に基づいて、第1ユーザを認証する。ユーザ認証システムは、第1ユーザが第1データにアクセス可能であると判定され、かつ認証が成功した場合に、第1データが提供可能であることを示す結果情報を通知する。

(もっと読む)

周辺装置、アクセス認証サーバ、アクセス認証方法

【課題】周辺装置の使用環境が異なる場合において柔軟にセキュリティレベルを変更でき、利便性を向上させた周辺装置が求められていた。

【解決手段】自装置に接続されたホスト端末とデータ通信を行うデータ通信手段と、自装置の使用を許可するかどうかの認証処理に必要とする情報の収集指示を受信する第1受信処理と、認証処理の結果を受信する第2受信処理と、を行う受信手段と、第1受信処理で受信した収集指示に基づいて、認証処理で用いられる認証情報を収集する認証情報収集手段と、自装置の使用許可を要求する使用許可要求を送信する第1送信処理と、認証情報収集手段で収集された認証情報を送信する第2送信処理と、を行う送信手段と、第2受信処理で受信した認証処理の結果に基づいてホスト端末から自装置へのアクセスの許可又は拒否を制御する制御手段と、を備える。

(もっと読む)

ID管理システム

【課題】ローカルIDの一元管理が可能なID管理システムを得ること。

【解決手段】本発明にかかるID管理システムにおいて、ローカルID管理装置1は、ローカルID発行の可否判定で利用するデータベース17、ローカルPCの使用を希望する利用者からID発行申請があった場合、ID発行申請に含まれる申請理由を解析して検索キーワードとなりうる単語を抽出し、抽出した単語を使用してデータベース17を検索し、その結果として得られたスコアが所定のしきい値を上回る場合、ローカルIDおよびパスワードを発行するID発行手段(承認機能部11,パスワード生成部15)、発行されたローカルIDおよびパスワードを利用者PC2へ設定するID・パスワード設定部16、を備え、利用者PC2は、設定されたものと同じローカルIDおよびパスワードの入力を伴う使用開始操作のみを受け付ける。

(もっと読む)

デバイス検疫システム

【課題】

サーバクライアント方式のシステムにおいて、着脱可能なストレージデバイスからのデータの持ち込みを行う際に、事前にストレージデバイスの安全性を確認した上で利用させる。

【解決手段】

デバイスを計算機に接続すると、前記デバイスを強制的にあらかじめ定めた条件で検疫するサーバに接続させ、検疫が終了した後に元の計算機を変更して利用できるようにする手段を設ける。

(もっと読む)

属性情報開示制御システム、属性情報開示制御方法、情報保有サーバ、及び属性情報開示制御プログラム

【課題】利用者が未成年等のように適切な開示判断ができない場合に、特権者が未成年等の利用者属性情報に対して設定した開示許可を考慮して開示制御を行うことができるようにすることを課題とする。

【解決手段】情報保有サーバ12が、利用者により定められた利用者開示ポリシ情報を格納する利用者開示ポリシデータベース123と、特権者により定められた特権者開示ポリシ情報を格納する特権者開示ポリシデータベース124とを備え、前記利用者開示ポリシ情報及び前記特権者開示ポリシ情報に基づき、情報活用サーバ11に利用者属性情報を送信することを特徴とする。

(もっと読む)

情報処理装置、情報処理方法、プログラム

【課題】 利便性を低減させずに、クライアント端末に記憶されたファイルに対するアクセスを制御し情報漏洩を防ぐこと

【解決手段】 情報処理装置のネットワークへの接続形態に応じて、当該情報処理装置に記憶されたファイルを復号する鍵を送信するか否かを判定するサーバと通信可能な情報処理装置であって、ネットワークへの接続形態を検出し、検出された接続形態を含む鍵取得要求をサーバに送信し、サーバから送信される復号鍵を取得し、当該復号鍵を用いて情報処理装置に記憶されたファイルを復号する。

(もっと読む)

ルール検証装置、ルール検証装置のルール検証方法およびルール検証プログラム

【課題】セキュリティポリシーの関連を考慮してセキュリティポリシー間の整合性を検証できるようにすることを目的とする。

【解決手段】セキュリティポリシー291はアクセス元とアクセス先とアクセス可否との組み合わせを示す。依存関係情報292は依存元と依存先との組み合わせを示す。モデル生成部210は、依存関係情報292に示される依存元と依存先との組み合わせに対応するアクセス元とアクセス先との組み合わせを有するセキュリティポリシー291が存在するか否かを判定する。当該セキュリティポリシー291が存在しない場合、モデル生成部210は、セキュリティポリシー291を補完する。モデル生成部210は、補完したセキュリティポリシー291を分解して整合性検証モデル293を生成する。モデル検証部220は、整合性検証モデル293を検証し、検証結果データ294を生成し、生成した検証結果データ294を出力する。

(もっと読む)

情報処理システム及び情報処理方法

【課題】インターネットからイントラネットへのアクセスを可能にし、イントラネットからインターネットへのアクセスを可能にする。

【解決手段】インターネットに接続された第1の情報処理装置と、インターネットを経由し、第1の情報処理装置からイントラネットに対するアクセスを管理する第1の管理サーバと、イントラネットに接続された第2の情報処理装置と、イントラネットを経由し、第2の情報処理装置からインターネットに対するアクセスを管理する第2の管理サーバと、を含み、第1の管理サーバと第2の管理サーバとの間で双方向の通信を行う。

(もっと読む)

検疫ネットワークシステム及び検疫方法

【課題】検疫ネットワークにおける安全性を確保しつつ、検疫ネットワークに隔離されている仮想端末へのリモート端末からのアクセスを可能にし得る、検疫ネットワークシステム、及び検疫方法を提供する。

【解決手段】検疫ネットワークシステム10は、仮想端末720〜740とリモート端末100との通信経路に設置される中継装置400と、セキュリティポリシーへの適合を判定する、検疫サーバ500と、適合しない仮想端末を検疫ネットワークに接続させる端末隔離装置710とを備える。検疫サーバ500は、適合しない仮想端末の業務ネットワークでのIPアドレス、検疫ネットワークでのIPアドレス、許可される特定のポートを中継装置400に通知する。中継装置400は、通知を受けると、リモート端末から送信されたIPパケットの送信先のIPアドレスを検疫ネットワークでのIPアドレスに変換し、特定のポートを用いた通信のみを許可する。

(もっと読む)

クライアントサーバシステム

【課題】 認証サーバと通信できない状況においても、専用デバイスを用意することなくオフラインポリシーを変更できるようにする。

【解決手段】 クライアントマシンが認証サーバと通信できない状況においては、電話やメール等の通信手段を通して、適用対象のオフラインポリシー情報とユーザ固有の情報を組み合わせたチャレンジコードをセキュリティ管理者に送信し、セキュリティ管理者の承認をレスポンスコードとして受け取ることによって、クライアントマシンに保存された複数のオフラインポリシーをいずれかに切り替えることを特徴とする。

(もっと読む)

セキュリティレベル可視化装置

【課題】 サービスごとにセキュリティレベルを算出し、可視化する。

【解決手段】

複数のセンサからサービスのセキュリティに関する情報を観測情報として受信し、受信した観測情報とセキュリティレベル算出ポリシから、サービスごとのセキュリティレベルを算出するセキュリティレベル算出手段と、セキュリティレベル算出手段が算出したセキュリティレベルとサービスの構成情報から、サービスごとのセキュリティレベルを出力するセキュリティレベル可視化手段とを備える。さらに、セキュリティレベル算出ポリシは、サービスと、サービスを利用している利用者と、サービスにおいて観測するべき観測項目を保持し、セキュリティレベル算出手段は、セキュリティレベル算出ポリシに基づき、サービスの利用者と、サービスごとにセキュリティレベルを算出する。

(もっと読む)

認証支援装置、認証支援方法

【課題】複数の認証方式が利用可能な利用者端末を複数のユーザが利用する場合にも、利用するユーザに応じた認証方式により、効率良く認証を行うことを支援する。

【解決手段】複数の利用者端末と、複数の認証方式のうちいずれかの認証方式により利用者端末の認証処理を行う複数の認証装置とに接続された認証支援装置であって、複数の利用者端末を識別する端末識別情報毎に、利用者端末からの認証要求に応じて認証装置により行われた認証処理における認証方式が対応付けられた履歴情報が記憶されている履歴情報記憶部と、利用者端末から送信される認証要求を受信すると、利用者端末に対応付けられて履歴情報記憶部に記憶されている認証方式を読み出す認証方式選定部と、複数の認証装置のうち、認証方式選定部が読み出した認証方式により利用者端末の認証を行う認証装置に、利用者端末の認証要求を送信する認証要求部と、を備えることを特徴とする。

(もっと読む)

認証連携システム、および、認証連携方法

【課題】複数のWebサービスを連携させた連携サービスを低コストで実現すること。

【解決手段】認証連携システムの認証サーバ4は、認証処理で扱う認証情報を入力として、秘匿化演算処理を行うことにより、認証情報ごとの秘匿認証情報を生成し、認証情報検証サーバ3は、認証サーバ4により生成された秘匿認証情報とその生成元である認証情報を使用するユーザ端末8のユーザを一意に特定するユーザIDとの組み合わせを複数組取得して互いに照合することで、その組み合わせについての流用が発生した複数の認証情報を抽出し、認証連携サーバ2は、ユーザ認証状態を構成する認証結果として、認証情報の流用が発生した認証結果を除外した後のユーザ認証状態が、ポリシを満たしているときにサービスを認可する。

(もっと読む)

クライアントサーバシステム

【課題】 システムにより利用が禁止されている未登録デバイスの利用を抑止すると共に、管理者が承認したデバイスのみ利用可能とさせること。

【解決手段】 サーバと複数のクライアントから成り、

サーバが、クライアントからのデバイス使用申請要求を受け、該当デバイスの使用を承認するか、却下するかを判断する手段と、判断した結果をデバイス制御ポリシーに反映させる手段と、反映後のデバイス制御ポリシーを前記クライアントに送付する手段を備え、前記クライアントが、デバイス接続時に当該デバイスが前記デバイス制御ポリシーに違反するか否かを判定する手段と、接続したデバイスが前記デバイス制御ポリシーに違反する未登録デバイスであった場合に、前記サーバに使用申請を要求するための申請画面を表示する手段と、前記申請画面に入力された申請内容を前記サーバに送信する手段と、前記サーバから申請が承認された場合に、前記未登録デバイスの使用を許可とする手段とを備える。

(もっと読む)

情報処理装置および認証回避方法

【課題】認証回避を指定したとき以外の安全性を維持したまま、遠隔操作により認証を行うか否かを指定して起動することが可能な情報処理装置および認証可能方法を提供する。

【解決手段】情報処理装置の入出力を設定するファームウエアを記憶した記憶部と、OSを格納する第1の記憶部と、装置本体のコマンド受信直前の電力状態を記憶する記憶部と、電力状態に応じて認証を行うか否かを示す動作表を記憶する記憶部と、ネットワークを介して送信されるコマンドを受信可能な通信部と、通信部に本体の電力状態に関わらず電力を投入する電力制御部と、を有する情報処理装置において、コマンドにファームウエアまたは第1の記憶部の認証を行うか否かに関する情報が含まれない場合は、電力状態および動作表に基づいて認証または認証回避を行ない、含まれる場合は、コマンドに基づいて認証または認証回避を行う。

(もっと読む)

1 - 20 / 725

[ Back to top ]