Fターム[5B285CA17]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限の管理 (3,434) | 利用制限 (1,950) | 利用期間 (708)

Fターム[5B285CA17]に分類される特許

81 - 100 / 708

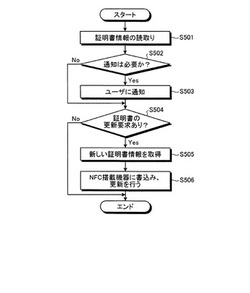

電子機器およびその制御方法

【課題】個別の証明書を印刷機器等の電子機器の外部に持たせた場合に、ユーザが有効期限の切れた証明書を保有することになってしまうという問題を解消する。

【解決手段】有線または無線の通信回線に接続するための通信接続手段と、NFC搭載機器のメモリ領域に保持している個別の証明書情報を読み取る読取手段と、読取手段により読み取った証明書情報を記憶する記憶手段と、読取手段により読み取った証明書情報の有効期限に応じて、ユーザに通知をする通知手段と、を備える。また、通信接続手段を介し新しい証明書情報を有線または無線の通信回線を通じて認証局より取得する第1の取得手段と、第1の取得手段により取得した新しい証明書情報をNFC搭載機器のメモリ領域に書き込む書込手段と、をさらに備える。

(もっと読む)

情報処理装置、処理方法、ならびに、プログラム

【課題】第三者にデータ閲覧用のパスワードの入力を強要された場合であっても、秘匿にすべきデータができるだけ漏洩しないようにするのに好適な情報処理装置等を提供する。

【解決手段】情報処理装置200は、受付部201と、記憶部202と、提示部203とを備え、以下のように構成する。受付部201は、第1のパスワードと第2のパスワードを有するユーザから記号列301の入力を受け付ける。記憶部202には、複数のデータがその種類に分類されて記憶される。提示部203は、受付部201により受け付けられた記号列301が第1のパスワードと一致する場合、記憶部202に記憶されるデータのうち第1種に分類されたデータと第2種に分類されたデータとをユーザに提示し、受付部201により受け付けられた記号列301が第2のパスワードと一致する場合、記憶部202に記憶されるデータのうち第2種に分類されたデータをユーザに提示する。

(もっと読む)

情報処理装置、情報処理方法およびプログラム、ならびに、ライセンス管理システム

【課題】ユーザ単位でのプラグイン管理を容易に行う。

【解決手段】

ユーザのログイン処理が成功した場合に、ログイン処理を行ったユーザのユーザ情報に関連付けられたユーザライセンス情報に対応するプラグインに対してアクティベートを実施する。ログイン処理を行った時点がユーザライセンス情報に記述される有効期限を過ぎている場合には、アクティベートを実施しない。また、ユーザライセンス情報に対応するプラグインが機器にインストールされていない場合には、そのプラグインをプラグインサーバからダウンロードして、その後、アクティベートを実施することができる。アクティベートが実施されたプラグインは、当該ユーザがログアウトした際にディアクティベートが実施される。

(もっと読む)

USBメモリ装置管理システム、USBメモリ装置およびUSBメモリ管理装置

【課題】USBメモリ装置の管理上の負担を軽減し、利便性を高めることが可能なUSBメモリ装置管理技術を提供する。

【解決手段】

USBメモリ管理システムは、情報処理装置と、情報処理装置に接続され、情報処理装置との間でデータの送受信を行うUSBメモリ装置と、情報処理装置と通信ネットワークを介して接続され、USBメモリ装置を使用するユーザの権限を規定する権限情報を記憶する記憶手段と、ユーザの権限に応じたUSBメモリ装置の動作設定の管理を行う制御手段とを有し、USBメモリ装置のユーザの権限に応じた動作設定を、情報処理装置を通じて遠隔で制御可能としたUSBメモリ管理装置とを備える。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存しないネットワーク認証システム、ネットワーク認証方法およびプログラムを提供する。

【解決手段】ユーザ端末は、サービス提供サーバからのサービスの提供に関して、認証サーバからユーザ認証されており、ユーザ端末が、認証サーバへ認証要求を送信し、認証サーバが、受信した認証要求に対して、認証を行う。認証サーバは、認証処理の完了後に、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成し、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、機能提供サーバに対して、認証用ファイルとともに、認証要求を送信する。そして、機能提供サーバが、認証ファイルの検証を行い、検証が完了した後に、情報提供を行う。

(もっと読む)

ネットワーク認証システム、ネットワーク認証方法およびプログラム

【課題】通信プロトコルに依存しないネットワーク認証システム、ネットワーク認証方法およびプログラムを提供する。

【解決手段】ユーザ端末が、認証サーバへ認証要求を送信し、認証サーバが、受信した認証要求に対して、認証を行う。認証サーバは、認証処理の完了後に、ユーザ情報やユーザのアクセス履歴等のユーザを識別するためのファイルと認証用ファイルとを作成し、作成したファイルをユーザ端末に送信する。ユーザ端末は、受信したファイルを格納し、機能提供サーバに対して、認証用ファイルとともに、認証要求を送信する。そして、機能提供サーバは、認証用ファイル自体の有効性を確認するために、一意のIDを前記認証サーバに送信し、認証サーバが、受信したIDに基づいて、前記認証用ファイル自体の有効性を確認するとともに、確認結果を機能提供サーバに送信する。そして、機能提供サーバが、確認が完了した後に、情報提供を行う。

(もっと読む)

情報処理装置、情報処理方法およびコンピュータ読み取り可能な記録媒体

【課題】クライアント‐サーバ間での情報の送受信を制御し、クライアント‐サーバ間の通信量を低減することが可能な情報処理装置を提供する。

【解決手段】本発明の情報処理装置は、ネットワーク10を介してデータを保持するサーバ2と接続されたクライアント端末1に設けられ、クライアント端末1内の1または複数のアプリケーションからのリクエストを受けて、サーバ2との情報の送受信を制御する。かかる情報処理装置は、サーバ2にアクセスするためのユーザの認証情報を保持する認証情報記憶部と、クライアント端末1内のアプリケーションからのリクエストに基づいて、リクエストに当該クライアント端末1のユーザの認証情報を付加して、サーバへ送信するリクエスト送信部142と、を備える。

(もっと読む)

遠隔USB装置と自動接続する処理システム及びその方法

【課題】ユーザコンピュータが、ネットワークシステム及びUSB装置が接続されたUSBサーバを介してUSB装置との接続確立又は切断を行うようにするための、遠隔USB装置と自動接続する処理システム及び方法を提供する。

【解決手段】ユーザコンピュータがネットワークシステムを介してUSBサーバよりユーザコンピュータが利用できるUSB装置を検索する工程と、ユーザコンピュータからの要求メッセージを検知した場合、USBサーバが、ユーザコンピュータとUSB装置との接続確立を行うとともに、USB装置がユーザコンピュータからの要求メッセージに基づいて対応するサービスを実行する工程と、最後に、USB装置がユーザコンピュータからの全ての要求メッセージに基づいて対応するサービスの実行が完了したしたことを検知した後、USBサーバがユーザコンピュータとUSB装置との接続を切断する工程と、を備える。

(もっと読む)

携帯可能電子装置、携帯可能電子装置の制御方法及びICカード

【課題】安全性を損なうことなく署名検証処理に要する時間を効率化することのできる携帯可能電子装置、携帯可能電子装置の制御方法及びICカードを提供する。

【解決手段】過去に署名検証が成功した、第1の属性をもつ公開鍵証明書を記憶する証明書記憶ステップと、過去に署名検証か成功した、第1の属性と異なる第2の属性をもつ公開鍵証明書の一部の情報を記憶する履歴情報記憶ステップと、外部機器から公開鍵証明書とこの証明書の署名検証要求とを受信する受信ステップと、記憶されている第1の属性をもつ公開鍵証明書及び記憶されている第2の属性をもつ公開鍵証明書の一部の情報と、受信した公開鍵証明書とを比較照合する比較照合ステップと、比較照合結果から受信した公開鍵証明書が過去に検証されていないと判断したときは、公開鍵暗号スキームを利用して公開鍵証明書を検証するように制御する制御ステップとを備えた携帯可能電子装置の制御方法である。

(もっと読む)

送信システムにおけるデバイスタイプ認証

【課題】本発明の一般的な目的は、通信システムにおいてデバイスタイプ認証を実現することである。本発明の他の目的は、信号を発する広範囲に及ぶ試みを回避するような方法およびデバイスを実現することである。

【解決手段】通信システム(1)では、情報を含む、好ましくはデバイスタイプ関連コミットメントと関係するヘッダに、さらにその情報用の署名を付ける。署名により、ヘッダ情報の信憑性が保証される。好ましくは第1のデバイス(20)の少なくとも不正使用防止デバイスタイプに固有の情報に基づいて、第1のデバイス(20)で不正使用防止になるように署名を作成する。ヘッダ情報および署名はコンテンツプロバイダ(10)へ伝送され、そこで、署名の検証が行われてから、デバイスタイプ関連コミットメントが有効であると認められる。このような署名をシステムで使用する場合には、HTTPまたはSMTPを使用するのが好ましい。

(もっと読む)

証明書検証システム、経路制約情報生成装置、証明書検証装置および証明書検証方法

【課題】最適な証明書パスを効率良く特定し、最適な証明書パスに基づいて検証対象証明書を検証できるようにすることを目的とする。

【解決手段】パス情報生成装置200は、多数存在する証明書パスを検証して正当な証明書パスを特定する(S110)。そして、パス情報生成装置200は、正当な証明書パス毎に経路情報および制約情報を生成する(S120)。経路情報は正当な証明書パスを構成する複数の証明書を示し、制約情報は正当な証明書パスの制約条件を示す。パス検証装置300は、多数の経路情報のうち検証対象証明書103が制約条件を満たす経路情報を制約情報に基づいて特定する(S140)。パス検証装置300は、特定した経路情報に示される最下位の証明書を用いて検証対象証明書103を検証する(S150)。

(もっと読む)

データ作成方法、データ作成装置及びコンピュータプログラム

【課題】デジタルデータと証明書とを一体化したファイルを作成し、デジタルデータと証明書の内容証明を同時に行う。

【解決手段】データ証明装置1は、ユーザ端末2及びタイムスタンプ付与装置3と通信可能に接続し、証明対象の原本データをユーザ端末2から受信する原本データ受付手段と、原本データに対応する証明書ファイルを作成し、この証明書ファイルに原本データそのものを添付して中間ファイルを作成する中間ファイル作成手段と、中間ファイルをタイムスタンプ付与装置3に送信するタイムスタンプ要求手段と、タイムスタンプ付与装置3から中間ファイルのハッシュ値及び日時情報を包含する日時保証情報を受信する日時保証情報取得手段と、受信した日時保証情報を中間ファイルに埋め込み証明済ファイルを作成する証明済ファイル作成手段と、この証明済ファイルをユーザ端末2に送信する証明済ファイル送信手段とを備える。

(もっと読む)

仮想世界コンテンツ課金システム

【課題】 コンピュータネットワークにおいて実現される仮想世界において、ユーザーに対してコンテンツ利用についての課金を行うことが可能なコンテンツ課金装置を提供する。

【解決手段】 ユーザー端末30から仮想世界提供サーバ20にアクセスし、仮想世界にログインした後、ユーザーがチケット購入申込を行うと、チケット管理サーバ10がチケットIDを発行し、コンテンツID、ユーザーIDと対応付けて登録するとともに課金データを作成する。ユーザーが操作するアバターが仮想世界内のコンテンツ配信場所に到達すると、仮想世界提供サーバ20は、その場所で配信しているコンテンツのチケットを、そのユーザーが持っているかどうかをチケット管理サーバ10に問い合わせ、チケット管理サーバ10は、そのユーザーが対応するチケットを購入したかどうかを確認して仮想世界提供サーバ20に返信する。

(もっと読む)

生体認証システム、生体認証方法およびプログラム

【課題】匿名かつ追跡不可能性を有する認証プロトコルを拡張し、生体情報から鍵を生成することにより追跡不可能な生体認証システムを提供する。

【解決手段】Uは、生体情報を読取り、生体情報から秘密鍵x2を生成し、乱数から秘密鍵x1を生成する。さらに、秘密鍵から公開鍵y1、y2を生成し、CAに、公開鍵を送信する。CAは、受信した公開鍵に対して、署名鍵で署名を行い、Uに対して、属性証明書を発行する。Uは、SPにサービスの提供要求を送信し、SPは、自身の秘密鍵と公開鍵とを生成し、乱数と公開鍵とからなるチャレンジをUに送信する。Uは、乱数fにより、属性証明書を変形し、秘密鍵を変形し、これらから、受信した署名値を計算し、変形した属性証明書と署名値とをSPに送信する。SPは、Uから受信した属性証明書を検証し、署名値を検証する。また、SPは、失効確認を行い、属性証明書および署名値の正当性を確認し、かつ失効確認の完了を条件に、Uに、属性情報に基づいたサービスの提供を行う。

(もっと読む)

認証システム

【課題】ソフトウエアやコンテンツデータをコンピュータにより利用する際に、外部装置をコンピュータにより接続することで認証情報を取得する認証システムにおいて、本来の外部装置が使用できない状況になっても、一時的にソフトウエア等を使用できるようにすることを課題とする。

【解決手段】認証システムにおいて、外部装置の接続による認証が受理されるごとに、利用キーの利用期限日時を設定して記憶しておき、外部装置が接続されない場合であっても、当該利用期限日時内であれば利用キーの入力のみでソフトウエア等の使用を許可するようにする。

(もっと読む)

管理サーバー、画像管理方法および画像管理プログラム

【課題】より簡易に且つ確実に所望の画像を検索できる環境が望まれていた。

【解決手段】画像を所定のデータベースに格納して管理する管理サーバーであって、画像の使用に関する付帯情報と対応付けられた画像を当該付帯情報とともに上記データベースに格納する際に、複数種類のオブジェクトを検出対象として、当該画像からオブジェクト検出を実行し、当該オブジェクト検出によって検出されたオブジェクトを表現するアイコンを取得し、当該取得したアイコンを当該画像に関連付けた上で当該画像を上記データベースに格納する構成とした。

(もっと読む)

コンピュータシステムおよびそのアクセス権管理方法

【課題】端末装置が利用される個々の場所ごとに、それぞれ異なるアクセス権を設定する。

【解決手段】情報記録媒体400を所持する利用者Pが、管理エリアAに入る際に、管理ユニット340Aが、認証コード格納部410に格納されている認証コードによる認証を行う。認証に成功すると、電子錠330Aが解錠してゲート310Aが開き、管理コード格納部420に、管理エリアAについて設定されている管理コードが書き込まれる。利用者Pが端末装置320Aから認証サーバ装置100へアクセスすると、管理コード格納部420から読み出された管理コードが認証サーバ装置100へ送信される。認証サーバ装置100は、この管理コードに対応した所定の条件下でアクセスに応じることを許可する。利用者Pが管理エリアAから出る際には、管理ユニット340Aにより管理コード格納部420内の管理コードは消去される。

(もっと読む)

自動販売機

【課題】不正アクセスを有効に防止する。不正アクセスによるトラフィックの増大を防ぐ。

【解決手段】 利用者のアクションに応じて該利用者がインターネット接続サービスに使用する端末機の機器IDを取得する一方で、アクセスしてきた端末機から該端末機に固有の機器ID(例えばMACアドレス)を読み取り、少なくとも両IDが一致したことを条件に、該端末機を所定の通信網を介して外部の管理サーバに接続することを許可し、該管理サーバ経由で該端末機をインターネットに接続させる。利用者が正当な機器IDを提示した後に、該利用者の携帯する端末機が通信手段を介して外部の管理サーバに接続できることになるので、不正利用者が通信手段と外部の管理サーバとの間の通信網に入り込むことができず、該通信手段と外部の管理サーバとの間の通信網におけるトラフィックの増大を防ぐことができる。

(もっと読む)

情報処理装置、情報処理方法、及びコンピュータプログラム

【課題】 URLフィルタリングの解除を行う期間を無期限とせず、一定の期間にのみURLフィルタリングルールでは許可されない情報資源への接続を許可することを可能とする。

【解決手段】 URLフィルタリングルール等の中継制御ルールを無効化するための有効期限付きのパスワードを用意する。そして、中継制御ルールを適用した中継制御により、サーバ装置へのHTTP通信の中継を拒否した場合に、当該適用されたフィルタリングルールを解除するためのパスワードを入力するための画面を送信する。そして、画面を介して入力されたパスワードが有効期限内である場合に、当該中継制御ルールを解除し、サーバ装置へのアクセスを許可する。

(もっと読む)

軌跡に基づく認証

【課題】特定の環境内での人物または機器の動的な位置、経路、または軌跡を追跡することによって認証および特権の承認を行う認証方法を実現する。

【解決手段】認証システムは、物理的環境内での機器の軌跡を検出することによって当該機器を認証する。機器は、物理的環境内に分散して設けられているセンサと通信する無線送信器を備えている。機器が物理的環境内を移動すると、センサが認証システムに位置情報を送る。認証システムは、機器の軌跡または動的な位置を追跡して、観察された機器の軌跡が予測された軌跡または挙動に一致するか否かに基づいて、機器を認証する。

(もっと読む)

81 - 100 / 708

[ Back to top ]