Fターム[5B285CA17]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 権限の管理 (3,434) | 利用制限 (1,950) | 利用期間 (708)

Fターム[5B285CA17]に分類される特許

121 - 140 / 708

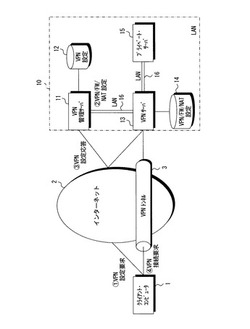

VPNシステムおよびその動作制御方法

【目的】VPNを利用した通信のセキュリティを向上させる。

【構成】VPN管理サーバ11からクライアント・コンピュータ1およびVPNサーバ13のそれぞれにシードが送信される。クライアント・コンピュータ1において,所定のアルゴリズムを用いてシードからVPNパスワードを生成し,生成されたVPNパスワードがクライアント・コンピュータ1からVPNサーバ13に送信される。VPNサーバ13においても,クライアント・コンピュータ1における所定のアルゴリズムと同じアルゴリズムを用いてシードからパスワードが生成される。クライアント・コンピュータ1から送信されたVPNパスワードとVPNサーバ13において生成されたVPNパスワードとが一致すれば認証されたとしてVPN利用が許可される。シードが漏洩してもアルゴリズムが解析されなければVPNパスワードが生成されないので,セキュリティが向上する。

(もっと読む)

情報管理サーバ、情報管理システム、ならびに、プログラム

【課題】情報を効率よく管理するのに好適な情報管理サーバを提供する。

【解決手段】リストに登録されているグループに属するメンバーからのアクセスを許容するDBサーバ20A、20Bと電気通信回線50を介して接続される履歴情報管理サーバ10は、グループに属するメンバーの変更の要求を受け付け、受け付けた要求に従って、グループに属するメンバーを変更し、受け付けた要求の履歴を履歴情報DB11A、11Bに記憶する。

(もっと読む)

画像処理装置およびその使用制限方法ならびにコンピュータプログラム

【課題】ユーザ認証機能を有する画像形成装置への一時的な使用を可能とする。

【解決手段】常時認証データベース105は、管理者による操作に従って登録された識別子である常時認証データ7bを保存する。一時認証データベース106は、画像処理装置1を一時的に使用するユーザの識別子である一時認証データ7cを保存する。認証データ登録判断処理部107は、端末装置から受信した入力ユーザ識別子7aに対応する識別子が常時認証データベース105および一時認証データベース106のいずれにも保存されていない場合には、その入力ユーザ識別子7aに対応する識別子を一時認証データ7cとして一時認証データベース106に保存し、いずれかに保存されている場合には、入力ユーザ識別子7aを送信したユーザに正当性があることの認証を行う。

(もっと読む)

権限設定一時変更システム

【課題】条件に応じてシステム操作者に特定範囲のシステム操作権限を一時的に許可し、条件を満たさなくなった場合、自動的に通条権限に戻す機能を提供する。

【解決手段】システム操作権限管理サーバが、操作者情報と、通常権限設定情報と、一時許可回数及び対象操作範囲を規定した一時権限設定情報とを対応付けてデータベースに記憶する手段と、操作の要求に応じてデータベースを参照し、要求された操作が一時権限設定情報の対象操作範囲に含まれるか否かを判断する手段と、要求された操作が対象操作範囲に含まれる場合は、一時権限設定情報の一時許可回数が零か否かを判断する手段と、一時許可回数が零でない場合に、要求元である操作端末装置の要求する操作を実行させる手段と、要求された操作の実行後、一時許可回数を1回分減算してデータベースを更新する手段と、を備える。

(もっと読む)

認証システム、認証処理装置、統合認証システム、及びプログラム

【課題】複数の利用対象装置における利用者の認証に関する情報を一元的に管理した場合における個々の利用対象装置が認証処理を実行する際の利用者の待ち時間が、利用対象装置を利用する度に外部装置に問い合わせる場合と比較して短い認証システムを提供する。

【解決手段】認証処理装置10は、利用者から受け付けた識別情報により当該利用者を認証した際に、複数の利用対象装置20のうち、当該認証された利用者に関連づけられた1又は複数の利用対象装置のそれぞれに対して、当該利用対象装置による当該利用者の認証に用いられる認証関連情報を送信し、各利用対象装置20は、認証処理装置10が送信する認証関連情報を受信し、認証された利用者が当該利用対象装置を利用する際に、当該受信した認証関連情報を用いて当該利用者を認証する。

(もっと読む)

カード管理システム

【課題】 正規カード紛失時、正規カード発見時において、セキュリティの低下を防ぐことが可能なカード管理システムを提供する。

【解決手段】 正規カードを紛失した場合、まず、認証画面を表示し、管理者認証を行う(S1)。次に、仮カードをカードR/Wにセットして、カードIDを読み込む(S2)。次に、仮カードを利用するユーザのユーザIDを選択する(S3)。ユーザIDが選択されたら、管理サーバが、カードIDと対応付けてユーザ/カード情報記憶部に登録することにより仮カードの有効化を行なう(S4)。さらに、管理サーバは、ユーザ/カード情報記憶部に登録されたユーザIDと対応付けられている正規カードのステータスを“一時無効”に設定する(S5)。

(もっと読む)

画像処理システム、画像処理装置、画像形成装置、画像処理方法、プログラム、及び記録媒体

【課題】サービス提供側において処理負荷を軽減して通信を行なう。

【解決手段】ネットワークを介して画像形成装置とサービス提供システムとを接続し、画像処理を行う画像処理システムであって、正当な画像処理要求を受信した後、ユーザ管理手段にユーザ情報を問い合わせて取得したユーザ情報に、サービス提供システムからの内部通信であることを示す識別情報を付加して画像処理要求を行うタスク処理手段と、識別情報により内部通信であることを確認した後、タスク処理手段から取得した画像処理要求を示すタスクをタスクキューに保存し、1又は複数の画像処理手段からタスクに対する問合せを受けるタスク管理手段と、タスクキューに保存されたタスクが示す画像処理要求に対し、処理可能な画像処理要求を取得して画像処理を行う1又は複数の画像処理手段とを備える。

(もっと読む)

情報処理システム、認証発行装置、およびプログラム

【課題】認証が要求される情報処理を指定時刻に実行させる際のユーザの利便性の向上を図る。

【解決手段】画像形成装置3と、画像形成装置3に情報処理命令(画像形成命令)を送信する端末装置2と、情報処理命令の実行に際して要求される認証を発行する認証管理サーバ4とを有し、端末装置2は、情報処理命令の実行時刻を指定した情報処理命令に関する認証要求を認証管理サーバ4に送信し、認証管理サーバ4は、情報処理命令に付与する認証の有効期間に上限値を設け、端末装置2から取得した認証要求にて指定された情報処理命令の実行時刻が認証要求の取得時を起点として有効期間の上限値を経過した後の時刻である場合に、実行時刻に対応させた有効期間が設定された認証を端末装置2に発行する。

(もっと読む)

通信装置、通信方法、通信用プログラムおよび通信システム

【課題】通信システムにおいて、制御対象機器が電子証明書を利用した通信に必要な情報処理能力を備えていない場合であっても、当該制御対象機器と通信するサーバが、当該制御対象機器自体の正当性を確認できるようにする。

【解決手段】第1のノード101は、第2のノード102を特定する情報を取得し、当該情報に基づき、証明書発行局104に対して、第2のノード102の電子証明書の発行を要求する。証明書発行局104は、当該要求に応じて、第2のノード102の電子証明書を生成し、第1のノード101に送信する。第1のノード101は、第2のノード102と第3のノード103との通信の仲介をする。当該通信の仲介の際、第1のノード101は、第2のノード102の電子証明書を利用して、第3のノード103と通信する。

(もっと読む)

情報取得方法、通信システム及び通信端末

【課題】他のユーザの通信端末から信頼性の高い情報を取得する。

【解決手段】本発明に係る情報取得方法は、通信端末1と、通信端末2とを含む通信システムにおける情報取得方法であって、通信端末1が、所定情報の要求を通信端末2に送信するステップと、通信端末2が、要求に対する応答データを通信端末1に送信する応答ステップと、通信端末1が、応答データの信頼性に対するユーザの判定結果に応じて、通信端末2に所定情報に関する認証データを送信する認証データ送信ステップと、通信端末2が認証データを保持している場合、通信端末2が、所定情報の要求に対して、応答データと認証データとを通信端末1に送信するステップと、通信端末1が、通信端末2から受信した認証データを基に、前応答データの信頼性を判定する判定ステップと、を有する。

(もっと読む)

情報提供方法及び情報提供システム

【課題】可視光通信を利用して、イベントの資料などの情報を安全かつ効率的に提供する。

【解決手段】電子ファイルの暗号鍵及び復号鍵を生成する第1の処理と、暗号鍵を用いて電子ファイルを暗号化し、暗号化ファイルを無線通信により送信する第2の処理と、復号鍵を特定のプログラムで復号可能に暗号化し、暗号データを、特定エリア内を照明する照明光に重畳させて送信する第3の処理と、特定のプログラムが予めインストールされたコンピュータ装置を特定エリア内に移動させ、無線受信器を用いて暗号化ファイルを受信すると共に、光受信器を用いて暗号データが重畳された照明光を受信する第4の処理と、特定プログラムを用いて、暗号データを復号して復号鍵を取り出し、当該復号鍵を用いて暗号化ファイルを復号し、復号した電子ファイルを表示させる第5の処理と、を少なくとも実行する。

(もっと読む)

アプリケーション・サービス提供システム、プログラムおよび方法

【課題】特定の担当者を指定せずに事前に設定した特定の権限である事前包括承認権限を、事後的に特定の担当者に関連付けて、アプリケーション・サービスを提供するシステムを提供する。

【解決手段】アプリケーション・サービス提供システムは、承認コードを生成する承認コード生成部(136)と、ユーザーの識別子(ID)の指定のない特定の権限である事前包括承認権限を設定する事前包括承認権限設定部(134)と、設定された事前包括承認権限を生成された承認コードと共に格納して関連付けるデーターベース(138)と、IDを有するユーザーを認証し、認証したユーザーが使用する端末(12)から受信した承認コードに関連付けられた事前包括承認権限を当該ユーザーのIDと関連付ける認証部(104)と、ユーザーのIDと関連付けられた権限および事前包括承認権限に基づいてアプリケーション・プログラムを実行するアプリケーション提供部(108)とを備える。

(もっと読む)

通行管理装置及び通行管理プログラム及び記録媒体

【課題】管理者の管理負担を低減する通行管理装置を提供する。

【解決手段】ユーザ情報取得部12はユーザ識別情報取得部11からユーザ識別情報を入力し対応するユーザ情報をユーザ情報格納部1から取得する。ロール情報取得部13は取得されたユーザ情報とロール情報格納部2のロール情報とを用いてユーザ情報のユーザの属するロールを特定する。扉情報取得部14はユーザ識別情報取得部11から扉識別情報を入力し対応する扉情報を扉情報格納部3から取得する。扉グループ情報取得部15は取得された扉情報の扉が含まれる扉グループ情報を扉グループ情報格納部4で特定する。通行権限情報取得部16は特定された扉グループ情報の扉グループを含む通行権限情報を通行権限情報格納部5で特定する。通行権限判定部17は特定された通行権限情報が特定されたロールを含むか判定する。含む場合、扉開錠部18はユーザ識別情報取得部11に対応する扉を開錠する。

(もっと読む)

携帯型情報端末

【課題】携帯型情報端末に対する本人認証が容易であり、携帯型情報端末の盗難等があってもアクセス制御を確実に実行できる携帯型情報端末を提供する。

【解決手段】不正なアクセスから記憶データの保護を図りたい携帯型情報端末に対するアクセス制御を図るために、携帯型情報端末の正当なユーザが携行する携帯電話の位置情報を用い、携帯型情報端末の現在位置と携帯電話の現在位置とを比較し、所定の条件に合致した場合にのみ携帯型情報端末の電源が入る機能を備えた携帯型情報端末である。携帯電話の現在位置を携帯電話網を通じて得られるので、通話が成立する条件を含む所定の条件に合致しない場合、操作者が起動スイッチを押しても携帯型情報端末に電源が入らないので、携帯型情報端末が盗まれたり紛失したりても不正アクセスを防止することが可能であり、携帯型情報端末内のデータの漏洩を防止できる。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】個人認証のたびに生体の一部から生体情報を生成する必要がない、情報処理装置、情報処理方法およびプログラムを提供すること。

【解決手段】本発明に係る情報処理装置は、生体に固有な情報である生体情報の認証処理を行う認証処理部と、生体情報の認証結果に応じて所定のサービスを提供するアプリケーションを制御し、認証処理部に対して生体情報の認証を要請するアプリケーション制御部とを備え、認証処理部は、生体情報を、予め登録されている生体情報である登録生体情報に基づいて認証する生体情報認証部と、生体情報認証部による生体情報の認証が成功した場合に、当該生体情報の認証結果の有効期限に関する情報が記載された属性証明書を生成する属性証明書生成部とを有し、アプリケーション制御部は、認証を要請した生体情報に対して属性証明書が発行された場合、発行された当該属性証明書を保持する。

(もっと読む)

テンプレート書き込み装置、生体認証装置、テンプレート書き込み方法、テンプレート提供方法、及びプログラム

【課題】安易な手法で生体認証用のテンプレートが不正に複製されることを防止可能なテンプレート書き込み装置を提供すること。

【解決手段】暗号化された生体認証用のテンプレート、及び当該テンプレートの生成時刻を示す時刻情報を取得するテンプレート情報取得部と、前記テンプレート情報取得部で取得されたテンプレートがメモリに書き込まれる書き込み時刻を取得する書き込み時刻取得部と、前記テンプレート情報取得部で取得された時刻情報が示す生成時刻と、前記書き込み時刻取得部で取得された書き込み時刻との間の時間差を算出する時間差算出部と、前記時間差算出部で算出された時間差が所定値よりも小さい場合に前記テンプレート情報取得部で取得されたテンプレートを前記メモリに書き込むテンプレート書き込み部と、を備える、テンプレート書き込み装置が提供される。

(もっと読む)

プログラム及び情報処理装置

【課題】認証情報に基づいて決定された規則に従って、情報処理の処理内容を変化させるプログラム及び情報処理装置を提供する。

【解決手段】操作受付部30が、利用者による指示の内容を受け付ける。情報生成部36が、指示の内容に応じて、利用者の識別子に関連づけて記憶手段に記憶された認証情報に基づいて決定された規則に対応する規則対応情報を生成する。情報処理実行部40が、規則対応情報に対応する規則に従って情報処理を実行する。

(もっと読む)

コンピュータを使用して商取引を実施するときにユーザを認証するための方法およびシステム

【課題】コンピュータシステムを介してオークションを実施しながらユーザを認証するための方法およびシステムにおいて、以前にオークションシステムに登録しており自動認証をイネーブルにしたユーザを自動認証することを可能とする。

【解決手段】ユーザが登録されるとき、認証情報をクッキーとしてユーザのコンピュータにストアする。認証が必要な取引の実施(例えば商品オークションの出品や商品への入札)をユーザが決定したとき、ストアされた認証情報を取り出す。自動認証がイネーブルになっている場合は、手動認証なしで取引を継続する。しかし、自動認証がイネーブルになっていない場合またはストアされた認証情報を認識しない場合は、手動認証を要求する。自動認証を用いることにより、ユーザはどんな識別情報も手動入力せずに取引に関係する情報を入力することができる。また、取引を継続する準備ができるまで手動認証を延期する。

(もっと読む)

データ管理システム及びデータ管理方法

【課題】預託された秘密情報を二次利用するSaaS事業者等に対し、預託側のポリシーで設定されるアクセス制御を実現し、秘匿制御を預託側で行う。

【解決手段】データ管理システムは、データベース30とデータベース管理装置20と暗号鍵管理装置10とを具備する。データベース30は、預託者が預託し、第1暗号鍵で暗号化された秘密情報を保持する。データベース管理装置20は、第1暗号鍵を保持しているとき、アプリケーションプログラム40の要求に応答し、データベース30の秘密情報を第1暗号鍵で復号化して提供する。暗号鍵管理装置10は、預託者のポリシーに基づき、第2暗号鍵を生成してデータベース管理装置20に配信する。データベース管理装置20は、秘密情報を第1暗号鍵で復号化し、第2暗号鍵で再暗号化してデータベース30に格納する。データベース管理装置20は、第1暗号鍵を削除し、第2暗号鍵を保持しないか又は秘匿する。

(もっと読む)

ID管理プログラム

【課題】ユーザIDの状態を柔軟に管理することのできるID管理プログラムを提供する。

【解決手段】ユーザIDの状態として、「予定削除」という新たな状態を導入する。ID管理サーバの管理者などがID削除作業を行い、ID管理プログラムにその旨を指示する。ID管理プログラムは、削除するユーザIDについての指定を受け、指示されたユーザIDが有効であるか否かを判断する。ユーザIDが有効であれば、削除するよう指示されたユーザIDのライフサイクルに「予定削除」が指定されているか否かを判断する。「予定削除」が指定されていれば、削除するよう指示されたユーザIDの状態を「予定削除」に変更し、その旨をユーザIDファイルに記録する。「予定削除」状態にセットされたIDは、その時点で一時的に使用不可となり、所定の有効期限が経過した時点で物理的に削除される。

(もっと読む)

121 - 140 / 708

[ Back to top ]