Fターム[5B285CA22]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 秘匿・隠蔽 (178) | 接続元を秘匿・隠蔽するもの (115)

Fターム[5B285CA22]の下位に属するFターム

端末の匿名化・個人情報採取制限 (79)

Fターム[5B285CA22]に分類される特許

1 - 20 / 36

身元確認システムおよび身元確認方法

【課題】複数の身元保証機関の中から、ユーザが使用する携帯端末の身元保証機関を用いて当該ユーザの身元を確認する。

【解決手段】身元確認依頼サーバ3は、身元確認基盤サーバ2に身元確認依頼を送信する身元確認依頼手段31と、認証結果のアドレス情報を用いて認証結果を取得する取得手段32とを有し、身元確認基盤サーバ2は、身元保証サーバの選択指示をユーザ端末4から受け付ける選択指示受付手段21と、生成した第1のパスワードを携帯端末5に送信するともに、ユーザ端末4から入力された第2のパスワードと第1のパスワードが一致するかを認証するパスワード認証手段23とを有し、身元保証サーバ1は、ユーザ端末4から入力されたユーザ情報をユーザ情報記憶手段12を参照して認証し、認証結果を認証結果記憶手段13に記憶する認証手段11と、認証結果のアドレス情報を身元確認依頼サーバ3に送信する送信手11段とを有する。

(もっと読む)

身元確認システムおよび身元確認方法

【課題】複数の身元保証機関の中からユーザに応じて選択された身元保証機関で当該ユーザの身元を確認し、この身元確認結果を依頼元が利用できるようにする。

【解決手段】身元確認依頼サーバ3は、ユーザの身元確認依頼を送信する身元確認依頼手段31と、認証結果のアドレス情報を用いて認証結果を取得する取得手段32とを有し、身元確認基盤サーバ2は、いずれかの身元保証サーバ1の選択指示をユーザ端末4から受け付ける選択指示受付手段21と、選択指示で選択された身元保証サーバ1に身元確認要求を送信する身元確認要求手段22とを有し、身元保証サーバ1は、ユーザ端末4から入力された認証情報をユーザ情報記憶手段14を参照して認証し、認証結果を認証結果記憶手段15に記憶する認証手段13と、認証結果記憶手段15に記憶された認証結果のアドレス情報を身元確認依頼サーバ3に送信する送信手段13とを有する。

(もっと読む)

匿名認証システム、匿名認証方法、匿名認証プログラム

【課題】被認証者装置のユーザが特定のグループに属するか否かを正確に認証判定する。

【解決手段】被認証者装置20から送り込まれた認証用データから暗号文を抽出すると共に、ユーザ装置により指定された検証補助装置40に対して暗号文を転送する検証装置30と、予め設定されたメンバリストにユーザ識別子が含まれる場合に、秘密鍵に対応して予め設定された公開鍵を利用して復号されたユーザ署名の検証を行い、この検証の結果を検証装置30に対して通知する検証補助装置40を備えた匿名認証システムであって、検証装置30は検証補助装置40から送り込まれたユーザ署名の検証結果が全て受理を示す場合に認証要求に対する認証成功を提示する。

(もっと読む)

生体認証システムにおける、生体情報の登録方法、テンプレートの利用申請の方法、および、認証方法

【課題】生体認証サービスシステムにおいて登録局が匿名IDを付与する場合、ユーザがアプリケーション事業者に対して生体認証の利用申請をする際に、アプリケーション事業者に対して匿名IDと実際のユーザIDの紐付けの正当性を保証する。

【解決手段】生体認証サーバ、アプリケーションサーバ、登録局、クライアントを含む生体認証サービスシステムにおいて、登録局での生体情報登録時にユーザの個人情報のハッシュ値のみを保管させる。アプリケーションサーバに対するテンプレートの利用申請時には、個人情報を再度入力し、そのハッシュを先に登録局に保管していたハッシュと照合し、利用申請しているユーザと登録局で生体情報を登録したユーザが同一であることを確認する。また、ユーザごとに異なる秘密情報を個人情報に追加することで、ユーザごとに一意のデータを作成し、そのハッシュの照合によってユーザを正しく識別する。

(もっと読む)

情報処理装置、情報処理方法、プログラム、サーバ装置、及び情報処理システム

【課題】ネットワーク上の悪意のあるサイト等に、ユーザの現在地の情報が送信されてしまう可能性を抑えることができる情報処理装置、情報処理方法、プログラム、サーバ装置、及び情報処理システムを提供すること。

【解決手段】本発明では、現在地情報を要求するWebサイトのアドレス情報、現在時刻情報、日付情報及び現在地情報に基づいて条件設定値(A〜D)が設定される。そして条件設定値に基づいてユーザの現在地の情報としての携帯端末の現在地情報をWebサイトに送信するか否かが判定される。また誤差追加エリアについての条件設定値Eに基づいて、現在地情報の代わりに、現在地にランダムな誤差が追加された仮位置情報をWebサイトに送信するか否かが判定される。これにより上記各条件設定値を適宜設定することで、悪意のあるWebサイト等に、ユーザの現在地の情報が送信されてしまう可能性を抑えることができる。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

集積回路の認証

【課題】チップの識別表示の偽造を防止する。

【解決手段】デバイスのグループは、共通の設計に基づいて製造され、各デバイスは、グループ内でそのデバイスに対して一意なものである対応する複数の測定可能な特性を有し、各デバイスは、測定可能な特性を測定するための測定モジュールを有する。デバイスのグループのうちの1つのデバイスの認証は、デバイスの複数の測定可能な特性のうちの1つ以上を選択的に測定することにより、可能となる。

(もっと読む)

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

サービス提供システム、利用者ID管理方法および利用者ID管理プログラム

【課題】第三者による利用者の情報の名寄せを防止可能なサービス提供システムを提供する。

【解決手段】電子私書箱サーバP1が利用者IDとして付与する私書箱管理IDとサービス提供サーバS1等が利用者IDとして付与するサービス管理IDとの対応付けを、利用者をユニークに特定可能でかつ利用者には非公開の統合IDを介して電子私書箱サーバP1と連携して行う統合ID管理サーバJ1を備える。電子私書箱サーバP1は、私書箱管理IDと統合IDとの対応関係を登録した私書箱用ID対応テーブル10により、端末T1等からのアクセス要求に付された私書箱管理IDを統合IDに変換して統合ID管理サーバJ1に転送し、統合ID管理サーバJ1は、統合IDとサービス管理IDとの対応関係を登録した統合ID管理用ID対応テーブル20により、アクセス要求に付された統合IDをサービス管理IDに変換してサービス提供サーバS1等に送信する。

(もっと読む)

ピアツーピアネットワーク

ピアツーピアネットワーク(22)へアクセスネットワーク(14)を介して接続されるユーザ(12)のアイデンティティ(IP)を、前記ピアツーピアネットワーク(22)の他のユーザ群(12)から保護するための、アクセスネットワーク(14)、コンピュータソフトウエア及び方法である。この方法は、前記ピアツーピアネットワーク(22)を使用するための、前記ユーザ(12)からのリクエストであって、前記ユーザの第1のアイデンティティ(IP)と前記ユーザ(12)によって記憶されるあるいは指定されるコンテンツに関連するデータを少なくとも含むリクエストを、前記アクセスネットワーク(14)において受信するステップと、前記ユーザ(12)の前記第1のアイデンティティ(IP)とは異なる第2のアイデンティティ(IPp2p)と、該第1のアイデンティティ(IP)とを関係付けるステップであって、前記第2のアイデンティティ(IPp2p)と前記ユーザの前記第1のアイデンティティ(IP)との間の関係が前記アクセスネットワーク(14)によって生成される、ステップと、前記ユーザ(12)の前記第1のアイデンティティ(IP)が、前記ピアツーピアネットワーク(22)へ提供されないように、前記リクエストによるコンテンツに関連する前記データとともに、前記第1のアイデンティティ(IP)に代えて前記第2のアイデンティティ(IPp2p)を前記ピアツーピアネットワーク(22)へ送信するステップと含んでいる。 (もっと読む)

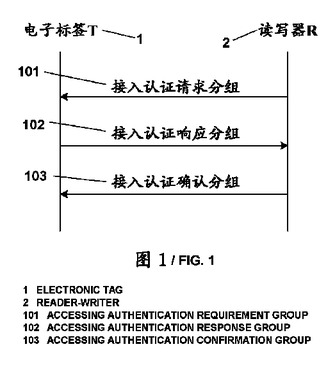

事前共有キーによる匿名認証方法、リード・ライト機、電子タグ及び事前共有キーによる匿名双方向認証システム

事前共有キーによる匿名認証方法、リード・ライト機、電子タグ及び事前共有キーによる匿名双方向認証システムを提供した。当該方法は、以下のステップ、1)リード・ライト機が電子タグへアクセス認証要求パケットを送信すること、2)電子タグはアクセス認証要求パケットを受信した後にアクセス認証応答パケットを作成してリード・ライト機へ送信すること、3)リード・ライト機はアクセス認証応答パケットを受信した後にアクセス認証確認パケットを作成して電子タグへ送信すること、4)電子タグはアクセス認証確認パケットに基づいて確認を行うことを含む。  (もっと読む)

(もっと読む)

認証システム、認証方法、ならびに、プログラム

【課題】あるグループ内のサブグループにおいて、通信の複雑さを抑制して効率良く認証を行うための認証システム等を提供する。

【解決手段】端末装置111(U[1],…,U[t],…,U[m])はそれぞれの公開鍵Y[1],…,Y[t],…,Y[m]を公開し、端末群131の代表701は、種Rを生成して認証装置121に送信し、認証装置121は、チャレンジbを生成して端末群131に送信し、端末群131の端末装置111(U[1],…,U[t])の秘密鍵W[1],…,W[t]から応答d[0],…,d[m]を生成して認証装置121に送信し、認証装置121は、種R、公開鍵Y[1],…,Y[t],…,Y[m]、チャレンジbを参照して端末群131の匿名グループ認証を行う。

(もっと読む)

転送装置、転送システム、転送方法および転送プログラム

【課題】 取引者の情報を十分に秘匿しないシステムを使用した取引を通じて、必要以上に取引者の情報が相手に知られる。

【解決手段】 本発明の一例の転送装置は、記憶部と、第1端末から、第2端末アドレス、第1情報、第2情報および第1端末アドレスを入力する入力部と、第1情報に対応づけて第1端末アドレスを記憶部に格納する送信格納部と、第2端末に第1情報および第2情報を送信する送信部と、第2端末から第1情報および第3情報を受信する受信部と、第1情報に基づいて記憶部から第1端末アドレスを取得して、第1端末に第1情報および第3情報を出力する出力部とを備える。

(もっと読む)

情報送信端末装置およびコンピュータプログラム

【課題】 コンピュータ間通信における利便性も確保しつつ情報漏洩を抑制し、さらに電子ファイルの散在を制限すること。

【解決手段】 情報送信端末装置は、電子ファイルにおけるメッセージデータとフォーマットデータとに分割して作成する。電子ファイルの受信者における受信ポリシーを定めるポリシー情報の入力を受け付け、フォーマットデータおよびポリシー情報を、所定の情報受信端末装置に送信する。その受信端末装置では、ポリシー情報とフォーマットデータを保持し、受信者がファイルを閲覧する場合に、一部または全部を含むメッセージデータの要求を行う。情報送信端末では、その要求がポリシー情報と比較して正当か否かを判断し、判断結果からポリシー情報が正当である場合に、情報受信端末装置に対してメッセージデータの送信が行われ、ビューワによってメッセージデータを含む所定のデータを閲覧可能とする。

(もっと読む)

履歴管理装置

【課題】サービス提供者には、サービスを要求した利用者が分からない。また,管理者も利用者のプライバシ保護の点から、サービスの詳細な情報を受け取らない場合は、会員が履歴を管理しなければならないため、子供が匿名でサービスを受ける場合、親は子供がどの様なサービスを受けているか確認できない。

【解決手段】会員の署名鍵に基づいて会員により選択された商品またはサービスの販売または提供対象の商品サービス要求情報を生成し、この生成された商品サービス要求情報に対して、検証装置による検証の結果、問題ないと判断された場合に、当該検証装置からの商品またはサービスの販売または提供を受理する。また、この受理した商品またはサービスの受理の履歴である履歴情報を記憶し、この履歴情報を特定の履歴暗号鍵に基づいて暗号化するとともに、この暗号化された履歴情報を当該履歴暗号鍵に基づいて復号する。

(もっと読む)

WEBシステム、サーバ、プロキシサーバ、通信方法及びプログラム

【課題】内部サーバの隠蔽度を維持しつつ、内部サーバ台数が多い場合にも全体の運用管理が煩雑になることがないWEBシステムを提供する。

【解決手段】アクセスが制限された内部Webメールサーバ105〜107等にクライアント101a〜クライアント101nからネットワーク2000を介してアクセスするためのWebメールシステムにおいて、クライアント101a〜クライアント101nと内部Webメールサーバ105〜107等の間に配置されたリバースプロキシサーバ103及び104等が、クライアント101a〜クライアント101nからの処理要求に暗黙的に埋め込まれた、内部Webメールサーバ105〜107等へのアクセスのために予め付与された所定のサーバ識別情報を抽出し、抽出した当該サーバ識別情報に基づいて所定の内部Webメールサーバを選択し、選択した内部Webメールサーバに対して当該処理要求を送信する。

(もっと読む)

コンテンツ配信システム、コンテンツ配信方法、端末装置、対象装置、および参照装置

【課題】ユーザ側の固有情報が第三者に知得されることなくコンテンツを配信する。

【解決手段】端末装置10により2つのセッションキーSK1とSK2を生成して、一方のセッションキーSK1を対象装置20および対象参照装置30経由で端末参照装置35へ送信し、他方のセッションキーSK2を端末参照装置35へ直接送信し、端末参照装置35において2つの異なる経路で送られたセッションキーを照合する。また、対象参照装置30は対象装置20からのスポットIDおよびコンテキストIDに基づいてコンテンツを取得するための情報(URL)を端末参照装置30へ送信する。上記セッションキーの照合ができた場合に、このURLが端末装置10へ送信され、端末装置10は当該URLに応じたコンテンツをコンテンツ格納装置40から取得する。

(もっと読む)

匿名認証システム

【課題】十分な匿名性で、しかも計算コストと通信コストが高くならない匿名認証システムおよびそれをもちいて構成する匿名通信路の匿名サービス利用ネットワークと秘匿性の高い匿名マッチングシステムを提供する。

【解決手段】 匿名認証システム100は、ユーザの端末装置200とサーバの認証装置300が、インターネットのような安全ではない通信路110により接続されて互いに通信を行い、個人を特定しないで利用者を認証する。パスワードを用いた匿名認証に対して過去に生成したデータを再利用したとしても安全性を損なわないようにして、2回目以降の処理を軽くする。また、匿名認証システムを用いて、匿名サービス利用ネットワークおよび匿名マッチングシステムが提供される。

(もっと読む)

ネットワークシステム、サーバ、DDNSサーバおよびパケット中継装置

【課題】 DoS攻撃やバッファオーバーフロー攻撃などの攻撃は,IPアドレス,ポート番号を公開しているサーバに対して,特に顕著である.また、フィルタで不正アクセスを止める手段は,セキュリティ対策として有効な手段の一つではあるが,フィルタのみの対策ではなく幾重にもセキュリティ対策を施しておくことが,不正アクセスに対して重要である。

【解決手段】 IPアドレス,ポート番号を公開しているサーバで不審なパケットを検知した場合,サーバのIPアドレスを変更するとともに,不審なパケットを送信したユーザの送信元IPアドレスをDDNSサーバへ通知し、DDNSサーバは,該IPアドレスを攻撃者のIPアドレスとして登録する. DDNSサーバでは,一つのドメイン名に対し真のIPアドレスと偽のIPアドレスを保持しており、攻撃者から問い合わせがあった場合には偽のIPアドレスを教える。

(もっと読む)

パーシステンス/匿名識別子を利用したネットワーク処理および情報処理システムおよび方法

グローバルな固有識別子(GUID)に関するネットワーク処理および情報処理システムおよび方法を開示する。1実施形態においては、固有の識別子(UID)をウェブバウンド要求に挿入する方法が提供される。この方法は、ブラウジングセッションに関するウェブバウンド要求を処理するコンテクストにおいて、MAC/ネットワークレイヤ処理中に、非個人/デバイス情報を抽出する段階と、非個人/デバイス情報に基づいて作成された匿名UIDを処理する段階と、UIDをウェブバウンド要求内のHTTPヘッダまたは他の拡張可能位置に挿入する段階とを備える。実施形態はさらに、UIDのグローバルパーシステンスを、MAC/ネットワークレイヤ処理中の非個人/デバイスデータのに応じて実行する段階を含む。 (もっと読む)

1 - 20 / 36

[ Back to top ]