Fターム[5B285CA25]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 秘匿・隠蔽 (178) | 接続元を秘匿、隠蔽するもの (23) | 接続先アドレスの秘匿 (13)

Fターム[5B285CA25]に分類される特許

1 - 13 / 13

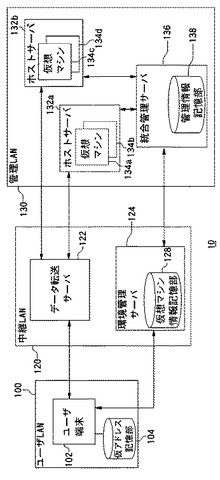

仮想環境データ転送システムおよび仮想環境データ転送装置

【課題】仮想化環境において直接のアクセスが制限された装置間でデータを転送するための技術を提供する。

【解決手段】仮想環境データ転送システム10において、仮想マシン134は、ホストサーバ132上で稼働する。データ転送サーバ122は、ホストサーバ132と、ユーザ端末102に接続されている。ユーザ端末102は、仮想マシン134が作成したデータの転送を要求するデータ転送要求をデータ転送サーバ122に送信する。データ転送サーバ122の要求処理部は、データの種類が転送条件を満たす場合に、データ転送要求に含まれたIPアドレスとポート番号との第1の組み合わせを第2の組み合わせに置換し、データ転送要求をホストサーバ132に転送する。

(もっと読む)

ネットワークセキュリティシステムおよび方法

【課題】独自のハードウェアおよび独自のプロトコルスタックの実装を不要にし、さらにアプリケーション層に対する設定の手間を軽減し、ステルス性とセキュリティ性に優れる。

【解決手段】仮想ネットワークドライバ6Aと仮想ネットワークインターフェース6Bでソフトウェア構成した仮想ネットワークデバイス6をカーネル空間に設け、この仮想ネットワークデバイスは通信端末のIP層(ネットワーク層)3とネットワークインターフェース(物理ネットワークデバイス)4の間に介挿し、仮想ネットワークデバイスはパケットを受信してからIPアドレスを割り当てることで、受信パケットをアプリケーション層まで遷移できるようにした。

(もっと読む)

ユーザ認証方法、ユーザ認証システム、サービス提供装置、及び認証制御装置

【課題】サービス提供装置や認証装置への不正行為の抑制とユーザの個人情報保護とを行うことが可能なシングルサインオン技術を提供する。

【解決手段】ユーザ端末装置が、ユーザ識別子を含む第1認証要求情報をサービス提供装置に送信する。サービス提供装置は、第1データベースを検索し、第1認証要求情報が含むユーザ識別子に対応付けられた匿名識別子を抽出する。サービス提供装置は、抽出された匿名識別子を含む第2認証要求情報を認証制御装置に送信する。次に、認証制御装置が、第2データベースを検索し、第2認証要求情報が含む匿名識別子に対応付けられた認証装置の宛先情報を抽出する。認証制御装置は、抽出された宛先情報によって宛先が特定される認証装置に対し、第3認証要求情報を送信する。第3認証要求情報が送信された認証装置は、ユーザ端末装置を利用するユーザの認証処理を行う。

(もっと読む)

情報処理システム、情報処理装置及び情報処理方法並びにプログラム。

【課題】複数の情報処理装置を連携させてジョブ処理を行なうシステムにおいて、情報の安全性を高めること。

【解決手段】 連携元情報処理装置102が、連携先情報処理装置101と連携してジョブを実行可能な情報処理システムにおいて、連携元情報処理装置102から連携先情報処理装置101に連携ジョブの実行を指示する。連携先情報処理装置101において、実行を指示された連携ジョブの状態を表示する場合に、連携元情報処理装置102に対して問い合わせ、連携元情報処理装置101からの応答に応じて、連携ジョブの状態について少なくとも一部の情報の表示を制限する。

(もっと読む)

コンテンツ管理システム

【課題】

既に有効なコンテンツをダウンロードしているユーザに対し、同じコンテンツを重複してダウンロードできる仕組みを提供する。

【解決手段】

コンテンツを配信するシステム側で、ユーザが購入しようとしているコンテンツは、そのユーザが既にダウンロードしている有効期限内のコンテンツであるか否かを調べ、そうである場合は、重複買いのための新しいコンテンツID、DL情報、メタ情報を用意して、同じコンテンツの重複買いを可能とする。

(もっと読む)

ファイル検索装置及びファイル検索プログラム

【課題】セキュリティ上の危険を回避しつつ、より多くの端末から情報を検索するファイル検索装置を提供する。

【解決手段】ファイル検索装置は、同グループの装置のアドレスのみを記憶し、グループ外の装置に対しては経路情報を記憶している。経路情報には仮ID(自身割当てのID)及び本ID(グループの装置割当てのID)が記憶される。装置Eが装置Eに仮ID「E1」、装置Cに「E2」、装置Fに「E3」を割り当てる。装置Fでは、装置Cに仮IDを割当て、本ID「E2」を対応させる。装置Fがファイル検索を装置Cに依頼する場合、同グループの装置Eへ宛先「E2」の依頼情報を送信する。装置Eは同グループの装置Cに依頼情報を送信する。装置Cではファイル検索を行うが、自身のアドレスは装置Fに知られない。装置Cの結果情報は装置Eへ送信され、装置Cから装置Fへ送信される。装置Fは、アドレスを知らない装置Cの検索結果も取得できる。

(もっと読む)

遠隔機器制御システム

【課題】セキュリティ性を向上できる遠隔機器制御システムを提供する。

【解決手段】制御電文は、管理サーバ3から、分散ネットワークの中間ノード5a、5bを経由し、さらに末端側の機器管理ノード5c、5dを経て、被制御機器7に送られる。中間ノード5a、5bは、制御電文の処理デバイス名情報と次送信先情報を関連づけるデバイスマッピング情報を含むルールファイルを参照して、制御電文に次送信先情報を付加する。機器管理ノード5c、5dは、処理デバイス名情報と最終送信先情報を関連づけるデバイスマッピング情報を含むルールファイルを参照して、最終送信先情報を制御電文に付加する。また、被制御機器で必要な下位レベル制御内容情報が、機器管理ノードに保持されており、機器管理ノードで制御電文に付加される。中間ノードが攻撃されても、末端の被制御機器7の情報が容易に分からず、末端機器に容易にアクセスできない。

(もっと読む)

コンテキスト情報管理システム

【課題】 ユーザ情報の秘匿性を保ちつつコンテキスト情報の管理を可能にする。

【解決手段】 ユーザがアカウントを所有するドメインのリストを管理するユーザドメイン管理サーバと、

ユーザのアカウントに対して一時的に発行したワンタイムアカウントを管理するワンタイムアカウント管理サーバを備え、クライアントからのアカウント情報通知要求に対し、ユーザIDに対応したアカウントグループIDと、アカウントグループIDに対して発行されたワンタイムアカウントをクライアントに通知することで、ユーザIDを隠蔽したままユーザのアカウント、コンテキスト情報の管理を可能にする。

(もっと読む)

アドレス更新装置およびその方法

【課題】 システムに対する不正アクセスを有効に排除する。

【解決手段】 サーバ2は、正当にアクセスするPC102からの要求に応じて、様々なサービスを提供する。また、サーバ2は、サーバプログラム20は、所定のタイミングで、ネットワークシステム10におけるマイグレーション処理を行い、不正なPC104による不正なサーバ2へのアクセスを排除する。このマイグレーション処理により、正当にサーバ2にアクセスするPC102が、サーバ2へのデータのアップリンクのために用いるIPアドレスの更新のみが行われ、不正にサーバ2にアクセスするPC104へのIPアドレスの更新が行われずに、正当なPC102によるサーバ2へのアクセスのみの継続が許される。

(もっと読む)

サーバ装置

【課題】通信ネットワーク上に存在する所定の情報資源を識別するためのアドレス情報の存在をアクセスを許可されていない第三者に安易に知られることを防ぐサーバ装置を提供する。

【解決手段】WEBサーバ10の端末認証部101は、麻薬受注システムURLがクライアント端末20から入力された場合に、クライアント端末20の認証を行う。クライアント端末20の認証が失敗した場合に、画面表示制御部102は、あたかも麻薬受注システムURLが存在しないかのように偽装するためのエラー画面G1をクライアント端末20に表示させる。

(もっと読む)

通信装置及び通信方法

【課題】 時計機能をもつ通信装置が時計機能をもたない通信装置にインターネット上のウェブサーバ上のコンテンツを取得させ処理させることができる通信装置を提供する。

【解決手段】 ネットワークを介して通信を行う通信部と、現在時刻を計時する時計部と、時計部からの時刻情報を含んだHTTPヘッダを生成し、コンテンツを管理するサーバ装置のアドレス情報と、コンテンツの処理命令とを含んだHTTPデータを生成して、HTTPヘッダとHTTPデータとを通信部を介してネットワーク上の外部装置に供給する処理部とをもつ通信装置。

(もっと読む)

セキュリティで保護された形でクライアントデバイスを提供するための方法およびシステム

【課題】動的構成プロセス中にクライアントを認証することにより、クライアントをセキュリティで保護された形で提供するための機構を提供すること。

【解決手段】コンフィギュレーション後の認証スキームに依拠するのではなく、本発明は、セキュリティおよび動的構成を組み合わせて、統一されたスキームにする。ネットワークにアクセスしようと試みるいずれのクライアントデバイスも、そのネットワークに関連する構成サーバから構成情報を要求することができるが、サーバは、クライアントがそのネットワーク用の構成情報を受け取ることが許可されたデバイスとして自身を認証することに成功するまで、その要求に応じない。構成サーバは、クライアントが認証プロセスにとりかかることを許すが、クライアントのネットワークへの完全なアクセスを拒否する一時的構成情報をクライアントに提供することができる。

(もっと読む)

暗号で保護されたプレフィクスを用いたインターネットプロトコルネットワーク用のロケーションプライバシー

【課題】各ルータが、情報のパケットを転送するのに必要な情報を取得するが、いかなる追加情報も取得しない。

【解決手段】暗号で保護されたプレフィクス(CPP)は、CPP IPアドレス54とホストの地理的な位置との間のいかなる対応関係も妨げるIPアドレスを生成するのに用いられる。IPアドレスは、多数のセグメントからなるアドレスのプレフィクスに細分化される。各セグメントは、アクセスネットワークドメイン(又は、プライバシードメイン)内のルータの部分集合にのみに知られている暗号化鍵を用いて暗号化される。

(もっと読む)

1 - 13 / 13

[ Back to top ]