Fターム[5B285CA33]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | 追跡(例;アクセス元追跡) (110)

Fターム[5B285CA33]に分類される特許

1 - 20 / 110

異常検知システム、異常検知装置、異常検知方法、プログラムおよび記録媒体

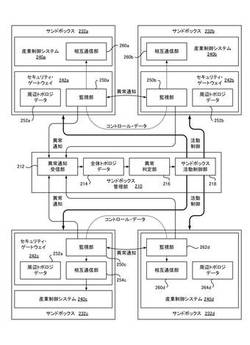

【課題】制御システムにおいて発生する異常を効率的に検知し、異常が認められた制御システムを隔離する異常検知システムを提供する。

【解決手段】異常検知システムは、ネットワークに接続され、それぞれ個別の保護領域内で稼働する複数の制御システムと、制御システム毎に設けられ、当該制御システムと、監視する相手方の制御システムとの間で交換されるデータを検査し、相手方の制御システムに異常が疑われる場合に異常通知を発信する監視部と、複数の制御システム各々の監視部から発信される異常通知を集計して、異常が疑われた制御システムのレピュテーションを評価し、評価結果から基準に照らして異常であると判定された場合に、異常が疑われた制御システムを稼働させている保護領域に対し、少なくとも該保護領域内部からのアウトバウンドのトラフィックを制限させる管理部210とを含む。

(もっと読む)

シンクライアント端末、端末保持データ管理方法、およびプログラム

【課題】通信切断時間が長時間に及んでも、シンクライアント端末で端末保持データを消去することなく安全に管理する。

【解決手段】記憶部16で、アプリケーションで処理するデータの一部または全部からなる端末保持データ16Aを一時的に保持し、一定期間にわたりユーザ操作が行われない場合、機能ロック部17Bで、ユーザ操作に応じた処理の実行を停止し、認証判定部17Cで、処理実行停止時にユーザによる認証要求操作が検出された場合には認証処理部15でユーザ認証を実行し、当該ユーザ認証が成功した場合にユーザ操作に応じた処理の実行を再開し、当該ユーザ認証が失敗した場合、記憶部16の端末保持データ16Aを削除する。

(もっと読む)

認証システム及び認証方法

【課題】複数の認証サーバ間で個人情報を開示すること無くシングルサインオンができ、かつ、不正アクセスがなされた場合に不正アクセスしたユーザの特定が可能な認証システムを得る。

【解決手段】認証システム100は、ユーザがクライアント端末装置1aから業務アプリ4cへのアクセスを要求すると、認証サーバ2aはユーザIDから生成した変換IDとユーザの役職情報を認証サーバ2bに送信し、認証サーバ2bは役職情報に基いてユーザ認証を行った後このユーザの業務アプリ4cへのアクセス情報を変換IDと共にアクセス監査ログテーブル33に記録する。

(もっと読む)

スパムIPアドレスを判別する装置及び方法並びにスパムクエリを判別する装置及び方法

【課題】スパムIPアドレス等を効果的・効率的に判別する装置・方法を提供する。

【解決手段】スパムIPアドレス判別装置1は、特定のIPアドレスを有する端末2から送信されたクエリを抽出する第1のクエリ抽出部11と、そのクエリを送信した端末のIPアドレスを抽出する第1のIPアドレス抽出部12と、そのIPアドレスの端末から送信されたクエリを抽出する第2のクエリ抽出部13と、そのクエリを送信した端末のIPアドレスを抽出する第2のIPアドレス抽出部14と、IPアドレス及びクエリの抽出を交互に繰り返す繰り返し部15と、繰り返し部15によってm hopまで繰り返されたときのIPアドレスの種類数の、n hopまで繰り返されたときのIPアドレスの種類数に対する比が所定の値以上の場合、当初受け付けた特定のIPアドレスをスパムIPアドレスと判別するスパムIPアドレス判別部16とを備える。スパムクエリも同様である。

(もっと読む)

フォレンジックシステム及びフォレンジック方法並びにフォレンジックプログラム

【課題】

特定の者に関係するデジタル文書情報のみを抽出し、訴訟の証拠資料作成のための作業負荷の軽減を図ることができる。

【解決手段】

利用者情報に含まれる少なくとも1人以上の利用者から、特定の者を指定し、指定された特定の者に関するアクセス履歴情報に基づいて、特定の者がアクセスしたデジタル文書情報のみを抽出し、抽出されたデジタル文書情報の文書ファイルそれぞれが、訴訟に関連するものであるか否かを示す付帯情報を設定し、付帯情報に基づき、訴訟に関連する文書ファイルを出力する。

(もっと読む)

フォレンジックシステム及びフォレンジック方法並びにフォレンジックプログラム

【課題】

特定の者に関係するデジタル文書情報のみを抽出し、訴訟の証拠資料作成のための作業負荷の軽減を図ることができる。

【解決手段】

記録されたデジタル情報を表示し、複数の文書ファイル毎に、利用者情報に含まれる利用者のうちいずれの利用者に関連するものであるかを示す利用者特定情報を設定し、該設定された利用者特定情報を記憶部に記録するように設定し、少なくとも一人以上の利用者を指定し、指定された利用者に対応する利用者特定情報が設定された文書ファイルを検索し、表示部を介して、検索された文書ファイルが、訴訟に関連するものであるか否かを示す付帯情報を設定し、付帯情報に基づき、訴訟に関連する文書ファイルを出力する。

(もっと読む)

シンクライアントシステム、シンクライアントサーバ、シンクライアント端末、プログラム及び記憶媒体

【課題】画面転送型のシンクライアントシステムにおいて、端末に表示される機密情報が不正に撮影されて機密情報が流出したときの流出元を特定する。

【解決手段】端末3は、入力情報をサーバ2に送信する(S11)。サーバ2は、アプリケーションを実行し(S12)、サーバ側画面データを作成し(S13)、前回作成したサーバ側画面データと今回作成したサーバ側画面データとを比較し、今回作成したサーバ側画面データの中で差のある部分のみを差分データとして作成し(S14)、差分データに対し、特定パターンを埋め込み(S15)、特定パターンを埋め込んだ差分データを圧縮し(S16)、端末3に送信する(S17)。端末3は、データを受信して解凍し(S18)、前回の端末側画面データに対して、解凍して得た差分データを更新して端末側画面データを作成し(S19)、表示装置37に表示する(S20)。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

軌跡に基づく認証

【課題】特定の環境内での人物または機器の動的な位置、経路、または軌跡を追跡することによって認証および特権の承認を行う認証方法を実現する。

【解決手段】認証システムは、物理的環境内での機器の軌跡を検出することによって当該機器を認証する。機器は、物理的環境内に分散して設けられているセンサと通信する無線送信器を備えている。機器が物理的環境内を移動すると、センサが認証システムに位置情報を送る。認証システムは、機器の軌跡または動的な位置を追跡して、観察された機器の軌跡が予測された軌跡または挙動に一致するか否かに基づいて、機器を認証する。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービスを提供する。

【解決手段】ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

発信源追跡システム、パケット特定情報記録装置、追跡管理装置、通信装置のプログラム及び追跡管理装置のプログラム

【課題】攻撃に用いられたパケットの発信源を特定する場合に、同一セッション内で攻撃端末から送信されたパケットの特定することを可能としたままパケットの誤検知率を低く抑える。

【解決手段】パケットハッシュ記録装置La、Lbは、パケットを傍受し、パケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して記憶する。トレースバックマネージャ装置Mが、追跡対象パケットを用いパケットごとに異なる情報から第1パケット特定情報し、セッションごとに共通した情報から第2パケット特定情報を作成して、通過確認要求メッセージをパケットハッシュ記録装置La、Lbに送信する。パケットハッシュ記録装置La、Lbは、パケットから得たパケット特定情報と、追跡対象パケットから得たパケット特定情報とを比較して、追跡対象パケットの通過の有無を判断する。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

ユーザ情報管理装置、ユーザ情報管理システム、ユーザ情報管理方法及びプログラム

【課題】事業者間で転送されたユーザ情報の追跡を、集中的に管理する管理サーバを設けることなく実現すること。

【解決手段】情報管理装置は、ユーザ情報を含む証明書データの送受信を行うと、リンク識別子に、親装置IDと、子装置IDと、証明書データとを対応付けて転送リンクデータとして記憶管理するため、ユーザ情報を証明書データが送受信された装置をリンク識別子に基づいて辿っていくことができる。証明書データ内のユーザ情報についての追跡や更新等を行う場合には、各情報管理装置1が自装置で記憶しているリンク識別子に基づいて他装置に要求を順に送信していく。

(もっと読む)

不正アクセス解析システム、不正アクセス解析方法、および不正アクセス解析プログラム

【課題】IDSにおける誤検知を低減し精度よく不正アクセスを検知する。

【解決手段】ホスト型IDS10よりネットワーク攻撃のログデータを受信し格納するログ取得部110と、ネットワーク型IDS20より前記ログデータが示すパケット送信元のIPアドレスに基づいて当該IPアドレスを送信元とするパケットデータを取得し格納するパケットデータ取得部111と、攻撃パターン解析で得たパターンが未登録であれば記憶装置101に新規登録し登録済みであれば該当パターンのネットワーク攻撃に対する対処レベル値を上昇させるパターン解析部112と、パターンの新規登録ないし対処レベル値の変化を検知し新たなパターンないし対処レベル値の変化に対応した新たなシグネチャでネットワーク型IDS20のシグネチャを更新するシグネチャ更新部113とから不正アクセス解析システム100を構成する。

(もっと読む)

情報通信装置、検証サーバ、通信システム、通信データの漏洩元特定方法及び通信データの漏洩元特定プログラム

【課題】送信元の利用者端末から中継サーバを経由して宛先の利用者端末へ通信データを送信する通信システムにおいて、通信データが漏洩した場合に、その漏洩元を特定可能とすることを目的とする。

【解決手段】各利用者端末と各中継サーバとは、通信データに自己の識別情報を埋め込んで、通信データを宛先側へ送信する。また、各利用者端末と各中継サーバとは、埋め込んだ識別情報を抽出するために必要な埋め込み情報と識別情報とを検証サーバ105へ送信する。検証サーバ105は、埋め込み情報と識別情報とを蓄積する。通信データが漏洩した場合、検証サーバ105は、通信データに埋め込まれた識別情報を埋め込み情報に基づき抽出して、抽出した識別情報と蓄積した識別情報とを比較することにより、通信データの漏洩元を特定する。

(もっと読む)

認証サーバ

【課題】認証サーバにてユーザの状態をトレースする。

【解決手段】RADIUSサーバ(認証サーバ)31内に、ユーザトレース機能を有するトレース情報管理部36を設け、ユーザ毎にユーザ端末のIPアドレスとMACアドレス、ユーザ端末が繋がっているパケット中継装置のIPアドレスとポート番号、ログイン時間、ログアウト時間をトレース情報管理DB60に格納する。これらの情報は、認証サーバ31が認証とアカウンティングのためにユーザ属性管理DB50に保持しているユーザ毎の属性、及びパケット中継装置のARPテーブルと認証ログから取得する。これらの情報を照合することによって、各ユーザが任意の時刻にどこに存在し、どの端末でアクセスしているかをトレースすることができる。

(もっと読む)

コンピュータ監視システム、コンピュータ、プログラム、記録媒体、及びコンピュータ監視方法

【課題】コンピュータが不正使用調査の対象であることを明確にする。

【解決手段】コンピュータ10及び情報収集管理装置20を含むコンピュータ監視システム1において、コンピュータ10は、コンピュータ10が監視対象である場合、起動時又はログイン時に不正使用調査の対象となりうる旨をユーザに警告する警告手段と、コンピュータ10が監視対象である場合、コンピュータ10の識別情報を情報収集管理装置20に送信する識別情報送信手段とを有し、情報収集管理装置20は、コンピュータ10から送信されるコンピュータ10の識別情報を記憶媒体に格納する格納手段と、その格納手段によって格納された情報を表示する表示手段とを有する。

(もっと読む)

端末装置監視システム

【課題】セグメント単位の複数のネットワークを形成する業務用コンピュータを特定しつつ、コンピュータの各種複数のネットワーク情報を監視サーバに監視させることができる端末装置監視システムを提供する。

【解決手段】端末装置監視システム10は、ネットワーク11〜13を形成する業務用コンピュータ11A〜11C,12A〜12C,13A〜13Cと、それらを監視する監視サーバ14とを備え、コンピュータ11A〜11C,12A〜12C,13A〜13Cは、その通信ポートを通ったネットワーク情報を取得するネットワーク情報取得手段と、ネットワーク情報をテキスト形式に変換して監視サーバ14に転送するネットワーク情報転送手段とを有する。監視サーバ14は、コンピュータ11A〜11C,12A〜12C,13A〜13Cから転送されたネットワーク情報を収集し、出力するネットワーク情報収集手段及びネットワーク情報出力手段とを有する。

(もっと読む)

攻撃判定装置及び攻撃判定方法及びプログラム

【課題】監視対象ネットワークに対する攻撃の有無を精度よく判定する。

【解決手段】攻撃分類情報記憶部123が、攻撃があった場合にパラメータ値が閾値を超える評価パラメータのパターンが示される攻撃分類情報を記憶し、パラメータ検知情報受信部118が、異常検知装置112から、監視対象ネットワーク114でのトラフィック異常の検知を通知する検知情報116を受信し、ログ集計部119が、ルータ101等の監視対象ネットワーク114内の機器で生成されたログをログ収集装置109を介して取得し、特徴変化検出部120が、ログ集計部119でのログ集計結果に基づき、複数種の評価パラメータごとにパラメータ値が閾値を超えているか否かを判定し、攻撃判定部121が、特徴変化検出部120の判定結果と攻撃分類情報とを照合して、監視対象ネットワーク114に対する攻撃の有無を判定する。

(もっと読む)

セキュリティシステム、セキュリティプログラム及びセキュリティ方法

【課題】施設利用等のセキュリティに関し、認証要求の回数を低減して利便性を高めるとともに、認証により付与された利用権限の他人利用を防止し、又は、施設利用等のセキュリティに関し、一度認証したら毎回認証を行わなくても利用権限を維持し、利用権限のない他人利用を防止する。

【解決手段】利用者に認証により利用権限を付与し、一旦利用権限が付与された利用者は認証の省略を可能にして利便性を高めるとともに、利用者が他の利用者との距離に応じ(他人との接触等)、利用権限を変更することにより、利用権限のない他人の権限利用を防止する。認証回数の低減による利便性の向上に対し、利用者間の距離(接近)により利用権限を変更し、利用権限がない部屋やPCログイン等の利用を防止することにより、セキュリティの低下防止と利便性向上とを図っている。

(もっと読む)

1 - 20 / 110

[ Back to top ]