Fターム[5B285CA34]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 監視・検出・修復 (2,174) | ファイアウォール (241)

Fターム[5B285CA34]に分類される特許

201 - 220 / 241

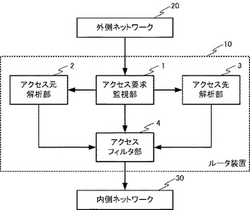

ネットワーク接続制御方法および装置

【課題】

ネットワークの安全性を維持するとともに、外部からのアクセス制限を緩和することのできるネットワーク接続制御方法および装置を提供する。

【解決手段】

アクセス要求監視部1が外部ネットワーク20からのアクセス要求から、アクセス元情報とアクセス先情報を取得し、アクセス元解析部2がアクセス元情報からアクセス元信頼度を算出し、アクセス先解析部3がアクセス先情報からアクセス先機密度を算出する。そして、アクセスフィルタ部4がアクセス元信頼度とアクセス先機密度に基づいて当該アクセス要求の通過の可否を判断する。

(もっと読む)

セキュリティ監視装置、セキュリティ監視方法、及びプログラム

【課題】 セキュリティインシデントを早期に発見し、早期に対策を講ずることができるようにする。

【解決手段】 セキュリティ監視対象システムと外部ネットワークとの間に構築されたファイアウォール10と、ファイアウォール10から通信のログを収集するログ収集サーバ20と、ログを解析してセキュリティ監視対象システムで発生しているセキュリティインシデントを検出する解析サーバ30と、セキュリティインシデントの発生に関する事象発生情報を記憶するデータベース40と、セキュリティインシデントの検出を伝える電子メールを所定の宛先に対して送信するメールサーバ50と、電子メールを受信して事象発生情報の閲覧を要求する顧客端末60と、データベース40から事象発生情報を取り出して顧客端末60に送信するWebサーバ70とを備える。

(もっと読む)

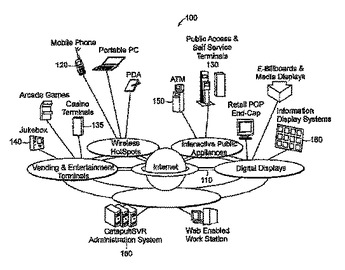

インテリジェントデバイスのネットワークを管理する装置および方法

サーバと通信しているインテリジェント装置のネットワークの管理のシステムおよび方法を開示する。ネットワークの一部である各インテリジェント装置に対して、前記装置と関連するクライアント処理は、指示に関する前記サーバへのクエリの発行を引き起こす前記装置にクエリを発行する。前記クライアント処理の結果として、前記クエリへの制御可能な応答において、前記サーバは、(i)前記装置と関連した使用のために、データおよび指示のうち少なくとも1つを、前記装置にとってローカルの格納のためにダウンロードするステップ、および(ii)前記装置に関するデータをアップロードするステップのうち少なくとも1つを引き起こす。  (もっと読む)

(もっと読む)

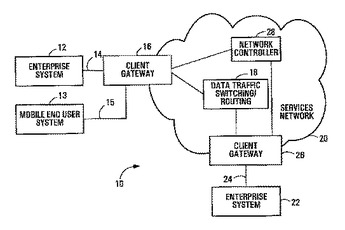

ネットワークサービスインフラシステムおよび方法

ネットワークサービスインフラシステムおよび方法が開示されている。サービスネットワーク内で利用可能なサービスネットワークおよびネットワークサービスへのクライアントアクセス用のポリシーは、クライアントゲートウェイで実行される。クライアントゲートウェイで認証および許可されると、サービスネットワークのクライアントはサービスネットワーク内で(1つまたは複数の)独自のネットワークサービスを利用可能にする、サービスネットワークの他のクライアントによって提供されたネットワークサービスを使用する、またはその両方を行うことができる。ポリシーは、サービスネットワーク内で中央管理され、クライアントゲートウェイに分配される。ポリシー、ネットワークサービスに関連する情報、場合によっては他の情報を記憶する様々なレジストリも提供することができる。  (もっと読む)

(もっと読む)

セキュリティ情報交換による評価指標算出に基いたセキュリティ管理装置、セキュリティ管理方法、およびセキュリティ管理プログラム

【課題】機密性を損なうことなく、相互接続されるネットワーク間での通信のセキュリティ確保に貢献する。

【解決手段】セキュリティ管理装置1により、自己のネットワークAに接続された各コンピュータについて脆弱度指標あるいは危険度指標を算出し、これらの指標を他のネットワークBへ通知するために送信するとともに、他のネットワークBについての脆弱度の指標あるいは危険度の指標を受信する。これにより、それぞれの指標がネットワークA,B間で相互に交換されるので、各ネットワークA,Bでは、これらの指標を参照することにより他のネットワークの安全性を確認することが可能となる。これにより、各ネットワークA,Bでは、安全性の低いネットワークへの接続を制限する等の措置をとることが可能となる。処理履歴を公開するようなことは行わない。

(もっと読む)

アクセス制御システム、これに用いる端末及びゲートウェイ装置

【課題】 ネットワークを介して所定のサーバへのアクセスを適切に制御すること。

【解決手段】 端末1が、内部ネットワークに接続された状態でアクセス可能なサーバ31を検出するサーバ検出手段と、検出されたサーバに基づく固有のアクセス制御用データを生成して当該端末内に記憶するアクセスデータ生成手段と、外部に持ち運ばれ外部ネットワークを介してサーバへのアクセスを要求する際に記憶されたアクセス制御用データをゲートウェイ装置2に送信するアクセス要求手段と、を備え、ゲートウェイ装置2が、端末1にて生成されたアクセス制御用データを記憶するアクセスデータ記憶手段と、端末1からアクセス要求手段によるアクセス要求時に送信されたアクセス制御用データとアクセスデータ記憶手段に記憶されたアクセス制御用データとに基づいて端末のサーバに対するアクセスを許可あるいは不許可するアクセス許可手段と、を備えた。

(もっと読む)

セキュリティシステム、セキュリティ方法及びそのプログラム

【課題】ウィルス対策ベンダーが提供する対策パッチ等が提供されていない未知のウイルスに対するごく初期段階での特定は困難である。これらのウィルスは、感染が短時間で大規模化する場合が多く、短時間での感染検知、初動対策が必要となってきている。

【解決手段】ウィルス監視装置は、対策を受ける複数企業のハードウェア資産情報、ネットワーク構成情報、それらに基づくネットワーク稼働状態などの監視情報など、これらを統合した機能を提供することで、ウィルス感染の疑いがあり対策が必要な、企業システムへの感染連絡とサービスマンの現地派遣などの事後対策が早期実施可能となる。感染していない企業システムに対しても、同一のサービスを提供されている他社の感染情報、感染の疑いのある段階での情報入手ができるため事前に対策実施することが可能となる。

(もっと読む)

ネットワーク接続制御システム、ネットワーク接続制御方法、およびネットワーク接続制御プログラム

【課題】セキュリティレベルの低いユーザの情報端末あるいはサービス提供者のサーバがネットワークに接続することによる被害の発生を防止する。

【解決手段】ネットワーク接続制御システム1をユーザの情報端末2とサービス提供者のサーバ3にネットワーク4を介して接続可能に設け、ネットワーク接続制御システム1における脆弱性管理部11により情報端末2とサーバ3のそれぞれの脆弱性を管理し、リスクレベル計算部12により情報端末2とサーバ3について脆弱性レベルに基づくリスクレベルを計算し、接続判断部13によりリスクレベルと本システム1への接続に必要な接続ポリシーを示す第1閾値とを比較して情報端末2とサーバ3について本システム1への接続の可否を判断する。また、接続判断部13により、情報端末2のリスクレベルとサーバ3への接続に必要な接続ポリシーを示す第2閾値とを比較して情報端末2のサーバ3への接続の可否を判断する。

(もっと読む)

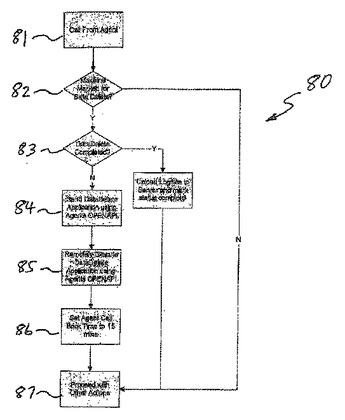

永続的サービスエージェント

様々なサービス(例えば、データ削除、ファイアウォール保護、データ暗号化、位置追跡管理、メッセージ通知、及びソフトウェアの更新)を提供する改竄防止サービスエージェントは、OSと無関係にPOSTの際ロードして制御を得るローダモジュール(CLM)と、適応インストーラモジュール(AIM)と、通信ドライバエージェント(CDA)とを含む複数の機能モジュールを備える。一旦制御がCLMに渡されると、CLMはAMをロードし、AMはCDAの位置の特定、確認、圧縮解除、及び検出されたOS環境に適応させる。CDAは、完全または最新のCDAが装置上のどこかに存在するかを決定し、存在しない場合、ネットワークから全機能CDAをロードするミニCDAと、装置と監視サーバとの間の全ての通信を担当する全機能CDAとの2つの形態で存在する。サービス機能は遠隔サーバによって制御してもよい。  (もっと読む)

(もっと読む)

電子メールの送信方向判別システム及び判別プログラム

【課題】ヘッダ情報に依存することなく電子メールの送信方向を正確に判別可能なシステムの実現。

【解決手段】外部ネットワークから内部ネットワークを防護するファイアーウォールサーバ12と社内メールサーバ22との間に設置されたメール中継サーバ20に組み込まれたシステムであって、電子メールの送信方向を判定するための基準となるコンピュータのIPアドレスを予め格納しておく基準IPアドレス記憶部42と、受信した電子メールの接続元IPアドレスを取得する感染メール情報通知部38及びアドレス詐称検知部36と、この接続元IPアドレスと基準IPアドレスとを比較し、両者の一致または不一致の結果に基づいて当該電子メールの送信方向を判定する送信方向判定部40を備えた電子メールの送信方向判別システム30。

(もっと読む)

通信制御装置及び画像形成装置

【課題】 通信の接続を誘導又は制限することができる通信制御装置及び画像形成装置の提供。

【解決手段】 外部機器からの接続要求がある場合(S11:YES)、その外部機器の通信アドレス等から接続要求が認証できるか否かを判断する(S12)。認証できないと判断した場合(S12:NO)、アクセス回数を確認し(S14)、不正な接続要求が所定回数以下であるか否かを判断する(S15)。所定回数以下であると判断した場合(S15:YES)、アクセス回数に応じた通知内容を読出し(S17)、読出した通知内容でメッセージを通知する(S18)。そして、アクセス回数をインクリメントした上で(S19)、処理をステップS11へ戻す。

(もっと読む)

コンピュータ監視システム、監視方法および監視プログラム

【課題】 ネットワークを監視して不正接続されたコンピュータを検出するとともに、当該コンピュータの位置特定およびネットワークからのシャットアウトまでを達成する。

【解決手段】 監視サーバによりイントラネット上に流れるパケットに含まれるMACアドレスを監視し、予め接続が許可された端末のMACアドレスが登録されたデータベースと比較して不正接続を検出する。不正接続端末が検出された場合、当該端末に対し位置情報を要求して、返信される位置情報に基づき監視員を派遣するとともに、当該端末に対しネットワーク接続機能の停止を要求する。

(もっと読む)

セキュリティ監査における自動レポート生成方法及びプログラム並びに不正侵入検知装置

【課題】 セキュリティ監査レポートを自動的に生成する。

【解決手段】 (1)ネットワークを、外部ネットワーク、内部ネットワーク、DMZの3つのセグメントに分割し、その情報をテーブル又はプログラムに与える。(2)前記グループに、送信元と送信先を割り当てることで、3×3=9のケースを作成する。(3)IDSが検知する各イベントについて、予め上記9のケースに対する監査結果を作成する。

(4)レポート生成時に、ログを上記9つのケースに基づいた監査結果を取り出し、レポートを自動的に生成する。

(もっと読む)

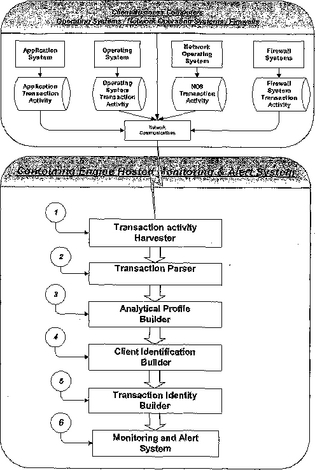

監視および警告のシステムおよび方法

コンピュータアプリケーションソフトウェア、オペレーティングシステム、ネットワークオペレーティングシステム、およびファイアウォールシステム内で許可されたユーザの特定のトランザクションアクセスパターンについてのユーザ行動プロフィールを構築し、異例のトランザクション活動を検知するために対象ユーザの現行の活動を監視する方法および装置を開示する。ユーザが普段日常的に行っているファイルアクセスおよび特定のアプリケーションによってサポートされているトランザクションからそれる「信頼できるユーザ」を早期に検知するために、方法および装置を用いることもできる。次に、警告メッセージが発行される。その後装置は、アプリケーション管理者に活動を許可すべきか否か判断させて、プロフィールに矛盾するこの特定のトランザクション活動を許可してもよい。このようにして、更なる警告を回避する。  (もっと読む)

(もっと読む)

メッセージを認証するためのシステムおよび方法、メッセージを認証するためのファイアウォール、ネットワーク装置、および、コンピュータ読み取り可能な媒体

【課題】ネットワークでメッセージを認証するシステムと方法に関し、ファイアウォールの内側の電子装置からの要求に応じて、ファイアウォールの外側の電子装置または他のサードパーティ装置からファイアウォールの内側の電子装置にメッセージまたは情報を直接送信するのを許可することを目的とする。

【解決手段】ファイアウォール100の内側の電子装置Aがファイアウォールの外側の電子装置Bからの情報を要求する場合に、ディジタルバトンがファイアウォールや他のゲートウェイ等から電子装置Bに供給される。電子装置Bは、ファイアウォールを経由して電子装置Aにメッセージまたは情報を送るためにディジタルバトンにより要求に応答するような後続の電子装置にディジタルバトンを送る。ファイアウォールは、メッセージ中に含まれるディジタルバトンの認証に基づき、メッセージに対する認証またはフィルタをかける。

(もっと読む)

安全なコンピュータシステム

【課題】 より早く、より信頼ができ、より安全なコンピュータシステムを提供すること。

【解決手段】 本発明のコンピュータシステムは、(1)スロットを有するネットワーク電力コントローラと、(2)スロットに挿入される着脱自在なカードと、を含む。コンピュータシステムはまた、デジタル電流システムを通してネットワーク電力コントローラに結合される周辺装置を含んでもよい。デジタル電流システムを通して、ネットワーク電力コントローラは、リモートで周辺装置に電力を供給し、かつそれらを制御することができる。開示される本発明の様々な実施形態によって、従来システムよりも、より速く、より信頼ができて、より安全なコンピュータシステムが提供される。

(もっと読む)

アクセス制御方式および方法、サーバ装置、端末装置ならびにプログラム

【課題】 真正なアプリケーションをサーバ装置上で起動し、このアプリケーションによる端末装置へのアクセスを可能にするためのファイアウォール設定を自動化する。

【解決手段】 端末装置3からサーバ装置2に送信したアプリケーション21−1の起動指示に応答して、サーバ装置2から端末装置3に送られるアプリケーション21−1の証明書22−1が、ルート証明書33−1で検証成功すると、そのルート証明書33−1に対応してポート番号一覧記憶部に記憶してあるポート番号集合を端末装置3からサーバ装置2へ送信し、アプリケーション21−1による端末装置3の当該ポート番号へのアクセスを可能にする情報をサーバ側記憶部23へ設定し、また、サーバ装置2から端末装置3へのアクセスを可能にする情報を端末側記憶部31へ設定する。

(もっと読む)

無線LANアクセスサービスシステム、無線LANアクセスポイント及びそれらに用いる認証方法

【課題】 所有者と一般利用者とを区別してインタネットへのアクセスサービスを実現可能な無線LANアクセスサービスシステムを提供する。

【解決手段】 アクセスポイント2は利用者端末1からアクセスされたESS−IDをチェックし、所有者か一般利用者かを判別する。アクセスポイント2はESS−IDが一般利用者のものであれば、インタネットプロバイダのサーバ装置3へ送信するデータに一般利用者フラグを設定して認証要求を送信する。インタネットプロバイダのサーバ装置3は一般利用者フラグの立った認証要求を受けると、一般利用者認証用の画面を、一般利用者フラグを立ててアクセスポイント2へ返信する。アクセスポイント2は受信した認証画面から一般利用者フラグを削除し、一般利用者の利用者端末1へと中継する。

(もっと読む)

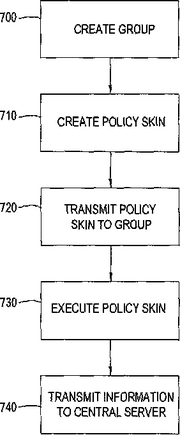

企業ベースのコンピュータセキュリティポリシーを与えるシステム及び方法

企業ベースのセキュリティポリシーを与えるシステム及び方法が説明される。一実施形態において、このシステムは、データベースからポリシースキンを検索して、該ポリシースキンをホストへ送信するように構成された中央エージェントを備えている。更に、このシステムは、ホストに関連したホストデータを収集するように構成されたデータ収集エンジンを備えている。それに加えて、このシステムは、ホストデータに対してポリシースキンを実行して、セキュリティポリシー適合性を決定するように構成されたポリシーエンジンも備えている。  (もっと読む)

(もっと読む)

デバイス管理装置、デバイス及びデバイス管理方法

【課題】デバイス上に適切なモジュールを適切な設定で動作させ、デバイスに対して安全な情報通信サービス提供を可能とするデバイス管理装置を提供する。

【解決手段】デバイス管理装置10は、デバイスの構成情報を保持するデバイス構成情報保持部14と、サービスの加入者情報を保持する加入者情報保持部13と、構成情報あるいは加入者情報に基づいて設定されるセキュリティポリシーを保持するセキュリティポリシー保持部12と、デバイスから取得したモジュールの状態情報を保持するモジュール状態保持部15と、セキュリティポリシーとモジュールの状態情報とを比較して、デバイスの構成を診断するデバイス診断部16とを備える。

(もっと読む)

201 - 220 / 241

[ Back to top ]