Fターム[5B285CA42]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 共有鍵 (910)

Fターム[5B285CA42]に分類される特許

121 - 140 / 910

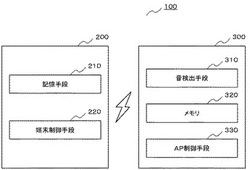

無線通信システム、無線通信方法、プログラムおよび記録媒体

【課題】無線LANアクセスポイントが、光が届かない場所や直接触れて操作することが困難な場所等に配置されている場合でも、無線通信端末との接続を容易に確立できる無線通信システムを提供する。

【解決手段】無線通信端末200は、所定の音パスワードPWが登録される第1の記憶手段210と、受信した第1の信号に含まれている音PWが第1の記憶手段に保存されている音PWと一致した場合、アクセスポイントAPを認証して音PWを含めた登録要求を送信する端末制御手段220とを備え、APは、周囲の音を音情報として出力する音検出手段310と、所定の音PWが登録されている第2の記憶手段320と、音検出手段から受け取った音情報が音PWと一致した場合、音PWを含めた第1の信号を発信し、受信した登録要求に含まれている音PWが第2の記憶手段に登録されている音PWと一致した場合、無線通信端末を認証するAP制御手段330とを備える。

(もっと読む)

情報提供装置

【課題】なりすましによる不正アクセスを効果的に防止する。

【解決手段】ウェブサーバ100は、本装置にログインしたユーザ端末200に対して発行されたセッションIDおよび固有IDを対応づけて保持するID保持部16と、ユーザ端末200から要求されたウェブページを提供すべき際、そのユーザ端末200に対して発行されたセッションIDおよび固有IDと、その固有IDをキーとしてウェブページを暗号化したデータとをユーザ端末200へ提供するコンテント提供部30と、ユーザ端末200からの要求においてセッションIDが指定された場合、ID保持部16においてそのセッションIDと対応づけられた固有IDが当該要求において指定されていることを条件として当該要求を許可するアクセス制御部28とを備える。

(もっと読む)

端末の初期設定方法および初期設定装置

【課題】データベース装置と、データベース装置から情報を読み出して端末への書き込みを行う情報書き込み装置とを備えた端末の初期設定装置において、安全かつ確実に実施する。

【解決手段】情報書き込み装置は、ICカードによりユーザの認証を行い、データベース装置から送信されたチャレンジをICカードがもつ所定の共通鍵を用いて暗号化してレスポンスを生成し、このレスポンスを公開鍵で暗号化してデータベース装置に送信し、データベース装置は、ID番号に対応付けてICカードと同じ所定の共通鍵を保持し、チャレンジをID番号に対応する所定の共通鍵を用いて暗号化してレスポンスを生成し、情報書き込み装置から送信された公開鍵で暗号化されたレスポンスを受信し、公開鍵に対応する秘密鍵で情報書き込み装置で生成されたレスポンスを復号化し、このレスポンスとデータベース装置内で生成したレスポンスとを照合し、相互認証を行う。

(もっと読む)

トークン認証システムおよび方法

【課題】ワン・タイム・パスワードを計算する方法を提供すること。

【解決手段】ワン・タイム・パスワードを計算する方法に関する。シークレットはカウントと連結され、シークレットは特有にトークンに割当てられる。シークレットは私設キーでもよく、或いは共有されたシークレット対称キーでもよい。カウントはトークンにおいて単調に増加する数であり、トークンにおいて発生さたれたワン・タイム・パスワードの番号を有している。そのカウントはまた認証サーバにおいて追跡され、認証サーバにおけるワン・タイム・パスワードの各計算により単調に増加する。OTPは連結されたシークレットとカウントをハッシュすることによって計算されることができる。その結果は切捨てることができる。

(もっと読む)

情報処理装置及び実行方法

【課題】種別の異なる記憶装置の接続状況に応じて適切にセキュリティ処理を実行することが可能な情報処理装置等を提供する。

【解決手段】処理命令記憶部25はセキュリティ処理に係る処理命令をHDD15の種別に応じて複数記憶している。第1処理命令記憶部251、第2処理命令記憶部252、及び第3処理命令記憶部253にはそれぞれ種別に応じた処理命令が記憶されている。判別部22は接続されたHDD15の種別を判別し、種別に対応する処理命令を処理命令記憶部25から取得する。実行部23は取得した処理命令に基づきHDD15に対するセキュリティ処理を実行する。

(もっと読む)

秘密鍵共有システム、方法、データ処理装置、管理サーバ、及びプログラム

【課題】サーバ側でユーザの秘密鍵を持たないオンライン・ストレージ・サービスを実現し、ユーザの複数の機器の間でこの秘密鍵をネットワーク経由で共有することを可能にする技術の提供。

【解決手段】機器Aは、ユーザ秘密鍵を要求する要求メッセージに、自装置の機器公開鍵を含めて送信し、ユーザ秘密鍵を保持している機器Bは、前記要求メッセージに対する応答メッセージに、自装置の機器公開鍵を含めて送信し、機器Aは、自装置が保持している機器公開鍵の確認用情報(1)と機器Bから送信されてきた機器公開鍵の確認用情報(2)とを提示し、機器Bは、自装置が保持している機器公開鍵の確認用情報(3)と機器Aから送信されてきた機器公開鍵の確認用情報(4)とを提示し、(1)と(4)が一致し、且つ、(2)と(3)が一致することを条件として、ユーザ秘密鍵の共有を許可し、機器Bは、自装置が保持しているユーザ秘密鍵を暗号化して送信する。

(もっと読む)

情報処理装置および方法、並びに認証システム

【課題】より容易かつ安全に認証処理を行うことができるようにする。

【解決手段】ペア個別鍵生成部214は、記憶部202からID2および秘密鍵222を取得する。ペア個別鍵生成部214は、ID1とID2の排他的論理和を算出し、その値と、秘密鍵222を暗号処理部203に供給し、暗号化させる。暗号処理部203は、供給された秘密鍵222を用いて、ID1とID2の排他的論理和をDESで暗号化する。暗号処理部203は、その暗号結果をペア個別鍵生成部214に供給する。ペア個別鍵生成部214は、その暗号結果を、ID1およびID2との組み合わせに対応するペア個別鍵とする。本発明は、例えば、復号装置に適用することができる。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】本発明の目的は、通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】各ECU5,7,8のメモリ21に、車両1に元々登録されているデフォルト暗号演算式F1(x)と、各車両1が固有に持つ車両コードF2(x)と登録する。車両コードF2(x)は、車両1ごとに割り振られたコードであって、フラッシュメモリに書き込まれる。車両コードF2(x)が登録された際、デフォルト暗号演算式F1(x)と車両コードF2(x)とを使用して、新規暗号演算式F3(x)を算出する。そして、各ECU5,7,8同士のペア確認としてチャレンジレスポンス認証を実行する際には、この新規暗号演算式F3(x)が使用される。

(もっと読む)

認証システム及び認証方法

【課題】セキュリティレベルを高めることのできる認証システムを提供する。

【解決手段】この認証システムでは、車両本体CAに電池パックBPが装着された際に、車両本体CAが電池パックBPの認証を行い、認証が成立することを条件に電池パックBPから車両本体CAへの給電を許可する。ここでは、車両本体CAの不揮発性メモリ16aに、複数の車両本体CA毎に各別に設定された認証側識別コード、同じく複数の車両本体CA毎に各別に設定された認証側暗号鍵、及び共通暗号化アルゴリズムを記憶される。また、電池パックBPの不揮発性メモリ24aに、複数の電池パックBP毎に各別に設定された被認証側識別コード、同じく複数の電池パックBP毎に各別に設定された被認証側暗号鍵、及び共通暗号化アルゴリズムを記憶させる。そして、車両本体CAが、各メモリ16a,24aに記憶された各種データに基づいて電池パックBPの認証を行う。

(もっと読む)

外部記憶装置、管理端末、外部記憶装置の管理システム、及びこれらの制御方法

【課題】持ち運び時の外部記憶媒体のデータのセキュリティ性を確保すると共に、ユーザの特別な作業を必要としないアクセス認証を行う外部記憶装置を提供する。

【解決手段】外部記憶装置100は、ホストコンピュータによって書き込まれた、インデックス情報とデータファイルとを振分けて保持する制御部101と、インデックス情報が格納される第1記憶領域102と、データファイルが格納される第2記憶領域103と、ホストコンピュータからのデータファイルへのアクセスに際し、管理端末から入力される認証情報に基づいてホストコンピュータのアクセス認証を行う認証部104とを備える。インデックス情報は、外部記憶装置の持ち運び時には、管理端末に移動されて保持され、ホストコンピュータとの通信時に、認証部によってアクセス認証が完了すると、管理端末から外部記憶装置に戻される。

(もっと読む)

匿名交渉システム、方法及びユーザ装置

【課題】匿名での身分保証、追跡性、非結合性、部分非結合性といった要件を満たすように、ユーザ間の匿名交渉を実現させる。

【解決手段】ユーザ装置20A,20Bは、交渉ID毎に、自身交渉公開鍵及び自身交渉秘密鍵を生成した後、自身交渉公開鍵及び交渉IDにグループ署名を付与して共有する。ユーザ装置20A,20Bは、新たなメッセージに自身交渉秘密鍵に基づいて電子署名を付与した電子署名付メッセージを交渉相手交渉公開鍵に基づいて暗号化し、得られた暗号化電子署名付メッセージを匿名交渉管理装置10の交渉内容記憶部15に書き込む。ユーザ装置20B,20Aは、匿名交渉管理装置10から閲覧した暗号化電子署名付メッセージを自身交渉秘密鍵に基づいて復号し、得られた電子署名付メッセージの電子署名を交渉相手交渉公開鍵に基づいて検証し、検証結果が正当のとき、メッセージを受理する。

(もっと読む)

生体認証システムおよび携帯端末

【課題】利用者の生体情報パターンを保護し、高いセキュリティの下で生体認証処理を行うことが可能な生体認証システムおよび携帯端末を提供する。

【解決手段】認証システムは、携帯端末と、携帯端末に装着可能であり、メモリに予め記憶した生体情報パターンを用いて照合処理を行うICチップと、画像処理サーバを備える。携帯端末は、撮像手段により撮影した生体画像データを画像処理サーバに送信する。画像処理サーバは受信した生体画像データから生体情報パターンを生成し、生成した生体情報パターンを携帯端末に送信する。携帯端末は装着されたICチップに受信した生体情報パターンを送信し、ICチップはメモリに記憶された生体情報パターンと受信した生体情報パターンを用いて照合処理を行い、照合結果を携帯端末に送信する。

(もっと読む)

ネットシステム

【課題】インターネット上等で商店等が提供する商品やサービスに対する値引き交渉等を販売促進につなげ、かつ取引が安全に行えるネットシステムを提供する。

【解決手段】クレジットカード情報の一致を判断する以外に、情報処理装置固有の情報やバイオメトリクス情報の一致をも判断に加味するようにした。保護ソフトウェアはユーザの情報処理装置にインストールされる。ホームページに挿入された命令により、保護ソフトウェアの起動がされ、情報処理装置固有の情報の取得、バイオメトリクス情報の取得及び所定のロジックに従い生成されるシリアル番号の取得が可能である。

(もっと読む)

認証システムの暗号演算式設定装置

【課題】通信の不正解読に対するセキュリティ性を向上することができる認証システムの暗号演算式設定装置を提供する。

【解決手段】車両1と電子キー2とのイモビライザー照合に、チャレンジレスポンス認証を用いる。イモビライザーECU6のセルフプログラミング機能を用い、メモリ10にシリアル番号Nを登録する。このシリアル番号Nは、イモビライザーECU6ごとに値が違う。暗号演算式設定部16は、メモリ10のシリアル番号Nを基に演算式設定テーブル15を参照して、シリアル番号Nに応じた暗号演算式F(x)を選択し、この演算式F(x)をチャレンジレスポンス認証に使用する演算式として登録する。つまり、それぞれ車両1ごとに暗号演算式F(x)を設定する。電子キー2には、通信開始時に使用演算式を通知する。

(もっと読む)

デジタル証明書無効化方法、デジタル証明書無効化装置、デジタル証明書無効化システム、プログラム及び記録媒体

【課題】 デジタル証明書を無効化する場合に、正規のデジタル証明書や鍵の流出を防止できるようにする。また、通信装置が適当でない通信相手に対応するための処理負荷を低減する。

【解決手段】 上位装置30に、下位装置40から有効な下位装置用正規公開鍵証明書を受信し(S305)、その受信した下位装置用正規公開鍵証明書又は、その証明書に基づく通信経路で受信した情報に基づいて、その公開鍵証明書を無効化すべきと判断した場合に、無効化用の公開鍵証明書である無効化用公開鍵証明書を含む無効化用証明書セットを、下位装置40に転送させる(S308〜S311)。このとき、無効化用公開鍵証明書としては、例えば有効期限のないもの、不適当な発行者情報を記載したものが考えられる。また、無効化用の私有鍵や、無効化用の通信先情報を転送するようにしてもよい。

(もっと読む)

ネットワーク認証方法、および、ネットワーク認証方法を実行するためのネットワーク認証デバイス

【課題】ソフトウェアでユーザエンドを認証するネットワーク認証方法を提供する。

【解決手段】ネットワーク認証方法は、ネットワーク認証装置(1)がユーザエンド(2)のハードウェアコンポーネントの一意の識別コードに関するハードウェア情報(10a−10c)を記憶するよう、ネットワーク認証装置を構成する工程と、ユーザエンドの身元を照合する場合に、内部に記憶されている端末プログラム(221)を実行することで、ユーザエンドが、そのハードウェアコンポーネントを検索し、得られた識別コードに基づいてハードウェアリストを作成し、該リストに関する照合データをネットワーク認証装置に送信するよう、ユーザエンドを構成する工程と、ネットワーク認証装置がユーザエンドから受信した照合データと内部に記憶されているハードウェア情報との関係に基づいてユーザエンドの身元を照合するよう、ネットワーク認証装置を構成する工程とを含む。

(もっと読む)

マルチ属性認証システム、マルチ属性認証方法、失効確認方法およびプログラム

【課題】利用者が任意に属性情報をブラインド化可能かつ完全な匿名化を実現しつつ、複数の属性を所有することを同時に認証する。

【解決手段】Uは、複数のユーザの秘密鍵と対をなす公開鍵とを属性の数よりも1つ多く生成し、CAに、属性の数に対応した公開鍵を送信する。CAは、前記公開鍵に対して、署名鍵で署名を行い、Uに、属性証明書を発行する。Uは、SPにサービス要求を送信する。SPは、自身の秘密鍵と公開鍵を生成し、チャレンジをUに送信する。Uは、CAが発行する属性証明書を変形し、前記秘密鍵を変形し、変形した秘密鍵を用いて、SPから受信したSPの公開鍵に乱数を乗じたものに対する署名値を算出する。Uは、変形した属性証明書と算出した署名値とをSPに送信する。SPは、Uから受信した属性証明書をおよび署名値を検証する。また、SPは、失効確認を実行する。SPは、属性証明書および署名値の正当性が確認され、かつ、失効確認が完了したときに、Uに対して、属性情報に基づいたサービスの提供を行う。

(もっと読む)

解析サーバ及びデータ解析方法

【課題】電力管理システムに対して外部から行われる攻撃を迅速に検知し、かかる攻撃に対して適切に防御することが可能な、解析サーバ及びデータ解析方法を提供すること。

【解決手段】本発明に係る解析サーバは、センサが設けられた電子機器と、電力網に接続された電子機器への電力供給を管理する電力管理装置とからなる局所電力管理システムから取得したデータを、当該局所電力管理システムの履歴情報、又は、当該局所電力管理システムと類似する電力使用状況を有する他の局所電力管理システムから取得したデータを利用して解析する、第1検証部と、電子機器の仕様情報及び/又は特性情報を利用したシミュレーションによって算出される予測値を利用して、前記局所電力管理システムから取得したデータを解析する第2検証部と、前記第1検証部及び前記第2検証部を制御する制御部と、を備える。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

機器認証システム、及び給電制御方法

【課題】安全な機器認証方法を提供すること。

【解決手段】電力管理装置が、認証処理の対象とする電子機器の製造元が管理する製造元サーバから、前記電子機器及び前記製造元サーバが保持する秘密鍵とペアを成す公開鍵を取得し、乱数を発生させ、前記公開鍵取得部により取得された公開鍵により前記乱数を暗号化して暗号文を生成し、前記電子機器及び前記製造元サーバに送信する。また、前記電子機器が、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて電気部品を動作させ、当該電気部品を流れる電流値を計測し、その電流値を前記製造元サーバに送信し、前記製造元サーバが、前記暗号文送信ステップにて送信された暗号文を復号して乱数を復元し、その乱数に基づいて前記電気部品の動作をシミュレートして当該電気部品を流れる電流値を算出して電流値を比較する方法が提供される。

(もっと読む)

121 - 140 / 910

[ Back to top ]