Fターム[5B285CA42]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 共有鍵 (910)

Fターム[5B285CA42]に分類される特許

141 - 160 / 910

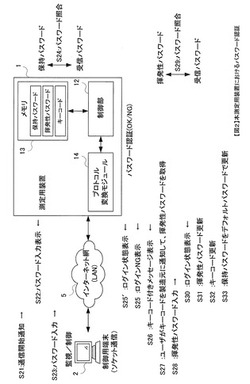

測定用装置

【課題】 セキュリティを向上させると共に、ログイン失敗時にもすぐに通信不能とせず、低コストで利便性の高い測定用装置を提供する。

【解決手段】 メモリ13に、保持パスワードと、揮発性パスワードと、揮発性パスワードを暗号化したキーコードとを記憶しておき、制御部12が、制御用端末2のログイン認証時に、保持パスワードによる認証が失敗した場合に、メモリ13に記憶されているキーコードを制御用端末2に通知し、その後、制御用端末2からパスワードが送信されると、送信されたパスワードと揮発性パスワードとを照合して一致した場合にはログイン認証を許可し、揮発性パスワードをランダムに生成して更新すると共に、更新された揮発性パスワードに対応するキーコードを生成して更新し、保持パスワードをデフォルトパスワードで更新する測定用装置としている。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

通信装置

【課題】認証処理の遅延を抑制しつつ、認証する機器数を正しく制限する「通信装置」を提供する。

【解決手段】認証処理部21は、受信したAKEリクエスト毎に、個別リクエスト認証処理を起動する。個別リクエスト認証処理では、処理中の先着したAKEリクエストについての個別リクエスト認証処理による、認証済機器数を表すカウンタ値の増加の可能性の有無と、可能なカウンタ値の増加数を解析し、解析した増加数を、現在のカウンタ値に加えた値が、所定の制限数を超えない場合にのみ、AKEリクエストの認証処理を実行する。

(もっと読む)

シングルサインオンシステムと方法、認証サーバ、ユーザ端末、サービスサーバ、プログラム

【課題】 データベースでユーザのデータ管理を行うとともに、名寄せを防ぐことのできるシングルサインオンシステムを実現する。

【解決手段】 ユーザ端末と、サービスサーバと、ユーザ端末が各サービスサーバにログインする際の認証を行う認証サーバと、を有するシングルサインオンシステムであって、認証サーバは、認証が成功した場合にはユーザIDおよび認証要求を行ったサービスサーバ固有の識別子を連結し、暗号化した新規IDを生成してユーザ端末に対して送信する。ユーザ端末は、サービスサーバに対するサービス利用要求に新規IDを付与する。サービスサーバは、ユーザ端末からサービス利用要求を受けた場合には、新規IDを付与してユーザ情報を求める。認証サーバは、サービスサーバからユーザ情報を求められると新規IDを復号し、求められたユーザ情報をサービスサーバへ返送する。

(もっと読む)

通信システムにおける認証

【課題】複数の認証手続きが用いられる通信システムにおいて、認証のための共通のフォーマットを提供する。

【解決手段】認証器はサービスに対する要求を受信したときに、通信が音声であるかデータであるかを判別する。データサービスの場合、移動局(MS)にEAP要求を経由してCAVEチャレンジを送り、移動局(MS)からの認証応答を確認する。音声通信の場合、CAVEチャレンジを送り、移動局(MS)からの認証応答を確認する。

(もっと読む)

ネットワークへの情報流出防止装置

【課題】端末からのファイルの流出を送信時点で検知し、万一、流出してしまった場合でも、暗号化により閲覧阻止でき、また正当な場合は、復号し閲覧可能とする

【解決手段】ファイルにアクセスしファイルをネットワークへ送信可能な端末に設けられる情報流出防止装置において、ファイルアクセス処理の実行を検知し、標準ポート以外のポートを使用するものか否かを判定するポート監視手段と、標準ポート以外のポートを使用するファイルアクセス処理と判定された場合に、そのファイルアクセス処理に係る対象ファイルを暗号化して暗号化ファイルとする暗号化手段と、暗号化ファイルを識別するための情報と暗号化ファイルを復号するためのパスワードとを対応付けて暗号化履歴データファイルに記録する手段と、暗号化ファイルをネットワークへ送信する手段と、を備える。

(もっと読む)

画像形成装置

【課題】画像形成装置を非接触ICカードで管理するシステムでは、そのICカード紛失により悪意の第3者に設定操作されるおそれがあり、更にICカードシステムを組込む為のコストが掛かっていた。

【解決手段】複数個の副アクセスコードごとに各々限定された回数だけ保守装置50を認証したのち、その副アクセスコードを無効とする画像形成装置20において、1つの副アクセスコードが無効となるたびに新たに1つの副アクセスコードを生成するか、又は管理している全ての副アクセスコードが全て無効となったとき全て副アクセスコードを生成し、生成した副アクセスコードをあらかじめ設定されたメールアドレスに送信する。

(もっと読む)

情報管理サーバ及び情報管理システム

【課題】インターネットを介したサービスの提供にあって、ユーザが住所情報等の個人情報を直接入力しなくともよく、かつ外部流出の危険性を極力低減した情報管理サーバ及び情報管理システムを提供する。

【解決手段】情報管理サーバ200は、クライアント装置100より入力送信される個人情報を記憶する記憶部220と、記憶部220に記憶された個人情報を参照するための参照キーを、ネットワーク10を介してクライアント装置100に発行するための発行プログラム213bと、クライアント装置100に発行した参照キーを所定のタイミングで新たな参照キーに更新し、ネットワーク10を介してクライアント装置100に発行するための再発行プログラム213cと、新たな参照キーが再発行された場合に、当該参照キー以外の参照キーによる、記憶部220に記憶された個人情報の参照を排除するための排除プログラム213dと、を備えて構成される。

(もっと読む)

シンクライアントシステム、シンクライアント端末およびシンクライアントプログラム

【課題】シンクライアントシステムと連携したICカードがPINロック状態となった場合、予備ICカードにより利用を可能とするシンクライアントシステム等を提供する。

【解決手段】シンクライアントシステムにおいて認証に使用するICカード13がPINロック状態となった場合、シンクライアント端末上のシンクライアント端末は、ICカード活性化サーバ7に接続する。ユーザがシステム管理者により通知されたパスワードを入力すると、ICカード活性化サーバ7はICカード13を認証し、予備ICカード15の予備ICカード識別情報108を要求する。ICカード活性化サーバ7は、ユーザ識別情報、利用回数を暗号化してシンクライアント端末を介して予備ICカード15に送り、予備ICカード15は暗号化されたデータを復号してユーザ識別情報、利用回数を設定することにより活性化状態となる。

(もっと読む)

エンコードされたセキュリティ情報による自動セキュリティ制御

【課題】自動セキュリティ設定のための技術及びシステムに係る実施形態について記載する。

【解決手段】コンピュータ装置に付随するカメラがQRコード等の多次元コードの画像を捕捉するために使用されてよい。多次元コードは、コンピュータ装置においてセキュリティ又はネットワーキングをセットアップするために使用される情報を含んでよい。例えば、コードは、無線ネットワークにコンピュータ装置を接続するために使用される情報、又は安全なインターネットワーキングを助けるためのセキュリティ証明書を含んでよい。画像が捕捉された後、セキュリティ設定アプリケーションは、コードに含まれる情報をデコードし、それを使ってコンピュータ装置においてAPIを操作することで、コンピュータでのセキュリティ及びネットワーキングを制御する。これは、不適切な接続及び/又はセキュリティ情報の長く難しい部分を入力する際の誤りを防ぐ。

(もっと読む)

文書管理システム、文書管理方法、及びそのプログラム

【課題】文書管理サーバからダウンロードした文書をパソコンで閲覧している途中に、パソコンを持って別の場所に移動する時や、一時的にネットワークケーブルが抜けてしまう等といったサーバとのセッション(通信)が一時的に切れてしまう場合には、セキュリティや操作性の面から考えて、これまで行っていた閲覧を終了するか継続すべきかの判断が難しいといった問題が生じる。

【解決手段】現在パソコンに表示されているページではないページを表示させる場合に、セッションが切れていても、ページ表示を継続できるかをセッション切れ有効時間によりを判定する。

(もっと読む)

画像処理システム、画像処理装置、プログラムおよびデータ通信確立方法

【課題】画像処理装置がサーバ装置にクライアント証明書を送信する際のユーザの操作負担を軽減し、しかも処理効率を低下させることなく適切なクライアント証明書をサーバ装置に送信することにより、画像処理装置とサーバ装置とのデータ通信状態を速やかに確立できるようにする。

【解決手段】画像処理装置3は、サーバ装置に接続するためのアプリケーション情報と、サーバ装置に送信すべきクライアント証明書とを互いに関連付けて記憶しておく。アプリケーション管理部52は、そのアプリケーション情報に関連付けられたクライアント証明書をサーバ装置に送信することを指定してブラウザを起動する。ブラウザ54は、サーバ装置からクライアント証明書の送信要求を受信した場合、アプリケーション管理部52によって指定されたクライアント証明書45をサーバ装置2に送信する。

(もっと読む)

金融システム及び通信方法

【課題】移動端末の呼出を可能とすると共に、サーバーから、移動端末のデータを送信するときの通信のセュリティを向上させる。

【解決手段】金融システム10であって、サーバー100と、固定端末200と、移動端末300と、前記サーバー100から前記移動端末300を呼び出すための第1の無線通信路410と、前記サーバー100と前記固定端末300との間でデータを通信するための有線通信路400と、前記第1の無線通信路410と異なる、前記固定端末200と前記移動端末300の間との間でデータを通信するための第2の無線通信路420と、を備え、前記サーバー100に蓄積されたデータは、前記第1の無線通信路410ではなく、前記有線通信路400及び前記第2の無線通信路420を介して前記移動端末に送信される。

(もっと読む)

プログラム、電子機器、サーバシステム及び情報提供システム

【課題】受信時と送信時で情報を異ならせた上で、各ノードにおいて暗号化されていないコンテンツが現れてしまうのを抑止できるプログラム、電子機器、サーバシステム及び情報提供システムを提供すること。

【解決手段】プログラムは、送信元ノードから第1の二重暗号化情報を受信する受信部112と、第1の二重暗号化情報を送信元ノードの固有鍵で復号化し、コンテンツ固有暗号化情報を取得する復号化部118と、コンテンツ固有暗号化情報を自身の固有鍵で暗号化し、第2の二重暗号化情報を生成する暗号化部116と、第2の二重暗号化情報を記憶する記憶部140として、コンピュータを機能させる。コンテンツ固有暗号化情報は、コンテンツ情報をコンテンツに対応するコンテンツ固有鍵で暗号化した情報であり、第1の二重暗号化情報はコンテンツ固有暗号化情報を送信元ノードの固有鍵で暗号化した情報である。

(もっと読む)

複数モバイル装置上での協働的なマルウェア検出および防止

【課題】専用の管理コンソールおよび/またはアドミニストレータを使うことなく、複数のモバイル装置にセキュアな実行環境を提供する。

【解決手段】モバイル装置100は、プロセッサ102、セキュア・メモリ155およびセキュア回路150を有しており、モバイル装置100を攻撃する悪意のあるプログラムを検出するセキュリティ脅威検出アプリケーション128を実行する。セキュア・メモリ155は、少なくとも一つの協働する装置に対応するデータを含む協働者データベース172をホストし、セキュア回路150は、プロセッサ102上で走っているセキュリティ脅威検出アプリケーション128が正しく動作しているかどうかを判定する。セキュリティ脅威検出アプリケーション128の動作に異常が検出されると、セキュア回路150はさらに、協働者データベース172内のデータに基づいて、協働する装置にセキュリティ脅威通知を送信する。

(もっと読む)

盗難防止手段を有するプラットフォーム、プラットフォームにアクセスするための方法及びコンピュータ読取可能な媒体

【課題】盗難防止システムを復旧するための方法を提供すること。

【解決手段】盗難防止(AT)手段を備えたプラットフォームにアクセスするための本方法は、プラットフォーム公開キーをサーバに送信することで待受状態に入る処理を開始し、サーバ公開キーを受信し、暗号化され署名されたAT許可情報を受信し、ランデブメッセージをサーバに送信し、暗号化され署名されたAT待受遷移メッセージをサーバから受信し、待受遷移メッセージを確認し、RSA方式により署名されたアクノリッジメッセージをサーバに送信し、プラットフォームにおいて待受状態に入るステップを有する方法である。

(もっと読む)

履歴情報通信システム、履歴情報通信方法、そのサービスサーバ、およびプログラム

【課題】

自社のマーケティングに関する履歴情報のすべてと、同業他社のマーケティングに関する履歴情報の一部とを、安全な通信経路を確立して広告主へ提供する。

【解決手段】

サービスサーバ1は、自社の広告主ID、自社と同じ業種の他社の広告主ID、自社・他社の業種属性IDに基づき、第1〜3の暗号鍵を生成する。サービスサーバ1は情報開示度DB110を参照して、自社の履歴情報に関しては、自社だけに公開するよう設定した項目を第1の暗号鍵を使って暗号化する。他社の履歴情報に関しては、当該他社だけに公開するよう設定した項目を第2の暗号鍵を使って暗号化する。第3の暗号鍵を使って、履歴情報のうち、第1・第2の暗号鍵で暗号化した項目と、第1・第2の暗号鍵で暗号化しなかった項目との両方を暗号化して、この暗号化履歴情報を広告主端末2へ送信する。広告主端末2は、自社の広告主ID、自社が属する業種属性IDに基づき第1・2の復号鍵を生成し、これらの復号鍵を使って暗号化履歴情報を復号する。

(もっと読む)

アカウントアグリゲーションシステム、情報処理装置およびアカウントアグリゲーションシステムにおける暗号鍵管理方法

【課題】サーバへログインするためのユーザIDおよびパスワード等の漏洩を確実に防止することを実現したアカウントアグリゲーションシステムを提供する。

【解決手段】PC1の自動サインオン処理部11は、複数のサーバ2それぞれにログインするための複数のユーザIDおよびパスワードをID/パスワードDB13によって管理し、このID/パスワードDB13を用いて、指定されたサーバ2に対するログイン処理を代行するアカウントアグリゲーションを実行する。そして、自動サインオン処理部11は、このID/パスワードDB13用の暗号鍵(PBパスワード)をAAサーバ3において管理し、必要に応じて、PC1がAAサーバ3から取得し、かつ、用が済んだら速やかにPC1内から消去するように、当該PBパスワードの取り扱いを管理する。

(もっと読む)

保証されたシステム可用性を有する安全通信用のアジル・ネットワーク・プロトコルの改良

【課題】インターネットなどのコンピュータ・ネットワークに接続されたポータル、およびポータルを通してコンピュータ・ネットワークに接続されたドメイン名データベースを含む、コンピュータ・ネットワーク用の安全ドメイン名サービスを提供する。

【解決手段】ポータルは、安全コンピュータ・ネットワーク・アドレスに関する問合せを認証し、かつドメイン名データベースは、コンピュータ・ネットワーク用の安全コンピュータ・ネットワーク・アドレスを記憶する。それぞれの安全コンピュータ・ネットワーク・アドレスは、.scom、.sorg.、.snet、.sedu、.smil、および.sintなどの、非標準トップレベル・ドメイン名に基づく。

(もっと読む)

認証処理装置、認証処理方法、認証処理プログラム、処理システム、及び現金自動預け払い機

【課題】中央処理装置の偽装、又はSAMの入出力ポートの状態の不正な変更等があった場合でも、周辺装置の誤動作を防止することが可能な認証処理装置を提供する。

【解決手段】中央制御装置からの認証用コマンドに応じた認証結果を前記中央制御装置に出力する認証処理装置は、認証処理用入出力ポートと、複数の周辺装置用入出力ポートと、鍵識別子と暗号鍵データとを対応付けて記憶する記憶手段と、鍵識別子と認証データを含む認証用コマンドが入力された場合に、当該認証用コマンドに含まれる鍵識別子に対応する暗号鍵データを前記記憶手段から取得する取得手段と、前記取得された暗号鍵データと、前記認証用コマンドに含まれる認証データとを用いて認証処理を実行する認証手段と、前記認証処理が成功した場合には、当該認証処理に関係する前記周辺装置用入出力ポートから前記周辺装置を動作させる動作信号を出力させる制御手段と、を備える。

(もっと読む)

141 - 160 / 910

[ Back to top ]