Fターム[5B285CA45]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 認証局・鍵管理サーバ使用 (336)

Fターム[5B285CA45]に分類される特許

121 - 140 / 336

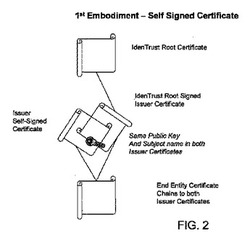

複数の信頼ドメインへのデジタル証明書のバインディング

公開鍵基盤は、デジタル証明書を発行する関与者を含む。各デジタル証明書は、少なくとも2つの異なる信頼ドメインにおいて信用される。この公開鍵基盤は、信頼ドメインの間でのポリシーマッピングを使用しない。さらに、この公開鍵基盤は、信頼ドメインの如何なる対も相互証明書を介してリンクしない。1つの信頼ドメインのみが、任意の所定の時点でデジタル証明書にバインドされる。デジタル証明書にバインドされるべき現在の信頼ドメインは、依存者により選択された特定の証明書検証方法に基づいて、信用の時点で依存者により選択される。 (もっと読む)

認証可能なゲームシステムを製造するためのアーキテクチャ

【課題】 コンソールベースのゲームシステムをオンライン参加のために遠隔の

エンティティに対して認証できるようにする仕方でコンソールベースのゲームシ

ステムを製造するためのアーキテクチャを提供すること。

【解決手段】 このアーキテクチャは、登録時中にゲームコンソールの真正性を

保証するのに後に使用することができる既成の秘密をコンソール製造中にそのゲ

ームコンソール上に配置することに関わる。

(もっと読む)

非接触ICカード認証システム

【課題】

クライアント端末とサーバ間で相互認証を行う場合,ネットワークを経由した相互認証が行われるので処理時間がかかる。クライアント側の秘密情報の保持デバイスとして非接触ICカードを採用する場合,非接触ICカードを近づけている短時間の間に処理が完了しないという問題が生じる。

【解決手段】

非接触ICカードを端末装置に近づけることにより,ネットワークの通信時間を待つことなく,ネットワークに接続された端末装置と複数のサーバとの間で相互認証を行い,適切なユーザにサービスを提供するシステムを提供する。具体的には,クライアント認証時には,非接触ICカード内の秘密鍵を用いて認証情報を生成し,サーバ認証時には,非接触ICカードと連携して動く端末装置がサーバを認証する。

(もっと読む)

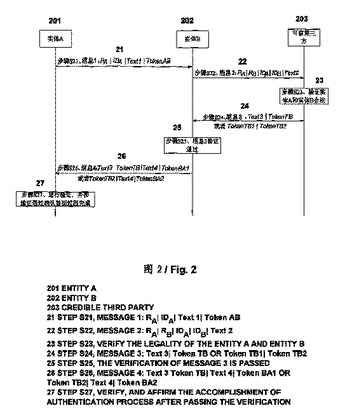

エンティティ双方向認証の方法およびシステム

エンティティ双方向認証の方法およびシステム。この方法は以下を伴う。第1のエンティティが第1のメッセージを送る。第1のメッセージを受け取った後で、第2のエンティティが信頼できる第三者に第2のメッセージを送る。信頼できる第三者は、第2のメッセージを受け取った後で、第3のメッセージを返す。第2のエンティティは、第3のメッセージを受け取り、これを検証した後で、第4のメッセージを送る。第1のエンティティは、第4のメッセージを受け取り、これを検証し、認証を完了する。従来の認証機構と比べて、本発明は、公開鍵のオンラインでの検索および認証の機構を定義し、公開鍵の集中管理を実現し、プロトコルの動作条件を簡素化し、適用および実施を円滑に行わせる。  (もっと読む)

(もっと読む)

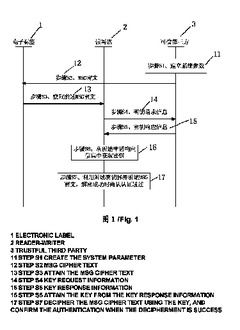

軽量アクセス認証方法、及びシステム

軽量アクセス認証方法、及びシステムであって、方法は、信頼できる第三者機関が、MSGを暗号化することによって形成されたMSG暗号テキストを、第1のエンティティ内に書き込み、第2のエンティティが、MSG暗号テキストを第1のエンティティから取得し、MSG暗号テキストを取得した後に、鍵を、信頼できる第三者機関から取得し、MSG暗号テキストが、鍵に従って復号され、MSGプレーンテキストが取得されることを含む。本発明の実施形態は、装置及び環境によって制限された条件において広く適用されることが可能であり、アクセス認証が簡素化及び軽量化される。  (もっと読む)

(もっと読む)

安全性判断方法、安全性判断システム、第1認証装置及びコンピュータプログラム

【課題】安全性を高めることができ、また妥当な安全性を維持した上で円滑に情報の送受信を行うことが可能な安全性判断方法を提供する。

【解決手段】生体情報認証を行い、また情報処理装置1の環境情報を収集する。情報処理装置1は収集した環境情報を第1認証装置2へ送信する。第2認証装置3から発行を受けた電子証明書及び個人鍵で暗号化された情報を第1認証装置2へ送信する。第1認証装置2は、第2認証装置3の公開鍵及び情報処理装置1の公開鍵を取得し、暗号化された情報を復号し、復号された情報が適正であるか否かを判断する。第1認証装置2は環境情報データベース及び送信された情報を参照して、送信された環境情報が適正であるか否かを判断する。生体情報認証、環境情報認証、及び電子証明書認証による認証が全て適正である場合に情報処理装置1を安全と判断する。

(もっと読む)

管理サーバ及びプログラム

【課題】データベース装置を利用する利用者への成り済まし、あるいは利用者自身の悪意による不正がアクセスを防止し、更にデータベース利用予定を用いて予定時間外の不測のアクセスも排除する。

【解決手段】事前処理として利用者鍵と管理者鍵を生成し、それぞれ利用者端末と管理者端末に送信し、これらの鍵を用いた暗号化により暗号化データベースユーザ登録情報を生成しておき、実際のデータベースへのアクセスの際に、それぞれ利用者端末と管理者端末から受信した利用者鍵と管理者鍵を用いて、暗号化データベースユーザ登録情報を復号し(S1806)、いずれも不正な鍵でない場合にデータベース装置に新たなユーザ登録を求める(S1807)。

(もっと読む)

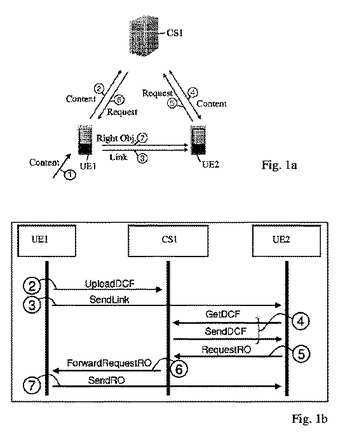

通信ネットワークの端末間におけるデジタルデータの使用制御

本発明は、通信ネットワークのコンテンツ制御端末(UE1)と関連付けられたコンテンツ・データ・オブジェクト(4)を使用する制御装置の制御とサポートとに関するものであり、コンテンツ・データ・オブジェクト(4)を使用するために要求されるコンテンツ・データ・オブジェクト(4)と関連付けられたデジタル権利データ・オブジェクト(7)を取得するために、コンテンツ受信端末(UE2)からの要求(5)を受信するステップと、コンテンツ制御端末(UE1)からコンテンツ受信端末(UE2)へのデジタル権利データ・オブジェクト(7)の伝送を開始するステップと、当該コンテンツの受信端末(UE2)につながる制御支援サーバ(CS、CS2)とを開示するものである。本発明は、デジタル権利データ・オブジェクト(7)の生成と、デジタル権利データ・オブジェクト(7)をコンテンツ受信端末(UE2)へ送信するための通知(6)の受信と、コンテンツ受信端末(UE2)及び当該コンテンツ受信端末(UE2)につながるコンテンツ制御端末(UE1)へのデジタル権利データ・オブジェクト(7)の送信とを行うための対応する方法をさらに開示する。  (もっと読む)

(もっと読む)

三次元仮想空間上での取引方法、プログラム及びそのサーバシステム

【課題】三次元仮想空間において安全に取引を行う方法が、施設を運営する管理者及びユーザのいずれ側からも要望されている。さらに、三次元仮想空間での取引の秘匿性及びフィッシング詐欺等の問題を解決することが要望されている。

【解決手段】本発明では、三次元仮想空間上の施設のオリジナル空間のコピー空間を作る。該コピー空間には該コピー空間に入ることを許されたアバターだけが入ることができるので、施設とユーザアバターとの間で安全に取引をすることが可能になる。

(もっと読む)

著作権保護システム、再生装置、及び再生方法

【課題】ユーザの視聴履歴などをサーバに送信する場合、ユーザは自身の趣味嗜好に合ったサービスを受けることが可能である一方、悪意あるコンテンツ提供者によりユーザ情報が収集され、それらが不当に利用される可能性があるという課題が存在する。

【解決手段】無効化リストを利用することにより、あるタイミングで暴露されたり、ハックされたりして無効化すべき証明書を無効化リストで無効化することが可能となり、また、無効化リストを管理するサーバに負荷が掛からないように定期的に無効化リストの更新を確認することで安全性とユーザ利便性の両立が可能となる。

(もっと読む)

属性証明書管理方法及び装置

【課題】利用者装置に属性証明書を取り扱うための特別なソフトウェアを組み込むことなく、意図しない相手に属性証明書を提示しないよう、属性証明書の管理を適切に実現する。

【解決手段】属性証明書の管理方法及び装置において、利用者の属性証明書を属性証明書管理装置内で保管しておき、利用者がもつ標準的なパーソナルコンピュータの環境で使用可能な機能のみを用いて、サービス提供装置の要求に応じて利用者装置は属性証明書管理装置にアクセスし、開示する属性証明書もしくは属性証明書のポインタを属性証明書管理装置から利用者装置を介してサービス提供者に提示することで、サービス利用者側に特別なプログラムを導入させることなく、意図しない相手に属性証明書を提示しないようにすることを実現する。

(もっと読む)

認証情報送信システム、リモートアクセス管理装置、認証情報中継方法、および認証情報中継プログラム

【課題】信頼のおけない環境下でも安全に認証情報を入力し、任意の認証方式を持つ情報処理サーバにリモートアクセスをおこなう。

【解決手段】本発明の認証情報送信システムは、リモートアクセス対象の情報処理サーバに認証情報を送信するための認証情報送信システムであって、前記情報処理サーバにリモートアクセスするアクセス用端末と、前記認証情報を入力可能であって、キーロガーを備えない認証用機器と、前記認証用機器から前記認証情報を取得する補助通信手段と、前記アクセス用端末と前記情報処理サーバ間で通信されるデータを中継するとともに、前記補助通信手段で取得された前記認証情報を、前記アクセス用端末から受信したデータと同じ形式に変換し、前記情報処理サーバに送信する主通信手段と、を具備するリモートアクセス管理装置と、を有することを特徴とする。

(もっと読む)

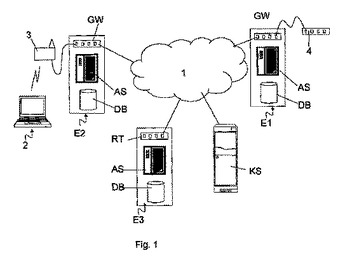

異なる組織に属する複数のユーザのためのクレデンシャルの複製を行わない認証方法

本発明は、ユーザがインターネットにアクセスできるようにするための方法に関する。ユーザは、第1の組織のゲートウェイを介してインターネットアクセス要求を送信し、彼/彼女を第2の組織に対して認証させるための所定のクレデンシャルを第1の組織に供給する。供給されるクレデンシャルは、第2の組織に関する情報を少なくとも含む。第1の組織は、ユーザを認証して彼/彼女がインターネットにアクセスできるようにする目的で、第2の組織とコンタクトをとる。第2の組織は、インターネットにアクセスする許可をユーザに付与する。本発明によれば、アクセス要求の後で、ゲートウェイがユーザを第2の組織のウェブページにリダイレクトし、ユーザが、ユーザを彼/彼女の識別に必要な認証クレデンシャルを、ウェブページを介して第2の組織に供給する。  (もっと読む)

(もっと読む)

認証システムのメタデータプロビジョニング方法、システム、そのプログラムおよび記録媒体

【課題】ユーザ利用端末からサービス提供サーバへのログイン認証に際し、ユーザが所有しているデバイスを認証デバイスとして利用可能とする。

【解決手段】サービス提供サーバ21が利用端末10からのメタデータ登録の要求を受け付け、サービス提供サーバ21は認証デバイス31との間でセッションを確立する。認証デバイス31は自身の公開鍵証明書を含むメタデータをサービス提供サーバ21に送信する。サービス提供サーバ21は認証局40の公開鍵証明書により認証デバイス31の公開鍵証明書の署名を検証して、真正であることが確認されるとメタデータを登録する。

(もっと読む)

ユーザ認証方法、アクセス用端末装置、プログラム及び記録媒体

【課題】認証技術において、正当なユーザへのなり済ましを抑制しつつ、高い利便性を実現する。

【解決手段】

各ユーザの各ペルソナ識別子にそれぞれ対応する第1情報を、各ペルソナ識別子に対して共用されるペルソナ選択装置に格納し、或るユーザに対応する第2情報を、ペルソナ選択装置とは別のアクセス用端末装置に格納する。そして、ペルソナ選択装置が、上記或るユーザの或るペルソナ識別子である認証対象ペルソナ識別子に対応する第1情報を、アクセス用端末装置に送信し、アクセス用端末装置が、送信された第1情報と、アクセス用端末装置に格納された或る第2情報とによって定まる情報を生成し、これを認証対象ペルソナ識別子に対応する認証情報として出力し、認証対象ペルソナ識別子と認証情報とを認証装置に送信する。

(もっと読む)

プロキシ認証サーバ

【課題】 クライアントが特定のNTLM認証コードを有することを要求することなく、NTLM認証プロトコルを用いてクライアントがMicrosoft Windows Serverによる認証を受けることを可能にする技術を提供すること。

【解決手段】

本発明の一特徴は、コンピュータにより実現されるクライアントを認証する方法であって、プロキシ認証サーバが、クライアントからデジタル証明書リクエストを受け付けるステップと、前記プロキシ認証サーバが、前記デジタル証明書リクエストに応答して、認証局が常駐する特定のサーバと認証処理をやりとりするステップとを有する方法に関する。

(もっと読む)

プロキシを通じて接続されたホスト間の安全なネイバディスカバリ

ホストがプロキシを通じて接続される場合にホスト間のネイバディスカバリ(ND)信号送信の安全を確保する方法、プロキシ、ホストが提供される。第1ホストが、第1ホストのアドレスに基づく第1署名を含む元のNDメッセージを送信する。プロキシは、第1ホストのアドレスを削除し、修正したNDメッセージにおいて第1ホスト自体のアドレスを代用する。プロキシは、第1ホストのアドレスのコピーを新たなフィールドに配置し、プロキシ自体のアドレスと新たなフィールドとに基づくプロキシ署名を構成する。新たなフィールドおよびプロキシ署名は、修正したNDメッセージに追加される。第2ホストが、修正したNDメッセージをプロキシから受信し、プロキシ署名を検証する。第2ホストは下のNDメッセージコンテンツを再構成し、第1署名を検証する。

(もっと読む)

サービス提供システム及び通信端末装置

【課題】安全に管理されるブロック内におけるメモリの使用量を抑えながらも属性情報を安全に管理できるようにする。

【解決手段】セキュリティ管理が施されたブロック外に第1の記憶部を設け、当該ブロックに対して、第2の記憶部と、生体部位の撮像画像から、生体に関する生体情報を取得する取得部と、属性情報を暗号鍵を用いて暗号化する暗号化部と、暗号化部により暗号化された暗号属性情報を第1の記憶部に登録する一方、生体情報及び暗号鍵を第2の記憶部に登録する登録部と、第2の記憶部に登録された生体情報と、取得部により取得された生体情報とが一致する場合、暗号鍵を用いて暗号属性情報を復号化し、復号化された属性情報をサービス提供サーバーに提示する提示部とを設けるようにする。

(もっと読む)

ファイルのセキュリティー管理システムおよび認証サーバ、クライアント装置ならびにプログラムおよび記録媒体

【課題】ファイルを暗号化しまたは暗号化ファイルを利用するクライアント装置と認証サーバとからなるファイルのセキュリティー管理システムにおいて、セキュリティーを向上することのできる管理システム、認証サーバ等を提供する。

【解決手段】ファイル作成者(クライアント装置30a)は、専用ビュワー32を用いて暗号化するファイルと利用者と許可する利用権限を設定してこれを認証サーバ20に登録する。暗号化ファイルを受け取った利用者(クライアント装置30b)は専用ビュワー32を用いて認証サーバ20の認証を受け、専用ビュワー32上で、該利用者に許可された利用権限の範囲内で暗号化ファイルの復号、利用ができる。従って利用者の手元に鍵および復号化ファイルを残すことがなく、安全性が向上する。また、認証サーバは認証結果が否定であった場合にファイル作成者などに警告を送るから、関係者が直ちに原因を調査することができる。

(もっと読む)

画像形成装置、認証システム、認証方法、プログラム及びコンピュータ読み取り可能な記憶媒体

【課題】ユーザの管理データを記憶する認証サーバで、複数の認証方法に対していずれの認証も行うことができるようにする。

【解決手段】ディレクトリサーバ104へのログインを行う場合に、ICカードを用いたログインを行うための設定情報又は操作部330からのユーザ入力情報を用いて、ケルベロス認証機能部13からディレクトリサーバ104に対してサービスチケットを要求し、当該要求により得られたサービスチケットを用いて、LDAP通信機能部14からディレクトリサーバ104に対して認証要求を行い、当該要求によりディレクトリサーバ104に対する認証が成功した場合に、カードリーダ340で読み取られたカード情報又はユーザ入力情報のユーザ名等を用いて、認証処理機能部12からディレクトリサーバ104に対して、ユーザに当該複合機101の使用を許可するための検索要求を行うようにする。

(もっと読む)

121 - 140 / 336

[ Back to top ]