Fターム[5B285CA45]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 認証局・鍵管理サーバ使用 (336)

Fターム[5B285CA45]に分類される特許

141 - 160 / 336

ウェブサービス提供装置

【課題】 従来のウェブサービス登録は登録装置の認証が不要であるため、内容を偽って登録するなりすましが可能であった。

【解決手段】 登録装置と、サービス情報格納部とサービス情報提供部とを有するサービス格納装置と、利用装置とを備えるウェブサービス提供装置であり、サービス情報格納部は、登録装置より送付されサービス名情報とサービス内容情報と登録装置電子証明書とを含む登録装置データに対し、登録装置電子証明書を発行した認証局がデータ登録してよい認証局の場合に登録装置データを登録し、サービス情報提供部は、利用装置より送付され、要求サービス名情報と利用装置電子証明書とを含む利用装置データに対し、利用装置電子証明書が失効していない場合に、要求サービス名情報を用いて、要求サービス名に対応するサービス内容情報を検索し、サービス格納装置データとして利用装置に出力する。

(もっと読む)

情報処理装置

【課題】複数の著作権保護装置を備える情報処理装置において、省電力を実現するために複数の著作権保護装置の一部を停止状態とすることが可能な情報処理装置を提供する。

【解決手段】情報処理装置1は、第1チューナ51および第2チューナ52と、第1チューナ51および第2チューナ52により受信されたコンテンツデータにデスクランブル処理を施す第1著作権保護装置61および第2著作権保護装置62と、デスクランブル処理のために必要なスクランブル鍵データを記憶する記憶媒体を着脱自在に構成された記憶媒体装着部21と、を備える。第1著作権保護装置61は、記憶媒体装着部21に記憶媒体7が装着されているか否かを検出し、記憶媒体装着部21に記憶媒体7が装着されていない場合に、記憶媒体7の非装着を示す非装着通知信号を第2著作権保護装置に通知するものである。

(もっと読む)

認証仲介方法およびシステム

【課題】

通信元ノードと通信先ノードが異なる認証サーバに管理されている場合に,認証サーバが連携してノード間の通信の認可を行う場合、認証サーバの組み合わせが多くなると,認証サーバが連携して認可を行うための,事前の関係確立が困難になる。

【解決手段】

通信元ノードと通信先ノードが属するそれぞれの認証サーバ間の仲介を行いうる仲介サーバを,それぞれの認証サーバを共通して仲介の対象としている仲介サーバから選出し,選出した仲介サーバが二つの認証サーバにまたがる通信の確立の認可処理を仲介する。仲介サーバが,暗号化通信用鍵・設定情報を選択し,認証サーバ経由で通信元端末と通信先端末に配布し,その鍵や設定情報に基づいて両通信ノードが暗号化通信路を確立する。

(もっと読む)

アカウント管理システム、基底アカウント管理装置、派生アカウント管理装置及びプログラム

【課題】 ルートとなる認証要素が失効しても、派生する認証要素の失効を阻止する。

【解決手段】 基底アカウント管理装置20は、基底アカウント情報内の初期認証要素情報に基づいて、クライアント装置の利用者を認証し、認証結果が正当のとき、生存条件、秘密鍵に基づいて電子署名を生成し、生存条件、電子署名及び公開鍵証明書を含む派生アカウント信用要素情報を派生アカウント管理装置に送信する。派生アカウント管理装置20は、生存条件を満たすときに有効となる派生アカウント情報を、公開鍵証明書の有効期間を過ぎると失効する派生アカウント信用要素情報と、この有効期間とは無関係に有効な利用者の生体情報テンプレートと、の両者を含むように作成する。従って、ルートとなる認証要素(公開鍵証明書)が失効しても、派生する認証要素(生体情報テンプレート)の失効を阻止できる。

(もっと読む)

通信装置

【課題】ネットワークを介して外部装置と通信を行う際の動作を安定させ、またセキュリティを向上可能な通信装置を提供する。

【解決手段】認証状態管理モジュール115は、認証プローブ状態や、認証アプリケーション102によって認証処理が行われる場合にその認証状態を検出する。送受信ルーチン114は、認証状態管理モジュール115が検出した認証状態に応じて、上位アプリケーションやプロトコルスタック111から送られたデータの送信を制御する。

(もっと読む)

クライアント装置、サーバ装置及びプログラム

【課題】 2回のハンドシェイクに伴う不要なパスを存在させずに、エンティティ認証及び生体認証に基づくセキュアセッションを確立する。

【解決手段】 クライアント装置100は、合意処理のハンドシェイク中に、サーバ装置200から乱数を含むメッセージを受信すると、生体認証方式情報を含む生体認証交渉メッセージを作成し、この生体認証交渉メッセージをサーバ装置に送信する。その後、クライアント装置100は、通知された生体認証方式情報に基づいて生体認証を実行すると共に、前述した乱数を秘密鍵により暗号化する。また、クライアント装置100は、生体認証の結果、生体認証方式情報、暗号化乱数、クライアント証明書から認証子を生成し、これらを含む認証コンテキストをサーバ装置200に送信する。サーバ装置200は、認証コンテキストを検証し、1回のハンドシェイクでセキュアセッションを確立する。

(もっと読む)

DRMシステム及びDRMコンテンツ管理方法

【課題】DRMによって保護されるコンテンツの正当な利用者がネットワークに接続されていない非接続装置でもDRMコンテンツを低費用で便利に利用することができるようにしたDRMシステム及びDRMコンテンツ管理方法を提供する。

【解決手段】DRMによって保護されるコンテンツの利用者が、ネットワークに接続されていない非接続装置でもDRMコンテンツを利用することができるようにしたDRMシステム及びDRMコンテンツ管理方法であって、このシステムは、非接続装置に接続されたネットワーククライアントを介して、DRMコンテンツに対する使用権限を非接続装置がネットワーククライアントと共有するように、非接続装置にPKI基盤の認証書及びキーペアを発給し、この認証書及びキーペアに基づいて非接続装置の認証及びドメインへの加入を承認するDRMサーバーを含む。

(もっと読む)

コンピュータおよびアクセス管理方法

【課題】

様々な取引をn対mで電子的に実施でき、かつ新たなサービスを第3者が実施できる環

境を提供すると共に、ビジネスセキュリティの確保できたオープンかつセキュアなビジネ

スメディア空間を提供する。

【解決手段】

ネットワーク基盤部と、アプリケーション基盤部と、ビジネスサービス基盤部とをユニ

ット化し、電子認証リスト、無効証書リスト、サービスコントロールリスト、をアプリケ

ーション基盤部に設けて、一元管理するとともに、必要に応じ各サイトに分散配置した。

また、不正、取引上の事故等があった場合、サービス提供の停止を、即時にかつ集中的に

行う手段を設けた。

(もっと読む)

ファーミング・フィッシング攻撃で用いられる不正なSSL証明書・DNSリダイレクトの検出方法

【課題】ドライブバイ・ファーミング攻撃のようなコンピュータシステムのユーザが気付かないように悪意あるサイトにリダイレクトする攻撃に対する保護を提供する。

【解決手段】コンピュータシステム102が、SSL証明書が正式なものか否かを確認する本人確認情報マネージャ106を備える。コンピュータシステム102が、SSL証明書を受信したときに、それをブラウザ114に提供する前に、本人確認情報マネージャ106は、信用できるローカルキャッシュま144たはリモートな信用できるソース142に以前に格納された証明書情報と受信したSSL証明書の証明書情報とを比較して、照合が得られた場合のみSSL証明書をブラウザに提供し、照合が得られなかった場合は保護のための処置を講ずる。

(もっと読む)

認証システム、認証方法、ならびに、プログラム

【課題】あるグループ内のサブグループにおいて、通信の複雑さを抑制して効率良く認証を行うための認証システム等を提供する。

【解決手段】端末装置111(U[1],…,U[t],…,U[m])はそれぞれの公開鍵Y[1],…,Y[t],…,Y[m]を公開し、端末群131の代表701は、種Rを生成して認証装置121に送信し、認証装置121は、チャレンジbを生成して端末群131に送信し、端末群131の端末装置111(U[1],…,U[t])の秘密鍵W[1],…,W[t]から応答d[0],…,d[m]を生成して認証装置121に送信し、認証装置121は、種R、公開鍵Y[1],…,Y[t],…,Y[m]、チャレンジbを参照して端末群131の匿名グループ認証を行う。

(もっと読む)

ライセンス管理システムおよび方法

【課題】 ライセンス管理システムおよび方法を提供する。

【解決手段】 代理認証書発給方法はライセンスマネージャがライセンス発給権限の委任を受けるための要請メッセージをライセンスサーバに伝送する段階と、ライセンスサーバが要請メッセージを検証する段階と、要請メッセージが有効な場合にライセンスサーバがライセンス発給権限に対する情報を含む代理認証書をライセンスマネージャに伝送する段階、およびライセンスマネージャが代理認証書を検証する段階を含む。

(もっと読む)

コンテンツを確実に頒布するためのシステム

【課題】コンテンツを確実に頒布するためのシステムを提供する。

【解決手段】ディジタルコンテンツ配布システム200は、ディストリビュータ・サーバ220と、クライアントコンピュータ230と、を含む。サーバ220は、複数の文書222を配布用にウェブページの形式で記憶している。サーバ220はさらに、文書222、ユーザ、及び/又は支払い金額もしくはその他の条件のうちの特定の1つに対応付けられる使用権を記憶し管理するための、権利管理モジュール224を含む。クライアント230は、レンダリングエンジンを有する標準アプリケーションプログラムとしてブラウザ232を含む。クライアント230はさらに、ユーザインタフェース(UI)モジュール234と接続モジュール236を有し、これらは、ブラウザ232の修正変更を必要とすることなく、ブラウザ232に接続されるのに適している。

(もっと読む)

正当性認証システム及び正当性認証方法

【課題】特別な確認用記録媒体を各利用者に携帯させることなく、効率良く各利用者の正当性を第三者に確認させることができる正当性認証システム及び正当性認証方法を提供すること。

【解決手段】組織毎に設けられた複数のサーバ装置で該組織に所属する所属員の参照顔画像データを分散管理するとともに、認証局30が認証端末10からの認証要求に応答して該当するサーバ装置40を特定し、特定したサーバ装置40で管理される参照顔画像データと入力顔画像データとに基づいて認証処理を行って、その認証結果を認証要求元の認証端末10に接続された表示部に表示する。

(もっと読む)

ワンタイムパスワード認証システム

【課題】本発明の課題は、ワンタイムパスワードによる認証が正当であるか否かを判定できるワンタイムパスワード認証システムを提供することである。

【解決手段】

事前共有鍵情報とカウント値情報を用いて、ワンタイムパスワードを生成し、カウント値情報を更新するOTP生成機と、利用者識別情報とワンタイムパスワードを認証サーバ装置に送信して、返信される参照ワンタイムパスワードを受信する利用者端末装置と、

利用者端末装置からワンタイムパスワードと利用者識別情報を受け付けて、

前記利用者識別情報と対応付けられた事前共有鍵情報およびカウント値情報を用いて照合用ワンタイムパスワードを生成して、前記受け付けたワンタイムパスワードとを照合してOTP認証して、カウント値情報を更新して、参照用ワンタイムパスワードを作成して、返信する認証サーバ装置とから構成されるワンタイムパスワード認証システムである。

(もっと読む)

安全でないネットワークを介する装置のプロビジョニング及びドメイン加入エミュレーション

安全でないネットワークを介し、クライアントに対するドメイン加入操作を可能にするプロキシサービス。加入操作は、ユーザー信用証明書ではなく、マシン識別情報を使用することによって最小限のセキュリティ公開を用いて達成される。プロキシは、ユーザーアカウントの追加も既存アカウントの所有権の取得もせずに、新しいマシンアカウントを企業ディレクトリに追加することに関連する権限を使用するだけである。プロキシによって、デリゲーションのような従来技法ではなく、実際のマシンアカウント信用証明書に基づく認証が、署名済証書を取得可能にする。更に、登録プロセスは、公共信託を要求したりそれに依存するのではなく、装置とプロキシの間の本来の信用関係を採用する。 (もっと読む)

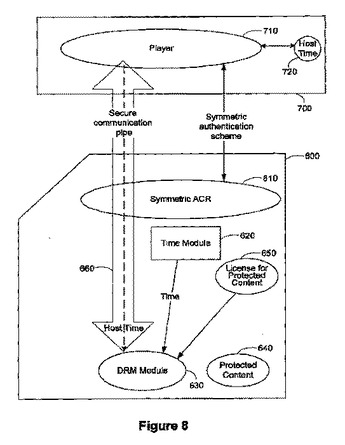

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法

信頼されたホスト装置から時間を使用するメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置上のアプリケーションが、ホスト装置上で実行しメモリ装置によって認証されるエンティティから、時間本位操作の実行要求を受信する。アプリケーションは、時間本位操作の実行にあたって、メモリ装置上のタイムモジュールからの時間の代わりにホスト装置からの時間を選択し、かつ時間本位操作の実行にあたってホスト装置からの時間を使用する。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

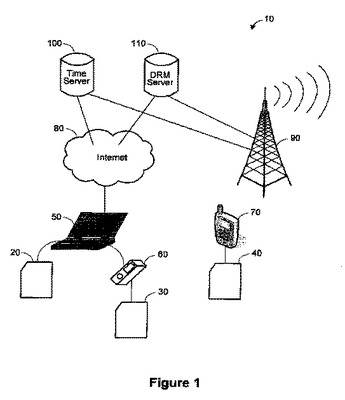

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

デジタル著作権管理(DRM)ライセンス検証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。メモリ装置は、一実施形態において、メモリ装置に蓄積され、新規タイムスタンプの必要性を指定するタイムスタンプ更新方針(TUP)に対応付けられた、DRMライセンスの検証要求を受信する。メモリ装置は、DRMライセンスの検証を試みる前に、DRMライセンスに対応付けられたTUPに基づき、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてDRMライセンスの検証を試みる。他の実施形態も開示するが、それらの実施形態はそれぞれ単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

ネットワークシステム、認証局設定方法、及び認証局設定プログラム

【課題】ソーシャルネットワークにおけるCAサーバの信頼性を維持する。

【解決手段】各ネットワーク要素であるユーザ端末1〜Nの評価を受け付けて集計し、集計した評価にもとづいて、評価対象となっているネットワーク要素をCAサーバとして設定するか否かを決定し、CAサーバとして設定することに決定したネットワーク要素をCAサーバとして設定する。このように、コミュニティ内の評価の高さを比較して、評価の高いユーザ端末がCAサーバに設定されるようにしているので、高い評価を受けているユーザ端末が常にCAサーバに設定されている状態を維持することができ、CAサーバの信頼度を高度に維持することが可能となる。

(もっと読む)

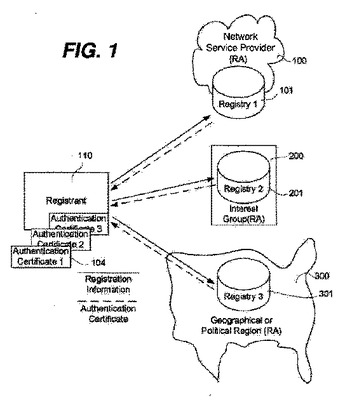

ウェブページの真正性検証

証明書レジストリシステムが、複数の情報プロバイダの各プロバイダに発行される認証証明書を発行し、さらにこれらの認証証明書のすべてに対応するルート証明書を保持するように構成される。これらの認証証明書の各証明書は、その証明書のそれぞれの認証情報を、情報プロバイダの対応するプロバイダの識別情報に結び付ける。認証証明書の各証明書は、情報プロバイダの対応するプロバイダと、そのプロバイダのドメイン名情報との間のリンクを欠いている。証明書レジストリの認証証明書は、情報プロバイダが提供する情報の特定のタイプ、情報プロバイダが関連する特定の組織、情報プロバイダが携わっている特定のタイプの職業、および情報プロバイダが位置する特定の地理的区域のうち少なくとも1つに少なくとも或る程度、依存する仕方で関連する。  (もっと読む)

(もっと読む)

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法

エンティティの認証に用いる時間推定の精度を向上させるための回路を備えるメモリ装置とその装置で使用する方法とを開示する。一実施形態において、メモリ装置がエンティティ認証要求を受信する。メモリ装置はエンティティの認証を試みる前に、新規タイムスタンプが必要であるか否かを判断する。メモリ装置は、新規タイムスタンプが必要である場合に、新規タイムスタンプを受信し、その後新規タイムスタンプに基づく時間推定を用いてエンティティの認証を試みる。メモリ装置は、別の実施形態において、新規タイムスタンプの必要性を指定する複数の異なるタイムスタンプ更新方針(TUP)を備え、新規タイムスタンプが必要であるか否かの判断は、エンティティに対応付けられたTUPに基づく。他の実施形態も開示するが、それら実施形態は単独で使用できるほか、組み合わせても使用できる。  (もっと読む)

(もっと読む)

141 - 160 / 336

[ Back to top ]