Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

201 - 220 / 562

安全なメモリ管理システム及び方法

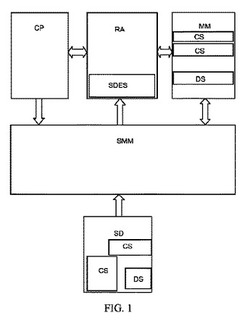

本発明は、データ処理システムにおいてデジタル情報を記憶装置からメモリモジュールに確実にロードするためのシステム及び方法を記載し、前記データ処理システムは、少なくとも1つの記憶装置と、1つのメモリモジュールと、少なくとも1つのプロセッサと、を備え、前記データ処理システムは更に、プロセッサとメモリモジュールとの間に接続されるメモリ・アクセス・コントローラ・モジュールと、プロセッサ、メモリモジュール、記憶装置、及びメモリ・アクセス・コントローラに接続される安全なメモリ管理モジュールと、を備える。データを求めるプロセッサによる要求は安全なメモリ管理モジュールに渡され、データを記憶装置からメモリモジュールにロードし、プロセッサがデータにアクセスするようにメモリ・アクセス・コントローラを構成する。 (もっと読む)

プライバシーを保護し追跡を防止しながらトランスポンダの固定の識別番号を与えるシステム

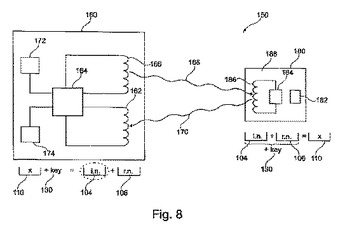

トランスポンダ(180)は、固定の識別番号を格納しており、前記識別番号を乱数で拡張し、前記拡張された番号を鍵で暗号化し、それをリーダのリクエスト時にリーダ(160)に送信する。リーダ(160)は、リクエスト時にトランスポンダ(180)から暗号化された番号を受信し、受信した暗号化された番号を前記トランスポンダ(180)でも使用された鍵で復号化し、前記トランスポンダ(180)と関連する固定の識別番号を抽出する。  (もっと読む)

(もっと読む)

中間者によるコンピュータのハッキング技法を防止するための方法およびシステム

【課題】安全なインターネット取引を構築する方法を提供する。

【解決手段】該方法は、安全なウェブ・サイトによって生成されたフォームに記入するため、クライアント・デバイスにユーザ識別名(ユーザID)およびユーザ・パスワードを受信するステップと、ユーザのインターネット・プロトコル(IP)アドレスを、該ユーザが本人証明しようとする安全なウェブ・サイトに維持されている、別のパスワードに連結するステップと、該連結されたユーザIPおよび別のパスワードを暗号化してインターネット・プロトコル・パスワード(IPPW)を形成するステップであって、上記暗号化は、所定のサイクル・カウントを使い、クライアント・デバイスの線形帰還シフト・レジスタ(LFSR)を用いて実行される、該形成するステップと、IPPW、所定のサイクル・カウント、およびユーザIDから成るトランザクションを構築するステップと、該トランザクションおよびフォームをネットワーク経由で該安全なウェブ・サイトに向け送信するステップと、を含み、該安全なウェブ・サイトは、上記に応えて、IPPWを解読し、解読されたIPPWのIP部分が、該ユーザのIPアドレスと等しいかどうかを判定する。

(もっと読む)

トランスポンダの応答時間の測定とその認証との分離

トランスポンダ(440)への接続の正当性を決定するリーダは、トランスポンダ(440)の応答時間の測定とトランスポンダの認証を2つの別々のステップで実行するように設計される。リーダ(420)への接続の正当性を決定するトランスポンダ(440)は、応答時間測定用の情報と認証用の情報を前記リーダ(320)に2つの別々のステップで供給するように設計され、認証に使用されるデータの少なくとも一部分は、応答時間の測定中にリーダ(420)とトランスポンダ(440)との間で送信される通信メッセージに含められる。  (もっと読む)

(もっと読む)

二値認証を利用した共通鍵暗号化方法及びそのシステム

【課題】メッセージ、音声、画像、動画等のデータを安全・確実に配信する方法・システムを提供する。

【解決手段】認証側と被認証側との間で、それぞれが持つ認証子R1,R2を暗号化・複合化によって同一であると確認し、かつ新たに生成した認証子R3を暗号化・復号化によって確認することによって認証を行い、認証の成立後に、前記新たに生成した認証子を用いて、メッセージ、音声、画像、動画等のデータの配信に使用する共通鍵を暗号化・復号化する。

(もっと読む)

周辺装置用ソフトウェア開発キットのアクセス認証

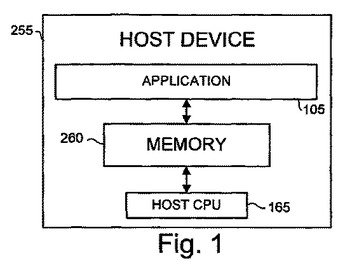

周辺装置のためのコードセットがホスト装置にインストールされる。コードセットは、ホスト装置から周辺装置へのアクセスを制御するために使用される。コードセットはまた、ホスト装置上のソフトウェアエンティティが周辺装置にアクセスするために使用する1つ以上のコードサブセットを含む。ホスト装置上のソフトウェアエンティティは、ホスト装置にインストールされたコードセットにより首尾よく認証されなければならない。ソフトウェアエンティティが首尾よく認証されると、ソフトウェアエンティティに専用の1つ以上のコードサブセットにアクセスできるようになる。ソフトウェアエンティティは1つ以上のコードサブセットを使って周辺装置にアクセスできる。  (もっと読む)

(もっと読む)

無線波読取装置による無線タグの認証方法

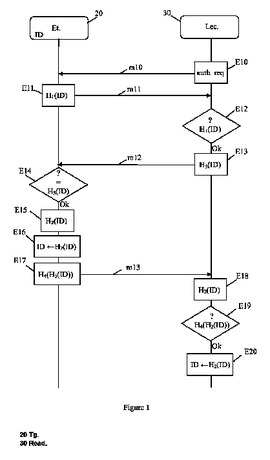

無線リーダ30によるタグ識別子データベースを介して利用可能な識別子IDを有した無線タグ20の認証方法は、リーダによる認証リクエストの送信段階E10と、タグによる少なくとも識別子に第1関数H1を適用した応答H1(ID)の送信段階E11と、タグ及びリーダによる識別子に第2関数H2を適用した新識別子H2(ID)の算出段階E15,E18とを有し、応答とデータベース内の識別子に第1関数を適用した結果とが一致した場合のリーダによる当該識別子に第3関数H3を適用した第1値H3(ID)の送信段階E13と、第1値とタグの識別子に第3関数を適用した値とが一致した場合のタグの算出した新識別子によるタグの識別子の置換段階E16と、当該新識別子に第4関数H4を適用して得た第2値H4(H2(ID))のリーダへの送信段階E17と、第2値とリーダの算出した新識別子に第4関数を適用した値とが一致した場合の当該新識別子によるデータベース内の識別子の置換段階E20とをさらに有する。  (もっと読む)

(もっと読む)

ICカード、ICカードシステムおよびその方法

【課題】子ICカードの利用を正当なユーザ本人に制限する。

【解決手段】本発明のICカードは、ICカード発行者によってカード発行時に設定された共通鍵、認証局が発行した親ICカードの公開鍵証明書、親ICカードの秘密鍵を用いて署名された署名付公開鍵、および秘密鍵を保管する鍵保管部、少なくとも公開鍵証明書および署名付公開鍵を親ICカードから受信するデータ送受信部、親ICカードから受信したユーザの暗号化された生体情報を共通鍵を用いて復号化する暗号演算部、及び復号された第1の生体情報を保管する生体情報保管部を有し、その利用をユーザの生体情報の正否によって制限する。

(もっと読む)

二要素認証システム

【課題】“Replacement”攻撃と“KCI”攻撃に対して安全性を十分に保証できる二要素認証システムを提供する。

【解決手段】二要素認証システムは、ユーザから入力された短い系列とユーザの端末装置およびサーバの認証装置の格納装置に記録されている記録情報の秘密情報を用いて、ユーザの端末装置とサーバの認証装置との間に相互認証しながらセッション鍵を確立する。初期化処理により短い系列に基づいて記録情報を作成してユーザの端末装置およびサーバの認証装置の格納装置に記録し、ユーザの端末装置は短い系列と格納装置に記録した記録情報を用いて、サーバの認証装置は格納装置に記録した記録情報を用いて認証プロトコルを実行する。更に、セッション鍵を生成するたびに秘密値更新器により記録情報を変更する。これにより、安全性を十分に保証できる。

(もっと読む)

セキュリティが確保された生体認証モデルを用いるアイデンティティに基づく対称暗号システム

【解決手段】アクセス及びデータ送信の両方のための高度なセキュリティが有効な形で確保される高度なセキュリティが確保された生体認証モデルを用いるアイデンティティに基づく暗号システムを提供する方法、装置、及びコンピュータプログラム製品がここにおいて説明される。生体認証データを生成すること及びシンドロームベクトルとしてセキュリティが確保された状態で格納することの実行により、生体認証データの固有の可変性に対する許容範囲が提供される。更に、前記シンドローム生成アルゴリズム及び前記生体認証データへのアクセス権を取得する可能性がある敵対者によって前記生体認証データが複製されないようにするために、本態様は、前記秘密鍵のセキュリティをより高く維持すること及び前記暗号システムをユーザのアイデンティティに依存させることを提供する。このように、ここにおいて開示される前記システム、装置及びコンピュータプログラム製品は、セキュリティが確保された生体認証方式を用いるエンドユーザのエンド・ツー・エンド認証を提供し、それは、対称的な及び/又は非対称的なアイデンティティに基づく暗号システムを構成する。 (もっと読む)

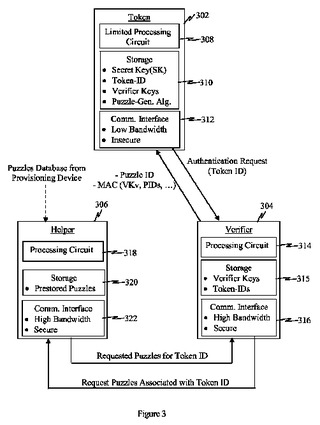

トークンとベリファイアとの間の認証のためのネットワーク・ヘルパー

トークン及びベリファイアが、トークンとベリファイアとの間の認証のためのセキュアな対称鍵に関して同意できるようにするパズルベースのプロトコルを提供する。トークンは、秘密鍵と、1つまたは複数のパズル生成アルゴリズムとを記憶する。ベリファイアは、トークンに関連する複数のパズルを独立して取得し、パズルのうちの少なくとも1つを擬似ランダムに選択し、解いて、パズル秘密及びパズル識別子を取得する。ベリファイアはパズル秘密に基づいて検証鍵を生成する。ベリファイアは、パズル識別子と検証鍵の符号化バージョンとをトークンに送信する。トークンは、そのパズル生成アルゴリズム及びパズル識別子を使用してパズル秘密を再生する。トークンは、トークンが検証鍵を知っていることを示す符号化応答をベリファイアに送信する。トークン及びベリファイアは、事後認証のための対称鍵として検証鍵を使用することができる。  (もっと読む)

(もっと読む)

RSAをベースとしたパスワード認証方式及びその応用

【課題】計算量と通信量を削減し、安全な、RSA及びパスワードに基づく相互認証のための新たな方式を提供する

【解決手段】本発明者が提案する新たな方式の一つによれば、サーバにおけるマスター鍵の計算は、サーバ自身が生成するRSA秘密鍵(d, N)と、サーバ自身に属する記憶装置に格納される認証データに基づいて行われる。一方、クライアントにおけるマスター鍵の計算は、サーバから送信される情報Uに基づいて行われる。この方式によれば、サーバはクライアントから送られてくる情報に関係なく、マスター鍵の計算を行うことができる。したがって、サーバは、クライアントとの通信を行なう前に(たとえばクライアントからの認証要求を受ける前に)、事前にマスター鍵の計算を済ませておくことができる。

(もっと読む)

通信制御方法、通信制御プログラムおよび情報処理装置

【課題】複数の情報処理装置の各々でアプリケーションプログラムが実行される場合に、両者間の認証を速やかにかつ確実に行なうことができる通信制御方法、通信制御プログラムおよび情報処理装置を提供する。

【解決手段】接続依頼元は、認証指示メッセージに従って、入力データをアプリケーション1に入力し(ステップS6)、処理指示に従って処理を実行する(ステップS8)。そして、接続依頼元は、認証指示メッセージに含まれる計算エリア指定指示に従い、メモリ上の特定位置の値を抽出し、特定識別値を生成する(ステップS10)。接続依頼元は、特定識別値に自己の署名を施して暗号識別値を生成する(ステップS12)。接続依頼先は、接続依頼元の特定識別値と、自己の生成した特定識別値とを比較し(ステップS26)、両者の一致/不一致に基づいて、接続許否を判定する(ステップS28)。

(もっと読む)

認証サーバ、認証方法、及びそのプログラム

【課題】登録ICカードを使用できない場合でも利用者の認証を行える認証サーバ、認証方法、及びそのプログラムを提供する。

【解決手段】認証サーバ100は、各ICカードのカードIDと各ICカードで登録されたサービスのサービスIDと当該サービスに対応する登録された当該ICカードの認証強度とを対応付けたユーザ情報と、ICカード毎と認証強度毎とに認証方式を対応付けたカード認証情報とを記憶し、ユーザ端末200又はサービス提供サーバ300より取得したカードIDとサービスIDとがユーザ情報において対応付けられているか否かを判別し、対応付けられていないと判別した場合に、カード認証情報において、当該サービスIDに対応付けられた他のカードIDを有するICカードの認証強度以上の強度と取得したカードIDを有するICカードとに対応する認証方式で当該ICカードの認証を行う。

(もっと読む)

情報処理システム、認証サーバ、サービス提供サーバ、認証方法、サービス提供方法、及び、プログラム

【課題】行うべき処理群の中に多くの時間を要する処理がある場合にも処理群全体を効率よく実行する。

【解決手段】情報処理システム100において、サービス提供サーバ120は、ユーザ端末110から要求された処理群の中に認証サーバ130による認証が必要な処理がある場合、認証サーバ130にユーザ認証を要求する。認証サーバ130は、要求されたユーザ認証をキューイングし、要求されたユーザ認証処理を完了するまでにかかる推定時間をサービス提供サーバ120に送信する。サービス提供サーバ120とユーザ端末110は、認証結果の受信前では、処理群に含まれる処理のうちユーザ認証処理を完了していなくても実行可能な処理を優先して実行する。サービス提供サーバ120とユーザ端末110は、認証サーバ130から認証結果を受信後、処理群に含まれる処理のうちユーザ認証処理を完了しなければ実行できない処理を実行する。

(もっと読む)

サーバ装置、認証方法およびプログラム

【課題】Webサイトを利用する利用者の認証のみならず、Webサイトの認証をする。

【解決手段】利用者端末と通信網を介して接続されたサーバ装置であって、1または2以上の乱数値の各々が所定位置に配置された乱数表と利用者端末の利用者の識別子と関連付けられて記憶されている記憶媒体110と、利用者端末を介して利用者により入力された1または2以上の乱数値と、乱数値の配置位置とを取得する取得部102と、取得された乱数値と、利用者端末の利用者の識別子に対応する乱数表に配置している乱数値のうちで、取得された配置位置に対応する乱数値とを比較する比較部104と、比較結果を利用者端末に送信する送信部108と、を備えるサーバ装置。

(もっと読む)

ファイル管理プログラム、ファイル管理装置及びファイル管理システム

【課題】所定の複数のユーザの情報で認証することにより正規ユーザへの成りすまし等による不正アクセスを防止することが可能なファイル管理プログラム、ファイル管理装置及びファイル管理システムを提供する。

【解決手段】受付手段はユーザが入力した同席者名を認証サーバ2に送り、認証サーバ装置2は同席者名に対応してワンタイムパスワードを生成し、それを同席者に通知し、クライアント装置4Aに送信する。受付手段は認証サーバ装置2からのワンタイムパスワードを記憶部に記憶する。認証手段はオフライン時に同席者により入力されたワンタイムパスワードと記憶部に記憶されているワンタイムパスワードとの同一性に基づいて同席者を認証し、同席者の認証が成立すると、許可手段はオンライン時にユーザの認証を必要とする保護ファイルにオフライン時にアクセスすることを許可する。

(もっと読む)

ワンタイムパスワード認証システム、ワンタイムパスワード認証方法、ワンタイムパスワード生成プログラム、ワンタイムパスワード認証プログラムおよびワンタイムパスワード生成装置。

【課題】 時刻情報を送信することなくワンタイムパスワードの認証処理を行うことによりセキュリティの向上を図ること。

【解決手段】 ワンタイムパスワード認証システムは、ワンタイムパスワードを出力する情報通信装置3と、該情報通信装置3よりワンタイムパスワードを受信して情報通信装置3の認証判断を行う認証判断装置とを備えている。情報通信装置3は、乱数生成手段12により生成された乱数情報と、時刻検出手段11により検出された時刻情報とに基づいてワンタイムパスワードを生成するワンタイムパスワード生成手段10と、時刻検出手段11による時刻情報の検出時に、生成された乱数情報を認証判断装置に出力する乱数情報出力手段6と、生成されたワンタイムパスワードを認証判断装置に出力するワンタイムパスワード出力手段6とを有している。

(もっと読む)

電子機器、パスワード削除方法およびプログラム

【課題】外部記憶装置に機能を追加することなく、外部記憶装置のパスワードによるロックを自動的に解除することが可能な電子機器を提供する。

【解決手段】電子機器100Bは、パスワードによりロック可能なメモリカード200を接続するメモリカード接続手段108と、カード固有IDとパスワードを保持するパスワード保持手段101と、メモリカード接続手段108に接続されたメモリカード200のカード固有IDを示す接続識別情報を取得するカード固有ID取得手段104と、接続識別情報がパスワード保持手段101に含まれている場合、パスワード保持手段101に保存されている接続識別情報と接続識別情報に対応するパスワードを削除するパスワード削除手段109とを有する。

(もっと読む)

多重要素認証における認証方法と認証後の確認方法を含むプログラムが記録された記録媒体

【課題】 トロイの木馬のように、一旦認証された実行権限自体を盗用することで、例えば、意図していない振込み先へ送金する等のエンティティ後の犯罪を防止する。

【解決手段】加入者端末と、サービス運用サーバと、二次デバイスとサービス運用サーバ間に設けられる二次デバイス承認サーバを用いた認証システムであって、二次デバイス(例、携帯電話)の固体情報は予めサービス運用サーバに登録されており、サービス運用サーバは、相互認証のためのキー交換を多重要素により実行すると共に、二次デバイス承認サーバが、少なくともサービス運用サーバにおける認証の確認後のサービス実行の直前に、二次デバイスに承認依頼を出し、承認(確認)メッセージを受け取って、その確認メッセージをサービス運用サーバへフィードバックして決済を完了する。

(もっと読む)

201 - 220 / 562

[ Back to top ]