Fターム[5B285CA47]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 暗号化技術利用 (4,900) | 乱数コード利用 (562)

Fターム[5B285CA47]に分類される特許

61 - 80 / 562

安全なコラボレーティブ・トランザクションを管理する方法及び装置

【課題】異なるセキュリティ・レベルを提供してユーザが自分自身の通信のセキュリティ・レベルを決定できるようにする。

【解決手段】ユーザは低いセキュリティ・レベルを選択してセキュリティ関係のオーバヘッドを可能な限り小さくすることが可能である。他にも、セキュリティ関係のオーバヘッドの増加を伴うもののもっと高いセキュリティ・レベルを選択することも可能である。異なるセキュリティ・レベルは2種類の鍵のうちの一つまたはそれ以上の使用により作成される:暗号化鍵は平文テキストデータをデルタへ暗号化するために使用し、メッセージ認証鍵を使ってデータを認証しデータの完全性を保証する。2種類の鍵を使ってテレスペースの各メンバーでデータを再暗号化しなくて済むようにする。別の実施態様において、「トライブ(tribe)」と呼ばれるサブグループをテレスペース内に形成しそれぞれのトライブが自分のいるテレスペースのセキュリティ・レベルを採用できるようにする。

(もっと読む)

ユーザ認証方法

【課題】認証下のWebページへのアクセスに対するセキュリティをより高めることができるユーザ認証方法を提供する。

【解決手段】Web認証サーバ5のユーザ認証部11は、ユーザ認証するために、入力したパスワードとパスワード登録部9に登録されたパスワードとを照合し、更に、入力したチケットとチケット発行部10で有効期限内に発行したチケットとを照合し、これらの照合結果に基づいて第2のPC端末3のユーザとして認証するか否かを判定する。そして、ユーザ認証部11は、前記照合結果に基づいて両者がそれぞれ一致していると判定した場合に、認証されたユーザであると判定する。

(もっと読む)

生体認証装置および生体認証プログラム

【課題】 リバースエンジニアリングを抑制することができる生体認証装置および生体認証プログラムを提供する。

【解決手段】 生体認証装置は、ユーザの生体情報を取得する生体センサと、ユーザごとに、正規のパスワードが付加された正登録生体データと、偽のパスワードが付加されかつ前記正登録生体データと異なる偽登録生体データと、を含む登録ユーザデータを記憶するユーザデータ記憶部と、前記生体センサによって取得された生体情報に基づく照合生体データと前記登録ユーザデータとの照合を行う照合手段と、前記照合手段の照合が成功した登録生体データに付加されたパスワードをセキュリティ回路に送信する通信手段と、を備え、前記セキュリティ回路は、暗号鍵を保持し、前記正規のパスワードの入力によって前記暗号鍵を解放する回路であり、パスワードの入力の失敗回数に上限が設定されている。

(もっと読む)

生体認証システムにおける、生体情報の登録方法、テンプレートの利用申請の方法、および、認証方法

【課題】生体認証サービスシステムにおいて登録局が匿名IDを付与する場合、ユーザがアプリケーション事業者に対して生体認証の利用申請をする際に、アプリケーション事業者に対して匿名IDと実際のユーザIDの紐付けの正当性を保証する。

【解決手段】生体認証サーバ、アプリケーションサーバ、登録局、クライアントを含む生体認証サービスシステムにおいて、登録局での生体情報登録時にユーザの個人情報のハッシュ値のみを保管させる。アプリケーションサーバに対するテンプレートの利用申請時には、個人情報を再度入力し、そのハッシュを先に登録局に保管していたハッシュと照合し、利用申請しているユーザと登録局で生体情報を登録したユーザが同一であることを確認する。また、ユーザごとに異なる秘密情報を個人情報に追加することで、ユーザごとに一意のデータを作成し、そのハッシュの照合によってユーザを正しく識別する。

(もっと読む)

Webサイトログイン方法及びWebサイトログインシステム

【課題】携帯端末の電子署名機能を利用し、簡単な操作でログインすることができ、かつ、低コストで十分なセキュリティ性を確保する。

【解決手段】Webサービスサーバにより、認証チケットと該認証チケットの生成時刻情報とを生成して認証チケット情報DBに格納し、認証チケットをエンコードして認証チケットの画像情報を送信し、表示端末通信部により、認証チケットの画像情報を表示し、携帯端末により、認証チケットの画像情報を読み取ってデコードして認証チケットを取得し、電子署名をした署名情報を追加した認証応答チケットを生成して表示端末に送信し、表示端末により、認証応答チケットを受信してWebサービスサーバに送信し、Webサービスサーバにより、認証応答チケットを受信して検証するWebサイトログイン方法。

(もっと読む)

生体情報貸出しシステム及び生体情報貸出し方法

【課題】生体情報の登録者が自己の生体情報を一度登録しておくことによって、ホテルあるいは他の施設で個人認証を要することとなった時に、この施設のユーザが操作中の電子端末が生体情報バンクに登録者の既登録生体情報の貸出しを要請して取得し、電子端末で入力の生体情報を貸し出された既登録生体情報と比較することによって個人認証を速やかに実行する。

【解決手段】生体情報貸出し運用手段が、ユーザコードに、受付けられた顧客ID情報を基にして、該顧客ID情報に関連づけられた生体情報を蓄積し、かつユーザコードから検索し検索の結果により顧客ID情報に対して生体情報を同定する演算処理手段と、同定された生体情報に貸出し資格が付与されているときに生体情報に貸出し資格を付与し、生体情報の貸出し指示処理を行い、貸出しに伴なってユーザが操作中の電子端末に課金する課金処理を行い、処理された課金を含めて生体情報の貸出し状況をユーザコードに記録する生体情報運用手段を備える。

(もっと読む)

ユーザ装置特定方法および情報処理システム

【課題】Webブラウザに特別な仕組みを実装することなく、WebアプリケーションがWebブラウザが動作するユーザ装置を特定できるようにする。

【解決手段】Webアプリケーション106がWebブラウザ103からリクエストを受信し、Webブラウザ103に、署名アプリケーション105へのリダイレクトを指示する。Webブラウザ103が署名アプリケーション105にリダイレクトし、署名アプリケーション105が署名を生成し、Webブラウザ103に、Webアプリケーションへのリダイレクトを指示する。このリダイレクトを受けたWebアプリケーション106が、署名が正しいことを確認して、Webアプリケーション106がリダイレクト元のWebブラウザ103が動作するユーザ装置を上記リクエストの送信元のWebブラウザ103が動作するユーザ装置101として特定する。

(もっと読む)

認証装置及び認証方法

【課題】登録情報から各個人の指紋情報が特定されることを防止し得る認証装置及び認証方法を提案する。

【解決手段】指紋画像20を複数のエリアERに区分けし、指紋画像20中の指紋の特徴部分がある隆線21と、基準線yとがなす角度をエリアER毎にそれぞれ示した複数のエリア別指紋識別情報を生成した。指紋の特徴部分と基準線yとがなす想定される全ての角度を、所定の角度範囲単位でエリアER毎に表した複数の共通テンプレートの中から、エリア別指紋識別情報の端点角度θ1及び分岐点角度θ2が含まれる角度レベルの共通テンプレート30を、エリア別指紋識別情報毎に選択し、各エリア別指紋識別情報を対応する共通テンプレート30に変換した登録IDパターンXを生成する。これによりユーザの指紋の特徴を示したエリア別指紋識別情報を改変させつつ照合処理を行うことができ、かつ登録IDパターンXからエリア別指紋識別情報が推測されることも困難となり、各個人の指紋情報が特定されることを防止し得る。

(もっと読む)

認証システム及び端末装置及びアイシーカード及びコンピュータプログラム及び認証方法及びコマンド送信方法

【課題】利用者認証情報の漏洩を防ぐ。

【解決手段】端末側鍵共有部102とカード側鍵共有部202とが共有鍵Kを生成する。カード認証情報生成部206がカード認証情報732を生成する。カード検証部106がカード認証情報を検証する。検証成功の場合、verifyPINコマンド化部111(利用者認証コマンド生成部)がverifyPINコマンド(利用者認証コマンド)を生成し、暗号化部112(利用者認証暗号化部)が共有鍵Kで暗号化する。復号部211(利用者認証復号部)が共有鍵Kで復号し、ICカード処理部212(利用者認証部)がPIN情報を検証する。

(もっと読む)

ライセンス発行システム、クライアント端末、サーバ、及びライセンス発行方法

【課題】クライアント端末へのライセンス発行に係る処理を適切に行う。

【解決手段】ライセンス発行システム1において、クライアント端末10がライセンス発行要求を送信したにもかかわらずクライアント端末10においてサーバ20からのライセンスが取得できなかった場合、クライアント端末10は最初に送信したライセンス発行要求と同様のキー情報が含まれたライセンス発行要求をサーバ20に対して送信する。そして、サーバ20では、初回のライセンス発行要求に含まれるキー情報をキー情報格納部23に格納しておき、これと2回目のライセンス発行要求に含まれるキー情報とが一致することを確認して、ライセンスを改めて発行する。クライアント端末10では、ライセンスを取得した後はライセンス発行情報に含まれるキー情報が削除される。

(もっと読む)

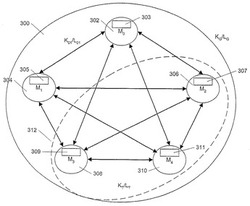

導出鍵を用いたセキュアメッセージングシステム

【課題】対称鍵を使用した暗号システムを提供すること。

【解決手段】対称メッセージ鍵を使用して送信者と受信者との間で安全なメッセージ送信を行うことができる。対称メッセージは組織において鍵生成器を使用してマスター鍵から導出することができる。ゲートウェイは導出鍵を使用して発信メッセージを暗号化することが可能である。組織内の送信者は組織の顧客である受信者にメッセージを送信することができる。受信者は予め制定した信用証明書を使用して組織内の暗号解読サーバーに対して認証を行うことができる。受信者には暗号化メッセージを解読するための導出鍵のコピーが提供される。階層的アーキテクチャは、組織においてスーパーマスター鍵生成器が組織の異なるユニット内の委譲鍵生成器に対するマスター鍵を導出するのに使用することが可能である。組織は非顧客の対称メッセージ鍵を生成するポリシーサーバーを有することが可能である。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

情報処理装置及び方法、並びにプログラム

【課題】セキュアエリアを有しない情報処理装置であっても他の情報処理装置を低コストで安全に認証することができるようにする。

【解決手段】 パーソナルコンピュータ71は、チャンレジCkとレスポンスRkとの組み合わせがn通り格納されているリスト81を保持する。パーソナルコンピュータ71は、i番目のチャレンジCiを選択してICカード72に送信する。ICカード72は、チャレンジCiを復号化し、算出値Aiを得る。ICカード72は、算出値Aiを暗号化し、暗号化された算出値Aiを、レスポンスRとしてパーソナルコンピュータ71に送信する。パーソナルコンピュータ71は、i番目のレスポンスRiをリスト81から選択し、レスポンスRとレスポンスRiとを比較する。レスポンスRとレスポンスRiとが一致する場合、パーソナルコンピュータ71は、ICカード72を認証する。本発明は、ICタグに適用することができる。

(もっと読む)

情報処理装置、情報処理方法およびプログラム

【課題】セキュリティ強度の低い暗号方式を用いて記憶領域に対して行われる不正な操作を禁止可能な、情報処理装置、情報処理方法およびプログラムを提供する。

【解決手段】DES方式と、DES方式とは異なるセキュリティ強度を有するAES方式に対応可能なICカード1であって、 DES方式を用いてICカードの記憶領域に対して行われる所定の操作を禁止するための禁止情報を、AES方式を用いて発行装置5から受信する禁止情報受信部71と、 禁止情報により所定の操作を禁止するための禁止処理を行う禁止フラグ設定部74と、 サービス提供装置3または発行装置5から操作の要求を受信する操作要求受信部75と、 要求された操作が禁止情報により禁止された所定の操作に該当しない場合に、要求された操作を実行する操作実行部77とを備える。

(もっと読む)

情報伝達システム

【課題】電波や赤外線等、第三者に傍受される可能性がある通信手段を用いることなく2つの装置間にて一連の情報をやりとりする。

【解決手段】情報処理端末10にて携帯端末20の所有者を認証するために生成された乱数が光学的に読み取られることによって情報処理端末10から携帯端末20に伝達され、その後、携帯端末20において情報処理端末10から読み取られた乱数に応じたパスワードが生成され、このパスワードが光学的に読み取られることによって携帯端末20から情報処理端末10に伝達される。

(もっと読む)

失効情報提供システム、失効情報提供方法、失効情報提供プログラム

【課題】特定の認証局が失効証明書リストを発行出来ない状態である場合に利用者証明書の有効性を保障する。

【解決手段】携帯電話端末20が、PCの性能情報を取得してこの性能情報が予め定められた条件を満たすか否かを判定する諸元チェックプログラムと、性能情報が条件を満たす場合に、PCのウィルスチェックを行うウィルスチェックプログラムと、PC上でユーザが利用したい機能を具体的に実行する所定プログラムと、ウィルスチェックプログラムの動作後にPC上で所定プログラムを起動し、所定プログラムの終了後に所定プログラムおよびそこで使用されたデータを削除する監視プログラムとを記憶している。

(もっと読む)

認証装置および認証方法

【課題】認証プロセス中に、不正なプログラムに感染した端末からアクセスされるリスクを低減する手段を講じた認証技術を提供する。

【解決手段】認証サーバ100は、第一認証、第二認証を行う前に、端末300が不正なプログラムに感染しているリスクを低減するための端末感染対策を実行し、その端末感染対策の実行結果に基づいて、前記認証を継続して実行するか否かを決定する。端末感染対策では、認証サーバ100は、利用者が使用中の端末の属性情報、利用者のアカウント情報、およびサービスを提供するアプリケーションサーバの組み合わせごとに、端末の感染リスクを低減するために用いる対抗プログラムを適用した結果に基づいて対抗プログラムを選定する。次に、認証サーバ100は、選定した対抗プログラムを端末300に適用し、実行結果を収集し、その実行結果に基づいて、前記認証の継続可否を決定する。

(もっと読む)

シンクライアントシステム、完全性検証サーバ、プログラム、記憶媒体、シンクライアント通信中継方法

【課題】シンクライアントサーバに対する不正アクセスやウイルス感染等を完全に排除できるシンクライアントシステム等を提供する。

【解決手段】クライアント101のリモートアクセスクライアントアプリ213は完全性検証サーバ103にコネクション確立要求を出し(S907)、完全性検証サーバ103のCPUはシンクライアントサーバ105にコネクション要求を送信する(S911)。リモートアクセスクライアントアプリ213は完全性検証サーバ103にリモートアクセスリクエストを送信し(S917)、完全性検証サーバ103のCPUはシンクライアントサーバ105にリクエストを転送する(S921)。シンクライアントサーバ105はリプライを完全性検証サーバ103に送信し(S923)、完全性検証サーバ103のCPUはリモートアクセスクライアントアプリ213にリプライを転送する(S925)。

(もっと読む)

通信認証方法

【課題】認証情報が仮に漏洩しても不正アクセスが不可能な通信認証方法を提供する。

【解決手段】端末1、2と管理サーバを含むネットワークにおいて、端末1が端末2にデータ送受信のために接続する際に、手順1で端末1は接続認証要求を管理サーバに送信し、手順2で管理サーバは接続認証要求の正当性を検査し正当性が確認された場合、認証情報を付して接続認証応答を端末1に送信し、手順3で端末1は認証情報を付して接続要求を端末2に送信し、手順4で端末2は認証情報を付して端末1の要求の正当性確認要求を管理サーバに送信し、手順5で管理サーバは要求の正当性を検査し正当である場合には接続要求正当性確認応答を端末2に送信し、手順6で端末2は接続要求許可応答を端末1に送信し、手順7で端末1と端末2が相互通信し、管理サーバは手順2で複数桁の乱数を認証情報としてその度に生成し手順5の終了直前に消去する。

(もっと読む)

サーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラ

【課題】セキュリティを維持しつつ、容易にクライアント装置との関連付け処理を行うことが可能なサーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラを提供する。

【解決手段】サーバ装置1は、サーバ装置1とクライアント装置との関連付けを行うために、少なくともサーバ装置1にアクセスするためのアクセス情報と、サーバ装置1が認証を行うための認証情報と、を含有するインストーラを生成するインストーラ生成部13を備えている。

(もっと読む)

61 - 80 / 562

[ Back to top ]