Fターム[5B285CA52]の内容

オンライン・システムの機密保護 (82,767) | 保護の方法 (15,600) | 物理的破壊対策 (265) | 耐タンパ性 (172)

Fターム[5B285CA52]に分類される特許

61 - 80 / 172

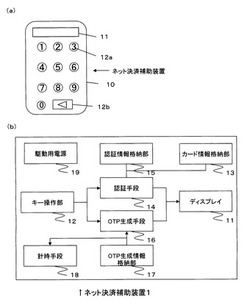

ネット決済補助装置

【課題】カード番号や暗証番号を盗聴、改竄される危険性がなく、かつ、より安全にネットワーク商取引を行なうことが出来るネット決済補助装置の提供。

【解決手段】ディスプレイと、カード契約者のカード情報が外部から読み出せないような状態で予め格納されたカード情報格納部と、契約者の認証情報が外部から読み出せないような状態で予め格納された認証情報格納部と、OTP生成情報が外部から読み出せないような状態で予め格納されたOTP生成情報格納部と、認証情報を入力するテンキーと、テンキーからの入力情報に基づいて操作者の本人認証を行ない、カード情報をディスプレイに表示する認証手段と、カード情報が表示された後、OTP生成情報に基づいてワンタイムパスワードを生成し、ディスプレイに表示するOTP生成手段とを備え、ワンタイムパスワードによって、契約者の本人認証が行なわれ、本人確認がなされた場合、ネット商取引が可能にされるネット決済補助装置である。

(もっと読む)

課金情報管理システムおよび課金情報管理方法

【課題】回線契約者が構内交換機等の施設を設置する必要がなく、また不正利用を防止する。

【解決手段】端末102に端末認証情報112を記憶し、端末102と通信可能な耐タンパ性のセキュアデバイス101に利用者認証情報107を記憶する。端末102と通信可能な管理サーバ104に、端末認証情報112に基づいて端末102を認証するか否かを判断する端末認証手段118と、利用者認証情報107に基づいて利用者を認証するか否かを判断する利用者認証手段120と、端末認証手段118と利用者認証手段120とが認証すると判断したとき、端末102と利用者との課金ポリシに関する情報を含む回線、端末、利用者課金ポリシ128と、利用者の通信履歴情報131とに基づいて、課金情報を生成する課金情報生成手段125とを設ける。

(もっと読む)

記憶ドライブのアクセス方法及びハードディスクドライブ

【課題】新規且つ改善された、記憶ドライブのアクセス方法及びハードディスクドライブの提供。

【解決手段】ハードディスクドライブ上のデータへの安全なアクセスを提供するハードディスクドライブ及びアクセス方法が示されている。一例において、アクセスコードはハードディスクドライブに送られ、当該ハードディスクドライブ上に記憶された暗号化されたユーザキーが解読される(320)。一例において、アクセスコードの少なくとも一部は、ハードディスクドライブのどこにも記憶されず、ホストから提供される。

(もっと読む)

情報処理端末装置及びアプリケーションプログラムの起動認証方法

【課題】信頼性の高い認証を行うと共に、コードを登録していた管理装置の管理コストを低減すること。

【解決手段】TPM13は、暗号鍵や証明書を保護するためのセキュリティチップである。情報処理端末装置1の機種を示す機種コード111は、予め前記マザーボード上のBIOSに、格納アドレスをシャッフルして登録されている。ユーザ個別コードのハッシュ値と前記機種コードのハッシュ値とから成る一時的な装置個別コードを、さらにTPM13を用いて暗号化し、装置個別コード121としてBIOSに格納している。認証時は、装置個別コード121と、管理装置2に登録されている情報処理端末装置1の各々に対応したユーザ個別コードと機種コード111とから生成される装置個別コードとを、情報処理端末装置1において比較照合する。

(もっと読む)

データ記憶システムおよびデータ記憶方法

【課題】利用者端末のセキュリティを向上させる。

【解決手段】ICカード102は、アプリケーション配信サーバ117と相互認証を行うための秘密鍵109と、秘密鍵109を使用してアプリケーション配信サーバ117と相互認証したのちに、アプリケーション配信サーバ117から端末OS111と端末アプリケーション112とを取得するカードマネージャ114とを有し、利用者端末101は、ICカード102と相互認証を行うための鍵116を有する耐タンパ性の耐タンパモジュール115と、鍵116を使用してICカード102と相互認証したのちに、ICカード102から端末OS111と端末アプリケーション112とを取得し、端末OS111と端末アプリケーション112とを実行するCPU105とを有する。

(もっと読む)

TCGの仕様に基づくフィジカル・プリゼンスの認証方法およびコンピュータ

【課題】真正な所有者がプラットフォームを操作している場合に限りフィジカル・プリゼンスを肯定する認証方法を提供する。

【解決手段】コンピュータはTCGの仕様に適合したセキュリティ・チップ26と生体認証ユニット41と起動ボタン101を備える、プロセッサがCRTM認証コード121を実行して認証を行う。起動ボタンの押下によりコンピュータがS4ステートまたはS5ステートからのコールド・スタートをしたか否かを判断する。CRTM認証コードは生体認証ユニット41が行う生体認証の結果を受け取る。コンピュータがコールド・スタートしたことを確認しかつ生体認証が成功したことを確認したときにセキュリティ・チップにフィジカル・プリゼンスが肯定されることを示すコマンドを送る。

(もっと読む)

コンテンツ利用デバイス、および情報処理方法

【課題】安全にかつユーザの利便性を損なわずにネットワークを介したコンテンツ配信および利用を可能とする装置および方法を提供する。

【解決手段】ライセンス格納デバイス(RHD)にコンテンツに対応する利用権としてのライセンスを示す利用権情報を格納し、コンテンツ利用に際して、権利情報をライセンス格納デバイス(RHD)から、コンテンツ利用デバイス(CPT)に出力し、さらにコンテンツ配信サーバ(CSS)に送信し、コンテンツ配信サーバ(CSS)において、権利情報(Right)の正当性検証を実行し、権利情報(Right)に対応するコンテンツをコンテンツ利用デバイス(CPT)に送信する構成とした。

(もっと読む)

信頼できるコンピューティング方法、コンピューティング取引方法、及びコンピュータシステム

【課題】より脆弱性の低い効率的なデータ保護を提供する。

【解決手段】本開示の実施形態は、対象のサービスプロバイダに関する機能を有する専用仮想マシンイメージ(DVMI)を発生させ、そのDVMIを専用仮想マシン(DVM)としてホスト装置で立ち上げることを提供する。信頼できる専用仮想マシン(TDVM)としての、DVMI及び/又は立ち上げられるDVMの測定は、対象のサービスプロバイダのサーバへ送られる。対象のサービスプロバイダは、その測定に基づいてTDVMに関する信頼度を決定し、TDVMの信頼度に従ってTDVMへ対象のサービスプロバイダのサーバによってサービスのレベルを提供する。

(もっと読む)

認証・認可システム、認証・認可方法

【課題】本人認証に加えて、ユーザ属性に応じたアプリケーションサーバへのアクセス権限を判定する認可を行う認証・認可方式を提供する。

【解決手段】ルート認証局またはこのルート認証局を上位に持つ中間認証局が発行した電子証明書(利用者証明書)を本人認証に利用し、このルート認証局またはこのルート認証局を上位に持つ中間認証局が発行した電子証明書(資格証明書)を認可に利用する。利用者証明書からルート認証局の下位認証局に対する証明書までの信頼のパスと、資格証明書からルート認証局の下位認証局に対する証明書までの信頼のパスとが別個に形成され、それぞれの信頼のパスの起点がルート認証局で同一となっている。利用者証明書はユーザに一つ発行されており、資格証明書はユーザのアプリケーションサーバ装置へのアクセス権限に基づいて一つまたは複数発行される。認可は、これら資格証明書の中から一つ選択して行われる。

(もっと読む)

データ処理システム

【課題】スレーブ機器の認証処理に必要なハードウエアやソフトウエアの追加を最小限にし、スレーブ機器の認証処理のための回路による消費電力を少なくする。

【解決手段】本発明のデータ処理システム(1)は、ホストプロセッサ(2)と、周辺入出力コントローラ(4)と、特定のセキュリティ機能を実現するトラステッドプラットホームモジュール(5_1)とを有する。トラステッドプラットホームモジュールは、ローカルバス(6)を介して周辺入出力コントローラに接続される。周辺入出力コントローラに周辺機器(20)が接続されると、トラステッドプラットホームモジュールは、ローカルバスと周辺入出力コントローラを介して周辺機器の間で入出力する情報に基づいて周辺機器の認証処理を行う。これにより、ホストプロセッサとトラステッドプラットホームモジュールを接続するバスの駆動を要しない。

(もっと読む)

利用者認証システム、および方法、プログラム、媒体

【課題】本発明の課題は、デバイス認証情報を分割して管理するとともに、分割管理したものから復元した認証情報を有効期限管理することによって、不正な使用を不可能にする技術を提供することである。

【解決手段】

記憶するデバイス認証情報から分散生成された分割情報と有効期限情報とを含む管理データを利用者携帯装置に近距離無線送信する管理者携帯装置と、管理者携帯装置が近距離無線送信した管理データを受信し、管理データの分割情報と記憶する分割情報から認証情報を復元し、これを記憶させ、記憶させた復元認証情報を情報処理装置に送信し、管理データの有効期限が過ぎたら、記憶させた復元認証情報を削除する利用者携帯装置と、デバイス認証情報を記憶し、利用者携帯装置が送信する復元認証情報を取得し、記憶するデバイス認証情報と照合して認証する情報処理装置と、から構成されることを特徴とする利用者認証システムである。

(もっと読む)

構成証明機器接続システム、検証端末、構成証明機器接続方法、及びプログラム

【課題】検証対象となる機器の内部の証明がなされるまで、検証対象となる機器を他の機器と接続しない。

【解決手段】構成証明対象機器は、内部の構成を証明する構成証明情報を生成して、構成証明情報を物理的な接続無しに読取れる形式に変換し表示する。検証端末は、表示された内容を物理的な接続無しに読取り、読取られた内容を構成証明情報に変換し、構成証明情報と正しい構成情報である証明情報とを比較して、構成証明対象機器の構成の正しさを検証する。接続先機器は、構成証明対象機器の構成の正しさが証明されると、構成証明対象機器と物理的に接続される。

(もっと読む)

生体データなどの安全なオフチップ処理

【課題】生体センサー装置及びシステムの速度を改善し且つコストを低下させる。

【解決手段】格納するデータは特別安全処理ハードウエア及び/又はソフトウエアによって暗号化及び/又は署名させることが可能である。認証された生体データのデータベース(例えば、認証されたユーザの指紋の全て又は一部を表すパターン又は重要な特徴)は暗号化するか又は暗号化しないかのいずれか又は両方でホストシステム上に格納することが可能である。多数の登録済み指紋のデータベースに対する予備的マッチングは特別安全処理ハードウエア/ソフトウエアの処理負担を軽減させるためにシステムプロセッサによって達成することが可能である。データの不正変更又は生体識別によって与えられるセキュリティを打ち破るためのその他の努力を阻止するために、最終的なマッチ確認は特別安全処理ハードウエア/ソフトウエアの排他的制御内に留まる。

(もっと読む)

非接触ICカード認証システム

【課題】

クライアント端末とサーバ間で相互認証を行う場合,ネットワークを経由した相互認証が行われるので処理時間がかかる。クライアント側の秘密情報の保持デバイスとして非接触ICカードを採用する場合,非接触ICカードを近づけている短時間の間に処理が完了しないという問題が生じる。

【解決手段】

非接触ICカードを端末装置に近づけることにより,ネットワークの通信時間を待つことなく,ネットワークに接続された端末装置と複数のサーバとの間で相互認証を行い,適切なユーザにサービスを提供するシステムを提供する。具体的には,クライアント認証時には,非接触ICカード内の秘密鍵を用いて認証情報を生成し,サーバ認証時には,非接触ICカードと連携して動く端末装置がサーバを認証する。

(もっと読む)

情報処理装置、認証方法、プログラム、および情報処理システム

【課題】リーダ/ライタ機能を備えたリーダ/ライタ機能搭載装置におけるリーダ/ライタ機能の使用をリーダ/ライタ機能搭載装置ごとに制限することが可能な情報処理装置、認証方法、プログラム、および情報処理システムを提供する。

【解決手段】搬送波を送信するリーダ/ライタ機能を有するリーダ/ライタ機能搭載装置と通信可能な情報処理装置であって、リーダ/ライタ機能搭載装置と通信を行う通信部と、固有のコントローラ秘密鍵と、認証対象となるリーダ/ライタ機能搭載装置ごとに固有の認証対象公開鍵とを記憶する鍵情報記憶部と、リーダ/ライタ機能搭載装置に対して認証情報を要求し、要求に応じて送信された第1の認証情報と、鍵情報記憶部に記憶されたコントローラ秘密鍵および認証対象公開鍵とに基づいて、リーダ/ライタ機能搭載装置におけるリーダ/ライタ機能の使用を認証するリーダ/ライタ機能制御部とを備える情報処理装置が提供される。

(もっと読む)

権限委譲システム、権限委譲方法および権限委譲プログラム

【課題】サービスを受ける権限を不適格な者に委譲しないことを可能にする。

【解決手段】 委譲先端末101に対してサービスを受ける権限を委譲する委譲元端末102と、委譲元端末102と通信可能な管理サーバ103を設ける。管理サーバ103は、委譲元端末102から送信された委譲先端末101の使用者の属性情報がサービス提供条件を満たすか否かを判断し、満たすと判断したとき、サービスを受ける権限の委譲を許可した権限委譲許可情報を委譲元端末102に送信する。

(もっと読む)

著作権保護システム、再生装置、及び再生方法

【課題】ユーザの視聴履歴などをサーバに送信する場合、ユーザは自身の趣味嗜好に合ったサービスを受けることが可能である一方、悪意あるコンテンツ提供者によりユーザ情報が収集され、それらが不当に利用される可能性があるという課題が存在する。

【解決手段】無効化リストを利用することにより、あるタイミングで暴露されたり、ハックされたりして無効化すべき証明書を無効化リストで無効化することが可能となり、また、無効化リストを管理するサーバに負荷が掛からないように定期的に無効化リストの更新を確認することで安全性とユーザ利便性の両立が可能となる。

(もっと読む)

ネットワーク認証システム及びICチップ及びアクセス装置及びネットワーク認証方法

【課題】認証サーバを使用しなくとも、認証サーバを使用したのと同等の安全性をもってネットワークアクセス時のユーザ認証を実現することができるシステムを提供することを目的とする。

【解決手段】端末2に搭載されるICチップ13のユーザ認証部52は端末側メモリ51に記憶されたユーザ認証情報16を用いることにより、AP3と通信を行うことなくユーザ1の認証を行う。ICチップ13の相互認証部53は端末側メモリ51に記憶された端末側相互認証情報17を用いてAP3と所定の通信を行うことにより、AP3との相互認証を行う。AP3のAP側認証部19も同様にICチップ13との相互認証を行う。通信部18は、ユーザ1の認証の成功がICチップ13から通知され、かつ、ICチップ13とAP3との間で相互認証が成功した場合にのみ、AP3経由でのネットワーク4へのアクセスを端末2に許可する。

(もっと読む)

認証システムのメタデータプロビジョニング方法、システム、そのプログラムおよび記録媒体

【課題】ユーザ利用端末からサービス提供サーバへのログイン認証に際し、ユーザが所有しているデバイスを認証デバイスとして利用可能とする。

【解決手段】サービス提供サーバ21が利用端末10からのメタデータ登録の要求を受け付け、サービス提供サーバ21は認証デバイス31との間でセッションを確立する。認証デバイス31は自身の公開鍵証明書を含むメタデータをサービス提供サーバ21に送信する。サービス提供サーバ21は認証局40の公開鍵証明書により認証デバイス31の公開鍵証明書の署名を検証して、真正であることが確認されるとメタデータを登録する。

(もっと読む)

電子取引を実施する方法及びシステム

【課題】機密保護電子取引を実施する方法、システム、サーバ・コンピュータ、ハードウェア装置、クライアント・コンピュータ、およびコンピュータ・プログラムが提供される。

【解決手段】本発明は、サーバ・コンピュータ(110)とクライアント・コンピュータ(120)との間で電子取引を実施する方法であって、

−通信ネットワーク(160)を介してサーバ・コンピュータ(110)とハードウェア装置(130)との間で暗号化されたデータ送信および相互認証を有する第1の通信プロトコルを実行するステップと、

−ハードウェア装置(130)でサーバ・コンピュータ(110)から受信される暗号化されたサーバ応答の復号を実施するステップと、

−復号されたサーバ応答をハードウェア装置(130)からクライアント・コンピュータ(120)に転送するステップと、

−復号されたサーバ応答をクライアント・コンピュータ(120)のクライアント・コンピュータ・ディスプレイ(121)上に表示するステップと、

−クライアント・コンピュータ(120)からサーバ・コンピュータ(110)に送られるクライアント要求をハードウェア装置(130)によって受信するステップと、

−クライアント要求を所定の取引情報についてハードウェハ装置(130)によって解析するステップと、

−所定の取引情報を何も含まないクライアント要求をハードウェハ装置(130)によって暗号化してサーバ・コンピュータ(110)に転送するステップと、

−クライアント要求を検出すると所定の取引情報をハードウェア装置(130)のハードウェア装置ディスプレイ(210)上に表示するステップと、

−ユーザ確定が受信される場合に、所定の取引情報を含むクライアント要求を暗号化してサーバ・コンピュータ(110)に転送するステップと、

−ユーザ確定が受信されない場合に、電子取引を取り消すステップと、

を含む方法に関する。

(もっと読む)

61 - 80 / 172

[ Back to top ]