Fターム[5B285CB07]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用者の確認 (9,780) | 所持媒体 (2,289) | ICカード (1,487)

Fターム[5B285CB07]の下位に属するFターム

非接触式 (530)

Fターム[5B285CB07]に分類される特許

941 - 957 / 957

セキュアデバイス、端末装置、ゲート機器、機器

カードアプリ機能や装置機能等が発現されるエリアを限定できるICカード等のセキュアデバイスを提供するセキュアデバイス、端末装置、ゲート機器、機器。セキュアデバイス(20)に、ゲート機器(40)に対して認証処理を行う認証アプリ(24)と、端末である携帯電話(10)にインストールする端末アプリ・設定命令(26)や、端末アプリ(27)と、認証アプリ(24)がゲート機器(40)との認証に成功した場合に、ゲート機器(40)から指定された端末アプリを携帯電話(10)にインストールする制御手段であるCPU(23)とを設けている。セキュアデバイス(20)をゲート機器(40)に翳し、正常に通過したエリアでのみ、端末アプリ・設定命令(26)、端末アプリ(27)が携帯電話(10)にインストールされる。ゲート機器(40)のゲートアプリ(43)が特定の領域で機能するアプリを指定するので、ユーザの登録操作等は不要であり、また、端末へのGPS受信機等の装備も必要がない。 (もっと読む)

認可証明書使用中のプライバシー保護

本発明は、ユーザが許可された承認に対して、ユーザのグループからユーザのプライバシーを与える方法を提案し、そのような承認は、デジタル承認証明書を用いて証明され、ユーザのグループの場合にはドメイン証明書に関連する。概念は、証明書のユーザアイデンティティを隠すとともに、証明書それ自体は明らかにする。このようにして、証明書を、例えば、公衆ネットワークにおいて広くかつオープンに利用することができ、任意の観察者がユーザを承認又は止め院内のユーザアイデンティティにリンクする必要がない。プライバシーは、零知識プロトコルによって証明書識別装置に対して与えられ、それは、認証装置が証明書に対するユーザの権限をチェックするためにユーザと認証装置との間で実行される。プライバシーは、(匿名の購買又は)発行装置からの証明書の発行を許容する機構によって証明書発行装置によって、証明書発行装置に対しても与えられる。  (もっと読む)

(もっと読む)

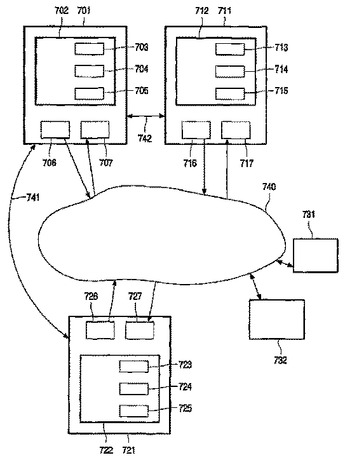

サーバ・ユニットの1つを使用しての後の作業のためのプロキシを使ったユーザ登録方法

本発明は、商業的アプリケーションにおいて使用されるデジタル・データ処理に関する。サーバ・ユニットの1つを使用しての後の作業のためのプロキシを使ったユーザ登録方法であって、プロキシによって保護された、銀行の処理センタを介するユーザ登録コントロール・バンク・サーバ(UR)と個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)とのリンク、銀行の発行済みカード・データベース・サーバ(BICD)と銀行の処理センタとのリンク、ユーザ登録コントロール・バンク・サーバ(UR)と上記サーバ・ユニットの少なくとも1つとのリンクとからなり、登録後、ユーザは少なくとも1つのコード・シンボル・セットを受け取り、当該セットは、ユーザからの上記サーバ・ユニットへの接続要求の際の上記サーバ・ユニットでのユーザ識別のため、上記サーバ・ユニットの少なくとも1つへも送信されるものとしたユーザ登録方法において、カードの詳細情報は、上記銀行の発行済みカード・データベース・サーバ(BICD)での追加的な照合のため、個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)において入力され、上記ユーザは、当該個々のリモートバンキング端末や金融ユーザ・カード・サービス端末(UCST)において登録され、かつ少なくとも1つのコード・シンボル・セットを付与されること、また上記ユーザ登録コントロール・バンク・サーバ(UR)が即座に上記ユーザ登録の詳細情報を上記個々のサーバ・ユニットへ送信することを特徴とする。これにより、個々の銀行カード発行者の銀行の発行済みカード・データベース・サーバ(BICD)を使用しての登録が行われる。 (もっと読む)

認証システム、認証装置及び記録媒体

宅配業者による訪問の各種の正当性を認証する認証システムを提供する。 身元認証システムは、認証カードと、ユーザ端末と、カードリーダとから構成される。ユーザ端末は、カードリーダに認証カードが挿入されると、乱数を生成し、生成した乱数を記憶するとともに、認証カードへ出力する。認証カードは、予め記憶している身元証明鍵にて受け取った乱数を暗号化して、暗号化情報を生成し、生成した暗号化情報をユーザ端末へ出力する。ユーザ端末は、受け取った暗号化情報を予め記憶している身元認証鍵を用いて復号して、復号結果を生成し、生成した復号結果と記憶している乱数とが一致するか否か判断することによる認証を行う。 (もっと読む)

サーバベースのコンピュータシステムにおけるリモート認証のための方法および装置

サーバベースのコンピュータ環境におけるサーバに、ユーザをリモートに認証するための方法および装置である。クライアントコンピュータデバイスは、ユーザ証明を受信し、受信された証明に基づいて、ユーザ認証データを生成する。クライアントコンピュータデバイスは、サーバコンピュータデバイスに、生成されたユーザ認証データを送信する。サーバコンピュータデバイスは、送信されたユーザ認証データに応答してユーザを認証する。サーバコンピュータデバイスは、送信されたユーザ認証データに基づいて、新しいユーザ認証データを生成する。サーバコンピュータデバイスは、第2のサーバに新しいユーザ認証データを送信する。第2のサーバは、受信されたユーザ認証データに応答する、ユーザを認証する。 (もっと読む)

サーバベースのコンピュータシステムにおけるリモート認証のための方法および装置

サーバベースのコンピュータ環境におけるサーバに、ユーザをリモートに認証するための方法および装置である。クライアントコンピュータデバイスは、ユーザ証明を受信し、受信された証明に基づいて、ユーザ認証データを生成する。クライアントコンピュータデバイスは、サーバコンピュータデバイスに、生成されたユーザ認証データを送信する。サーバコンピュータデバイスは、送信されたユーザ認証データに応答して、ユーザを認証する。 (もっと読む)

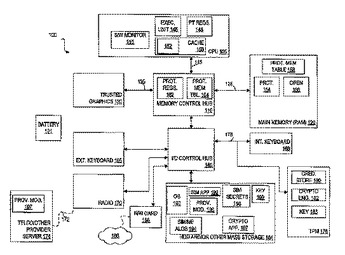

加入者識別モジュール(SIM)機能をオープン・プラットフォームにおいて実施する方法及び装置

個別の物理的なSIM装置の必要性なしでオープン・プラットフォームにおいて加入者識別モジュール(SIM)機能を備える手法。一局面の場合、コンピューティング・システムは、SIMデータ及びアルゴリズムのセキュアなプロビジョニング、例えば、SIM秘密データ・オブジェクトの保護された記憶、並びに、個別のハードウェアSIM装置に現在関連している認証、認可及びアカウンティング(AAA)機能を行うようにするSIMアルゴリズムの保護された実行を行うようにする。  (もっと読む)

(もっと読む)

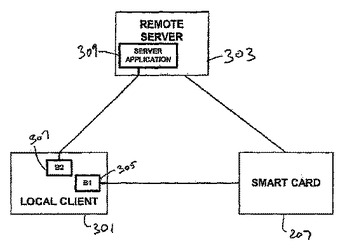

安全な計算装置を使って身元情報の窃盗を防ぐシステムおよび方法

信頼できないコンピュータから行われる身元情報の窃盗を未然に防ぐように設計されたやり方で、コンピュータネットワークを介して安全なトランザクションを遂行するシステムおよび方法である。クライアントコンピュータが、ユーザにユーザインタフェースを提供する、クライアントコンピュータからネットワークへの接続、サーバコンピュータからネットワークへの接続、および安全なポータブル計算装置からネットワークへの接続が、ユーザからサーバへの私的な機密ユーザ情報の安全な伝送を実現する。私的情報は、ユーザが対話しているコンピュータ上で取り込まれる可能性なく、安全な接続を介して安全な計算装置からサーバへ直接伝送される。  (もっと読む)

(もっと読む)

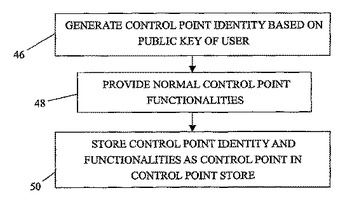

ネットワーク環境におけるユーザコントロールポイント

本発明は、ネットワーク接続モデルを持つコンピューティング環境においてユーザに関連付けられたコントロールポイントを作成する方法、装置、コンピュータプログラムプロダクト及びコンピュータプログラムエレメント、並びにこのような環境においてデバイスにより提供されるサービスにアクセスする方法、装置、コンピュータプログラムプロダクト及びコンピュータプログラムエレメントに関する。コントロールポイントはユーザに対して作成され、前記ユーザの公開鍵に基づくコントロールポイントアイデンティティ(ステップ46)及びコントロールポイント機能(ステップ48)を含む。前記コントロールポイントは、前記ユーザが、前記コントロールポイントが作動される如何なる物理的エンティティ又はアクセスするポイントから如何なるデバイスでも動作することができるように記憶される(ステップ50)。  (もっと読む)

(もっと読む)

デジタル著作権管理システムのためのデジタル著作権管理ユニット

本発明は、DRMシステムのDRMクライアントユニット(3)及びDRMサーバユニット(1)と相互作用を行うためのDRMユーザユニット(2)であって、上記DRMクライアントユニット(3)がデジタルデータオブジェクト(DDO)を記憶し、上記DRMサーバユニット(1)が、関連するデジタルデータオブジェクトの使用権を示すデジタル著作権オブジェクト(DRO)を発行するDRMユーザユニットに関する。上記DRMユーザユニット(2)は、認証ユニット(21)と、上記デジタル著作権オブジェクトを記憶するための権利記憶ユニット(22)とを備えている。本発明において、DRMクライアント(31)の認証は、エンドユーザにより所有されるDRMユーザユニット(2)に対して再配置される。これは、デジタル著作権オブジェクトが複数の再生装置/再生システムにより使用できる個人のライセンスとなる一方で、購入コンテンツからはどのような形式の不法コピーをも作成することができなくなるという利点を有している。サービスプロバイダは、DRMユーザユニット(2)においてそれ自身の特定のソフトウェアルーチンを実施して、ユーザのDRMクライアントユニット(3)上で動くDRMクライアント(31)を認証してもよい。  (もっと読む)

(もっと読む)

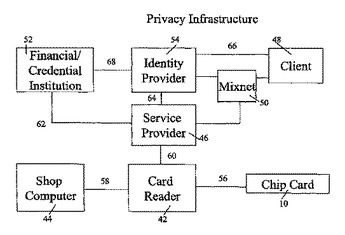

プライバシ強化技術を利用して通信を確立する方法及びシステム

データ通信ネットワーク内で第1の法的実体からの通信経路を確立する方法は、データ通信ネットワーク内に含まれる少なくとも一つのプライベート参照ポイントを設けるステップと、第1の法的実体からプライベート参照ポイントへ通信経路を確立するステップとを含む。当該方法は更に、第1の法的実体からのプライベート参照ポイントに関連する第1の法的実体の認証を立証するステップを含み、当該方法は更に、第1の法的実体の識別を開示しないで、データ通信ネットワークを介してプライベート参照ポイントから第2の法的実体への通信を確立するステップを含む。

(もっと読む)

(もっと読む)

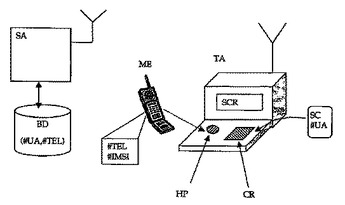

携帯電話と個人カードとの間のマッチング方法

【課題】 本発明の目的は、インタラクティブ機能をローカル化するために、携帯電話又は携帯装置を使用し、所与の電話の番号の所有者であることをローカル装置に対し証明することである。この問題は、携帯装置の識別に関する情報を含む携帯装置と、少なくとも1つのユニーク番号を有する個人識別対象物との間のマッチング方法であって、マッチング端末により実行され、

‐ マッチング端末の読取装置により個人的対象物のユニーク番号を読み取る工程と、 ‐ 携帯装置とマッチングサーバーとの間の最初の通信を初期化する工程と、‐ マッチング端末によりユニークコードを携帯装置に送信する工程と、‐ 携帯装置によりこのユニークコードをマッチングサーバーに送信する工程と、‐ マッチングサーバーにより携帯装置の識別に関する情報を検出し記憶する工程と、‐ 端末によりユニークコード及びユニーク番号をマッチングサーバーに送信する工程と、‐ 個人的対象物のユニーク番号を携帯装置の識別に関する情報と関連付ける工程とを含むマッチング方法により解決される。  (もっと読む)

(もっと読む)

WLANセキュリティを向上させる方法

無線端末によって実行されるWLANセキュリティを向上する方法が提供される。この方法は、IDカードの中に記憶された鍵を読み出し、読み出された鍵および対応する暗号化アルゴリズムに従って識別の認証を無線アクセスポイントに要求し、もし認証が成功すれば、WLANにアクセスすることを含む。上記暗号化アルゴリズムは、ネットワーク・プロトコル内のアルゴリズム、およびカスタマイズされた暗号化/復号アルゴリズムを採用することができる。この方法によって、WLANにアクセスする無線端末に強制的認証を実行することができ、無許可の無線端末がネットワークへ侵入することによって生じるネットワークの非安全性を避けることができる。  (もっと読む)

(もっと読む)

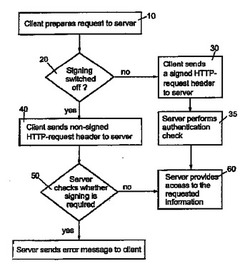

クライアント−サーバ環境においてクライアントを認証するためのシステムおよび方法

【課題】 HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもない認証プロセスを提供する。

【解決手段】 本発明の考えは、既存のパスワード/ユーザIDに基づく認証プロセスの代わりに、新しいデジタル署名認証プロセスを用いることである。この新しいプロセスでは、好ましくは、宛先サーバが用いる認証プロセスとは独立して、クライアント認証情報によって第1のHTTP要求ヘッダを拡張し、サーバは認証情報を要求しない。認証情報は、好ましくは、クライアントの公開鍵を含み認証機関が署名したクライアント証明書、および、好ましくは、要求内で送信されるHTTP要求ヘッダ・データに対して計算され、クライアントの秘密鍵によって暗号化されたハッシュ値を含む。証明書およびデジタル署名は、クライアント・システム自体におけるHTTP要求ヘッダの作成中に追加することができ、または、ゲートウェイ、プロキシ、もしくはトンネルとして機能するサーバにおいて、後に追加することができる。新しいデジタル署名認証プロセスに対応しない宛先サーバは、単に、HTTP要求ヘッダにおける証明書およびデジタル署名を無視し、自動的に、それ自身の認証プロセスを開始する。本発明は、既存のデジタル署名認証プロセスを簡略化し、同時に、HTTPプロトコルを変更することも不必要なネットワーク・トラヒックを生じることもなく、異なる認証プロセスの共存を可能とする。

(もっと読む)

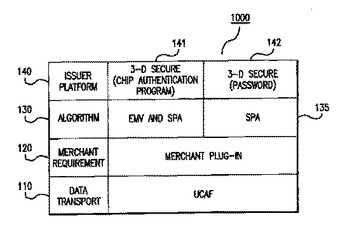

フォーマット化したデータ構造を用いた保証付き決済取引システム及び方法

【課題】オンラインカード保有者取引を認証するための、3−Dセキュア・プロトコルに整合した認証プログラムを提供する。

【解決手段】カード保有者のオンライン取引を認証するために使用するe−コマース認証プログラムの結果を搬送するためのフォーマット化したデータ構造を提供する。このデータ構造は最大20バイトの長さを有し、e−コマースに使用する3−Dセキュア・メッセージ・プロトコルと整合するように設計されている。このデータ構造は、販売者名の省略形を含み、認証サービス・プロバイダを識別し、使用する認証方法を識別し、カード保有者情報を取引に結び付ける販売者認証コードを含む指定フィールドを含む。前記e−コマース認証プログラムによって使用され、認証結果を所望のフォーマットで生成するための保証付き決済アルゴリズムが提供される。1つの保証付き決済アルゴリズムでは、秘密キーを用いて、カード保有者のアカウント番号と前記データ構造の指定フィールドからの情報との連続体を暗号化する。他の保証付き決済アルゴリズムでは、一対の秘密キーを用いて、カード保有者のアカウント番号、カード有効期限日、及びサービスコードの連続体を暗号化する。両方の場合において、暗号化結果の一部を用いて販売者認証コードを規定する。  (もっと読む)

(もっと読む)

通信端末から制御される遠隔制御の方法と装置

遠隔制御の方法は:遠隔通信網を介して、呼出端末とホストコンピュータシステムの間に第一の通信セッションを開始するステップ、遠隔通信網を介して、呼出端末ユーザの識別子をホストコンピュータシステムに送信し、かつ遠隔制御されるコンピュータシステムの識別子を送信するステップ、ホストコンピュータシステムにより前記識別子を照合するステップ、照合が正であれば:ホストコンピュータシステムから遠隔制御されるコンピュータシステムに向けて認証を送信するステップ、及び認証された制御を遠隔制御されるコンピュータシステムにより実行するステップを有する。 (もっと読む)

プロキシミティトークンに基づくアプリケーションサービスへの安全なアクセス

アプリケーションサービス(105)への安全にされたアクセスを提供するシステムは、アプリケーションサービス(105)に結合するセキュリティトークン(110)を含む。セキュリティトークン(110)は、例えば暗号または暗号解読などの暗号技術の第1の要素を実行する。セキュリティトークン(110)に関連付けられたプロキシミティトークン(115)が提供される。プロキシミティトークン(115)は、アプリケーションサービス(105)とセキュリティトークン(110)との間の通信を有効にするために、暗号技術の第2の要素を実行する。プロキシミティトークン(115)は、プロキシミティトークンが、セキュリティトークン(110)またはアプリケーションサービス(105)から所定の有効距離(R)内に位置するときだけ、通信を有効にするために動作可能である。システムは、プロキシミティトークン(115)が通信を有効にしたときに、アプリケーションサービス(105)への安全にされたアクセスを提供し、かつプロキシミティトークン(115)が通信を有効にしないときに、アプリケーションサービス(105)への安全にされたアクセスを妨げるように構成されることができる。  (もっと読む)

(もっと読む)

941 - 957 / 957

[ Back to top ]