Fターム[5B285CB46]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671) | ソフトウェアID (86) | 命令・データパターン (8)

Fターム[5B285CB46]に分類される特許

1 - 8 / 8

半導体デバイス

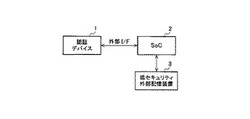

【課題】半導体集積回路を搭載した半導体デバイスにおいて、半導体集積回路におけるプログラム格納デバイス(記憶デバイス)の入れ替え脅威を、高いセキュリティレベルで且つ低コストで排除することを可能にする。

【解決手段】本発明に係る半導体デバイスは、内部プロセッサを具備した半導体集積回路(SoC2で例示)と、内部プロセッサを具備せず、SoC2の起動プログラムの認証を行う認証デバイス1とを搭載している。

(もっと読む)

情報通信装置及び情報通信方法、並びに情報通信システム

【課題】有償ソフトウェアをネットワーク上の複数のクライアント端末間で適法に共有する。

【解決手段】有償ソフトウェアをダウンロード済みのユーザーのクライアント端末がソースとなる。有償ソフトウェアのダウンロードを希望するユーザーは、複数のソースを選択して、有償ソフトウェアのダウンロードが可能である。そして、有償ソフトウェアのインストールを希望するユーザーは、認証サーバーによって認証を受けた後に、認証サーバーが管理している有償ソフトウェア取得済みユーザーのクライアント端末から実データのダウンロードを開始することができる。

(もっと読む)

遊技機及び遊技機の認証方法

【課題】1種類の認証情報で認証を行っても、周辺部のCPUの処理負荷の増加を抑制し、その認証情報の不正解析を困難にする。

【解決手段】主制御部は決定した次回のデータ種別に対応した検査値を抽出し、種別情報が認証用データの場合、その検査値を有する認証用データを生成する。主制御部は切り替え方式で変更対象パターンを切り替え、種別情報が期待値変更用データの場合、該変更対象パターンが示す検査値を期待値変更用データで変更する。主制御部は認証用データ又は期待値変更用データを有する認証情報を生成して後段部に送信する。一方、後段部は後段側種別情報のデータ種別が期待値変更用データの場合、受信した認証情報の認証用データと期待値とで主制御部の認証を行う。後段部は変更対象パターンを切り替え方式で切り替え、データ種別が期待値変更用データを示す場合、変更対象パターンが示す検査値と一致する期待値を期待値変更用データで変更する。

(もっと読む)

信号レベル変換装置及びセキュリティデバイス

【課題】アプリケーションの動作環境を提供するプラットフォームを有した本体装置と、該本体装置のトラステッドブートを実現するセキュリティデバイスと間の通信を保護すること。

【解決手段】アプリケーションの動作環境を提供するプラットフォームを有した本体装置と接続する第1インタフェース手段と、真正性が確認された前記プラットフォームを特定するハッシュ値をPCR情報として予め保持し、当該PCR情報と前記本体装置の起動時の前記プラットフォームのハッシュ値とが一致した場合に前記本体装置の起動を許可する信号を前記本体装置に送信するセキュリティデバイスと接続する第2インタフェース手段と、前記第1インタフェース手段と前記第2インタフェース手段との間で授受される信号をレベルシフトするレベルシフト手段と、を備える。

(もっと読む)

認証処理装置、認証処理方法、認証処理プログラム、処理システム、及び現金自動預け払い機

【課題】中央処理装置の偽装、又はSAMの入出力ポートの状態の不正な変更等があった場合でも、周辺装置の誤動作を防止する。

【解決手段】中央制御装置からの認証用コマンドに応じて認証処理を実行し、その認証結果を前記中央制御装置に出力する認証処理装置は、複数の鍵識別子と、各前記鍵識別子に対応する各暗号鍵データを予め記憶する暗号鍵データ記憶手段を備え、認証データを含む認証用コマンドが認証処理用入出力ポートを介して入力された場合に、直前に実行された前記認証処理の内容に基づいて前記鍵識別子を特定し、当該鍵識別子に対応する暗号鍵データを前記暗号鍵データ記憶手段から取得し、前記取得された暗号鍵データと、前記入力された認証用コマンドに含まれる認証データとを用いて認証処理を実行し、前記認証処理が成功した場合には、当該認証処理に関係する周辺装置用入出力ポートから周辺装置を動作させる動作信号を出力させる。

(もっと読む)

認証システム及び端末装置及びアイシーカード及びコンピュータプログラム及び認証方法及びコマンド送信方法

【課題】利用者認証情報の漏洩を防ぐ。

【解決手段】端末側鍵共有部102とカード側鍵共有部202とが共有鍵Kを生成する。カード認証情報生成部206がカード認証情報732を生成する。カード検証部106がカード認証情報を検証する。検証成功の場合、verifyPINコマンド化部111(利用者認証コマンド生成部)がverifyPINコマンド(利用者認証コマンド)を生成し、暗号化部112(利用者認証暗号化部)が共有鍵Kで暗号化する。復号部211(利用者認証復号部)が共有鍵Kで復号し、ICカード処理部212(利用者認証部)がPIN情報を検証する。

(もっと読む)

端末認証システム、端末認証方法

【課題】PSK認証における利用者の負荷を軽減する端末認証システム等を提供する。

【解決手段】端末認証システム1における端末認証処理は、端末5が、端末5自身の認証を依頼する特定の認証サーバ3と事前に共有化した共有鍵情報であって、端末5自身が保持するものを用いて認証コードを生成する。次に、端末5が、端末5自身の認証を依頼する特定の認証サーバ3のURL、および認証コードをアクセスポイント7に送信する。次に、アクセスポイント7が、認証依頼情報を生成し、生成した認証依頼情報を端末5から受信したURLに係る認証サーバ3に送信する。そして、認証サーバ3が、アクセスポイント7から受信した認証依頼情報を基に、認証サーバ3自身が保持する共有鍵情報を同定し、同定した共有鍵情報を用いて認証コードを検証する。

(もっと読む)

相互認証システム及び相互認証方法

【課題】キーロガーやフィッシング詐欺による被害を防ぐことができると共に、プライパシーを保つことができ、また、操作が簡単な相互認証システム及び方法を提供する。

【解決手段】クライアント端末1がウェブサーバ3に認証を求める際に、携帯電話端末2とキャリアサーバ4とを用意しておき、ウェブサーバ3からクライアント端末1にウェブサーバ情報を送信し、ウェブサーバ情報をクライアント端末1から携帯電話端末2に入力し、携帯電話端末2からキャリアサーバ4に、携帯電話固有情報とウェブサーバ情報とを送信する。キャリアサーバ4により、携帯電話固有情報からユーザを特定し、ユーザに対応する認証用情報により、クライアント端末1とウェブサーバ3との認証を行う。

(もっと読む)

1 - 8 / 8

[ Back to top ]