Fターム[5B285CB47]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 使用・接続手段の確認 (3,671) | アクセスチケット・証明書 (1,011)

Fターム[5B285CB47]の下位に属するFターム

割り符 (41)

Fターム[5B285CB47]に分類される特許

101 - 120 / 970

ICカードを利用した認証方法

【課題】

複数の認証アプリケーションのいずれを用いるかを選択するに当たり、利用しようとするサービス以外に対応付けられた他の認証アプリケーションを利用することで、効率的に複数の認証アプリケーションを用いることを目的とする。

【解決手段】

上記の目的を達成するために、本発明では「セキュリティレベル」を用いて、認証アプリケーションを特定する。すなわち、認証に用いる認証情報を、認証の要求の程度を示す認証要求レベル、登録者を示す情報およびサービス種別を含むセキュリティレベルと対応付けてICカードに格納しておき、認証要求レベルを含む認証要求を受付けた場合、上記セキュリティレベルを用いて利用すべき認証情報を特定する。

(もっと読む)

情報処理装置、認証システム、認証方法、認証プログラム及び記録媒体

【課題】本発明は、近接無線通信を利用して個人認証を行う情報処理装置、認証システム、認証方法、認証プログラム及び記録媒体に関する。

【解決手段】認証システム1は、複合装置2が、利用者の認証情報及び該利用者に関連づけた他の携帯性を有する携帯通信端末5を識別する利用端末IDを記憶するメモリを備えたNFCデバイス4と、NFCリーダ/ライタによって近距離通信し、該NFCデバイス4から認証情報を取得して、該認証情報を、HDDに記憶されている利用を許可する利用者の登録認証情報と照合して一次認証処理を行って、該一次認証に成功すると、NFCリーダ/ライタによって近距離通信を行って携帯通信端末5から端末IDを取得して、該端末IDを該利用端末IDと照合して二次認証処理を行って、該二次認証処理で認証に成功すると、複合装置2の利用を許可する。

(もっと読む)

ウェブサービス間のセキュリティ構成の動的ネゴシエーション

【課題】2つ以上のウェブサービス間でセキュリティ構成をネゴシエーションしそして実施するための新規なコンピュータベースの装置及び方法を提供する。

【解決手段】本発明は、入力及び出力インターフェイスを特定し、入力に一致するセキュリティ契約を計算して発生し、そしてネゴシエーションされたセキュリティ構成に基づいてセキュリティを実施する装置及び方法に係る。本発明の特定の態様を、特許請求の範囲、明細書本文及び添付図面に記載する。

(もっと読む)

導出鍵を用いたセキュアメッセージングシステム

【課題】対称鍵を使用した暗号システムを提供すること。

【解決手段】対称メッセージ鍵を使用して送信者と受信者との間で安全なメッセージ送信を行うことができる。対称メッセージは組織において鍵生成器を使用してマスター鍵から導出することができる。ゲートウェイは導出鍵を使用して発信メッセージを暗号化することが可能である。組織内の送信者は組織の顧客である受信者にメッセージを送信することができる。受信者は予め制定した信用証明書を使用して組織内の暗号解読サーバーに対して認証を行うことができる。受信者には暗号化メッセージを解読するための導出鍵のコピーが提供される。階層的アーキテクチャは、組織においてスーパーマスター鍵生成器が組織の異なるユニット内の委譲鍵生成器に対するマスター鍵を導出するのに使用することが可能である。組織は非顧客の対称メッセージ鍵を生成するポリシーサーバーを有することが可能である。

(もっと読む)

認証連携装置およびそのプログラム、機器認証装置およびそのプログラム、ならびに、認証連携システム

【課題】機器主体の認証を各サービス提供装置で行わず、ユーザ主体の認証と紐付けてサービス提供装置間で連携して行うことが可能な認証連携システムを提供する。

【解決手段】認証連携システムSは、事前に信頼関係を構築しているサービス提供装置3との間でユーザ個人の認証を連携して行う認証連携装置1と、事前に登録しているユーザの機器を特定する機器情報に基づいて、ユーザが利用するユーザ利用端末4の認証を行う機器認証装置2と、を備え、前記認証連携装置1が、機器認証装置2から機器主体の認証結果を受信し、ユーザ主体の認証結果とバインドすることで、2つの主体(ユーザ、ユーザ利用者端末)の認証情報を生成し、サービス提供装置3に送信することを特徴とする。

(もっと読む)

ゾンビ識別のための仮想サーバー及びその方法、並びに仮想サーバーに基づいてゾンビ情報を統合管理するためのシンクホールサーバー及び方法

【課題】DDoS攻撃のようなボットによる悪性行為を遮断する。

【解決手段】ホストから受信されたウェブサーバー接続要請メッセージがクッキーを含まない場合、自動接続防止(CAPTCHA)テストを利用して前記ホストを認証し、前記認証されたホストにクッキーを提供する認証処理モジュール220と、前記ウェブサーバー接続要請メッセージがクッキーを含む場合、前記ウェブサーバー接続要請メッセージからクッキー値を抽出し、前記抽出されたクッキー値を検証するクッキー値検証モジュール240と、前記クッキー値の検証に成功する場合、前記ホストが前記ウェブサーバーに接続することができるように誘導するウェブページ接続誘導モジュール250と、前記クッキー値の検証に失敗した場合、前記ホストの接続を遮断し、前記遮断回数が臨界値を超過する場合、前記ホストをゾンビとして識別するゾンビ識別モジュール260と、を含む。

(もっと読む)

アクセサリを認証するための方法及びシステム

【課題】改良された、アクセサリを認証するための方法、システム、及びコネクタ・インターフェースを提供する。

【解決手段】この方法は、認証操作を実行することと、認証操作中、アクセサリがメディアプレーヤにアクセスするのを可能にすることとを含み、認証操作が失敗した場合には、アクセサリをロックアウトし、それ以上メディアプレーヤにアクセスしないようにする。認証操作は、例えば、アクセサリによって提供される認証証明書内に含まれる認証情報を検証すること、及び/又は、アクセサリによって提供されるデジタル署名を検証することを含むことができる。メディアプレーヤ及びアクセサリは、コネクタ・インターフェース・システム環境内のような種々の環境において複数のコマンドを使用し、メディアプレーヤへのアクセスを制御することができる。

(もっと読む)

安全な取引管理装置および電子権利保護のためのシステムおよび方法

【課題】電子コンテンツの情報プロバイダは、構成可能な汎用電子商取引/配布制御システムのための商業的に安全で且つ効果的な方法を提供できないという課題があった。

【解決手段】1つ以上のデジタルコンテナ内にデジタル情報をカプセル化する工程と、デジタル情報の少なくとも一部を暗号化する工程と、インタラクションを管理するための少なくとも部分的に安全な制御情報と、暗号化されたデジタル情報および/または該デジタルコンテナとを関連づける工程と、1つまたはそれ以上のデジタルコンテナの1つまたはそれ以上をデジタル情報ユーザに配送する工程と、デジタル情報の少なくとも一部の復号化を安全に制御する保護された処理環境を使用する工程とを包含して、安全なコンテンツ配送方法を構成する。

(もっと読む)

ファイル管理システム、ストレージサーバ、クライアント、ファイル管理方法およびプログラム

【課題】ユーザの秘密情報(ユーザのパスワードやファイル暗号鍵の復号鍵として用いる秘密鍵)が漏洩した場合であっても、事後的に当該ユーザの秘密情報を用いた不正アクセスを抑止することのできるファイル管理システムの提供。

【解決手段】ストレージサーバは、予め定められたファイル暗号鍵(FEK;File Encryption Key)を用いて暗号化されたファイルを格納する暗号化ファイル記憶部と、ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵を用いて、前記ファイル暗号鍵(FEK)を暗号化した暗号化ファイル暗号鍵(E−FEK)を格納する暗号化ファイル暗号鍵記憶部と、を備え、前記ファイルへのアクセス権を持つユーザまたはサービス毎に定められた公開鍵の有効性を確認してから、前記クライアントまたはサービスインスタンスに対し、暗号化ファイル暗号鍵(E−FEK)を払い出す。

(もっと読む)

電子的ライセンスを提供するシステム及び方法

【課題】データオブジェクトへのアクセスを許可するシステム及び付随する方法を提供する。

【解決手段】データオブジェクトの利用制御条件に適合するように前記データオブジェクトを管理する方法である。該方法は、前記データオブジェクトの、可変数の利用制御条件を供給する段階と、前記可変数の利用制御条件に基づき、前記可変数の利用制御条件に適合する前記データオブジェクトの利用を画定する1つ以上の利用制御要素を含む前記データオブジェクトの一般的制御データを供給する段階と、前記一般的制御データを前記データオブジェクトと合成する段階と、前記データオブジェクトと前記1つ以上の利用制御要素を暗号化してセキュアデータパッケージを生成する段階とを有する。

(もっと読む)

匿名ID管理システム

【課題】非接触情報媒体を利用して、実名とは異なるニックネームを非接触情報媒体の識別情報と組にして管理し、ユーザーが当該非接触情報媒体を使用して、生活活動、経済活動に予約したり、参加したりすることができる、匿名ID管理システムを提供する。

【解決手段】非接触情報媒体の固有の識別情報に関連付けてニックネームを記録するニックネーム管理装置10と、複数のイベント施設にそれぞれ設置され、非接触情報媒体から識別情報を読み出すリーダー装置21〜26と、複数のイベント施設にそれぞれ設置された端末装置31〜36と、非接触情報媒体の所有者に関し、ニックネームとは異なる氏名などの個人情報を管理する個人情報管理装置80と、を備え、ニックネーム管理装置10と複数のリーダー装置21〜26と複数の端末装置31〜36と個人情報管理装置80とがネットワーク40を介して繋がっている。

(もっと読む)

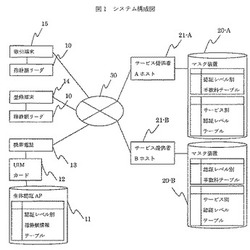

ID連携システム

【課題】

本発明では、サービス提供サーバが持つユーザIDと認証サーバが持つ認証情報を連携させ、サービス提供事業者の負荷を軽減させ、且つ利用者の利便性も向上させることを課題としている。

【解決手段】

サービス提供サーバを利用したサービス利用の際に使用する認証情報の登録を以下のとおり行う。サービス提供サーバは、利用者からのサービス利用の際の認証手段を含む登録要求を受信し、当該受信に応じて利用者識別情報を生成し、予め認証手段毎に設定されている認証サーバに利用者識別情報を含む認証情報登録要求を送信する。そして、当該認証サーバでは、認証情報登録要求の受信に応じて、利用者識別情報と当該認証サーバの認証手段に応じた認証情報を対応付けて登録し、その旨をサービス提供サーバに送信する。さらに、サービス提供サーバにおいて、利用者識別情報と、認証サーバを特定する情報を対応付けて記憶する。そして、このように登録された認証情報を利用して認証処理を実行する。

(もっと読む)

ネットワーク・ストレージ・システム、方法、クライアント装置、キャッシュ装置、管理サーバ、及びプログラム

【課題】ネットワーク・ストレージ・サービスにおいて、データの書き込みの際のユーザの体感速度を向上させることを可能にする技術を提供する。

【解決手段】データを保存して該データに対するアクセス許否を制御する少なくとも一つのマスタサーバと、少なくとも一時的に保持していたデータをマスタサーバへ送信して保存させる複数のキャッシュ装置と、ストレージ・サービスに加入するユーザからのログインを管理する手段を有する管理サーバとを設置する。クライアント装置は、管理サーバに対し、ログインの要求を送信して、該ログインの成功応答とともに、要求元のクライアント装置用に選択されたキャッシュ装置を特定する情報を受信し、そのキャッシュ装置に対してデータの書き込み要求を送信し、当該キャッシュ装置からマスタサーバへ中継された前記書き込み要求に対する許可を受信して、前記データを前記キャッシュ装置へ送信し保持させる。

(もっと読む)

暗号化情報の有効期限延長システム、有効期限延長方法及びプログラム

【課題】暗号化情報の有効期限を自動的に延長するシステム、方法及びプログラムを提供する。

【解決手段】情報端末14の利用者に提示するための個人情報に対して共通鍵で暗号化を施すと共に、該共通鍵を公開鍵で暗号化を施して、暗号化個人情報及び暗号化共通鍵を生成するサービスサーバ13と、ポータルサーバ12からの要求に応じて、サービスサーバ13が暗号化個人情報及び暗号化共通鍵を生成するのに用いられる公開鍵証明書を、該公開鍵証明書の鍵ペアを構成する秘密鍵とともに生成し、これらの公開鍵証明書及び秘密鍵を保持して管理する鍵管理サーバ11と、サービスサーバ13から暗号化個人情報及び暗号化共通鍵を取得し、当該暗号化個人情報及び暗号化共通鍵を生成するのに用いた公開鍵証明書の有効期限を設定して、暗号化個人情報及び暗号化共通鍵を個人情報データベース(DB)内に保持するポータルサーバ12とを備える。

(もっと読む)

認証書基盤のインターネット電子遺言状の管理システム及び方法

【課題】 認証機関から発給する認証書を利用して申込書及び遺言状に電子署名して否認防止機能を提供するインターネット電子遺言状の管理システム及び方法 を提供する。

【解決手段】 本発明によるインターネット電子遺言状の管理システム及び方法は、(a) 遺言者端末は遺言者の認証書で申込書及び遺言状を電子署名して管理サーバーに伝送するステップと、(b) 遺言状管理サーバーは電子署名された申込書及び遺言状を受信して申込書及び遺言状の電子署名を検証して保存するステップと、(c) 死亡確認機関サーバーは、死亡確認書を電子署名して遺言状管理サーバーに伝送するステップと、(d) 遺言状管理サーバーは、電子署名された死亡確認書を受信して死亡確認書の電子署名を検証するステップと、(e) 死亡確認書を受信した後、遺言執行者端末から遺言状閲覧申込みを受信すれば、遺言状管理サーバーは電子署名された遺言状を伝送するステップと、を含んで構成されることを特徴とする。

(もっと読む)

サービスシステム及びサービス方法

【課題】サービスを提供するWebサーバがクライアント証明書の発行元認証局へ接続することなく、クライアント証明書の管理を行うことができるようにする。

【解決手段】クライアント証明書の発行元のチェックを行う認証サーバ12が、Webサーバ13とネットワーク14との間に接続されている。認証サーバ12は、パソコン11がクライアント証明書を使用してサービスの利用のためにWebサーバにアクセスしたとき、使用されたクライアント証明書の発行元のチェックを行い、問題がない場合に、クライアント証明書が保持している固有情報をWebサーバ13に引き渡し、Webサーバ13は、認証サーバから引き渡された固有情報と、保持しているクライアント証明書情報データベース33とから、パソコン11が使用したクライアント証明書が真正なものであるか否かを判定する。

(もっと読む)

認証管理装置および認証管理方法

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の複数の端末から時刻認証対象の電子ファイルを取得し、外部のPKI時刻認証局302または外部のアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。その後、認証管理装置100は電子ファイルを破棄する。また、時刻認証の有効期限が近づくと認証管理装置100はユーザにその旨を通知する。

(もっと読む)

認証管理装置および認証管理方法

【課題】時刻認証またはその更新を効率的に行うための認証管理技術を提供する。

【解決手段】認証管理装置100は、研究開発拠点200の端末から時刻認証対象の電子ファイルを取得し、PKI時刻認証局302またはアーカイビング時刻認証局304に時刻認証させ、認証時刻を付加して研究開発拠点200の端末に返却する。その後、認証管理装置100は電子ファイルを破棄する。また、時刻認証の有効期限が近づくと認証管理装置100はユーザにその旨を通知する。

(もっと読む)

端末の初期設定方法および初期設定装置

【課題】データベース装置と、データベース装置から情報を読み出して端末への書き込みを行う情報書き込み装置とを備えた端末の初期設定装置において、安全かつ確実に実施する。

【解決手段】情報書き込み装置は、ICカードによりユーザの認証を行い、データベース装置から送信されたチャレンジをICカードがもつ所定の共通鍵を用いて暗号化してレスポンスを生成し、このレスポンスを公開鍵で暗号化してデータベース装置に送信し、データベース装置は、ID番号に対応付けてICカードと同じ所定の共通鍵を保持し、チャレンジをID番号に対応する所定の共通鍵を用いて暗号化してレスポンスを生成し、情報書き込み装置から送信された公開鍵で暗号化されたレスポンスを受信し、公開鍵に対応する秘密鍵で情報書き込み装置で生成されたレスポンスを復号化し、このレスポンスとデータベース装置内で生成したレスポンスとを照合し、相互認証を行う。

(もっと読む)

端末における身元情報カードの表示方法、端末及びプログラム

【課題】ユーザがカードセレクタによって身元情報カードを選択する際に、その選択に要する操作負担を軽減させる身元情報カードの表示方法等を提供する。

【解決手段】身元情報カードは、複数のユーザ属性情報を含み、用途カテゴリ毎に、1つ以上のユーザ属性情報が予め指定されている。端末が、Webサーバへアクセスし、そのページの情報から用途カテゴリを検出する。次に、端末が、検出された用途カテゴリに属する身元情報カードを、カード記憶部から検索し、当該身元情報カードをユーザに選択させるためにディスプレイに表示する。端末は、ユーザによって選択された身元情報カードを認証トークンサーバへ送信し、その認証トークンを受信する。そして、端末は、Webサーバへ、認証トークンを送信し、Webサーバからサービスの提供を受ける。

(もっと読む)

101 - 120 / 970

[ Back to top ]