Fターム[5B285CB59]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証情報の生成・登録 (6,439) | 認証情報の変更 (428) | 鍵の変更 (64)

Fターム[5B285CB59]に分類される特許

1 - 20 / 64

情報処理システム、情報処理装置、情報処理方法及びプログラム

【課題】 相互認証が行われる情報処理システムにおいて、上位の情報処理装置の鍵の更新に応じて下位の情報処理装置の鍵が適切に更新されるようにする。

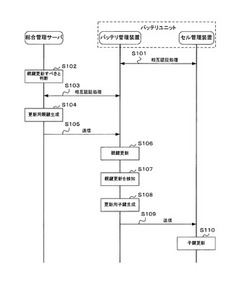

【解決手段】 複数のバッテリユニットと総合管理サーバから成るシステムにおいて、バッテリユニットは、内部のバッテリ管理装置とセルパッケージとの間で互いの親鍵と子鍵を用いた相互認証を行う。総合管理サーバからバッテリ管理装置に対する親鍵の更新が行われると、バッテリ管理装置により、この親鍵が更新されたことを検知し、この検知をトリガとして、バッテリ管理装置がセルパッケージの子鍵を更新させる処理を自動で実行するように構成する。

(もっと読む)

情報処理システム、情報処理装置、情報処理方法及びプログラム

【課題】 相互認証が行われる情報処理システムにおいて、上位の情報処理装置の鍵の更新に応じて下位の情報処理装置の鍵が適切に更新されるようにする。

【解決手段】 複数のバッテリユニットと総合管理サーバから成るシステムにおいて、バッテリユニットは、内部のバッテリ管理装置とセルパッケージとの間で互いの親鍵と子鍵を用いた相互認証を行う。総合管理サーバからバッテリ管理装置に対する親鍵の更新が行われた場合、バッテリ管理装置がセルパッケージの子鍵を更新させる処理を実行する。または、交換により新たにセルパッケージが装填されるのに応じて、この装填されたセルパッケージの子鍵を更新させる処理を実行する。更新用の子鍵は、親鍵とセル識別子を利用して生成することで、セルパッケージごとに固有で、かつ、親鍵と対の関係を有することになる。

(もっと読む)

認証システム及び認証方法

【課題】クラウドコンピューティングを利用した場合であっても、セキュリティが強固、かつ、認証に係る処理が遅延しにくい認証システム及び認証方法を提供すること。

【解決手段】認証システム1のユーザ端末4は、ユーザからユーザIDとパスワードとを受け付けた場合に、パスワードに基づいて秘密鍵及び公開鍵を生成する端末側鍵生成部444と、生成された秘密鍵により認証用データを暗号化する暗号化部445と、ユーザIDと暗号化された認証用データとをコンテンツサーバ3に送信する認証情報送信部446と、を有する。認証システム1の複数のコンテンツサーバ3それぞれは、ユーザ端末4から受信したユーザIDに対応する公開鍵によって、受信した認証用データの復号を試行する復号試行部343と、復号試行部343によって、受信した暗号化された認証用データを復号できた場合に、ユーザ端末4が認証に成功したものとする認証部344と、を有する。

(もっと読む)

記憶媒体管理システム、記憶媒体管理方法、及びプログラム

【課題】利便性を損なわずに、記憶媒体の紛失や盗難などがあっても情報漏洩を確実に防止する。

【解決手段】USBメモリ2へのファイルの移動又は複製が指示されると(S12)、PC5はサーバ6にアクセスする(S13)。また、試行PINが入力されると、PC5が試行PINをICカード3に送信し(S15)、ICカード3が、PIN44の認証を行い(S16)、PC5を介してユーザ識別番号42及び認証データ(レスポンス)をサーバ6に送信する(S18、S19)。サーバ6は、ICカード3を認証し(S20)、使用可否を確認し(S21)、暗号鍵素材を生成し(S22)、PC5を介して暗号鍵素材をICカード3に送信する(S25)。ICカード3は、暗号マスタ鍵41及び暗号鍵素材に基づいて暗号鍵を生成し(S26)、PC5に送信する(S27)。PC5は、暗号鍵を用いてファイルを暗号化し(S28)、暗号鍵を破棄する(S29)。

(もっと読む)

記憶装置制御システム及び記憶装置制御システムの記憶装置管理方法

【課題】データの情報漏えいを防止すること。

【解決手段】記憶装置は、暗号化データを保存する第1の領域と、第1の領域を管理する暗号化された第1の認証鍵を含む第2の領域と、第1及び第2の領域をそれぞれアクセス可能状態とアクセス不可状態のいずれかの状態に管理する状態管理部とを有する。制御装置は、暗号化された第1の認証鍵を復号する復号部と、第2の領域をアクセス可能状態にする第2の認証鍵と、状態管理部の状態を制御する暗号化制御部とを有する。暗号化制御部は、記憶装置の認識処理を行う場合、第2の認証鍵を用いて第2の領域をアクセス不可状態からアクセス可能状態にし、その第2の領域から第1の認証鍵を読み出して復号し、その第1の認証鍵を用いて第1の領域をアクセス不可状態からアクセス可能状態に変更し、また、第1の認証鍵の内容変更を行う場合認証鍵の内容を変更可能である。

(もっと読む)

セキュリティ管理システム、セキュリティ管理方法、及びプログラム

【課題】セキュリティポリシーが適用される機器の負荷の低減と、セキュリティポリシーの更新処理の迅速化とを図り得る、セキュリティ管理システム、セキュリティ管理方法、及びプログラムを提供する。

【解決手段】計算機20は、保持されているデータの有効又は無効を示すフラグ29を有するキャッシュ26を備える。セキュリティサーバ10は、アクセス制御ルールを含むセキュリティポリシーを管理し、計算機20からの要求に応じて、対応するアクセス制御ルールを送信する。計算機20は、フラグが無効を示す場合、セキュリティサーバ10に、アクセス制御ルールの送信を要求し、キャッシュ26に、セキュリティサーバ10から送信されたアクセス制御ルール28を保持する。セキュリティサーバ10は、セキュリティポリシーを更新する場合、計算機20に、フラグ26が無効を示すように指示を与える。

(もっと読む)

データ分散管理システム

【課題】保護すべきデータを生成する複数の値を保持している複数のサーバ装置を運用しているサービス提供者に不正行為者がいたとしても、保護すべきデータが流出する危険性を低減させるシステムを提供する。

【解決手段】システムは、第1のアカウント情報及び第2のアカウント情報を有する第1の装置と、第1のアカウント情報の対である第1の検証情報を有する第2の装置と、第2のアカウント情報の対である第2の検証情報を有する第3の装置とを有しており、第1の装置は、ランダム値を生成して第1のパスワードとする手段と、第2の装置と通信して、第3のアカウント情報及び第3の検証情報の対を第1のパスワードに基づき生成する手段と、第3のアカウント情報を第3の装置に送信する手段とを備えており、第2の装置は、第3の検証情報を保存する手段を備えている。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】同期ずれ攻撃にあったとしても、一定期間正しい認証子を受信することで同期ずれが自動回復する。

【解決手段】第1のエンティティ(ENT)は、第2のENTに対して認証要求を送信する。第2のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、生成した鍵系列を第1のENTに送付する。第1のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、受信した鍵系列と生成した鍵系列とが一致するか否かを確認し、自己同期型ストリーム暗号を用いて鍵系列を生成し、生成した鍵系列を第2のENTに送付する。第2のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、受信した鍵系列と生成した鍵系列とが一致するか否かを確認して認証処理を行い、認証が失敗した場合に、認証処理を認証が成功するまで最大L回繰り返す。

(もっと読む)

ファイル管理装置、ファイル管理プログラム及びファイル管理方法

【課題】記憶装置を過剰に消費することなくファイルを秘匿することを課題とする。

【解決手段】ファイル管理装置は、階層化されたROLEと、ユーザ端末のID及びパスワードとを管理し、さらに、各ROLEに対応する公開鍵及び秘密鍵を生成する。また、ファイル管理装置は、ID及びパスワードを利用した認証処理後に、ファイルのアップロード、ダウンロード、移動或いは削除の要求を受け付けた場合に、該当するROLEに対応する公開鍵で暗号化処理を実行するとともに、該当するROLEに対応する秘密鍵を利用した復号処理を実行する。

(もっと読む)

受信装置、コンテンツ取得方法及びコンテンツ取得プログラム

【課題】 コンテンツ配信局がコンテンツをオンラインもしくはブロードキャストで提供し、そのコンテンツを欲する視聴者のみがコンテンツをセキュアに取得可能な方法を提供する。

【解決手段】 配信局装置5は、コンテンツ13を暗号化したものとコンテンツ13の識別情報とを含むコンテンツ情報14を作成して配信し、受信装置1は、配信局装置5から配信されるコンテンツ情報14を受信し、配信局装置5が暗号化に用いた鍵と同一の鍵を作成してコンテンツを復号化して取得する。鍵は、予め決められた装置が作成する、所定期間毎に変更される鍵情報とコンテンツ13の識別情報とコンテンツ13の配信日時情報とから、配信局装置および受信装置とも、コンテンツ情報14毎に作成する。

(もっと読む)

サーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラ

【課題】セキュリティを維持しつつ、容易にクライアント装置との関連付け処理を行うことが可能なサーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラを提供する。

【解決手段】サーバ装置1は、サーバ装置1とクライアント装置との関連付けを行うために、少なくともサーバ装置1にアクセスするためのアクセス情報と、サーバ装置1が認証を行うための認証情報と、を含有するインストーラを生成するインストーラ生成部13を備えている。

(もっと読む)

端末の初期設定方法および初期設定装置

【課題】データベース装置と、データベース装置から情報を読み出して端末への書き込みを行う情報書き込み装置とを備えた端末の初期設定装置において、安全かつ確実に実施する。

【解決手段】情報書き込み装置は、ICカードによりユーザの認証を行い、データベース装置から送信されたチャレンジをICカードがもつ所定の共通鍵を用いて暗号化してレスポンスを生成し、このレスポンスを公開鍵で暗号化してデータベース装置に送信し、データベース装置は、ID番号に対応付けてICカードと同じ所定の共通鍵を保持し、チャレンジをID番号に対応する所定の共通鍵を用いて暗号化してレスポンスを生成し、情報書き込み装置から送信された公開鍵で暗号化されたレスポンスを受信し、公開鍵に対応する秘密鍵で情報書き込み装置で生成されたレスポンスを復号化し、このレスポンスとデータベース装置内で生成したレスポンスとを照合し、相互認証を行う。

(もっと読む)

情報処理装置および方法、並びに認証システム

【課題】より容易かつ安全に認証処理を行うことができるようにする。

【解決手段】ペア個別鍵生成部214は、記憶部202からID2および秘密鍵222を取得する。ペア個別鍵生成部214は、ID1とID2の排他的論理和を算出し、その値と、秘密鍵222を暗号処理部203に供給し、暗号化させる。暗号処理部203は、供給された秘密鍵222を用いて、ID1とID2の排他的論理和をDESで暗号化する。暗号処理部203は、その暗号結果をペア個別鍵生成部214に供給する。ペア個別鍵生成部214は、その暗号結果を、ID1およびID2との組み合わせに対応するペア個別鍵とする。本発明は、例えば、復号装置に適用することができる。

(もっと読む)

認証システム及び認証方法

【課題】セキュリティレベルを高めることのできる認証システムを提供する。

【解決手段】この認証システムでは、車両本体CAに電池パックBPが装着された際に、車両本体CAが電池パックBPの認証を行い、認証が成立することを条件に電池パックBPから車両本体CAへの給電を許可する。ここでは、車両本体CAの不揮発性メモリ16aに、複数の車両本体CA毎に各別に設定された認証側識別コード、同じく複数の車両本体CA毎に各別に設定された認証側暗号鍵、及び共通暗号化アルゴリズムを記憶される。また、電池パックBPの不揮発性メモリ24aに、複数の電池パックBP毎に各別に設定された被認証側識別コード、同じく複数の電池パックBP毎に各別に設定された被認証側暗号鍵、及び共通暗号化アルゴリズムを記憶させる。そして、車両本体CAが、各メモリ16a,24aに記憶された各種データに基づいて電池パックBPの認証を行う。

(もっと読む)

プログラム、車載装置および情報処理装置

【課題】車載装置に好適な認証用情報の生成技術を提供する。

【解決手段】画面エリア判定部106は、画面インタフェース部101と情報受信処理部103を介した入力から、軌跡情報を得る。また、格納部105には、予め鍵情報が記憶されている。そして、画面エリア判定部106と画面乱数処理部107により、軌跡情報と鍵情報から認証用情報が生成され、認証用情報は無線通信により送信される。また、情報送信処理部104と上位機器インタフェース部102により、鍵情報の更新を要求する更新要求が生成され、送信される。送信のタイミングは、車載装置100を搭載した車両の状態に基づいたタイミングである。そして、更新要求に応じて無線通信により送信される新たな鍵情報は、上位機器インタフェース部102と情報受信処理部103を介して受信され、格納部105に記憶される。

(もっと読む)

動的、分散的および協働的な環境におけるデータオブジェクトの管理

【課題】データオブジェクトをコンピュータで保護する。

【解決手段】コンテンツ暗号鍵(CEK)でデータオブジェクト22を暗号化し、データオブジェクト22に対応する制御ポリシーの鍵暗号鍵(KEK)で、コンテンツ暗号鍵(CKT)を暗号化する。さらに、データオブジェクト22に対応する制御ポリシー・タグ23を記録してもよい。さらに、暗号化されたコンテンツ暗号鍵(CEK)を制御ポリシー・タグ23に格納する格納工程してもよい。さらに、制御ポリシー・タグ23に格納されたコンテンツ暗号鍵(CEK)を、キャッシュされた鍵暗号鍵(KEK)で復号化し、復号化されたコンテンツ暗号鍵(CEK)でデータオブジェクト22を復号化してもよい。

(もっと読む)

通信装置、通信方法、情報処理装置、情報処理方法、プログラム、および通信システム

【課題】ICカードのカード固有IDの漏洩を抑止する。

【解決手段】ステップS12で、保持するターゲットID乱数化フラグの状態を判定する。ここで、ターゲットID乱数化フラグが有効であると判定された場合、ターゲットIDとして一部乱数化IDがR/W10に通知される。この場合、アクセス鍵は、縮退鍵に一部乱数化IDのカードナンバ下位2バイトが作用されて生成される。反対に、ターゲットID乱数化フラグが無効であると判定された場合には、ターゲットIDとしてカード固有IDがR/Wに通知される。この場合、アクセス鍵は、縮退鍵にカード固有IDのカードナンバ6バイトが作用されて生成される。本発明は、非接触通信システムに適用することができる。

(もっと読む)

情報処理装置、情報処理方法、通信装置、通信方法、プログラム、及び相互認証システム

【課題】相互認証に用いる鍵値の鍵バージョンを更新する。

【解決手段】記憶部159は、第1の鍵値と、第1の鍵値の種類を示す第1の種別情報を対応付けて保持するとともに、第1の鍵値とは異なる第2の鍵値と、第2の鍵値の種類を示す第2の種別情報を対応付けて保持し、検知応答部211は、通信相手となる通信装置からの種別情報の要求に応じて、予め指定されている第1の種別情報を送信し、相互認証部213は、送信された第1の種別情報に対応して、通信装置から相互認証の開始を指示する認証開始コマンドが返信された場合、第1の種別情報に対応する第1の鍵値を用いて通信装置との相互認証を行い、送信された第1の種別情報に対応して、通信装置から第2の種別情報が返信された場合、第2の種別情報に対応する第2の鍵値を用いて通信装置との相互認証を行う。本発明は、例えば、R/Wと相互認証を行うICカード等に適用できる。

(もっと読む)

データセンタへのプラットフォームの内包検証

【課題】本発明の課題は、データセンタ内にプラットフォームが含まれているか検証するための効果的な方法及び装置を提供することである。

【解決手段】本発明の一特徴は、マシーンにより実行されると、前記マシーンに処理を実行させる命令を提供するマシーン読み出し可能な記憶媒体であって、データセンタコンピュータシステムの任意数のサーバの1つが損傷したと判断すると、前記データセンタコンピュータシステムの任意数のサーバに保持される現在の暗号鍵ペアを破棄するステップと、前記データセンタコンピュータシステムと関連付けされる新たな暗号鍵ペアを生成するステップと、前記新たな暗号鍵ペアの新たな秘密鍵を損傷した前記任意数のサーバに格納するステップとを実行することからなることを特徴とする記憶媒体に関する。

(もっと読む)

デジタルコンテンツ認証管理システム

【課題】コンテンツに対する何らかの操作が行われる都度、利用者管理装置にて新しい認証鍵を利用者に配布することにより、コンテンツの違法利用を防止する。

【解決手段】コンテンツ操作装置は、利用者がコンテンツに対して操作を行った時に、コンテンツの使用に関する情報と、認証鍵と、コンテンツ操作装置上の利用者情報とを利用者管理装置に送信し、利用者管理装置は、コンテンツ操作装置より、当該情報を受信し、受信した前記コンテンツの使用に関する情報と、前記認証鍵と、前記コンテンツ操作装置上の利用者情報と、前記利用者管理装置に保持されている利用者の認証鍵とに基づき、コンテンツの使用許可/不許可の判定を行い、判定結果が使用許可の場合、受信した前記コンテンツの使用に関する情報と、前記認証鍵と、前記コンテンツ操作装置上の利用者情報とに基づき、新しい認証鍵を作成し、コンテンツ操作装置に送信する。

(もっと読む)

1 - 20 / 64

[ Back to top ]