Fターム[5B285CB72]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証実行手段 (6,617) | サーバ (4,017)

Fターム[5B285CB72]の下位に属するFターム

統合認証サーバ、ライセンスサーバ (1,231)

Fターム[5B285CB72]に分類される特許

2,721 - 2,740 / 2,786

サーバ、携帯端末及びサービス方法

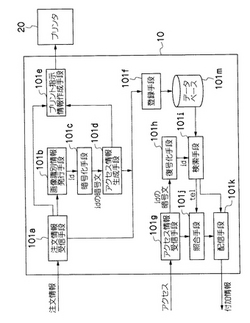

【課題】 特定のユーザ向けの情報を正当なユーザが取得することができる一方で不当なユーザが取得することを防止すること。

【解決手段】 暗号化手段101は、画像識別情報idを暗号化する。アクセス情報生成手段101dは、サーバとの接続に必要なURLの平文と画像識別情報idの暗号文とを含むアクセス情報を生成する。プリンタ20によってアクセス情報を画像とともに用紙に記録させる。このアクセス情報に含まれた画像識別情報idの暗号文は、アクセス情報が携帯電話に入力されたとき、アクセス情報受信手段101gによって受信され、復号化手段101hによって復号化される。配信手段101kは、復号化した画像識別情報idに対応する画像又は当該画像の付加情報を携帯電話に配信する。また、画像識別情報idの暗号文とともにアクセスを許可する携帯電話番号の暗号文を用紙に記録し、携帯電話に登録された携帯電話番号と照合して一致した場合のみ携帯電話に対して配信を行うようにすると好ましい。

(もっと読む)

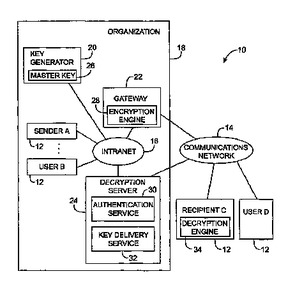

導出鍵を用いたセキュアメッセージングシステム

対称メッセージ鍵を使用して、送信者と受信者との間で安全なメッセージ送信を行うことができる。対称メッセージは、組織において、鍵生成器を使用してマスター鍵から導出することができる。ゲートウェイは、導出鍵を使用して、発信メッセージを暗号化することが可能である。組織内の送信者は、組織の顧客である受信者にメッセージを送信することができる。受信者は、予め制定した信用証明書を使用して、組織内の暗号解読サーバーに対して認証を行うことができる。受信者には、暗号化メッセージを解読するための導出鍵のコピーが提供される。階層的アーキテクチャは、組織においてスーパーマスター鍵生成器が、組織の異なるユニット内の委譲鍵生成器に対するマスター鍵を導出するのに使用することが可能である。組織は、非顧客の対称メッセージ鍵を生成する、ポリシーサーバーを有することが可能である。  (もっと読む)

(もっと読む)

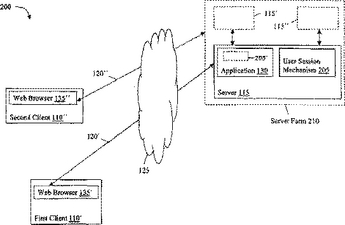

クライエント−サーバネットワークで通信を行うための方法およびシステム

本発明は、クライエント−サーバネットワーク(125)で通信するためのサーバ(115)に関する。サーバ(115)は、第1のクライエント(110)からサーバとの通信セッションを確立する第1の要求を受信する受信器を含む。サーバ(115)はまた、第1の要求に応答してユーザセッションを確立するユーザセッション機構(205)を有する。サーバは、さらに第1の要求に応答して第1のクライエントセッションを確立するクライエントセッション機構(310)を含む。第1のクライエントセッションが終了すると、サーバ(115)は、例えばデータベースであり得るメモリ素子(315)にユーザセッションデータを保存する。受信器はまた、第2の要求を受信して、ユーザセッション機構はユーザセッションを再起動する。  (もっと読む)

(もっと読む)

情報処理システム、情報通信端末および方法、情報処理装置および方法、記録媒体、並びにプログラム

【課題】より安全な電子商取引を容易に行う。

【解決手段】 購入店サーバ21は、携帯電話機11の非接触ICカードに割り当てられたカード識別番号を用いて、購入情報を生成し、供給する。受取店サーバ31は、購入情報を購入店サーバ21より取得し、その購入情報に含まれる購入カードの識別番号を用いて、携帯電話機11の非接触ICカードに割り当てられたカード識別番号と、携帯電話機11の非接触ICカードに記憶されている購入情報に含まれる購入カードの識別番号を確認する。認証サーバ41は、携帯電話機11の非接触ICカードに記憶されている一時取引情報に基づいて、ユーザ信頼度および店舗信頼度を算出する。算出されたユーザ信頼度および店舗信頼度は、次回の商取引において、携帯電話機11および購入店サーバ21により参照される。本発明は、電子商取引サービスに適用できる。

(もっと読む)

取引処理システム

【課題】 取引処理システムにおいて、ハイセキュリティな取引者の本人確認を行なうシステムに変更する場合に、システム更改費用、時間、移行管理等に多大な投資が必要であるという課題、および各金融機関がお互いにコンセンサスをとって短期間に移行計画を進めることが極めて困難であるという課題、およびプライバシーの侵害を恐れる口座所持者に新方式を強要できないという課題を解決する。

【解決手段】 システムにID2に基づいて取引者の本人確認を行なう認証サーバ6を設け、認証サーバ6が取引者のID2に基づいて取引者の本人確認を行ない、取引者を本人であると見なす場合に、取引者のID1を割り出して、割り出したID1を端末装置4を介してホストコンピュータ2に送信することにより、ホストコンピュータ2が旧来通りにID1に基づいて取引者の本人確認を行なえるようにする。

(もっと読む)

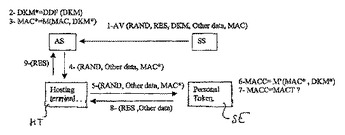

認証および鍵合意プロトコルを安全にするための方法

本発明は、第三世代移動システムにおける認証および鍵合意AKA手続きにおいて使用するために、ランダムおよび秘密鍵Kに基づいて派生鍵素材を生成する、認証サーバと、セキュアサーバとを含む通信ネットワークにおける移動端末装置のためのパーソナルトークンにおいて、受け取られたランダム、およびパーソナルトークンの中に格納された秘密鍵Kに基づき、派生鍵素材Ck、Ikを再計算するためのプログラム命令を含むパーソナルトークンであって、受け取られたさらなるデータを解釈するために、派生鍵素材の再計算された一部を使用するためのプログラム命令を含むことを特徴とするパーソナルトークンに関する。標準のAKA手続きのこの変更は、パーソナルトークンが、鍵素材を移動端末装置が利用できないままにすることを可能にする。  (もっと読む)

(もっと読む)

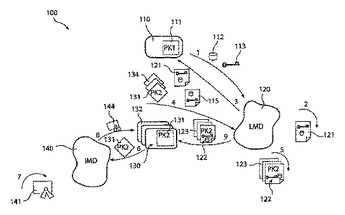

証明書に基づく認証ドメイン

本発明は、ネットワークにおける装置間の安全なコンテンツの配信のための方法、システム及び中央装置に関する。本発明は、ネットワークを管理する中央装置により認証ドメインが設定されるというアイデアに基づく。装置がネットワークに加入すると、中央装置は、加入した装置を登録し、当該装置に少なくとも1つの証明書を発行する。この登録により、加入する装置が認証された装置であるということが保証され、このことは、認証された装置メーカにより当該装置が製造されたということを意味するものである。ネットワークセキュリティのため、認証されていない装置はネットワークには受け入れられない。各装置に発行される少なくとも1つの証明書による認証に基づき、コンテンツはネットワークの装置間に配信される。第1装置から第2装置へのコンテンツの配信は、第2装置の少なくとも1つの証明書により第2装置を認証する第1装置よって可能とされ、またその逆も可能とされる。  (もっと読む)

(もっと読む)

セキュア通信に関連する改良

データ通信媒体を介して第1のリモート側コンピュータと第2のリモート側コンピュータの間で電子メール通信等のセキュアなピアツーピアデータ通信を行う方法を説明する。この方法は、各リモート側コンピュータのアドレス詳細とデータ通信媒体に対する接続の現在状態を受け取る段階と、第1のリモート側コンピュータにおいてデータ通信を生成する段階と、第2のリモート側コンピュータの現在の接続状態を確認する段階と、第2のリモート側コンピュータの接続状態が、現在第2のリモート側コンピュータがデータ通信媒体に接続されていることを示しているときだけ、データ通信を途中で記憶せずに第1のリモート側コンピュータから直接第2のリモート側コンピュータにデータ通信を直接送る段階とを含む方法。 (もっと読む)

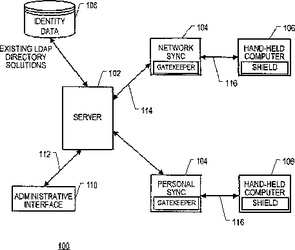

セキュリティポリシーの維持及び配信をサポートするためのサーバー、コンピュータメモリ、及び方法

無線ネットワークアクセスノードに接続されるサーバー上に配置されたサーバーモジュールは、開放されている。サーバーモジュールは、複数の無線デバイスのためのユーザー情報を収容するデータベースを含む。データベース内の各エレメントは、許可された少なくとも1つの無線デバイスに帰するものであり、次のグループ、すなわち(i)無線接続性許可、(ii)許可された無線デバイスの識別情報、及び(iii)許可されたネットワークアクセスノードの情報、からの少なくとも1つの形式のデータファイルを含む。  (もっと読む)

(もっと読む)

受信装置、認証サーバ、方法、及び、プログラム

【課題】 DoS(サービス妨害)攻撃を処理するためには、高い負荷が必要だった。

【解決手段】 端末103は、ポート番号情報を含む接続許可コマンドS203を認証サーバ102から受信し、接続許可コマンドS203を受信した以降、接続要求端末101からの接続要求に対して、受信された接続許可コマンドに含まれるポート番号情報により特定されるポートで、接続を許可する。

(もっと読む)

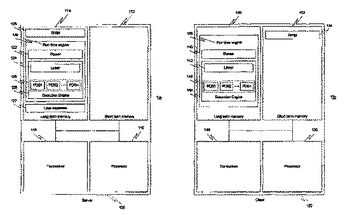

コンポーネント間のワイヤレス通信を備える機内娯楽システム

機内娯楽(IFE)システムは、ネットワークサーバと乗客室内の1つまたはそれ以上のビデオ表示ユニット(VDU)との間でワイヤレスで通信するための少なくとも1つのワイヤレスルータを有するネットワークを含む。ビデオ信号のワイヤレス送信は、信号をVDUに運ぶケーブルを不要にする縮減されたアーキテクチャを提供する。一実施形態において、IFEシステムはVDUとしてラップトップコンピュータのような遠隔のワイヤレス装置を使用することをさらに容易にする。クライアントは、オンデマンドまたはブロードキャストの方法で分配することができる多岐に亙るプログラムから選択することができる。許可された装置に対してのみコンテンツの分配を制御することを可能にするために、暗号化手段がさらに提供される。 (もっと読む)

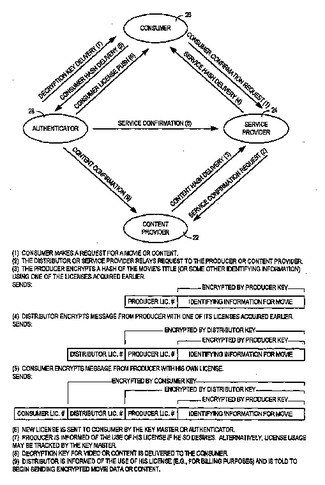

変化する識別子を用いる安全な通信およびリアル・タイムでの透かし挿入

コンテンツを配信するための複数当事者用のシステム。一実施形態では、4つの当事者、即ち、消費者、サービス・プロバイダ、認証手段、およびコンテンツ・プロバイダが、このシステムに関与する。コンテンツ・プロバイダから消費者へのコンテンツの配信は、予め定められたプロトコル、変化ID、透かし、およびライセンスを使用して行われる。認証手段は、変化IDの配信を制御し、1または複数の参加当事者のアイデンティティを検証し、サービス・プロバイダおよび消費者を、特定の考慮され得る透かし入りコンテンツ・アイテムに対応付けるための追跡情報を提供する。  (もっと読む)

(もっと読む)

電子商取引の確保

承認サービス(106)における方法と、電子商取引の確保のためのユーザIDユニット(102,118)における対応する方法とが開示されている。本方法は、少なくとも1つのユーザID(102,103、118、119)と1つのビジネス・サービスとに関連された商取引を承認する要求の受け取りで始まる多数の段階を含み、その後に前記ビジネス・サービスを使用すべくユーザIDの権限付与の検査が実行される。次いでユーザIDとの交換が、前記ビジネス・サービスについての少なくとも情報を含む暗号化されると共に署名済み検証書類で実行される。次に商取引はその検証書類の内容に依存して承認される。 (もっと読む)

プライバシーを保護する情報配布システムにおけるライセンス管理

情報配布システムにおいて、ユーザーのプライバシーを提供しながら、第一のユーザーから一人または複数の他のユーザーにライセンスを移転するためのシステムおよび方法。プライバシーのレベルは、ライセンス書式とマスターライセンスおよび匿名ライセンスの使用とによって、およびライセンスに対応する証明書に失効リストを含めることによって高められる。  (もっと読む)

(もっと読む)

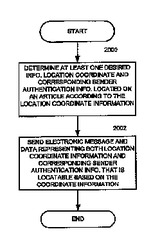

電子メッセージ認証を与える方法及び装置

電子メッセージ認証を与える方法は、送信者認証情報と、行及び列の見出しのような位置情報とを含むカード、ステッカー、又は他の適当な物品のような物品を使用する。一実施例において、各当該受信者には、行及び列の識別子のような対応する位置情報により識別可能な独特の送信者認証情報を具現化する物品が発行される。装置及び方法の両方において、電子メッセージの送信者がメッセージを当該受信者へ送信したいときに、送信者は、電子メッセージと、位置情報、及びこの位置座標情報により識別される座標に位置する対応する望ましい送信者認証情報の両方とを送信する。送信された望ましい送信者認証情報が、物品に見つかった認証情報に一致する場合には、メッセージの送信者を信頼できる。  (もっと読む)

(もっと読む)

セキュリティー保障されたコンテンツをインターネットを介して送信する方法

少なくとも1つのコンテンツをインターネットタイプの通信ネットワークを介してセキュリティー保障態様で送信する方法。この方法は以下のステップを含む:ユーザのコンピュータのブラウザにより少なくとも1つの暗号化されたコンテンツを包含するウェブページを開くこと;前記ウェブページを用いてロードされたアプリケーション(アプレットと呼ばれる)をアクティブにすること(このアプレットはユーザの識別を要求する);ユーザの識別子を登録すること;アプレットによって認証サーバに向けてユーザの識別子を送信すること;認証の場合には、アプレットに向けて承諾を送信すること;表示ウインドウを表示すること;前記ウェブページに存在する前記コンテンツを承諾に応じて暗号解読すると共にこの解読されたコンテンツを表示指令に応答して表示ウインドウに表示すること。 (もっと読む)

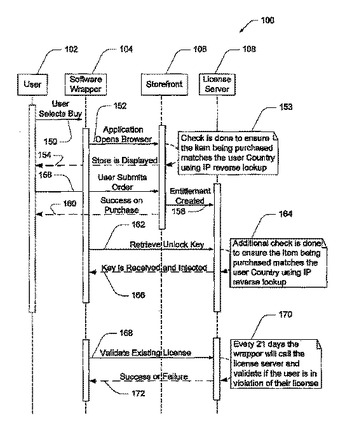

地理的位置に基づくライセンスシステム

ローカルコンピュータで使用するコンピュータソフトウェア・ライセンス管理システムラッパが記述される。ソフトウェアラッパはコンピュータ・ソフトウェア・アプリケーションへの制御されたアクセスを提供するラッパインターフェイスを含んでいる。ソフトウェア・アプリケーションファイルがセキュリティ・ソフトウェアコードによりカプセル化されて、それを非許可アクセスから保護する。ソフトウェアラッパは地理的境界内の使用制限を指定するライセンスポリシーを識別するソフトウェア・ライセンスキーも含んでいる。さらに、ソフトウェアラッパはライセンスポリシーとのコンプライアンスを周期的に確認するライセンス検証機構を含んでいる。ライセンス検証機構はラッパインターフェイスを介してローカルコンピュータ上で動作するもう1つのプロセスがライセンスサーバから受信した有効ライセンス確認信号に応答してアクセスするのを許可する。利用するライセンスサーバおよび地理的境界内にソフトウェア使用制限を有するソフトウェア・ライセンスラッパを売る電子ストアフロントも記述される。  (もっと読む)

(もっと読む)

改良型侵入検出監査およびインテリジェント・セキュリティ分析の比較を使用して関連するネットワーク・セキュリティの脅威を識別するための方法およびシステム

【課題】 関連するセキュリティの脅威を識別するための装置、方法、およびコンピュータ・プログラムを提供すること。

【解決手段】 従来のコンピュータ・システムでは、「脅威」の定量化が一般にできないことから、セキュリティの脅威と実際のセキュリティの脅威とを識別することは複雑で困難なタスクである。インテリジェントな概念的クラスタリング技法を使用することにより、良性の動作から脅威を正確に識別することができる。したがって、電子商取引および一般に情報技術システムを、効率性を犠牲にすることなくより安全に実行することができる。

(もっと読む)

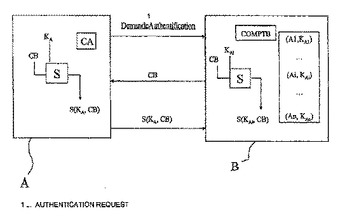

匿名認証方法

本発明は、各々が、特定されるべきクライアントエンティティ(Ai)と関連付けられる、いくつかの秘密鍵(KAi)を有する認証エンティティ(B)による、クライアントエンティティ(A)の認証方法に関する。本発明の方法は、認証要求の後に、認証エンティティ(B)からクライアントエンティティ(A)に認証カウンタ値(CB)を送信するステップと、クライアントエンティティの側において、受信されたカウンタ値が、クライアントエンティティに記憶されるカウンタ値(CA)より厳密に大きいことを検証するステップと、クライアントエンティティの側において、カウンタ署名(S(KA,CB))を算出し、それを認証エンティティに伝送するステップと、クライアントエンティティによって記憶されるカウンタ値(CA)を認証カウンタ値(CB)に更新するステップと、認証エンティティ(B)の側において、対応するカウンタ署名(S(KAi,CB))が受信されたカウンタ署名(S(KA,CB))に一致する、特定されるべきクライアントエンティティ(Ai)を探すステップと、認証カウンタ(COMPTB)を増加させるステップとを有する。

(もっと読む)

(もっと読む)

プログラムの実行システムおよび実行方法

本発明は、アプリケーションとアプリケーションコンポーネントとを実行する場合に、ソフトウェアアプリケーション内の異なるコンポーネントの類似の機能を使用する方法およびシステムに関する。一実施形態では、所定の構造がコンポーネントタイプごとに作成され、ここで、各コンポーネントタイプは、実行される場合に類似の機能を有する。パラメータ情報は、クライアントにおいて受信され、前記所定の構造とリンクされて、スクリプト固有の所定の構造を提供する。このスクリプト固有の所定の構造を実行することによって前記コンポーネントが実行される。ユーザが前記コンポーネントを終了した後に、該スクリプト固有の所定の構造は自動的に削除される。  (もっと読む)

(もっと読む)

2,721 - 2,740 / 2,786

[ Back to top ]