Fターム[5B285CB92]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 認証情報送受信 (1,070)

Fターム[5B285CB92]に分類される特許

101 - 120 / 1,070

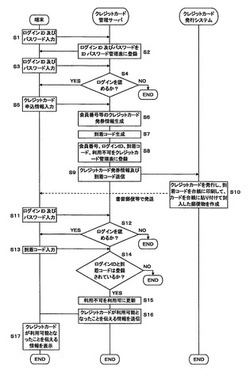

クレジットカード管理サーバ、方法、及びプログラム

【課題】クレジットカードが悪意を持った第三者のもとに誤配された場合でも、クレジットカードの不正使用を防げる。

【解決手段】ネットワークを介して端末に接続されるサーバであって、

端末から送られる情報を基に本人認証を行う手段と、

本人認証に成功後、端末にて、クレジットカードの申し込みを行なわせる手段と、

クレジットカードの申込者に該クレジットカードと一緒に送付されるものに記録される到着コードを生成する手段と、

申込者ごとに、生成した到着コードと、クレジットカードの利用権限として利用不可との組を記憶する手段と、

本人認証に成功後、端末から送られる到着コードが、該本人認証で本人と認証した申込者の到着コードとして記憶しているかを確認し、確認できた場合のみ、該申込者のクレジットカードの利用権限を利用不可から利用可に更新する手段と、

を備えることを特徴とするクレジットカード管理サーバ。

(もっと読む)

ソフトウェア配布方法、情報処理装置及び情報処理システム

【課題】所定のソフトウェアを実行するのに必要なパラメータに対して使用者に応じた設定を行うための設定情報を、使用者の認証情報に基づいて生成して前記使用者宛に配布することが可能なソフトウェア配布方法、情報処理装置及び情報処理システムを提供する。

【解決手段】配布サーバ1が、クライアントPC6(又は7,8)のICカードリーダ69(又は79,89)から取得されて認証サーバ2によって認証された認証情報を受信し、受信した認証情報に基づく設定情報を、MFP3(又は4)の画像形成部に係るデバイスドライバのインストーラに含ませることによって、デバイスドライバのカスタムインストーラを生成し、生成したカスタムインストーラを前記認証情報によって認証されるべき使用者宛に配布する。

(もっと読む)

TPMアクセスを仮想化するシステム、方法および装置

【課題】TPMアクセスを仮想化するシステム、方法および装置を提供する。

【解決手段】ソフトウエアプログラムを実行するためのCPUコアと、CPUコアに結合され、ソフトウエアによって要求されたトラステッド・プラットフォーム・モジュール(TPM)命令を受信し、少なくともTPMネットワークパケットを生成することによって、管理ファームウエアを用いてTPM命令を処理するための管理エンジンと、管理エンジンに結合され、TPMネットワークパケットを情報処理装置の外部のリモートTPMに送信するネットワーク・インタフェースとを備える装置が、仮想化プロセスの一部として実現される。

(もっと読む)

認証装置、認証システム、認証方法および認証プログラム

【課題】 個々のRPがエンドユーザの認証を要求する際に、エンドユーザがパスワードを入力しなくとも認証を遂行できる認証システムを提供する。

【解決手段】 認証結果を利用してサービスを提供するサービスサイトに対して認証を要求するユーザエージェントの認証を実施する認証装置であって、サービスサイトからユーザ識別子を含む認証要求を受信するのに応じて、認証要求に基づいてユーザエージェントがトークンを利用可能か否かを判定する判定手段と、判定の結果に応じて生成した認証子要求を、ユーザエージェントに送信する認証子要求生成手段と、予めユーザエージェントに関連付けて発行された認証子とユーザ識別子と、ユーザエージェントから受信した認証子とユーザ識別子とに基づいて、ユーザエージェントの認証を実施すると共に、認証結果をサービスサイトに返信する認証手段とを備える。

(もっと読む)

ICチップ発行システム、ICチップ発行方法およびICチップ発行プログラム

【課題】複数の工程処理を経て発行されるICチップの、工程毎の認証処理に用いる鍵のためのメモリリソースの消費量を低減しつつ、工程処理者や第三者が発行処理等の不正行為を行うことを防止する。

【解決手段】非対称の一対の鍵である第1の鍵と第2の鍵とを生成する鍵生成装置と、予め定められた複数の工程処理を経て発行されるICチップと、複数の工程処理を行う複数の工程処理装置とを備えたICチップ発行システムが、各工程処理における認証処理を、共通鍵によって行い、共通鍵の認証が成功した場合に工程処理を実行させ、管理者の一対の非対称鍵のうち、第1の鍵により後工程鍵を暗号化して配布し、第2の鍵による認証処理が成功した場合に後工程の鍵を設定する。

(もっと読む)

コンテンツ管理システム

【課題】ユーザによるコンテンツ閲覧の認証態様の管理負荷を軽減することができるシステムを提供する。

【解決手段】本発明のコンテンツ管理システムによれば、ユーザに固有のユーザIDおよび最新かつ唯一のパスワードを用いて、当該ユーザIDに関連付けられている閲覧可能範囲にしたがって複数のコンテンツのそれぞれを当該ユーザに閲覧させることができる(図2/STEP31‥YES→‥→STEP42‥YES→STEP46参照)。第1データストレージ10に保存または登録されているパスワードは、たとえばユーザにより新たなパスワードが設定された場合には更新される(図2/STEP10‥YES→STEP11参照)。

(もっと読む)

情報処理装置、ユーザ認証方法、及びコンピュータプログラム

【課題】ユーザ認証に用いる情報を更新した情報処理装置から他の情報処理装置にアクセスする際に必要となるユーザ認証処理をユーザビリティを低下させずに実行する。

【解決手段】ユーザ認証情報の第1、第2の変換値を管理するMFP110が、MFP120にアクセスする際に、MFP120がいずれの変換値を用いてユーザ認証処理を実行するかを問い合わせる。MFP110が、上記問い合わせ結果に応じた変換値に基づく情報をMFP120に対して送信する。そして、MFP120が、上記問い合わせ結果に応じた変換値に基づく情報と、MFP120が管理する変換値とを用いてユーザ認証処理を実行する。

(もっと読む)

ライセンス発行システム、クライアント端末、サーバ、及びライセンス発行方法

【課題】クライアント端末へのライセンス発行に係る処理を適切に行う。

【解決手段】ライセンス発行システム1において、クライアント端末10がライセンス発行要求を送信したにもかかわらずクライアント端末10においてサーバ20からのライセンスが取得できなかった場合、クライアント端末10は最初に送信したライセンス発行要求と同様のキー情報が含まれたライセンス発行要求をサーバ20に対して送信する。そして、サーバ20では、初回のライセンス発行要求に含まれるキー情報をキー情報格納部23に格納しておき、これと2回目のライセンス発行要求に含まれるキー情報とが一致することを確認して、ライセンスを改めて発行する。クライアント端末10では、ライセンスを取得した後はライセンス発行情報に含まれるキー情報が削除される。

(もっと読む)

情報処理装置、文書管理装置、印刷出力方法、及びコンピュータプログラム

【課題】ネットワーク上に設けられた、文書を管理する装置が管理している文書を、公共の場所に設置されている出力デバイスからセキュリティを確保しつつ印刷する。

【解決手段】中間サーバ102が画像形成装置103の要求に応じ、ユーザ装置104に提供される印刷要求URLと認証キーを生成する。中間サーバ102が文書管理装置101が認証したユーザ装置104から印刷データURLを取得し印刷要求URLと対応付ける。中間サーバ102が画像形成装置103から印刷データ取得要求を受け、この要求に対応する印刷データURLと認証キーを文書管理装置101に送信する。文書管理装置101が、受信した印刷データURLと認証キーと、認証されたユーザ装置104からの要求に応じて生成した印刷データURLと印刷データURLに対応する認証キーとに基づいて印刷データ取得要求の認証を行い、印刷データを画像形成装置103に送信する。

(もっと読む)

通信制御装置、通信制御プログラム及び通信制御システム

【課題】認証サーバ装置を利用できないサーバが認証サーバ装置を利用できる端末装置からサービスの利用要求を受け付けたとき、当該端末装置を利用してサービスの利用に要求される認証を実行することができる通信制御装置、通信制御プログラム及び通信制御システムを提供する。

【解決手段】仮想認証プロキシサーバ6Aは、認証サーバ装置8Aを利用できないアプリケーションサーバ7Aが端末装置9から利用要求とともに利用者ID及びパスワードを受け付けたとき、その認証依頼を受け付ける認証依頼受付手段603と、端末認証プログラム612を端末装置9に送信する端末認証プログラム送信手段604と、端末認証プログラム612を端末装置9で実行させることで認証サーバ装置8Aに認証を実行させて受け取った認証結果を端末装置9から受信し、当該認証結果をアプリケーションサーバ7Aに送信する認証結果送信手段605とを有する。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】ネットワークサービス提供者がICカード認証、指紋認証等の利用者認証をネットワークサービスに容易に導入できるようにする認証システムを提供する。

【解決手段】利用者識別サーバ10は、サービスプロバイダサーバ20から認証装置40の認証方式IDを受信し、認証方式IDをキーにデータベース部11から認証装置制御スクリプトを取得し、認証装置制御スクリプトを端末30に送信する。端末30は、認証装置制御スクリプトを実行して認証装置40から認証データを取得し、取得した認証データを利用者識別サーバ10へ送信する。利用者識別サーバ10は、認証方式IDをキーにデータベースから評価スクリプトを取得し、評価スクリプトを実行して、データベース部11から評価データを取得する。利用者識別サーバ10は、評価データと認証データに基づいて認証を行い、認証結果をサービスプロバイダサーバ20へ送信する。

(もっと読む)

電子的ライセンスを提供するシステム及び方法

【課題】データオブジェクトへのアクセスを許可するシステム及び付随する方法を提供する。

【解決手段】データオブジェクトの利用制御条件に適合するように前記データオブジェクトを管理する方法である。該方法は、前記データオブジェクトの、可変数の利用制御条件を供給する段階と、前記可変数の利用制御条件に基づき、前記可変数の利用制御条件に適合する前記データオブジェクトの利用を画定する1つ以上の利用制御要素を含む前記データオブジェクトの一般的制御データを供給する段階と、前記一般的制御データを前記データオブジェクトと合成する段階と、前記データオブジェクトと前記1つ以上の利用制御要素を暗号化してセキュアデータパッケージを生成する段階とを有する。

(もっと読む)

認証システム、認証装置、認証方法および認証プログラム

【課題】ネットワーク経路上に介在する中間者攻撃を防御し、より高いセキュリティを確保する。

【解決手段】業務装置4は、第2の端末2から受信した取引データに基づいた取引IDを生成し、第2の端末2に送信する取引ID生成手段42と、認証要求を認証装置3に送信する認証要求手段43と、認証装置3から認証成功の結果を受信した場合、取引データに従って取引処理を実行する業務処理手段44とを有し、認証装置3は、第1の端末1から取引IDを含むワンタイムパスワード生成要求を受信してワンタイムパスワードを生成し、第1の端末1に送信するとともに取引IDと対応付けて認証記憶手段35に記憶する生成手段31と、業務装置4から受信した認証要求のワンタイムパスワードおよび取引IDと、認証記憶手段35に記憶されたワンタイムパスワードおよび取引IDとが一致するか否かを認証し、認証結果を業務装置4に送信する認証手段33とを有する。

(もっと読む)

電子機器および通信制御方法

【課題】近接無線通信の利便性を損うことなく、データ盗難のリスクを低減することができる電子機器を実現する。

【解決手段】通信制御プログラム12aは、外部デバイスAから近接無線通信デバイス20に無線送信される固有のIDが接続許可リスト124に登録されていないならば、まず、パスワードの入力を促す画面をLCD15に表示する。入力されたパスワードが登録パスワードに一致した場合にのみ、通信制御プログラム12aは、外部デバイスAの固有のIDを接続許可リストに登録し、近接無線通信デバイス20と外部デバイスAとの間の接続を確立するための動作を開始する。

(もっと読む)

端末における身元情報カードの表示方法、端末及びプログラム

【課題】ユーザがカードセレクタによって身元情報カードを選択する際に、その選択に要する操作負担を軽減させる身元情報カードの表示方法等を提供する。

【解決手段】身元情報カードは、複数のユーザ属性情報を含み、用途カテゴリ毎に、1つ以上のユーザ属性情報が予め指定されている。端末が、Webサーバへアクセスし、そのページの情報から用途カテゴリを検出する。次に、端末が、検出された用途カテゴリに属する身元情報カードを、カード記憶部から検索し、当該身元情報カードをユーザに選択させるためにディスプレイに表示する。端末は、ユーザによって選択された身元情報カードを認証トークンサーバへ送信し、その認証トークンを受信する。そして、端末は、Webサーバへ、認証トークンを送信し、Webサーバからサービスの提供を受ける。

(もっと読む)

サーバ装置およびプログラム

【課題】シングル・サインオンのための認証情報を簡単に登録できるようにする

【解決手段】サーバ装置(10)の解析部(104)は、クライアント(20)から受信したサーバ(30)に対するログイン情報を解析して、サーバの認証方式を判定し、可変情報であることを表す所定形式の仮の認証情報(図9)を抽出して、認証方式と可変情報として仮の認証情報とを記憶装置に格納する。また、解析部は、ユーザの代表認証情報に対するサーバ用のユーザの認証情報を可変情報として記憶装置に格納する。

(もっと読む)

サーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラ

【課題】セキュリティを維持しつつ、容易にクライアント装置との関連付け処理を行うことが可能なサーバ装置、機器関連付け方法、機器関連付けプログラム及びインストーラを提供する。

【解決手段】サーバ装置1は、サーバ装置1とクライアント装置との関連付けを行うために、少なくともサーバ装置1にアクセスするためのアクセス情報と、サーバ装置1が認証を行うための認証情報と、を含有するインストーラを生成するインストーラ生成部13を備えている。

(もっと読む)

ロイヤリティ管理システム,ロイヤリティ管理方法及びトークン

【課題】トークンに挿入されたICカードの発行会社とトークンを配布した会社が異なる場合,トークンの利用に係わるロイヤリティを算出できるシステムを提供する。

【解決手段】トークン2には,トークン2をユーザに配布した金融機関の会社コードである金融機関コードが少なくとも記憶され,トークン2がキャッシュカード3と協働して生成するOTPには,キャッシュカード3が生成した認証コードに加え,この会社コードが含まれる。認証装置6は,ネットワークを介して受信したOTPに含まれる会社コードと,認証コードを生成したキャッシュカード3の発行会社の会社コードが異なる場合,認証コードを生成したキャッシュカード3の発行会社の会社コードとOTPに含まれる会社コードを含む利用ログを記憶する。

(もっと読む)

アクセス制御システム、ポリシー生成方法、およびアクセス権限管理サーバ装置

【課題】認証情報及びアクセス権限の情報を一元管理しつつ、グローバルポリシーに基づく統合アクセス制御を効率よく行うこと。

【解決手段】アクセス制御システムは、認証サーバ装置20を一意に識別する認証識別情報と、認証サーバ装置20によって利用者認証を受ける利用者を一意に識別する利用者識別情報とを対応付けた対応付情報を管理する利用者情報管理サーバ装置30を設ける。アクセス権限管理サーバ装置40は、利用者情報管理サーバ装置30で管理された対応付情報に基づいて、サーバ装置10a〜10cのアクセス権限に共通する共通ポリシーを各サーバ装置10a〜10cに依存したアクセス権限に係る固有ポリシーを生成する。

(もっと読む)

通信認証方法

【課題】認証情報が仮に漏洩しても不正アクセスが不可能な通信認証方法を提供する。

【解決手段】端末1、2と管理サーバを含むネットワークにおいて、端末1が端末2にデータ送受信のために接続する際に、手順1で端末1は接続認証要求を管理サーバに送信し、手順2で管理サーバは接続認証要求の正当性を検査し正当性が確認された場合、認証情報を付して接続認証応答を端末1に送信し、手順3で端末1は認証情報を付して接続要求を端末2に送信し、手順4で端末2は認証情報を付して端末1の要求の正当性確認要求を管理サーバに送信し、手順5で管理サーバは要求の正当性を検査し正当である場合には接続要求正当性確認応答を端末2に送信し、手順6で端末2は接続要求許可応答を端末1に送信し、手順7で端末1と端末2が相互通信し、管理サーバは手順2で複数桁の乱数を認証情報としてその度に生成し手順5の終了直前に消去する。

(もっと読む)

101 - 120 / 1,070

[ Back to top ]