Fターム[5B285CB95]の内容

オンライン・システムの機密保護 (82,767) | 認証 (39,598) | 認証手順 (1,978) | 共有知識を利用 (831) | ワンタイムパスワード (463)

Fターム[5B285CB95]に分類される特許

141 - 160 / 463

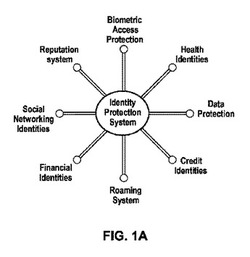

エンドユーザーの識別情報保護スイートのための方法および装置

ユーザーの全体的なセキュリティー状態を示す表示器を含む方法を提供する。当該方法は、ユーザーが自らの識別情報を保護することができるセントラルダッシュボードを提供する。1つの実施形態では、セントラルダッシュボードは、様々な接続先における識別情報の集中コントロールを可能にする。 (もっと読む)

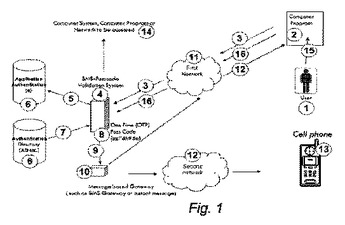

ID盗難又は複製を用いた不正使用に対する保護の方法とシステム

コンピュータ・ユーザのIDとパスワードを不正使用することで行われるID盗難の検出と保護とを行うシステム、及び/又は第二チャネル、ワンタイム・パスコード、及びユーザコンテキストローカル情報を使用する第二認証レベルによって同等なユーザ・セッションを介したID複製からユーザを保護するシステムに関する。ネットワーク、コンピュータ・システム又はプログラムにアクセスする場合、前記ネットワーク、コンピュータ・システム又はプログラムは、ユーザIDとパスワードを有効化し、且つユーザ、装置、使用しているネットワークなどに関するコンテキスト情報を収集しようとする。ひとたび有効化されれば、リアルタイム・セッション固有ワンタイム・パスコードを有するメッセージが、携帯電話のSMSネットワーク、又はインスタント・メッセージのような第二手段によって送信される。セッション固有のコード及び収集された情報は、公開された情報と不正アクセスから保護をするユーザ及びパスワードを表わす情報との間の不整合を介し、信用するに足りなくなったIDをユーザが検出できるようにする情報を提供する。  (もっと読む)

(もっと読む)

情報処理システム

【課題】サーバシステムがクライアント装置からの送信要求に適切に対応することが可能な情報処理システムを提供すること。

【解決手段】情報処理システム200は、クライアント装置210とサーバシステム220とを備える。クライアント装置は、機密情報に基づいて処理を行うための機密プロセスとしてアプリケーションプログラムを実行する。クライアント装置は、実行中のアプリケーションプログラムにより、機密情報の送信を要求する送信要求が生成された場合、当該送信要求と、当該送信要求を生成したプロセスが機密プロセスであることを表す機密プロセス情報と、をサーバシステムへ送信する。サーバシステムは、クライアント装置から、送信要求及び機密プロセス情報を受信した場合、受信した送信要求に応じて、記憶されている機密情報をクライアント装置へ送信する。

(もっと読む)

認証方式、認証装置、プログラム、および認証方法

【課題】利便性良く、且つ、強固である認証を提供する。

【解決手段】本発明の認証方式は、被認証者の入力基準方向を変更可能である認証用の入力手段を有する入力端末と、入力端末の入力を取得可能な認証装置とを有する認証方式において、認証装置は、被認証者に対して、入力手段の入力基準方向を通知する手段と、入力手段への入力を取得し、被認証者による入力と認証に用いる認証情報とを比較して被認証者を認証する認証手段とを設けることとした。

(もっと読む)

リスクベース認証システムおよびリスクベース認証方法

【課題】ユーザ毎の属性やトランザクションの属性に応じてリスクレベルの評価結果を変化させて追加認証を実行する判断レベルを変化させることで、柔軟性のある認証方法を実現するリスクベース認証システムを提供する。

【解決手段】ルール分析や行動分析によりアクセスについてのリスクレベルを評価し、評価結果に基づいて認証レベルを変更するリスクベース認証システムであって、リスクベース認証部210と、ユーザ毎の属性に関する情報に基づいてリスクレベルを評価する属性判断部220と、リスクベース認証部210および属性判断部220を含む認証手段を有する多段認証サーバ200と、多段認証サーバ200の各認証手段に対してリスクレベルの評価を依頼してその評価結果を取得するパス判断部121と、取得したリスクレベルの評価結果に基づいて最終的なリスクレベルを評価し、評価結果に基づいて認証レベルを変更する合否判定部122とを有する。

(もっと読む)

アンインストールシステム、クライアント端末、およびアンインストールプログラム

【課題】安全性を担保しつつ、利便性を向上させることができるアンインストールシステム、クライアント端末、およびアンインストールプログラムを提供する。

【解決手段】ユーザ識別情報記憶部224からユーザ識別情報を読み出してサーバ10に送信するとともに、送信したユーザ識別情報に対応する情報であって、複数のアンインストール権限の中のいずれかを示すアンインストール権限情報を、サーバ10から受信し、受信されたアンインストール権限情報が示すアンインストール権限で許容されるアンインストール処理で、ソフトウェア記憶部222にインストールされているソフトウェアをアンインストールする。

(もっと読む)

ロック解除システム、クライアント端末、およびロック解除プログラム

【課題】安全性を担保しつつ、利便性を向上させることができるロック解除システム、クライアント端末、およびロック解除プログラムを提供する。

【解決手段】ICカード40−1から、ICカード40−1がPINロック状態であるか否かを示すPINロック情報と、ICカード40−1の識別情報とを、リーダ・ライタ装置50−1を介して取得し、取得されたPINロック情報がロック状態を示す場合に、取得された識別情報をサーバ10に送信するとともに、送信した識別情報に対応する情報であって、複数のPINロック解除権限の中のいずれかを示すPINロック解除権限情報を、サーバ10から受信し、受信されたPINロック解除権限情報が示すPINロック解除権限で許容されるPINロック解除処理で、ICカード40−1のPINロックを解除する。

(もっと読む)

連続する再認証を必要としないSIPシグナリング

【課題】 最初のリクエストが認証されると、所定の条件に合う限り、後続のリクエストは、認証要求されない。

【解決手段】 本発明のプロキシサーバにより、認証機関は、接続ライン上のクライアントを、第1のSIPリクエストに応じて、認証する。所定の条件に当てはまる限り、安全が確保された接続を介して行われた第一のリクエストに続く後続のリクエストはチャレンジされることはない。所定の条件とは、接続が破られておらず、後続のリクエストは同一のクライアントのためであり、クライアントがシステムから外れたりせず、クライアントのパスワードは変更されず、「セーフティネット」のタイマーが時間経過しておらず、サーバが保証するために選択する他のポリシーがある場合である。これにより、各SIPリクエストに応答して、永続的な再認証の負荷を無くす。

(もっと読む)

電子化契約書認証システムおよび電子化契約書認証方法

【課題】電子データ化された契約書に対する第三者認証をオンラインで簡便に行う電子化契約書認証システムおよび方法を提供する。

【解決手段】契約の当事者の利用する契約者端末1A,1Bと契約書の第三者認証を行う承認者が利用する承認者端末2とシステム管理コンピュータ3とが通信ネットワークNを介して接続され、上記承認者端末2は、認証前の契約書を契約者端末1Aから受信し、この契約書を他の契約者端末1Bに送信して、契約書内容が正当である旨の回答を得たならば、上記契約書に承認者の電子署名を付与して第三者認証を行い、上記システム管理コンピュータ3を介して契約者端末1A,1Bに電子署名が付与された認証後の契約書を送信する。

(もっと読む)

個人認証システムおよび個人認証方法

【課題】個人認証に、高いセキュリティ性を確保しながら、設備コストを低く、利用者側の煩わしい操作を不要にする。

【解決手段】キャッシュカードと暗証番号を基に既存コンピュータ1で利用者を認証する認証手法に加えて、コンピュータ12は、使い捨て暗証番号をパスワードデータベース11に一時登録すると共に、顧客アドレス登録データベース13に登録された利用者の携帯電話番号に使い捨て暗証番号をメール送信する。このメール送信された使い捨て暗証番号がATM3から2回目の暗証番号として入力されたときに、既存コンピュータは2回目の暗証番号とパスワードデータベースに登録された暗証番号と照合し、一致した場合のみATMを使用した処理を継続可能にする。携帯電話を利用した「2NDパスワード」による認証、「空メール」による認証を含む。

(もっと読む)

サーバ・オペレーションの認可を行うための装置、システムおよびコンピュータ・プログラム

【課題】データ通信ネットワークを介してユーザ・コンピュータから要求されたリモート・サーバのオペレーションを認可するための認可デバイスが提供される。

【解決手段】デバイスは、リモート・サーバとの通信のためにデバイスをローカル・ユーザ・コンピュータに接続するためのコンピュータ・インタフェースと、ユーザに情報を提供するためのユーザ・インタフェースとを有する。デバイスの制御ロジックは、セキュリティ・データを用いて、デバイスとサーバとの間に、ローカル・ユーザ・コンピュータを介して、デバイスとサーバとの間の暗号化されたエンド・ツー・エンド通信のための相互認証された接続を確立するように適合される。制御ロジックは、サーバへの他の接続を介したユーザ・コンピュータによって要求されデバイスのユーザによる認可を必要とするあらゆるオペレーションを示す情報を、サーバからこの接続を介して収集する。ユーザによる認可を促すために、この情報はユーザ・インタフェースを介してユーザに提供される。サーバ・オペレーションは、1人またはそれ以上の認可ユーザによる認可を必要とするオペレーションを規定するルール・データに従って制御される。サーバ制御装置の制御ロジックは、そのオペレーションに対する少なくとも1人の認可ユーザによる認可が必要かどうかをルール・データから判定することによって、ユーザ・コンピュータからのオペレーション要求に応答する。もし認可が必要であれば、オペレーションは延期される。認可デバイスとの相互認証された接続が確立されるとき、制御装置は、ユーザ・コンピュータから要求されデバイス・ユーザによる認可を必要とするあらゆる延期オペレーションを示す情報を供給できる。延期オペレーションは、そのオペレーションに必要な認可を出すすべての認可ユーザからの認可を受取ったときにのみ実行され、モバイル・コンピューティング環境における安全なマルチ・パーティ認可を提供する。

(もっと読む)

情報処理装置、情報処理装置の制御方法、記憶媒体、及びプログラム

【課題】 生体情報を入力するための装置を備えていない装置から、当該生体情報を用いた認証を必要とする情報処理装置にアクセスする場合でもセキュリティの低下を抑制しつつ、アクセスできるようにする。。

【解決手段】 他の装置からのアクセスを受付可能な情報処理装置であって、他の装置からのアクセスを許可するか否かを、生体情報に基づいて判定する判定手段と、生体情報を含む許可証を印刷手段によって印刷させる印刷制御手段と、印刷手段によって印刷された許可証に含まれる生体情報を、他の装置から受信する受信手段と、他の装置からアクセス要求を受付けた場合に、受信手段によって受信した生体情報に基づいて、他の装置からのアクセスを許可すると判定されたことを条件に、他の装置からのアクセスを許可する制御手段とを備えることを特徴とする。

(もっと読む)

ユーザ端末、及びユーザ端末で実行される方法、プログラム、データ構造

【課題】クレジットカードの実体をなくした状態でも決済を行なえるシステムを提供する。

【解決手段】ユーザがユーザ装置にユーザIDと、支払う金額についての金額情報を入力するとともに、ユーザ装置でワンタイムパスワードを生成し、ユーザIDと、金額情報と、ワンタイムパスワードを認証装置に送る。認証装置は、ユーザIDとワンタイムパスワードによりユーザの正当性の認証を行ない、ユーザが正当であれば、ユーザ装置から送られて来たユーザIDと、金額情報と、ワンタイムパスワードを記録して、認証成功の通知をユーザ装置に送る。ユーザ装置は、ユーザIDと、金額情報と、ワンタイムパスワードを一体化したセットデータを生成し、支払いの相手にこれを渡す。

(もっと読む)

情報処理端末および管理サーバ

【課題】作業データ等を情報処理端末上に残さない機能を備える情報処理端末において、所定のデータについては、端末のセキュリティを確保したまま例外的に端末上に残すことを課題とする。

【解決手段】情報処理端末1cに、データが情報処理端末1cに接続されたHDD13cに残ることを防止する残留防止機能と、ダウンロードしてHDD13cに残すべき更新ファイルが外部端末91、92に存在する場合に、残留防止機能を停止する制限モード設定部24と、残留防止機能が有効となっていない間に、外部端末91、92との間の通信に必要な接続を許可し、その他の接続を制限する接続制限部33と、残留防止機能が有効となっておらず、且つ接続制限が行われている間、外部端末91、92から更新ファイルを受信するデータ受信部28と、受信された更新ファイルを、HDD13cに記憶させるデータ保存部34と、を備えた。

(もっと読む)

認証サーバ及びこれを備えた認証システム

【課題】利用者の利便性を向上させたり、運用コストを抑制することができる認証サーバなどを提供する。

【解決手段】認証サーバ5は、利用者の携帯電話端末3から仮パスワード及び本パスワードの発行要求があると、仮パスワード及び本パスワードを生成し、生成した仮パスワードを携帯電話端末3に送信して画面表示させる処理と、予め登録された利用者の携帯電話端末3の電話番号に電話をかけ、この携帯電話端末3から入力される応答パスワードを受信する処理と、受信した応答パスワードが生成した仮パスワードと一致しているか否かを確認する処理と、一致している場合に、生成した本パスワードを音声で利用者に携帯電話端末3を通じて通知する処理と、ログイン対象サーバ4から利用者の認証要求があると、ログイン対象サーバ4から送信されるユーザ識別情報及び本パスワードを基に認証を行ってその認証結果をログイン対象サーバ4に返信する処理と実行する。

(もっと読む)

サーバシステム

【課題】提供可能な時間帯やユーザの権限等が異なる複数のサービスを提供するサーバシステムにおいて、提供不可であるサービスに対してアクセスがあった場合でも、アプリケーションサーバに余計なアクセスが発生しないように制御するサーバシステムを提供する。

【解決手段】複数のサービスをPLサーバ100を介してクライアント端末600に提供するサーバシステムであって、PLサーバ100は、セッション管理TBL157と、サービス時間管理TBL156と、クライアント端末600から利用要求を受けた前記サービスについて、サービス時間管理TBL156が保持する情報と現在時刻との比較に基づいて前記サービスの提供可否を判定するサービス制御部153とを有し、サービス制御部153にて前記サービスが提供不可であると判定した場合は、前記サービスが提供不可である旨の応答をクライアント端末600に対して送信する。

(もっと読む)

アカウント管理のための方法およびシステム

【課題】アカウント管理サーバを通じてプロバイダが共通ログオン手順を使用することを可能にする。

【解決手段】異なるプロバイダのリソースへのアクセスをコントロールするアカウント管理システムは、ユーザがリソースにアクセスすることを要求する場合、動的にアカウントを作成する。リソースにアクセスするため、ユーザは自分のユーザ識別子およびパスワード(クレデンシャル)を、クライアントコンピュータを通じて提供し、アプリケーションなどのリソースを識別する。アカウント管理システムは、アカウントがクレデンシャルについて作成されているか否かを判定する。そうでない場合、アカウント管理システムはユーザを認証し、これらのクレデンシャルについての新しいアカウントを作成(登録)し、識別されたリソースをアカウントに関連付ける。

(もっと読む)

機器管理システム

【課題】業務用コンピュータにおける各操作履歴を監視サーバに監視させることができ、社員による不正行為を確実に防ぐことができる機器管理システムを提供する。

【解決手段】

機器管理システムは、社員が使用する複数の業務用コンピュータ10A,10B,10Cと、社内の管理責任者が管理保管する管理用コンピュータ12と、端末装置業務用コンピュータ10A,10B,10Cを時系列に監視する監視サーバ13とから形成されている。業務用コンピュータ10A,10B,10Cには、ユーザレベルにおいて実行可能な操作をコンピュータ10A,10B,10Cが実行した場合のユーザレベル操作履歴を監視サーバ13に取得させるユーザレベル操作履歴取得アプリケーションがインストールされている。ユーザレベル操作履歴取得アプリケーションは、コンピュータ10A,10B,10Cにおいて不可視のスタートアップレジストリに登録されている。

(もっと読む)

認証システム及び認証方法

【課題】クレジットカード番号のような認証記号列の漏洩を適切に防止し、ユーザが正当な者であることを適切に認証できるようにする。

【解決手段】ID発行サーバ20は、ユーザの携帯電話10からクレジットカード番号の上8桁を受信し、携帯電話機10にワンタイムIDを発行し、サービスサーバ30は、PC11からクレジットカード番号の下8桁と、ワンタイムIDとを受け付け、ワンタイムID及び第2記号列を番号構築・認証処理サーバ40に送信し、番号構築・認証処理サーバ40は、サービスサーバ30からワンタイムIDと下8桁を受信し、ID発行サーバ20と通信して、ワンタイムIDに対応する上8桁を取得し、クレジットカード番号を構築し、クレジットカード番号により認証を行うようにする。

(もっと読む)

DNA認証システム

【課題】サービス等のレベルに応じて、認証の判定基準を容易に変化させることができ、且つ、管理が容易である認証システムを提供することを目的とする。

【解決手段】DNAを有する認証対象を認証するDNA認証システムであって、認証対象のDNAから各々取り出された第1および第2のDNA情報を作成し(S1)、これらから各々派生した第1および第2のDNA派生コードとを作成し(S2)、各DNA派生コードと付加情報とに基づいて作成した第1および第2の認証用IDにおいて(S11)、認証対象に発行された第1の認証用IDを認証対象に要求して受信し(S13)、受信した第1の認証用IDからDNA派生コードを抽出し(S14)、抽出されたDNA派生コードを照合し(S14)、第2の認証用IDが必要か否かを判定し(S16)、判定結果に基づき第2の認証用IDを要求する(S17)。

(もっと読む)

141 - 160 / 463

[ Back to top ]