Fターム[5J104AA16]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 機密保護用情報の管理 (6,709)

Fターム[5J104AA16]に分類される特許

161 - 180 / 6,709

鍵認証方式

【課題】少なくとも1組の通信者間で情報を送受信するのに用いる通信システムにおいてセキュリティを向上させる方法を提供すること。

【解決手段】一般に、通信者間で行われる通信は、一方の通信者が、所定のアルゴリズムの算術的属性に応じた鍵対を生成し、その一方の鍵、即ち公開鍵を証明書付きで相手側に送信すると共に、鍵対のうち秘密鍵を用いて署名を生成および送信する工程と、受信者が、相手側の通信者に上記署名を送信して上記署名を確認する工程とを有する。本発明は、さらに、上記所定のアルゴリズムの要件により決定される算術的属性に合致する公開鍵を確認する工程を提供する。

(もっと読む)

暗号化情報利用システム

【課題】 利用者端末においてデータを利用させる際に、正規ユーザーであって、かつ限定された区域内のみで暗号化されたデータを復号して、当該データを利用可能な暗号化情報利用システムを提供する。

【解決手段】 発信器識別情報を発信する信号発信手段(20)と、当該信号を受信する信号受信手段(31)と、発信器識別情報、端末識別情報、個人識別情報からなる認証情報を送信する認証情報送信手段(32)と、当該認証情報を認証情報管理テーブル(44)にて管理する認証情報管理手段(41)と、認証情報を受信する認証情報受信手段(42)と、受信した認証情報の組み合わせが認証情報管理テーブルに存在する場合に、当該認証情報を送信した利用者端末(30)に対して暗号解除情報を送信する暗号解除情報送信手段(43)と、暗号解除情報を受信した場合に、暗号化された情報を復号する復号手段(34)とを備える。

(もっと読む)

アクセス制御システム、アクセス制御装置、アクセス制御方法

【課題】 Webサービスが要求するセキュリティ強度に応じてユーザのアクセスを制御可能とする。

【解決手段】アクセス制御システム1は、ユーザ端末10と、パスワード強度の異なるWebサービス31A〜31Cを有するWebサービス群30と、ユーザ端末10からWebサービス群30へのアクセスを制御するアクセス制御装置20とを備え、アクセス制御装置20は、各Webサービス31A〜31Cのパスワード強度(A)を記憶するパスワードポリシー記憶部26、ユーザ認証用のパスワードを受信しパスワード強度(B)をパスワード強度(A)に基づき決定するパスワード登録部21、受信したパスワードとパスワード強度(B)を記憶するID情報記憶部22、ユーザ端末10からWebサービス31A〜31Cへアクセス要求された場合にパスワード強度(A)とパスワード強度(B)とに基づきアクセス要求の許否を判別するパスワード強度判別処理部24、を備える。

(もっと読む)

バッテリユニット装置

【課題】バッテリの交換などを容易にした状態においてバッテリの盗難が行われ難いバッテリユニット装置を提供する。

【解決手段】マスター制御手段27は、認証情報取得手段10により読み取られたユーザの第3認証情報とマスターバッテリユニット21の第1認証情報とが一致し、かつ、スレーブ制御手段47より取得した判断結果に基づいて、第3認証情報とスレーブバッテリユニット31の第2認証情報とが一致すると判断された場合にのみ、マスターバッテリユニット21の第1バッテリ手段26による電力供給を開始させ、スレーブ制御手段47に対して電力供給命令を出力してスレーブバッテリユニット31の第2バッテリ手段46による電力供給を開始させる。

(もっと読む)

暗号化処理装置、暗号化処理方法及びプログラム

【課題】通信の発生と終了の特性を考慮してSAを高速なSRAMと大容量なシステム共有メモリに適応的に配置する手法を活用し、暗号通信の高速化を図る。

【解決手段】IPパケット長を元に、今後使用される可能性の高いSA、あるいは使用されない可能性の高いSAを分析する。具体的には同一の通信対向相手に対して同一のIPパケット長が連続して送信されている場合、そのSAは今後も使用される可能性が高いと判断する。また、同一の通信対向相手に対して同一のIPパケット長が連続して送信された後に、短いIPパケットが送信された場合、そのSAは当面使用される可能性が低いと判断する。

(もっと読む)

メモリシステム、情報処理装置、メモリ装置、およびメモリシステムの動作方法

【課題】メモリ装置の複製を困難にすることが可能な技術を提供する。

【解決手段】メモリ情報保護システム1Aは、複数の記憶部を有するメモリ装置20Aと、情報処理を実行する情報処理装置10とを備えている。メモリ装置20Aは、複数の記憶部として、第1情報に関連した第2情報を記憶する第1記憶部201と、第1情報を記憶する第2記憶部202とを有している。情報処理装置10は、第1情報および第2情報を取得する取得手段と、第1情報および第2情報を用いて、第1記憶部201と第2記憶部202との組み合わせの正当性を判断する比較器115とを有している。そして、情報処理装置10は、比較器115によって、第1記憶部201と第2記憶部202との組み合わせが正当でないと判断された場合、情報処理を実行不可能にする。

(もっと読む)

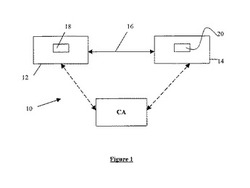

情報送受信システム

【課題】情報を暗号化する暗号キーの漏洩を防止して、情報が漏洩することがないようにした情報送受信システムを提供する。

【解決手段】情報送信装置103と、情報受信装置101と、情報受信装置101側の管理者から提供される元の暗号キー106を暗号化して2次暗号キー107として、情報送信装置103に提供する暗号キー暗号化装置102とを備える。情報送信装置103は、暗号キー暗号化装置102から提供される2次暗号キー107を元の暗号キー106に復号する復号コンポーネントと、復号した元の暗号キー106を用いて送信すべき情報を暗号化する暗号コンポーネントとを備え、情報受信装置は、暗号化された情報を受信すると、自身で保持している元の暗号キー106を用いて受信した情報を復号する復号コンポーネントを備える。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】各著作権者の利用許可状況を応じたデータの再構成を行う。

【解決手段】改変コンテンツ分離処理部105は、各著作権者によって生成及び改変されたデータを、著作権毎に分離する。暗号化処理部106は、分離された各データを、該当する著作権者の暗号鍵を用いて暗号化する。コンテンツ復号処理・再構成処理部103は、暗号化されたデータのうち、著作権者によって利用が許可されたデータを、該当する著作権者の暗号鍵を用いて復号し、復号したデータを用いてデータの再構成を行う。

(もっと読む)

電子機器及びプログラム

【課題】障害から復帰した際に、認証を行う手間をなくすこと。

【解決手段】通信ネットワークNを介してセンタサーバ40との通信を行う通信部36、通信部16と、通信部36、通信部16介してセンタサーバ40から認証を許可する認証OK信号を受信した際、認証トークンを生成するCPU11と、CPU11により生成された認証トークンを記憶する不揮発性のEEPROM17と、CPU11により生成された認証トークンを記憶する揮発性のRAM33と、障害から復帰した際、RAM33に認証トークンが記憶されている場合に、EEPROM17により記憶された認証トークンとRAM33により記憶された認証トークンとが一致するか否かを検証し、一致する場合に、センタサーバ40との認証状態を継続させるCPU11と、を備える。

(もっと読む)

検証/認証符号化方法および装置

【課題】作品の許可されない使用の監視と″高速検査″の実行を費用効果的に行う。

【解決手段】方法は、ビデオを表現し、各々が値を有する複数の標本を備える入力ビデオデータを供給するステップと、前記ビデオデータ内でステガノグラフィ式に符号化されて、符号化されたビデオデータを生じる複数の記号補助データを供給するステップと、前記ビデオデータの一部の、余分なデータを隠す能力に関する第1データを受けるステップと、前記複数の記号補助データ及び第1データの関数であり、前記複数のビデオデータ標本の各々に対応する要素を含む中間データ(信号)を生成するステップと、前記入力ビデオデータの或るバージョンにおける標本の値を対応する前記中間データ(信号)の要素に従って変化させることによって、前記ビデオデータを前記補助データでステガノグラフィ式に符号化し、それによって符号化ビデオデータを生じさせるステップと、を備える。

(もっと読む)

レシート暗号化システム、レシート暗号化方法およびレシート暗号化プログラム

【課題】取引内容を記載したレシートのセキュリティ性の向上が可能なレシート暗号化システムを提供する。

【解決手段】顧客が取引装置101を操作して取引を行った取引の終了時に、取引装置101は、暗号化制御部102にて取引内容を暗号化して、レシート印字部103にて暗号化レシート104として発行する。しかる後、読み取り端末121は、撮影部122にて暗号化レシート104を撮影して暗号化レシート104の印字情報を読み取るとともに、当該読み取り端末121を操作する利用者が復号化キー入力部125から入力した復号化キーを用いて復号化制御部123にて暗号化レシート104の印字情報を復号化することによって、復号化した結果である取引内容を表示部124に画面表示して、当該利用者の閲覧に供する。

(もっと読む)

電子署名システム、電子署名方法

【課題】Forward−Secure方式とLeakage−Resilient方式との性質を持つ署名方式を提供する。

【解決手段】電子署名装置が、LR方式の鍵生成アルゴリズムによりLR署名鍵とLR検証鍵とを生成し、生成したLR署名鍵を、一方向性を持つように期間毎に更新し、検証装置は、対応するLR検証鍵により検証処理を行う。

(もっと読む)

サーバ装置、対応付け方法、及び携帯機器用プログラム

【課題】ユーザを識別するための識別情報をユーザに発行しなくても、カラオケシステムのセキュリティを保ちながら携帯機器とカラオケ装置との対応付けを可能とする。

【解決手段】サーバ装置は、カラオケ装置の利用権限があることを示す権限情報であり予め定められた時間間隔で変化する権限情報の出力指令を、カラオケ装置または選曲装置の少なくとも何れか一方に送信し、携帯機器から、権限情報と、カラオケ装置を識別する識別情報であり携帯機器により取得された識別情報とを受信し、受信された権限情報と識別情報とに基づいて、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すかを判定し、権限情報が識別情報により識別されるカラオケ装置の利用権限があることを示すと判定された場合、権限情報を送信した携帯機器と、識別情報により識別されるカラオケ装置とを対応付ける処理を実行する。

(もっと読む)

情報処理装置、情報処理方法及びプログラム

【課題】改変されたデータにおいても、改変が適正か否かを厳密に管理する。

【解決手段】改変・編集・引用適正判定部107は、データに対する改変が適正であるか否かを判定する。暗号化処理部108は、改変が適正であると判定された場合、各著作権者によって生成及び改変されたデータを、該当する著作権者の暗号鍵を用いて暗号化する。コンテンツ復号処理・再構成処理部103は、暗号化されたデータを、該当する著作権者の暗号鍵を用いて復号し、復号したデータを用いてデータの再構成を行う。

(もっと読む)

データ処理装置

【課題】外乱が発生しても正常な演算結果を出力する構成を実現する。

【解決手段】切替部10は、出力タイミングの度にデータKeyとデータDataとを並行して出力する。演算部20は、データKeyとデータDataとを用いた演算を行って、バスデータBus1とBus2とを並行して出力する。比較部30は、同タイミングで入力したバスデータBus1とBus2のデータ値を比較し、データ値が一致する場合は値が“H”の、一致しない場合は値が“L”の信号S1を出力する。切替部10は、出力されたバスデータBus1を入力し、出力タイミングの度に、入力した信号S1の値が“H”であれば、新たに入力したデータKIを新たなデータKeyとして演算部20に出力し、入力したバスデータBus1を新たなデータDataとして出力し、“L”であれば、演算部20に出力済のデータKeyとデータDataとを、再度、演算部20に出力する。

(もっと読む)

送信装置

【課題】コピー制御情報によるコンテンツデータの細かい利用制御が可能な送信装置および受信装置を提供する。

【解決手段】送信装置は、コンテンツデータのフォーマットを示すフォーマット情報を、前記コンテンツデータの送信先の受信装置に平文で送信する第1の送信手段と、前記受信装置と共有する共有秘密情報と前記コンテンツのフォーマットとに応じた暗号パラメータを用いて前記コンテンツデータを暗号化する暗号化手段と、前記暗号化手段により暗号化された前記コンテンツデータを前記受信装置に送信する第2の送信手段と、を備えた。

(もっと読む)

光回線終端装置および鍵切替方法

【課題】MAC制御回路を構成するLSIのチップサイズを増大させることなく、暗号化に用いる鍵情報の増加に対して柔軟に対応する。

【解決手段】MAC制御回路11の外部に設けられた外部メモリ13または鍵生成部14からなる鍵供給部で、暗号処理部11Aでの暗号化において選択的に切替使用される複数の鍵情報を供給し、暗号処理部11Aにおいて暗号化に使用する鍵情報を切り替える鍵切替タイミングより前に、CPU12で、鍵供給部から新たに使用する鍵情報を取得し、内部メモリ11Cへ転送して格納する。

(もっと読む)

暗黙の証明書検証

【課題】暗黙の証明書検証の提供。

【解決手段】暗号システムを介して互いに通信し合う一対の通信者の間で共有されるべき暗号鍵を計算する方法が提供される。ここで一対の通信者のうちの一方の通信者は、鍵を生成するためにその一方の通信者の秘密鍵情報と組み合わされるべき他方の通信者の公開鍵情報の証明書を受け取る。その方法は、公開鍵情報と秘密鍵情報とを組み合わせることによって鍵を計算するステップと、証明書の検証に失敗した結果として一方の通信者での鍵が他方の通信者で計算された鍵とが異なるように、証明書の検証に対応する成分を計算に含めるステップとを含む。

(もっと読む)

セキュリティ・アソシエーションを確立するための方法および装置

【課題】サービス・ノードからクライアントに情報をプッシュ配信するためセキュリティ・アソシエーションをクライアントとサービス・ノードとの間に確立するための方法を提供する。

【解決手段】クライアントと鍵サーバは基本秘密を共有し、サービス鍵の生成および提供に対する要求をサービス・ノードから鍵サーバに送信する。当該要求はクライアントおよびサービス・ノードを識別する、ステップと、クライアントおよびサービス・ノードの識別情報、基本秘密、付加情報を使用してサービス鍵を鍵サーバで生成し付加情報と一緒にサービス鍵をサービス・ノードに送信するステップと、付加情報をサービス・ノードからクライアントに転送するステップと、受信した付加情報および基本鍵を使用してクライアントでサービス鍵を生成するステップとで構成する。同様な手法はp2p鍵管理にも適用出来る。

(もっと読む)

移動局とセキュアゲートウェイとの間のシグナリングおよびメディアパケットのためのヌル暗号化を有する方法および装置

【課題】無線ローカルエリアネットワーク上で、移動局とセキュアゲートウェイとの間のパケットの効率的な輸送方法を提供する。

【解決手段】移動局とセキュアゲートウェイとの間で、第1のタイプのパケットの輸送のために暗号化セキュリティアソシエーションが確立される。次に、移動局とセキュアゲートウェイとの間で、第2のタイプのパケットの輸送のためにヌル暗号化セキュリティアソシエーションが確立される。第1のタイプのパケットは暗号化を要求するパケットで、暗号化セキュリティアソシエーションを使用して輸送される。第2のタイプのパケットは既に暗号化されているパケット(例えば、SIPシグナリング、VoIPなど)で、ヌル暗号化セキュリティアソシエーションを使用して輸送される。

(もっと読む)

161 - 180 / 6,709

[ Back to top ]