Fターム[5J104AA26]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 検閲 (57)

Fターム[5J104AA26]に分類される特許

1 - 20 / 57

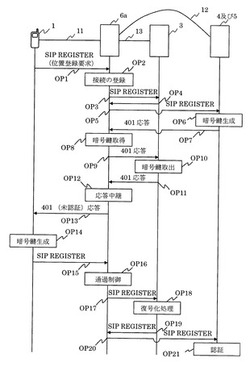

通過制御装置、通過制御方法、及び通過制御プログラム

【課題】暗号化された通信において、キャリア網に悪影響を与えるような通信を適正に検知及び遮断する。

【解決手段】端末と、端末と暗号化通信を行うプロキシサーバと、暗号化通信において用いられる暗号鍵を生成し、プロキシサーバと暗号化しない非暗号化通信を行う鍵生成装置とを含むネットワークシステムにおいて、端末とプロキシサーバとの間の暗号化通信の通過可否を判定する通過制御装置は、端末とプロキシサーバとの暗号化通信データを取得する第1の取得部と、プロキシサーバと鍵生成装置との非暗号化通信データを取得する第2の取得部と、第2の取得部によって取得された非暗号化通信データから、鍵生成装置によって生成された暗号鍵を取得する暗号鍵取得部と、暗号鍵取得部によって取得された暗号鍵を用いて、第1の取得部によって取得された暗号化通信データを復号する復号化部と、を備える。

(もっと読む)

遠隔装置登録のためのシステムと方法

【課題】キーイング又は他の機密情報の装置への注入を監視及び計量する、遠隔装置登録のためのシステムと方法を提供すること。

【解決手段】1つ又は2つ以上の別の製造業者を利用するプロデューサは、順方向及び逆方向チャネルを介して製造業者の元にあるローカルモジュールと通信する遠隔モジュールを操作する。暗号化されたデータ送信はプロデューサにより製造業者に送られ、復号されて、装置において使用される機密データを取得する。データ送信が復号されると、クレジットプールからのクレジットは消費され、プロデューサによりクレジット指令により補充できる。配信画像が復号されると、使用記録が作成され、最終的に連結されて使用レポートとしてプロデューサに送り返され、それによりプロデューサは製造業者における生産を監視及び計量できる。代替の機構においては、過剰生産を製造段階において責務の分離を導入することにより禁止できる。

(もっと読む)

確認装置、確認方法及び確認プログラム

【課題】選定処理において選定された暗号化方式である選定方式を簡単に確認すること。

【解決手段】確認装置は、任意の暗号化方式の組み合わせを自装置が対応する暗号化方式として用いて、暗号通信を行う任意のサーバと自装置との間の暗号通信において用いられる暗号化方式を選定する選定処理を任意のサーバと実行する。また、確認装置は、選定処理において用いられた任意の暗号化方式の組み合わせと、選定処理において選定された暗号化方式である選定方式とを出力する。

(もっと読む)

携帯端末およびプログラム

【課題】情報の漏洩を検知することができる携帯端末およびプログラムを提供する。

【解決手段】重要情報取得部22は、携帯端末の利用者を識別する第1の識別情報をカード記憶部21から取得し、携帯端末の個体を識別する第2の識別情報を端末記憶部20から取得する。パターン生成部23は、重要情報取得部22によって取得された第1の識別情報および第2の識別情報に基づいてパターンマッチング用のパターンを生成する。情報漏洩監視部24は、携帯端末の情報送信時の挙動を示す情報を含むログを端末記憶部20から読み出し、ログに含まれる情報とパターンとのパターンマッチングを行う。

(もっと読む)

通信内容監査方法および通信内容監査システム

【課題】クライアントとサーバとの間で行われたセキュア通信の通信内容について、真正性および客観性の高い、より厳密な監査を実現することを課題とする。

【解決手段】監査人端末装置は、サーバ装置が暗号化されたセッション鍵を復号するために用いる第1の秘密鍵と階層関係にある第2の秘密鍵を予め有する。監査人端末装置は、第2の秘密鍵を用いて、中継装置から取得した暗号化通信データに含まれる暗号化セッション鍵を復号する。次に、監査人端末装置は、復号の結果得られるセッション鍵を用いて、中継装置から取得した暗号化通信データを復号する。そして、監査人端末装置は、クライアント装置およびサーバ装置からそれぞれ取得したアクセスログ、および第2の秘密鍵により復号した通信データ(通信内容)を出力する。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

情報処理装置、情報処理システム、利用制限方法、プログラム、及びそのプログラムを記録した記録媒体

【課題】機器搭載機能に対して高精度な利用制限が行える情報処理装置、情報処理システム、利用制限方法、プログラム、及びそのプログラムを記録した記録媒体を提供する。

【解決手段】情報処理装置100は、認証手段による認証を監視する。情報処理装置100は、一ユーザに機能を提供中に一ユーザに対して機能の利用制限を行う必要があると判定した画像処理装置から、一ユーザに対する機能の利用制限を行う旨の利用制限通知を受信する。情報処理装置100は、一ユーザの認証がなされている画像処理装置へ、一ユーザの機能の利用を制限するための処理の実行を要求する処理実行命令を送信する。

(もっと読む)

フィルタリング技術を用いたネットワークアクセス管理方法、システム及びプログラム

【課題】

ネットワークのアクセス管理において、ネットワークアクセスの最適化を事前に評価し見直す事を、人手を介さずに実施する事ができなかった。

【解決手段】

本発明は、ユーザからの信号を他のユーザからの信号から識別して受信するユーザごとのフィルタを備える物理レイヤのアクセス制御部と、このフィルタを介して受信したアクセス要求の情報に基づいてユーザの個人認証を行うアプリケーションレイヤのユーザ認証部とを有するシステムのアクセス管理方法であって、ユーザ認証部による個人認証によりアクセス許可と判定する場合には事務処理の手続きに進み、個人認証によりアクセス不可と判定する場合にはアクセス制御部を介して当該ユーザのフィルタを消滅させる。

(もっと読む)

検疫システム、検疫方法、及び検疫プログラム

【課題】最新セキュリティポリシーでの監査を条件としながらも、検疫ネットワークに隔離した期間を短縮できる検疫システムを提供する。

【解決手段】検疫システムの監査を、検疫エージェント部14の起動直後で最新ポリシーの取得前にセキュリティポリシー格納部21に保存された直近過去の監査に使用した旧ポリシーを用いて行う先行監査制御部26の先行監査と、最新ポリシー取得完了後に検疫ネットワークに接続された状態で最新ポリシーと旧ポリシーの相違項目についてのみ最新ポリシーを用いて行う優先監査項目制御部27の優先監査と、最新ポリシーと旧ポリシーに共通すると共に旧ポリシーによる監査に適合し且つ監査適合の有効期限内であるために優先監査が実行されなかった項目について最新ポリシーを用い業務用ネットワークに接続された状態で行う優先監査項目制御部27の後段監査に分けて実施する。

(もっと読む)

DNSキャッシュ・ポイズニング攻撃を防御する装置

【課題】DNSキャッシュ・ポイズニング攻撃を簡単に防御できるようにする。

【解決手段】攻撃防御装置14は、DNSサーバ11とDNSキャッシュサーバ12との間に配置される。問い合わせ受信部は、DNSキャッシュサーバ12から送出されたDNSキャッシュサーバ12宛ての問い合わせパケットを受信する。問い合わせ送信部は、この問い合わせパケットをDNSサーバ11に転送する。応答受信部は、問い合わせパケットによるIPアドレスの問い合わせ時から一定時間の間に攻撃防御装置14に到達した当該問い合わせパケットに対応する応答パケットを受信する。応答判定部は、問い合わせパケットと一定時間の間に受信された当該問い合わせパケットに対応する応答パケットとの組み合わせが1対1になったことをもって、当該応答パケットを正規応答パケットであると判定する。

(もっと読む)

プロトコルの安全性を検証する検証装置、検証方法および検証プログラム

【課題】認証または鍵交換のプロトコルを安全性のレベルに応じて検証することができる検証装置、検証方法および検証プログラムを提供すること。

【解決手段】検証装置1は、認証または鍵交換のプロトコルにおいて使用されている暗号プリミティブの種類を設定する種類設定部103と、暗号プリミティブの役割を設定する役割設定部104と、プロトコルにおけるデータ値の種類と状態、または暗号プリミティブの関数値の種類と状態とを示す要素を設定する要素設定部105と、要求に応じて検証対象の安全性を選択する安全性選択部106と、暗号プリミティブの役割に対して設定される所定のフレームワークに適合する安全性それぞれに関する検証項目を満足するか否かを判定する検証項目判定部107と、選択された全ての安全性に関する検証項目を満足していると判定された場合にプロトコルが安全であると判定する安全性判定部108と、を備える。

(もっと読む)

プロトコルの安全性を検証する検証装置、検証方法および検証プログラム

【課題】認証または鍵交換のプロトコルを安全性のレベルに応じて検証することができる検証装置、検証方法および検証プログラムを提供すること。

【解決手段】検証装置1は、認証または鍵交換のプロトコルにおいて使用されている暗号プリミティブの種類を設定する種類設定部104と、暗号プリミティブの役割を設定する役割設定部105と、プロトコルにおけるフローデータの種類と状態、または暗号プリミティブの引数の種類と状態とを設定するデータ設定部107と、要求に応じて検証対象の安全性を選択する安全性選択部108と、暗号プリミティブの種類、役割および設定されたデータに基づいて、安全性それぞれに関する検証項目を満足するか否かを判定する検証項目判定部109と、選択された全ての安全性に関する検証項目を満足していると判定された場合にプロトコルが安全であると判定する安全性判定部110と、を備える。

(もっと読む)

キャッシュメモリ制御装置及び方法

【課題】キャッシュラインへのアクセスを許可されていないプロセスに対して秘匿性を確保しつつ、キャッシュラインに記憶された情報を複数のプロセス間で共有することができるキャッシュメモリ制御装置を提供する。

【解決手段】キャッシュメモリ制御装置100は、キャッシュメモリ管理部1を備え、キャッシュメモリ処理部1が、データのキャッシュを行うキャッシュメモリのキャッシュラインごとに、キャッシュラインへの書き込みに応じて、1つ以上のプロセスに対して該キャッシュラインに記憶されているデータへのアクセスの可否を識別する所有者情報を対応付けて記憶し、実行中のプロセスがキャッシュラインにアクセスすると、キャッシュメモリ管理部に記憶されている所有者情報に基づいて、実行中のプロセスに対してアクセスを許可する。

(もっと読む)

真正性を保証する端末システム、端末及び端末管理サーバ

【課題】安全性の不確かな端末を利用する際に、端末の安全性を端末システムが利用者に提示する。

【解決手段】ネットワークに接続された端末を管理する端末システムにおいて、端末管理サーバは、端末の利用者毎に固有の情報を予め登録する端末情報登録部と、前記端末から受信した認証要求に含まれるIDと認証情報を、予め設定した利用者情報と比較して認証を行う認証部と、前記端末から受信した所定の調査結果から、前記端末が改ざんを受けていないことを判定する真正性判定部と、前記証が成功し、かつ、前記真正性判定部が改ざんを受けていないと判定したときに、前記利用者に固有の情報を前記端末に送信する固有情報送信部と、を備え、前記端末は端末管理サーバから受信した前記固有の情報を表示部に出力する。

(もっと読む)

暗号許可装置と暗号通信システムと暗号復号方法並びにプログラム

【課題】データの送受信者の中間に設置された装置において、鍵を複数保持することなく、特権者による暗号データの検閲ができる暗号復号システム、方法、プログラムの提供す。

【解決手段】暗号データ送信装置(21)と暗号データ受信装置(22)とに接続された暗号許可装置(20)であって、前記暗号データ送信装置にデータの暗号化の許可を与える情報を、前記暗号データ受信装置の公開鍵から生成し、前記暗号データ送信装置と前記暗号許可装置とのセッションに関連する送信プレセッション情報と前記暗号許可装置内のデータとからセッション鍵を生成する鍵情報生成部(203)と、前記セッション鍵を用いて暗号化されたデータを、前記セッション鍵で復号する暗号復号演算部(204)と、を備える。

(もっと読む)

プログラム、署名検証装置、署名情報生成装置及び署名検証システム

【課題】署名依頼者が指定した署名者が正しく署名を行ったか否かを、検証者が検証することができる。

【解決手段】ステップ608では、復号化された署名依頼者からの文書データのハッシュ値とステップ606で計算されたハッシュ値とが一致しているか否か判断する。一致していると判断した場合、ステップ612へ移行する。ステップ612では、復号化した署名者の証明書情報に含まれている署名者のメールアドレスと復号化した署名依頼者の署名データD1に含まれる署名者のメールアドレスとが一致しているか否か判断する。一致していると判断した場合は、ステップ616へ移行する。ステップ616では、復号化した署名者からの文書データのハッシュ値とステップ606で計算したハッシュ値とが一致しているか否か判断する。一致していると判断した場合は、ステップ620で表示装置に署名者が正しいことを表示する。

(もっと読む)

暗号トラヒック識別装置及びそれを備える暗号トラヒック識別システム

【課題】ネットワーク内の通信におけるトラヒックの特徴となるデータを取得又は算出し、そのデータに基づいてトラヒックが暗号文であるのか否かを正確に判定する暗号トラヒック識別装置及びこの識別装置を備えるシステムを得る。

【解決手段】暗号トラヒック識別装置1は、トラヒックを入力する入力インターフェース部11と、フロー別に識別するフロー識別部12と、特徴量データを蓄積するデータ蓄積部13と、特徴量データに基づいて評価演算を実施する選択的データ計算部14と、その評価演算値に基づいてトラヒックが暗号化されているか否か、又は、暗号化されている場合、その暗号形式は何であるかの閾値判定を実施する計算結果判定部15と、上記の判定結果を外部に出力する出力インターフェース部16を備える。

(もっと読む)

データ格納システム及び情報送信装置及びサーバ装置

【課題】サーバに保存された秘密情報をキーワードを指定して検索でき、その際に秘密情報・キーワードをサーバに対して秘匿する秘匿検索システムにおいて、サーバの暗号化バッファ容量を低減する。

【解決手段】送信側演算部はサーバ装置から要素a1を受信すると暗号化バッファ222にa1を暗号化したE(a1)を書き込む。次にa2を受信すると同様にE(a2)を書き込む。インデックス3の格納領域にE(a2)を書き込もうとするときに既にE(a1)が書き込まれているとE(a1)をE(a1+a2)と上書きする。情報検索装置は例えばインデックス3、5のE(a1+a2)、E(a1)を取得すると復号してa1+a2、a1を得る。a1、a2等は部分和問題を解くことができる集合の要素なので情報検索装置401はa1+a2からa1、a2を特定し、a1、a2とa1との共通要素a1を特定し、a1に対応する秘密情報をサーバ装置から取得する。

(もっと読む)

共通鍵ブロック暗号評価装置、共通鍵ブロック暗号評価方法及びプログラム

【課題】これまでの飽和特性探索では、バランス状態が非線形関数に入力されるとその出力状態は不明として扱っていた。しかしながら、非線形関数の構造と入力の状態によっては、出力状態がバランスする場合があり、正確な評価を行えなかった。

【解決手段】評価を行う暗号アルゴリズムの関数Fの構造を考慮したうえで、全数データが関数Fを通過する回数を調べる。全数データが関数Fを1回だけ通過したデータどうしの排他的論理和であるデータならば、関数Fの構造から特殊なバランス状態であるかどうかを判定する。

(もっと読む)

電子署名システム、認証補助サーバおよびICカード、並びに電子署名方法

【課題】 利用者の意図しない文書に電子署名が行われることを防止するのに好適な電子署名システムを提供する。

【解決手段】 認証補助サーバ100は、利用者端末200から受信した文書に基づいてハッシュを生成し、生成したハッシュおよび認証補助サーバ100の秘密鍵に基づいて電子署名を生成し、生成した電子署名およびハッシュを利用者端末200に送信する。利用者端末200は、認証補助サーバ100に文書を送信し、認証補助サーバ100から受信した電子署名およびハッシュをICカード250に送信する。ICカード250は、利用者端末200から受信した電子署名およびハッシュ、並びに認証補助サーバ100の公開鍵に基づいてハッシュの真正性を検証し、検証が成功したときにのみ、ハッシュおよびICカード250の秘密鍵に基づいて電子署名を生成する。

(もっと読む)

1 - 20 / 57

[ Back to top ]