Fターム[5J104AA49]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 目的、効果 (22,786) | 通信の妨害への対抗 (65)

Fターム[5J104AA49]に分類される特許

1 - 20 / 65

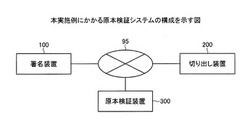

原本検証方法および原本検証プログラム

【課題】、原本検証を正確に実行すること。

【解決手段】原本検証装置300は、署名装置100から署名データを取得し、切り出し装置から部分ストリームデータと、部分署名データを取得する。原本検証装置300は、部分ストリームデータに含まれる各TSパケットに対して連続するシリアル番号を付与した後に、部分ストリームデータを種別毎に分割し、シリアル番号を含めて分割した単位毎にハッシュ値を求めることで、原本検証を実行する。

(もっと読む)

異常事象発生原因特定機能を含む通信システム

【課題】複数の通信装置が自律的にかつ協働して異常事象の発生原因を特定可能にする。

【解決手段】第1の通信装置は、変更処理を施した第1処理後信号及び第1処理後信号に変更処理を施す前の第1処理前信号を、変更処理を行う通信装置識別情報及び復元処理を行う通信装置識別情報をそれぞれ含むログとして保存し、前記識別情報の双方を含む第1処理後信号を通信回線に送信する。第2の通信装置は、通信回線を通して受信した第1処理後信号に復元処理を施した第2処理後信号及び第2処理後信号に復元処理を施す前の第2処理前信号を、前記識別情報の双方をそれぞれ含むログとして保存し、前記識別情報の双方を含む第2処理前信号を第1の通信装置に送信する。第1の通信装置及び第2の通信装置は、異常事象の発生原因が通信回線にあるか、第1の通信装置にあるか、第2の通信装置にあるか、変更処理または復元処理の論理的な再現性異常であるかを特定する。

(もっと読む)

ネットワーク管理システム、管理装置、管理対象装置、ネットワーク管理方法及びコンピュータプログラム

【課題】盗聴によって認証用識別情報が第三者に知られた場合でも、管理対象装置への不正な設定を防ぐこと。

【解決手段】ネットワーク管理プロトコルとしてSNMPv1、SNMPv2cを用いる。管理装置は、共通鍵を用いてSETリクエストのメッセージ認証情報を算出し、メッセージ認証情報を含む認証用VarBindを作成し、認証用VarBindを含むSNMPメッセージを送信する。管理対象装置は、SETリクエストを受信すると認証用VarBindの有無を調べ、認証用VarBindが無い場合にはパケットを廃棄し、認証用VarBindがある場合には、認証用VarBind内のメッセージ認証情報がメッセージ認証情報キャッシュ内に存在するか調べ、存在する場合には、リプレイ攻撃と判定し異常終了を返す。

(もっと読む)

ホームゲートウェイ装置、ホームゲートウェイ装置制御方法およびその制御用プログラム

【課題】偽装されたMACアドレスの無線端末に接続情報が漏洩することを防ぐ

【解決手段】接続設定要求を送信した無線端末のMACアドレスが無線端末MACアドレス17aに存在するか否か判定し、存在する場合に無線端末接続設定17bの内容を参照して既に接続設定情報を当該MACアドレスの無線端末に送信したか否か判定し、送信済みである場合には、当該MACアドレスを有する無線端末は許可されたMACアドレスに偽装して接続設定要求を送信していると接続設定情報制御部16が判定する。偽装MACアドレスの無線端末から接続要求を受信した回数が、アラーム発生アクセス数17dに記録された回数に達した場合に、当該MACアドレスの無線端末の接続範囲をLAN内に限定するとともに、LED19を赤色点灯させてユーザに不正な接続設定要求を受けていることを通知する。

(もっと読む)

通信システム、並びに、通信装置及びプログラム

【課題】 メッセージ配信の順序によって、セキュリティ性を低下させない通信システムを提供する。

【解決手段】 メッセージ送信側の通信装置と1又は複数のメッセージ受信側の通信装置とを備える通信システムに関する。そして、メッセージ送信側の通信装置は、メッセージ認証鍵を用いて、送信用のメッセージに対する認証符号付きメッセージを生成し、各メッセージ受信側の通信装置に送信して到達を確認し、到達を確認できたメッセージ受信側の通信装置のそれぞれに認証鍵通知情報を送信することを特徴とする。また、メッセージ受信側の通信装置は、認証符号付きメッセージを保持して受信証明を行い、受信証明処理の後に受信した認証鍵通知情報からメッセージ認証鍵を抽出して取得し、メッセージ認証鍵を用いて認証符号付きメッセージを認証し、認証した認証符号付きメッセージを用いて受信したメッセージを認証することを特徴とする。

(もっと読む)

量子鍵配送方法及び量子鍵配送システム

【課題】発生される相関光子対の数の期待値を一定の値に安定して維持しながら動作し、かつ光子の到来を検出するクロック信号を抽出する機能を具える。

【解決手段】ループ光路46から出力される相関光子対波長成分を含む各種波長成分を出力するための光サーキュレーター48、光ローパスフィルター54、第1光分岐器52、第2光分岐器70、第2光合波器72、及び第3光合波器74を具えている。第2光合波器の出力光は第1量子チャンネルを介して受信者Aに伝送され、第3光合波器の出力光は第2量子チャンネルを介して受信者Bに伝送される。第3光分岐器76及び第4光分岐器78の出力光からはそれぞれ第1及び第2制御信号が生成される。また、第1及び第2量子チャンネルを伝送された補助アイドラー光成分からはクロック信号が抽出される。

(もっと読む)

プロトコルの安全性を検証する検証装置、検証方法および検証プログラム

【課題】認証または鍵交換のプロトコルを安全性のレベルに応じて検証することができる検証装置、検証方法および検証プログラムを提供すること。

【解決手段】検証装置1は、プロトコルにおいて使用されている暗号プリミティブの種類を設定する種類設定部103と、設定規則に基づいて暗号プリミティブの役割を設定する役割設定部104と、設定規則に基づいてデータの種類と状態、または暗号プリミティブの値の種類と状態とを示す要素を設定する要素設定部105と、要求に応じて検証対象の安全性を選択する安全性選択部106と、暗号プリミティブの役割に対して設定される所定のフレームワークに適合する安全性それぞれに関する検証項目を満足するか否かを判定する検証項目判定部107と、選択された全ての安全性に関する検証項目を満足していると判定された場合にプロトコルが安全であると判定する安全性判定部108と、を備える。

(もっと読む)

無線装置、通信方法

【課題】センサネットワークにおけるデータ伝送の安全を確保しつつ、多くのセンサをもつ地域ネットワークを容易に実現することのできる無線装置、通信方法を提供する。

【解決手段】上記した課題を解決するため、本発明の一つの実施形態に係る無線装置は、センシング情報と自己の登録先を示す管理者情報とを保持したセンサが接続された第1のネットワーク、および、センサの登録情報および認証情報を保持するセンサ管理装置が接続された第2のネットワークに接続された無線装置であって、第1のネットワークに接続されセンサと通信するセンサ通信部と、第2のネットワークに接続されセンサ管理装置と通信するネットワーク通信部と、センサに保持された管理者情報に基づき、センサ管理装置からセンサの認証情報を取得する第1の認証部と、取得した認証情報を用いてセンサからセンシング情報を取得する第2の認証部とを備えたことを特徴としている。

(もっと読む)

パケット認証システム、認証方法、およびプログラム

【課題】パケットの送受信とは別の認証プロトコルを備えずに、パケット転送能力に影響を与えることなく、パケット単位でパケットの送信者または受信者の認証を行なうことが可能な認証システム、該認証方法およびプログラムを提供することを目的とする。

【解決手段】第1の装置と、該第1の装置と第1のネットワークを介して接続される第2の装置とからなる認証システムであって、第1の装置は、データパケットに認証用データを埋め込む認証用データ埋め込み部と、認証用データが埋め込まれたデータパケットを第2の装置へ送信するパケット送信部と、を備え、第2の装置は、第1の装置からデータパケットを受信するパケット受信部と、受信したデータパケットから、認証用データを抽出する認証用データ抽出部と、抽出した認証用データに基づいて、該データパケットの送信者または受信者の正当性を判断する正当性判断部と、を備える構成とした。

(もっと読む)

認証システム、認証方法およびプログラム

【課題】同期ずれ攻撃にあったとしても、一定期間正しい認証子を受信することで同期ずれが自動回復する。

【解決手段】第1のエンティティ(ENT)は、第2のENTに対して認証要求を送信する。第2のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、生成した鍵系列を第1のENTに送付する。第1のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、受信した鍵系列と生成した鍵系列とが一致するか否かを確認し、自己同期型ストリーム暗号を用いて鍵系列を生成し、生成した鍵系列を第2のENTに送付する。第2のENTは、自己同期型ストリーム暗号を用いて鍵系列を生成し、受信した鍵系列と生成した鍵系列とが一致するか否かを確認して認証処理を行い、認証が失敗した場合に、認証処理を認証が成功するまで最大L回繰り返す。

(もっと読む)

BLUETOOTH(登録商標)対応デバイスのユーザのセキュリティを保証する方法および装置

【課題】Bluetooth(登録商標)対応デバイスは、1つの周波数から他の周波数に絶え間なくホップする搬送波周波数を用いて通信を行う。従来技術では、ホッピング・シーケンス内の各周波数は、マスタのBluetoothアドレス(BD_ADDR)およびユニバーサル時刻パラメータの既知の関数により決定される。盗聴者が、1つまたは複数の周波数帯域を一定時間以上聞くことにより、検出したホッピング・シーケンスから、デバイスのBD_ADDRを決定することができないようにする。

【解決手段】ホッピング・シーケンスは、マスタのBD_ADDR、ユニバーサル時刻パラメータおよびシードの既知の関数として決定する。シードは乱数または疑似乱数であって、マスタとスレーブのデバイス間で連絡され、デバイスの1つが新しいセッションを開始する度に、または時間の経過とともに変更する。

(もっと読む)

量子暗号通信システム

【課題】連続クリック攻撃を発見できる量子暗号通信システムを提供すること。

【解決手段】受信機420は、連続クリック攻撃において盗聴者から送られると想定される連続パルス数をNとしたときに、(N+1)Tより長い時間間隔の2つの時刻で光子がともに検出された事象を計数する。正常動作時であれば、受信機420に到達する1パルス当たりの平均光子数をμ、第1及び第2の光子検出器423、424の検出効率をηとすると、離れた2パルスからともに光子検出する確率はおおよそ(ημ)2である。一方、連続クリック攻撃が行われていると、その確率は、理想的にはゼロ、第1及び第2の光子検出器423、424の暗計数確率がdである場合には(ημ)dとなる。いずれにしても、2パルス光子検出確率は、正常時と連続クリック攻撃時では異なることになる。離れた2パルスでともに光子検出された回数をモニターすれば連続クリック攻撃を発見する。

(もっと読む)

ネットワークシステム及び盗難抑止方法

【課題】ネットワークから不正に取外された電子機器の再利用を抑止することができ、不正取り外しの誤検出を引き起こし難いネットワークシステムを提供する。

【解決手段】公開鍵暗号方式で用いる固有の公開鍵とその署名を電子機器に持たせ、装着者秘密情報を保持していない電子機器は起動時に装着者秘密情報を保持し、当該電子機器及び相互認証相手の電子機器は相互に公開鍵とその署名を交換することによと、所要の動作を継続可能にされる。装着者秘密情報を保持する電子機器は起動時に相互認証相手の別の電子機器との間で公開鍵を用いた相互認証を行って相手の正当性を確認することを条件に所要の動作を継続可能にされる。電子機器をネットワークから取外すときは、取外し作業者が正当であることを確認してから、取外し対象の電子機器から装着者秘密情報と相互認証のための他の電子機器の公開鍵をクリアして、取り外しが正当化される。

(もっと読む)

認証システム、認証装置、認証方法および認証プログラム

【課題】ネットワーク経路上に介在する中間者攻撃を防御し、より高いセキュリティを確保する。

【解決手段】業務装置4は、第2の端末2から受信した取引データに基づいた取引IDを生成し、第2の端末2に送信する取引ID生成手段42と、認証要求を認証装置3に送信する認証要求手段43と、認証装置3から認証成功の結果を受信した場合、取引データに従って取引処理を実行する業務処理手段44とを有し、認証装置3は、第1の端末1から取引IDを含むワンタイムパスワード生成要求を受信してワンタイムパスワードを生成し、第1の端末1に送信するとともに取引IDと対応付けて認証記憶手段35に記憶する生成手段31と、業務装置4から受信した認証要求のワンタイムパスワードおよび取引IDと、認証記憶手段35に記憶されたワンタイムパスワードおよび取引IDとが一致するか否かを認証し、認証結果を業務装置4に送信する認証手段33とを有する。

(もっと読む)

可搬型記憶媒体、データ認証プログラム及びデータ認証方法

【課題】汎用性を維持しつつ、ウィルス感染を抑制する。

【解決手段】セッションキー生成器54は、セッションキー70を生成し、コントローラ68は、PC100から記憶領域52に記憶されるデータ(データブロック)からハッシュ値を算出して当該ハッシュ値をセッションキーで暗号化して得られるシグネチャをデータブロックに付加するフィルタA60、をPC100に送信するとともに、セッションキーをPCに送信する。また、セッションキー検出モジュール66は、データブロックが記憶領域に記憶される前に、データブロックのハッシュ値と、セッションキー記憶領域に格納されているセッションキーと、を用いて、シグネチャの正当性を確認し、正当な場合に、データブロックの記憶領域に対する記憶を許可する。

(もっと読む)

検疫システム、検疫方法、及び検疫プログラム

【課題】最新セキュリティポリシーでの監査を条件としながらも、検疫ネットワークに隔離した期間を短縮できる検疫システムを提供する。

【解決手段】検疫システムの監査を、検疫エージェント部14の起動直後で最新ポリシーの取得前にセキュリティポリシー格納部21に保存された直近過去の監査に使用した旧ポリシーを用いて行う先行監査制御部26の先行監査と、最新ポリシー取得完了後に検疫ネットワークに接続された状態で最新ポリシーと旧ポリシーの相違項目についてのみ最新ポリシーを用いて行う優先監査項目制御部27の優先監査と、最新ポリシーと旧ポリシーに共通すると共に旧ポリシーによる監査に適合し且つ監査適合の有効期限内であるために優先監査が実行されなかった項目について最新ポリシーを用い業務用ネットワークに接続された状態で行う優先監査項目制御部27の後段監査に分けて実施する。

(もっと読む)

中継処理装置、中継処理方法及びプログラム

【課題】 暗号化通信によるデータを中継する際に、当該データを検査可能にすると共に、真正な証明書に基づき通信相手の真正性を確認できる仕組みを提供すること。

【解決手段】 クライアント端末と情報処理装置との間で通信される通信データを中継する仕組みであって、クライアント端末と通信データの通信で用いられる第1のSSL通信を確立する第1確立部と、情報処理装置と通信データの通信で用いられる第2のSSL通信を確立する第2確立部と、第2確立部で第2のSSL通信を確立する際に情報処理装置から取得される情報処理装置の公開鍵証明書を、第1の確立部により第1のSSL通信を確立するクライアント端末に送信する送信部を備えることを特徴とする。

(もっと読む)

通信システム、通信装置、通信制御方法および通信制御プログラム

【課題】一時的な不正を行なった通信装置を迅速にブロックでき、かつ、当該通信装置が不正を行なわなくなった場合に少ない手順で復帰できる通信システム、通信装置、通信制御方法および通信制御プログラムを提供すること。

【解決手段】共通のローカルエリアネットワークによって接続された複数のノードは、インターネットに接続可能であり、かつ、自身の電子証明書を保持可能なMFP1と、インターネットに接続不能であるMFP_LMとを含む。MFP1は、MFP_LMの状況を監視することで、MFP_LMの不正の有無を検知する(ステップS102,S104)。MFP_LMの不正が検知された場合に、MFP_LMとの通信を制限する(ステップS106)。MFP1によりMFP_LMの不正が解消されたことが検知された場合には、MFP_LMとの通信の制限が解除される。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

DNSキャッシュ・ポイズニング攻撃を防御する装置

【課題】DNSキャッシュ・ポイズニング攻撃を簡単に防御できるようにする。

【解決手段】攻撃防御装置14は、DNSサーバ11とDNSキャッシュサーバ12との間に配置される。問い合わせ受信部は、DNSキャッシュサーバ12から送出されたDNSキャッシュサーバ12宛ての問い合わせパケットを受信する。問い合わせ送信部は、この問い合わせパケットをDNSサーバ11に転送する。応答受信部は、問い合わせパケットによるIPアドレスの問い合わせ時から一定時間の間に攻撃防御装置14に到達した当該問い合わせパケットに対応する応答パケットを受信する。応答判定部は、問い合わせパケットと一定時間の間に受信された当該問い合わせパケットに対応する応答パケットとの組み合わせが1対1になったことをもって、当該応答パケットを正規応答パケットであると判定する。

(もっと読む)

1 - 20 / 65

[ Back to top ]