Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

821 - 840 / 945

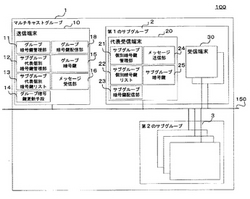

暗号化マルチキャスト通信鍵管理システム、暗号化マルチキャスト通信鍵管理方法、送信端末、受信端末、およびプログラム

【課題】送信端末から受信端末への暗号鍵の配信時、送信端末の負荷を軽減することが可能な暗号化マルチキャスト通信鍵管理システムを提供するもの。

【解決手段】IPネットワーク150を介して接続された、送信端末10、複数の受信端末30との間で、共通のグループ暗号鍵15を用いて暗号化マルチキャスト通信を行うための暗号化マルチキャスト通信鍵管理システムであって、複数の受信端末30はサブグループ2として構成され、サブグループ2内受信端末30より1台以上の代表受信端末20が配置され、グループ暗号鍵15の更新等を行うグループ暗号鍵管理部11と、代表受信端末20に固有の代表個別暗号鍵を管理するサブグループ代表個別暗号鍵管理部12と、代表個別暗号鍵で登録または更新されたグループ暗号鍵15を暗号化し、代表受信端末20に送信するグループ暗号鍵配信部18を有するように構成した。

(もっと読む)

通信装置、通信方法、およびプログラム

【課題】 通信装置において、マルチキャスト送信されるデータの暗号化によるセキュリティの強化を目的としている。

【解決手段】 通信装置において、自通信装置に固有の公開鍵を生成するとともに、この公開鍵と対となる秘密鍵を生成する公開鍵・秘密鍵生成部と、前記公開鍵・秘密鍵生成部で生成された秘密鍵を用いて、前記自通信装置に固有の公開鍵で暗号化されたマルチキャスト用暗号鍵を復号するマルチキャスト用暗号鍵復号部と、前記マルチキャスト用暗号鍵復号部で復号されたマルチキャスト用暗号鍵を用いて、受信されたマルチキャストデータを復号するデータ復号部と、を備えた。

(もっと読む)

証明書発行機器及び映像入出力システム

【課題】 公開鍵証明書を安全に発行することが可能な証明書発行機器を提供する。

【解決手段】 通信ネットワーク600で接続された映像入出力システムの構成機器の一つとして、他の構成機器20,30,40,50に公開鍵証明書を発行する証明書発行機器10が、1つ以上の動作モードを有すると共に、動作モードの各々に対応した認証レベルの操作者認証を行う操作者認証機能を有し、操作者認証の成功を条件に、対応した動作モードに移行するように構成している。この証明書発行機器10では、立ち上げ、運用、保守の各動作モードに移行する際に、認証レベルに応じたユーザ認証が行われるため、許可されていない操作者が証明書発行機器10のオペレーションに関わることを防止でき、独自の証明書発行機器10を利用する場合の安全性を高めることができる。

(もっと読む)

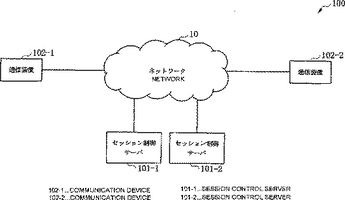

セッション制御サーバ及び通信システム

ネットワークを介してセッション制御サーバと通信可能に接続され、セッション制御サーバとの間で信号送受信を行うことによって他の通信装置とのセッションを確立する通信装置は、非対称鍵ペアを作成する手段と、セッション制御サーバに対して非対称鍵ペアのうちの公開鍵に対する証明書発行を要求する要求手段と、セッション制御サーバから公開鍵証明書発行完了の通知を受信する受信手段と、受信した公開鍵証明書を記憶する記憶手段と、セッション制御サーバに対して通信装置の位置の登録要求を送信する送信手段と、セッション制御サーバから有効期間を含む位置登録完了の通知を受信する受信手段とを備え、位置登録要求と証明書発行要求とを一括した要求を送信する。  (もっと読む)

(もっと読む)

暗号キー配信装置、無線通信端末、無線アクセスポイント、無線データ通信システム、無線データ通信方法、プログラム、記録媒体

【課題】 機密性、安全性の高い暗号化無線データ通信を可能とする。

【解決手段】 到達範囲を限定することが比較的容易な赤外線通信S1を用い、暗号キー配信装置K1から、複数の無線通信端末T1,T2,T3に同一の暗号キーを配信する。赤外線通信S1で暗号キーを受信可能な無線通信端末T1,T2が、その暗号キーを用いて、電波無線ネットワークW1で送受信を行うデータの暗号化、復号化処理を行う。複数の無線通信端末が同一の暗号キーを使って暗号化、復号化を行うため、電波無線ネットワークW1上で赤外線通信S1が到達するエリアに限定した、機密性、安全性の高い暗号化無線データ通信を可能とする。無線通信端末の利用者は、従来の電波無線ネットワークのセキュリティ方式で用いられている、パスワード、ID、暗号キー等の設定を行う必要もない。

(もっと読む)

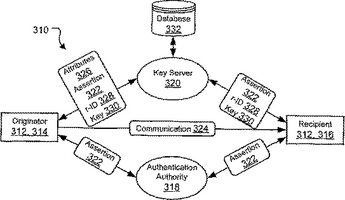

セキュリティ用キーサーバ、否認防止と監査を備えたプロセスの実現

キーサーバ(216、320、420)に基づくシステム(210、310、410)により、送信者と受信者参加者(212、312、412)は通信文(218、324、424)を安全に交換することができる。キーサーバ(216、320、420)は、参加者がメッセージの保護に使用する鍵を作成、保存、公開する。参加者は、キーサーバから提供された鍵(220、330、430)を使用して、暗号化形式の通信文を交換する。認証オーソリティ(318、418)からのアサーション(322、422)を使用して、参加者の証明書を確立することができる。正のイベントと負のイベント(342、344)と、復号化のための鍵の要求があったかどうか、あった場合にはそれはいつか、何回あったかを、制御イベント(340)に基づいて決定できる。キーサーバはまた、通信の送信者と受信者を、もっともらしい否認の実施が不可能で、容易に監査を行える形で確立するために、トランザクションIDに関連したアサーションからの情報を保存できる。  (もっと読む)

(もっと読む)

インターネット網を通じるファックス送受信方法及びそのシステム

インターネット網を通じるファックス送受信方法及びそのシステムが開示される。本発明のインターネット網を通じるファックス送受信方法は、(a)第1ファックスシステムから送受信文書の認証要請を受信する段階と、(b)送受信文書の認証要請に応答して送受信文書の認証情報を生成する段階と、(c)生成した送受信文書の認証情報を第1ファックスシステムに伝送し、送受信文書認証データベースに保存する段階−第1ファックスシステムは、受信された送受信文書の認証情報を用いてファックス文書を暗号化して第2ファックスシステムに伝送する−と、(d)第2ファックスシステムから送受信文書の認証確認要請を受信する段階−第2ファックスシステムは、第1ファックスシステムからファックス文書を受信すれば、ファックス受信ヘッダ情報を含む送受信文書の認証確認要請をする−と、(e)送受信文書の認証確認要請に応答して送受信文書認証データベースからファックス受信ヘッダ情報に相応する送受信文書の認証情報を抽出する段階と、(f)抽出された送受信文書の認証情報を第2ファックスシステムに伝送する段階と、を含む。本発明によれば、インターネット網を通じて送受信されたファックス文書を認証することによって、保安が強化されてスパムファックスの遮られる效果がある。 (もっと読む)

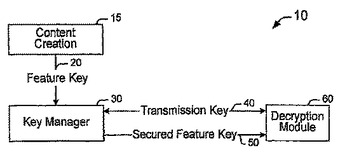

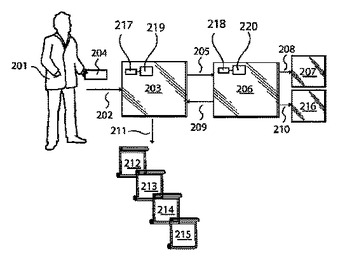

ディジタル映画のための鍵管理システム

ディジタル映画システム10、100、1000における鍵管理は、暗号化済みコンテンツに関連するフィーチャ鍵を、暗号化済みコンテンツを暗号化解除する役割を果たす暗号化解除モジュール60、601、602、6001、6002、6003、6004と交換された送信鍵で暗号化することによって行われる。暗号化されたフィーチャ鍵は、暗号化解除モジュールに送信されて、暗号化済みコンテンツの暗号化解除が可能になる。このようにして、暗号化解除モジュールは、このモジュール自体の鍵に基づいてコンテンツを暗号化解除する機能のみを有することになる。  (もっと読む)

(もっと読む)

暗号化されたビデオ情報の生成

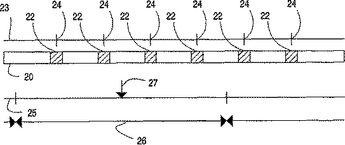

ビデオ情報の暗号化されたストリーム(20)は、第1のビデオフレーム(22)と第2のビデオフレームを含む。トリック再生の間、第1のビデオフレーム(22)はアクセス可能であり、第2のビデオフレームはアクセス可能でない。繰り返し変化する制御語を用いた復号化のために暗号化された元のストリームから、前記ストリーム中でそれぞれの前記第1のフレームの最初のものが出現する前記ストリームのセクションが識別される。復号化のための制御語(24)は、前記ストリーム中に含められる。前記制御語の少なくとも一部が、前記識別されたセクションに同期された選択された位置に含められる。  (もっと読む)

(もっと読む)

公開鍵証明書失効リスト更新システムおよび方法、ならびに認証局サーバ、プログラム

【課題】 トータルのデータ送信サイズ、処理効率を改善し、効率的な失効情報の提供を実現する。

【解決手段】 認証局サーバが、デルタCRL発行時に、差分情報として、有効期限切れでリストから消してもかまわない公開鍵証明書のリストも含めて送信する、あるいは、失効リストの証明書番号毎に、その証明書の有効期限情報を含めることで、受信したエンティティ(サービス提供サーバ)が主体的に自身の失効情報を更新する構成とした。

(もっと読む)

インタラクティブコンテンツ配信システム、インタラクティブコンテンツ配信方法、およびプログラム

【課題】 インタラクティブコンテンツをダウンロードする際のデータ転送量を減らし、また、ユーザにより選択されたコンテンツを視聴するまで待ち時間を短くする。

【解決手段】 インタラクティブコンテンツをシーン単位で分割し、暗号化したコンテンツパーツ1を、1または2以上の配信サーバ10に配信する。また、インデックスサーバ20内のメタファイル2に、あるコンテンツパーツと該コンテンツパーツの次に視聴される可能性のあるコンテンツパーツの情報(格納位置を含む)を記録する。クライアント端末41は、インデックスサーバ20からメタファイル2を受信し、鍵サーバ30から復号鍵3を受信し、また、メタファイル2内の情報を基に、現在視聴しているコンテンツパーツの視聴中に、次に視聴される可能性のあるコンテンツパーツを配信サーバ10から予めダウンロードしておく。

(もっと読む)

IDベース暗号通信方法および装置

【課題】鍵管理センタに内部不正者が存在する場合でも安全なIDベース暗号技術を提供する。

【解決手段】鍵管理センタ側装置100は、マスタ鍵と対のシステムパラメータを作成し、システムパラメータを各ユーザに公開する。また、該マスタ鍵を用いて受信者のID情報に対するIDベース暗号用秘密鍵を作成し安全な方法で受信者に配布する。受信者のユーザ側装置200は、公開されたシステムパラメータを用いて、受信者の秘密鍵および公開鍵を個別に作成し、該公開鍵を送信者に公開する。送信者のユーザ側装置200は、公開されたシステムパラメータおよび受信者の公開鍵を用いて、メッセージ文の暗号文を作成し、受信者のユーザ側装置200に送信する。受信者のユーザ側装置200は、受信者の秘密鍵および鍵管理センタ側装置IDベース暗号用秘密鍵を用いて、受信した暗号文を復号化する。

(もっと読む)

データ管理システム

【課題】データに対して確実かつ適切なタイミングでカプセル化処理を施す。

【解決手段】文書管理サーバ100は、文書データ記憶部130に記憶された文書データを端末装置200Bへ提供する際に、アクセス権記憶部140に記憶されたアクセス権を参照し、端末装置200Bを利用するユーザに対して付与されたアクセス権によって当該文書データに対するカプセル化が要求されている場合、カプセル化処理部110において当該文書データにカプセル化処理を施してから端末装置200Bへ提供する。

(もっと読む)

量子暗号通信システム及び方法

【課題】鍵管理数をエンティティの数程度に抑えることができ、また、各エンティティの保持する量子暗号通信装置を安価にすることができるとともに、トロイの木馬攻撃に対して秘匿性を保証することができ、さらに、計算量的に無条件な安全性と鍵管理局に対する秘匿性を保証することができる量子暗号通信システム及び方法を得る

【解決手段】ネットワークのノードとして単一の鍵管理局1と複数のエンティティ2を備えた量子暗号通信システムであって、鍵管理局1及び複数のエンティティ2が、量子暗号通信可能な量子通信路によって相互に1対1で接続され、かつ古典通信可能な古典通信網3にそれぞれ接続され、鍵管理局1を介して、任意のエンティティ間での量子暗号通信における古典通信の認証を行う。

(もっと読む)

鍵配信システムおよび鍵管理サーバならびにプログラム、鍵配信方法

【課題】 複数の利用者を1つのグループとして纏めて鍵更新を行うことで鍵管理に対する利用者の負担を軽減し、利便性を高める。

【解決手段】 鍵管理サーバ1は、N人の利用者をm人ずつグルーピングし、N/m個のグループと、余りのN mod m人の利用者を前記それぞれのグルプとは独立したグループに所属させる。そして、グループ毎、当該グループに属する利用者全員が共有するグループ鍵、およびグループ鍵を持つ全てのグループ間で共有する木構造を持つ共有鍵を生成し、利用者端末3に対し、それぞれの利用者の個人鍵で暗号化して配布すると共に、利用者端末3を介して受信される利用者の入会もしくは脱会要求に基づき、それぞれのグループを単位に一括して共有鍵の更新を行い、当該更新した共有鍵をコンテンツ配信サーバ2に提供する。

(もっと読む)

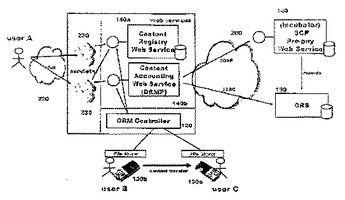

認可されたデジタルコンテンツ配信のためのシステム及び方法

デジタルコンテンツ配信システムは、ユーザAからユーザBといったような、ユーザの一人からもう一人への転送リクエストに対して一連の任意のテストを行うデジタル権利管理コントローラを用いる。このテストが成功すると、DRMは暗号鍵を転送するユーザAに送る。この暗号鍵Eは、コンテンツの権利者など、外部の権限者からDRMコントローラに提供された暗号鍵/ハッシュのペアの表から得られる。ユーザAは、DRMコントローラによって提供された鍵を用いてコンテンツを暗号化し、暗号化された形式のコンテンツE(X)に対してオプションとしてハッシュを計算し、この値をDRMコントローラに返信する。返信されたハッシュを表からのハッシュに対してチェックすることにより、DRMコントローラは、ユーザAが実際にデジタルコンテンツを良好な状態で有していることがわかる。DRMコントローラはそして、ユーザA及びBに両者に転送を続行していいという指示を出す。暗号化された形式のコンテンツE(X)は、AからBへと転送される。コンテンツの転送が完了すると、Bは受信したコンテンツが不揮発性の格納器に物理的に書き込まれた(次のステップにおけるクラッシュなどを考慮して)ことを確認する。Bは、受信したコンテンツのハッシュを計算し、この値をDRMコントローラに返信する。もしこの値が既に与えられた値と合致すれば転送は成功であり、DRMコントローラは如何なる適当な中央記録をも更新し、同時に復号鍵をBに返信してBがコンテンツを復号できるようにする。  (もっと読む)

(もっと読む)

改竄検出用データ生成方法

【課題】1つの元になるドメイン鍵に複数のコンテンツ鍵が対応付けられてユーザからアクセス可能な領域に格納される機密情報処理システムにおいて、処理量の少ないコンテンツ鍵の改竄チェックの方法を提供する。

【解決手段】同一のドメイン鍵に対応付けられるコンテンツ鍵毎のハッシュ値をハッシュリストとして通常領域に格納し、保護領域にはドメイン鍵のハッシュ値としてハッシュリストのハッシュ値を格納する。あるいは、コンテンツ鍵内に検証用データを埋め込んでコンテンツ鍵の改竄をチェックすると共に、同一のドメイン鍵に対応付けられる検証用データを連結したハッシュ値をドメイン鍵のハッシュ値として保護領域に格納する。

(もっと読む)

登録段階

本発明は、準拠装置を含むネットワークにおいてコンテンツ項目の未承認の導入を防ぐ、方法、装置、及び装置に関する。本発明の基本的な考え方は、CA206に、当該CAが配置されるネットワークに導入されるべきコンテンツ項目の指紋を提供することである。更に、当該CAは、ネットワークにおいて特定のコンテンツを導入するコンテンツ導入者201の識別子を具備される。当該CAは、指紋を指紋の所定の一群と比較し、コンテンツ項目の導入は、前記指紋が指紋の前記一群において発見されない場合に許可される。コンテンツ項目の導入において、当該CAは、透かし識別子、透かし鍵、並びに、少なくとも前記コンテンツ項目に関する前記指紋及び固有の識別子並びに前記コンテンツ導入者の前記識別子を含む署名されたコンテンツ識別子証明書、を生成する。その後、前記透かし鍵を用いて、前記透かし識別子が、前記コンテンツ項目に挿入される。  (もっと読む)

(もっと読む)

通信システム、及びプログラム

【課題】秘密鍵の受け渡しを第3者に盗み見られるという課題があった。

【解決手段】親通信機122と子通信機123をそれぞれ所定の登録手続きが実行されると(ST1、2)、親通信機は、子通信機からの識別符号付与要求信号(ST3)中の制御情報に含まれる暗号機能の有無を示す識別子を検出し、前記識別子が暗号機能を示している場合は、システム識別符号及び機器識別符号及び暗号化のための秘密鍵情報を一つの電文パケットに構成し、この電文パケットの制御情報のところに暗号機能を有することを示す識別子をセットすると共に、あらかじめデフォルトの鍵として決めておいたデフォルト鍵情報から生成されるデータ列を用いて暗号化のための秘密鍵情報をスクランブルして子通信機123に送信する(ST4)。

(もっと読む)

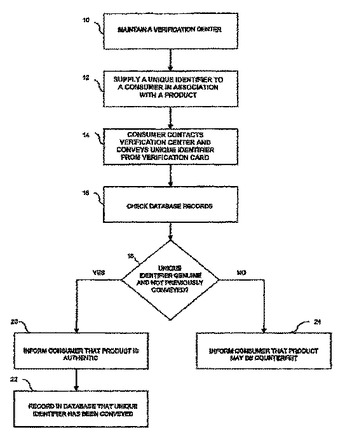

製品の真正性の検証システム

製品の真正性を検証するための方法、システムおよび装置について記載される。データベースと通信することができる検証センタが維持される。検証番号または検証デバイスカードが、真正性が検証される製品に関連して消費者に供給される。消費者は検証センタと連絡をとり、一意の識別子を伝える。データベースに格納された記録が検証されて、一意の識別子が本物かどうか、および一意の識別子が以前に伝えられたかどうかが判断される。一意の識別子が本物ではないか、または以前に伝えられている場合、消費者は、製品が偽造である可能性があることを通知される。一意の識別子が本物であり、また以前に伝えられていない場合、消費者は、製品が本物であると通知され、一意の識別子が伝えられたことを示す記録が、データベース内で成される。  (もっと読む)

(もっと読む)

821 - 840 / 945

[ Back to top ]