Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

141 - 160 / 945

匿名認証システム

【課題】公開鍵の大きさを小さくすることにより通信負荷を低減させた匿名認証システムを提供する。

【解決手段】管理装置と、メンバ用装置と、認証装置とからなる匿名認証システムにおいて、管理装置には、メンバを複数のサブグループに分けて、サブグループ用IDと個人用IDとに基づいて生成した所属証明書を記憶した所属証明書用テーブルと、各サブグループの有効なメンバの個人用IDを用いてアキュームレータにより定義された値を公開鍵として記憶した公開鍵用テーブルと、サブグループ用IDにより特定されるサブグループの公開鍵とサブグループ用IDとを用いて生成した補助証明書を記憶した補助証明書用テーブルとを設けて、メンバ用装置の記憶手段に、当該メンバ用の所属証明書と補助証明書を記憶させるとともに、公開鍵を記憶させることとした。

(もっと読む)

デジタル放送送信装置、デジタル放送受信装置およびデジタル放送システム

【課題】EMMを用いる場合であっても、EMMを用いない場合であっても、番組コンテンツの権利保護が可能なデジタル放送受信装置を提供する。

【解決手段】デジタル放送受信装置2は、予めワーク鍵としての事前埋め込みワーク鍵とデバイス鍵とを記憶する鍵記憶手段20と、デジタル放送に多重化されている暗号化された番組コンテンツ、ECMおよびEMMを分離して抽出する多重化分離手段21と、EMMをデバイス鍵で復号して、送信側から送信されたワーク鍵である更新ワーク鍵を抽出するEMM復号手段22と、ECMに付加されているワーク鍵切り替え情報により事前埋め込みワーク鍵または更新ワーク鍵のいずれをワーク鍵として使用するかを切り替えるワーク鍵切り替え手段23と、ワーク鍵によりECMの暗号化領域を復号して、スクランブル鍵を抽出するECM復号手段24と、を備えることを特徴とする。

(もっと読む)

認証媒体を利用した認証方法

【課題】

複数の環境(サービス等)で認証を受けようとする場合、それぞれの環境に応じた認証媒体をその数だけ用意する必要があった。

【解決手段】

上記の課題を解決するために、本発明では、既に対応可能な環境での認証を、他の環境でも対応可能とするように、複数の環境それぞれの認証に関する情報を統合もしくは仲介する認証システム10を設けるものである。この際、本発明では、この認証システム10から各環境の業務システムであって認証要求がなされている業務システム40に、利用されている認証媒体20に対応する認証コマンドを送信し、これに応じて、認証媒体および/または業務システムおよび認証システムが連携して認証を行うものである。

(もっと読む)

電子署名システム及び電子署名方法

【課題】検証端末がネットワークに接続することなく、電子署名の検証を行なう。

【解決手段】署名鍵と検証鍵とを有する署名端末が、電子署名を生成した回数を示す署名カウンタを記憶し、署名カウンタと検証鍵とが含まれる証明書取得要求を認証局装置に送信して証明書を受信し、定められた平文と、署名鍵と、証明書とに基づいて電子署名を生成し、証明局装置が、証明書を生成した回数を示す証明書発行カウンタを記憶し、署名端末から送信された証明書取得要求を受信し、署名カウンタが示す値と証明書発行カウンタが示す値とが一致すると判定すると証明書を生成して署名端末に送信し、一致しないと判定すると証明書を生成せず、検証端末は、電子署名と検証鍵との入力を受け付け、検証鍵に基づいて電子署名の検証を行なう。

(もっと読む)

メッセージ送信および受信方法

【課題】サーバー上で保持された情報からの秘密鍵の露呈を完全に防ぐ。

【解決手段】メッセージmの送信者の秘密の署名生成鍵をsk_s、受信者の公開の暗号化鍵をpk_e、乱数をr、署名をs、署名生成関数をSign、メッセージmの署名をs=Sign(sk_s,m)、秘密の署名生成鍵sk_sをランダマイズするための関数をSigningKeyRandomize、暗号化関数をEncとして(1)乱数rを用いてランダマイズされた署名生成鍵sk'_s=SigningKeyRandomize(sk_s,r)を計算し、(2)乱数rを公開の暗号化鍵をpk_eを用いて暗号化した、暗号化された乱数R=Enc(pk_e,r)を計算し、(3)メッセージmをランダマイズされた署名生成鍵sk'_sで署名した署名メッセージs'=Sign(sk'_s,m)を計算して、(4)署名メッセージs'及び暗号化された乱数Rを受信者に送信する。

(もっと読む)

秘密計算システム、秘密計算方法

【課題】入力データを秘匿化したままで統合すること。

【解決手段】本発明の秘密計算システムは、入力データの中から、秘匿化の対象となるデータを選択させて、選択されたデータのみを秘匿処理する変換装置(#1〜#n)20−1〜20−nと、変換装置(#1〜#n)20−1〜20−nの各々の入力データを、秘匿化の対象となるデータについては秘匿化済みデータのままで統合し、統合された秘匿化済みデータの中から、秘密計算の対象となる秘匿化済みデータを選択させるデータ統合装置10と、秘密計算の対象となる秘匿化済みデータの秘密計算を行い、計算結果をデータ統合装置10に送信するサーバと、を有する。

(もっと読む)

不正使用管理システム

【課題】 ICカード等の認証デバイスを用い、PC端末、プリンタ、ゲート等のネットワーク機器で不正が行われた際、種類が異なる他の機器の利用を制限することが可能な不正使用管理システムを提供する。

【解決手段】 ICカード40からIDを取得し、そのIDの認証により利用を許可する機器と、1以上の同一種類の機器10を管理する機器管理サーバ20と、機器管理サーバ20を複数台管理するID管理サーバ30により構成され、ある機器10が、不正操作監視部12により不正を検知すると、利用中のIDを不正IDとして機器管理サーバ30に送信し、機器管理サーバ20は、機器10から受信した不正IDをID管理サーバ30に送信する。ID管理サーバ30は、1つの機器管理サーバ20から受信した不正IDを他の機器管理サーバ20に送信し、機器管理サーバ20は、ID管理サーバ30から受信した不正IDを機器10に送信する。各機器10では、端末制御部13が、機器管理サーバ20から受信した不正IDを用いた利用を拒否する。

(もっと読む)

文書管理システム及び文書管理方法

【課題】文書ファイルを参照等できる者を管理者が決定できない場合であっても、文書ファイルへのアクセス制限を適切に行うことが可能な文書管理システムを得る。

【解決手段】内部の利用者だけでなく、外部の利用者にも暗号化コンテンツを共有させる必要がある企業、部署は、外部の利用者のうちの一部の者を窓口担当者として暗号化コンテンツを参照する権限を付与し、それぞれの窓口担当者とサービス利用契約を締結し、当該サービス利用契約に基づいてサービスを利用する利用者の人数に基づいて、サービスを利用する企業や部署に、サービス利用料を請求することができる。窓口担当者は、自企業内の利用者に、前記暗号化コンテンツの参照を許可することができる。

(もっと読む)

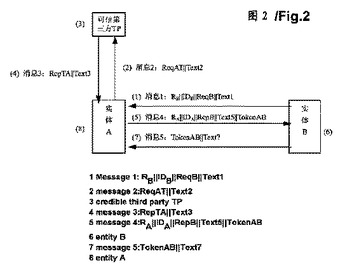

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステム

オンライン信頼できる第三者を導入したエンティティの公開鍵の取得、証明書の検証及び認証の方法及びシステムである。該方法は、1)エンティティBは、メッセージ1をエンティティAに送信するステップと、2)エンティティAは、メッセージ1を受信すると、メッセージ2を信頼できる第三者TPに送信するステップと、3)信頼できる第三者TPは、メッセージ2を受信すると、応答RepTAを特定するステップと、4)信頼できる第三者TPがメッセージ3をエンティティAに返信するステップと、5)エンティティAは、メッセージ3を受信すると、メッセージ4をエンティティBに返信するステップと、6)エンティティBは、メッセージ4を受信するステップと、7)エンティティBは、メッセージ5をエンティティAに送信するステップと、8)エンティティAはメッセージ5を受信するステップとを含む。  (もっと読む)

(もっと読む)

認証システム、認証処理装置、統合認証システム、及びプログラム

【課題】複数の利用対象装置における利用者の認証に関する情報を一元的に管理した場合における個々の利用対象装置が認証処理を実行する際の利用者の待ち時間が、利用対象装置を利用する度に外部装置に問い合わせる場合と比較して短い認証システムを提供する。

【解決手段】認証処理装置10は、利用者から受け付けた識別情報により当該利用者を認証した際に、複数の利用対象装置20のうち、当該認証された利用者に関連づけられた1又は複数の利用対象装置のそれぞれに対して、当該利用対象装置による当該利用者の認証に用いられる認証関連情報を送信し、各利用対象装置20は、認証処理装置10が送信する認証関連情報を受信し、認証された利用者が当該利用対象装置を利用する際に、当該受信した認証関連情報を用いて当該利用者を認証する。

(もっと読む)

鍵管理装置および鍵管理方法

【課題】ユーザの秘密鍵を安全に管理しつつ、スパイウェアによる認証情報の不正取得に対する耐性を備える鍵管理技術を提供する。

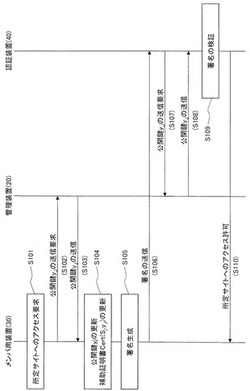

【解決手段】鍵管理装置は、鍵管理サーバ装置と耐タンパ性を有する秘密鍵管理装置とで構成される。秘密鍵管理装置は、ユーザの秘密鍵を管理し、電子署名を生成する(S108)。鍵管理サーバ装置は、端末装置から受信したサービス提供装置のサイト識別情報のサイトが不正なサイトか否かを判定し(S104)、ユーザ認証(S105)において、端末装置との通信に通常用いる通信手段とは異なる第2の通信手段を介して端末装置に一時的な認証情報を送信し、端末装置から前記通信手段を介して当該一時的な認証情報に対応する応答情報を受信し、その受信した応答情報が当該一時的な認証情報に対応する情報であるか否かを比較して、スパイウェアによる認証情報の不正取得に対処する。

(もっと読む)

権限設定一時変更システム

【課題】条件に応じてシステム操作者に特定範囲のシステム操作権限を一時的に許可し、条件を満たさなくなった場合、自動的に通条権限に戻す機能を提供する。

【解決手段】システム操作権限管理サーバが、操作者情報と、通常権限設定情報と、一時許可回数及び対象操作範囲を規定した一時権限設定情報とを対応付けてデータベースに記憶する手段と、操作の要求に応じてデータベースを参照し、要求された操作が一時権限設定情報の対象操作範囲に含まれるか否かを判断する手段と、要求された操作が対象操作範囲に含まれる場合は、一時権限設定情報の一時許可回数が零か否かを判断する手段と、一時許可回数が零でない場合に、要求元である操作端末装置の要求する操作を実行させる手段と、要求された操作の実行後、一時許可回数を1回分減算してデータベースを更新する手段と、を備える。

(もっと読む)

著作物販売方法及びシステム

【課題】著作物の保護と流通促進とを共に実現することができる著作物販売方法及びシステムを提供することを目的とする。

【解決手段】本発明は、管理サーバが、著作物の暗号化データを取得したクライアント端末に対して、この著作物の付属情報により認証を行い、認証後に、クライアント端末において暗号化データを復号化させて可読可能著作物を生成させ、また著作物データを再暗号化させてクライアント配布用ファイルを生成させるとともに、著作物を取得したクライアントに対しては著作物の購入代金を確実に徴収する一方、その代金の一部を著作物の提供者には著作権料として、及び著作物を配布したクライアントには配布報酬として自動的に分配するものである。

(もっと読む)

情報処理システム、処理装置及びプログラム

【課題】第三者による不正な操作を抑制することができる情報処理システムを提供する。

【解決手段】本発明に係る情報処理システムは、使用者から入力された第1の入力情報と、使用者に対して予め設定された第1の認証情報とに基づいて、使用者を認証する第1の認証手段と、前記第1の認証手段により、使用者の認証が成立した場合、予め定められた操作を行う使用者の認証に用いられる第2の認証情報を提示する認証情報提示手段と、使用者が前記予め定められた操作を行った場合、前記第2の認証情報の入力を要求する要求手段と、前記要求手段からの要求に応じて使用者から入力された第2の入力情報と、前記第2の認証情報とに基づいて、前記予め定められた操作に関する処理を実行可能となるよう制御する操作制御手段とを有する。

(もっと読む)

通信システム、通信装置及び通信方法、並びにコンピューター・プログラム

【課題】RTTやTTLの制限を超えつつ、WANなどの外部ネットワークを経由したリモート・アクセスを通じてコンテンツを安全に伝送する。

【解決手段】コンテンツのリモート・アクセスを制御するためのフラグの取り扱い方を明示的に定義するとともに、コンテンツ利用装置がリモート・アクセスしたときに認証方法を明示的に定義することによって、リモート・アクセスにおいても、従来の家庭内でのアクセスと同様に、DTCP−IPに基づくコンテンツの著作権保護環境を構築する。

(もっと読む)

電子機器及びプログラム

【課題】認証情報が漏洩しても機器の不正使用を効果的に防止することができ、また、認証情報を変更することなく認証方法を変え、さらに、認証方法を円滑に開示できるようにする。

【解決手段】複数の入力情報が、予め登録されている複数の認証情報と一致し、かつ、当該複数の入力情報の入力順序が、予め登録されている認証順序と一致したとき、当該電子機器の使用を許可する認証手段12を備える。

(もっと読む)

二機能付きIDベース暗号化方法及び暗号システム

【課題】

プロキシが代理復号機能及び代理再暗号機能を行うことが可能ID ベース二機能付きプロキシ暗号システムであって、代理人権限の解除可能なシステムを提供すること。

【解決手段】

双線形写像と複雑性の仮定を適用してシステムで共有されるパラメータを求め、このシステム共有パラメータを変数とする設定(setup)アルゴリズム、元の復号鍵の生成(KeyGen)アルゴリズム、代理復号鍵の生成(ProxyDecKeyGen)アルゴリズム、代理再暗号鍵の生成(ProxyReKeyGen)アルゴリズム、暗号化(Enc)アルゴリズム、再暗号化(REnc)アルゴリズム、復号化アルゴリズム(DecID, Decjob,

RDecID’)を具備し、復号者端末からプロキシ端末に送信されるデータに係るパラメータが乱数の変更を可能とすることを特徴とする。

(もっと読む)

電子機器及びプログラム

【課題】認証情報の漏洩に伴う機器の不正使用を効果的に防止する。

【解決手段】ホストコンピュータ2から受信した処理データを、前記処理データに含まれる所定のコマンドにしたがって処理する電子機器1であって、ホストコンピュータ2から受信した処理データに、予め登録されている複数の認証コマンドのうち少なくとも二以上の認証コマンドが含まれ、かつ、前記二以上の認証コマンドの記述順序が、予め登録されている認証順序と一致したときに、前記処理データの処理の実行を許可する認証手段12を備える。

(もっと読む)

反復暗号化ブロックのための装置及び方法

【課題】CPUの制御下で一定の段数を有しない反復暗号化ブロックのための方法及び装置である。

【解決手段】一実施の形態において、第1の暗号化ブロックは、内部鍵又は予めプログラミングされた鍵を用いて、受信した情報をデスクランブルし、デスクランブル鍵又はデスクランブルされたデータを形成する。データフィードバックパスは、デスクランブルされたデータを内部データとして記憶し、内部データ又は外部データを第1の暗号化ブロックのデータ入力として供給する。鍵フィードバックパスは、デスクランブル鍵を内部鍵として記憶し、内部鍵又は予めプログラミングされた鍵を第1の暗号化ブロックの鍵入力部に供給する。第2の暗号化ブロックは、最終的なデスクランブル鍵を用いて、受信したコンテンツをデスクランブルする。他の実施の形態についても説明し、請求項として記載する。

(もっと読む)

決済システム

【課題】決済に必要となる決済用個人データの管理が行いやすく、セキュリティ面にも優れた決済システムを提供する。

【解決手段】携帯端末10は、クレジット会社サーバ2からクレジットIDと暗号化キーを取得し、クレジットIDを非公開領域に記録し、公開領域に固有IDと正当性判断基準データとを記録した一部非公開コードCを生成、表示している。読取装置30は、その一部非公開コードCを撮像し、公開領域の解読によって得られた正当性判断基準データに基づき、一部非公開コードCの有効性を判断している。そして、有効である場合、一部非公開コードC及び決済データをクレジット会社サーバ2に送信している。クレジット会社サーバ2では、公開領域に記録された固有IDに対応する暗号化キーを読み出して非公開領域を解読し、得られたクレジットIDと、受信した決済データとに基づいて決済処理を行っている。

(もっと読む)

141 - 160 / 945

[ Back to top ]