Fターム[5J104EA01]の内容

暗号化、復号化装置及び秘密通信 (108,990) | 機密保護用情報の管理 (21,232) | センターで一括管理 (945)

Fターム[5J104EA01]に分類される特許

161 - 180 / 945

通信装置、通信方法、通信用プログラムおよび通信システム

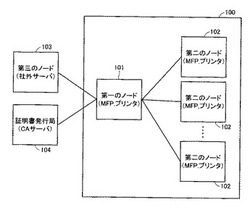

【課題】通信システムにおいて、制御対象機器が電子証明書を利用した通信に必要な情報処理能力を備えていない場合であっても、当該制御対象機器と通信するサーバが、当該制御対象機器自体の正当性を確認できるようにする。

【解決手段】第1のノード101は、第2のノード102を特定する情報を取得し、当該情報に基づき、証明書発行局104に対して、第2のノード102の電子証明書の発行を要求する。証明書発行局104は、当該要求に応じて、第2のノード102の電子証明書を生成し、第1のノード101に送信する。第1のノード101は、第2のノード102と第3のノード103との通信の仲介をする。当該通信の仲介の際、第1のノード101は、第2のノード102の電子証明書を利用して、第3のノード103と通信する。

(もっと読む)

情報処理システム、認証発行装置、およびプログラム

【課題】認証が要求される情報処理を指定時刻に実行させる際のユーザの利便性の向上を図る。

【解決手段】画像形成装置3と、画像形成装置3に情報処理命令(画像形成命令)を送信する端末装置2と、情報処理命令の実行に際して要求される認証を発行する認証管理サーバ4とを有し、端末装置2は、情報処理命令の実行時刻を指定した情報処理命令に関する認証要求を認証管理サーバ4に送信し、認証管理サーバ4は、情報処理命令に付与する認証の有効期間に上限値を設け、端末装置2から取得した認証要求にて指定された情報処理命令の実行時刻が認証要求の取得時を起点として有効期間の上限値を経過した後の時刻である場合に、実行時刻に対応させた有効期間が設定された認証を端末装置2に発行する。

(もっと読む)

情報伝達システム

【課題】許可された者に選択的に特定情報を提供できると共に、情報利用者が一部非公開コードの読み取りに必要となる解読キーを取得、管理しやすく、更に、情報利用者が読取権限のある一部非公開コードを容易に読み取りうる情報伝達システムを提供する。

【解決手段】情報伝達システム1において、サーバ2は、一部非公開コードCの暗号化キーに対応した解読キーを発行する「発行手段」を備えており、携帯端末10は、解読キーが当該携帯端末10に与えられる毎に当該解読キーを取得し、記憶部15に蓄積している。そして、一部非公開コードCの解読時には、携帯端末10に設けられた「解読手段」が、記憶部15に蓄積された各解読キーを用いて非公開領域の解読を試み、蓄積されたいずれかの解読キーが、非公開領域の暗号化キーに対応する場合に、その非公開領域の解読結果を出力している。

(もっと読む)

カーシェアリングシステム

【課題】セキュリティレベルを高く維持することのできるカーシェアリングシステムを提供する。

【解決手段】このカーシェアリングシステムでは、車載装置10と電子キー2aとが共通の暗号鍵を有しており、この共通の暗号鍵を用いたチャレンジレスポンス認証を通じて電子キー2aの認証を行う。ここでは、ユーザが貸出返却装置3を操作して車両の使用予約に必要な情報を入力すると、その入力された情報が貸出申請情報として管理装置6に通知される。そして管理装置6では、貸出申請情報が通知されると、暗号鍵を生成するとともに、この生成した暗号鍵を貸出返却装置3を介して車載装置10及び電子キー2aにそれぞれ無線送信する。車載装置10及び電子キー2aでは、貸出返却装置3から暗号鍵が無線送信されると、チャレンジレスポンス認証に用いる暗号鍵としてこれを記憶する。

(もっと読む)

受信機管理システム

【課題】本発明は、権利保護管理センタの許可を受けて製造された受信機であるか否かを容易に判定する技術を提供する。

【解決手段】受信機管理システム1は、コンテンツの権利保護機能を有する受信機2と、受信機2の機種と受信機2を製造した受信機メーカとを少なくとも識別できる識別情報、及び、変換後識別情報を受信機2に書き込む受信機メーカ装置3と、受信機メーカ装置3が書き込む変換後識別情報を出力するRMP管理センタ装置4と、コンテンツをスクランブルするスクランブラ5とを備える。

(もっと読む)

ストリーム内の記録可能なコンテンツを処理すること

【課題】ストリーム内の記録可能なコンテンツを処理するための改善された方法およびシステム

【解決手段】ブロードキャストストリームは、条件付きアクセスシステムに従って保護され、受信機は、デジタル権利管理システムに従って、ブロードキャストストリーム内のコンテンツを格納して、消費するように構成される。記録情報は、ブロードキャストネットワークを介して、1つまたは複数の資格制御メッセージ内で受信機に送られる。資格制御メッセージ内の記録情報を使用して、受信機は、ブロードキャストストリーム内の記録可能な事象を記憶媒体上に格納して、デジタル権利管理システムに従って、記録された事象を消費する。

(もっと読む)

鍵格納装置、生体認証装置、生体認証システム、鍵管理方法、生体認証方法、及びプログラム

【課題】生体認証装置の外部で安全に暗号化テンプレートを管理することが可能な生体認証システムを構築するための鍵格納装置を提供すること。

【解決手段】暗号化されたテンプレートを復号するためのテンプレート暗号鍵、及び当該テンプレート暗号鍵を利用可能な状態にする際に当該テンプレート暗号鍵を利用する端末との間で行う相互認証に用いる認証鍵を含み、テンプレート暗号鍵が格納された鍵格納装置でのみ復元可能なデータ形式を有するパッケージデータを受け取り、受け取ったパッケージデータからテンプレート暗号鍵及び認証鍵を復元し、耐タンパ性を有する不揮発性メモリに格納し、端末からテンプレート暗号鍵の利用要求を受けた場合に不揮発性メモリに格納された認証鍵に基づく認証情報を用いて端末と相互認証し、相互認証が成功した場合に不揮発性メモリに格納されたテンプレート暗号鍵を端末が利用可能な状態にする、鍵格納装置が提供される。

(もっと読む)

ストリーム内の記録可能なコンテンツを処理すること

【課題】ストリーム内の記録可能なコンテンツを処理するための改善された方法およびシステム、ならびにCAシステムとDRMシステムとの間に、セキュアな鍵管理システムおよび/または拡張された相互運用性を提供するインターフェースを提供すること。

【解決手段】受信機に送られたブロードキャストストリーム内の記録可能なコンテンツを処理するための方法およびシステムが説明され、前記ブロードキャストストリームは、条件付きアクセスシステムに従って保護され、前記受信機は、デジタル権利管理システムに従って、前記ブロードキャストストリーム内のコンテンツを格納して、消費するように構成される。この方法およびシステムでは、記録情報は、ブロードキャストネットワークを介して、1つまたは複数の資格制御メッセージ内で受信機に送られる。

(もっと読む)

相互運用キー収納箱

【課題】デジタルメディアを異なるサービスプロバイダー及びメディア装置にわたって相互運用する相互運用キー収納箱のためのシステム及び方法を提供する。

【解決手段】キー集中収納場所(CKR)又はキー収納箱がコンテンツのアクセスの認可をディストリビュータに提供するための使用方法であって、第1のキーを用いて復号するための第1に暗号化した第2のキー及びコンテンツIDを含むキー情報ファイルを受信し、前記第1に暗号化した第2のキーを第1のキーを用いて復号して第2のキーを取り戻し、コンテンツIDを含むキー要求をディストリビュータから受信し、第3のキーを用いて前記第2のキーを暗号化して第2に暗号化した第2のキーを生成し、前記キー要求の受信に応答して前記第2に暗号化した第2のキーを前記ディストリビュータへ送信する。異なるDRMスキーマ又はシステムを用いる保護ディストリビュータ用のキー管理は単純化し相互運用できる。

(もっと読む)

保安サービス提供装置及び方法

【課題】 保安サービス提供装置及び方法を提供する。

【解決手段】 第1臨時公開キー及び第1臨時個人キー対を生成するキー生成部と、第1臨時公開キーを追加して第1臨時接近制御情報リストを編集する第1臨時接近制御情報リスト生成部と、内部ネットワーク装置に、編集された前記第1臨時接近制御情報リストを送信する送信部と、外部から所定の第1ネットワーク装置が参与した場合、第1ネットワーク装置に対する認証を行う認証部と、認証結果によって第1臨時公開キー及び第1臨時個人キー対を前記第1ネットワーク装置に伝送する第1送受信部と、を備え、第1ネットワーク装置は、第1送受信部を通じて伝送された臨時公開キーを用いてサービス要請信号を生成して、内部ネットワーク装置を制御する。

(もっと読む)

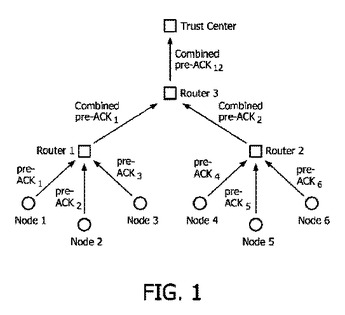

無線ネットワークにおいて機密データを安全にブロードキャストするための方法

本発明は、トラストセンターと呼ばれる中央装置と複数のセンサノードを有する無線センサネットワークにおいて機密データを安全にブロードキャストするための方法に関し、トラストセンターは暗号学的ハッシュチェインで初期化され、各ノードはノード鍵とトラストセンターハッシュチェインのアンカーで初期化され、方法は以下のステップを有する:トラストセンターが第1の安全なメッセージをノードへブロードキャストするステップ、各ノードが第1のメッセージの受信後に第1の確認応答メッセージを作り、それをトラストセンターへ送り返すステップ、トラストセンターが、全ノードが各自の第1の確認応答メッセージを送信したかどうかをチェックするステップ、及び全メッセージが受信されている場合、トラストセンターが機密データを第3のメッセージにおいて安全にブロードキャストするステップ、ノードが、第1のメッセージに含まれるエレメントに基づいて、機密データが実際にトラストセンターから来ているかどうかをチェックするステップ。  (もっと読む)

(もっと読む)

情報漏洩防止システム

【課題】 ハッカー等に内部ネットワークに侵入されてしまった場合でも、或いは内部の者による重要データの不正持ち出しを防止する。

【解決手段】 内部ネットワークから外部ネットワークへの不正なデータの漏洩を防止するシステムにおいて、システムとしての証明書をデータに付与するシステム証明書付与手段(4)と、システム証明書が付与されているか否かをチェックし、システム証明書が付与されていることを条件にデータの送信を許可或いは不許可するチェック手段(7)とを備えたものである。

(もっと読む)

無線LAN暗号化通信システム

【課題】暗号鍵の漏洩や暗号化通信の盗聴を抑止する無線LAN暗号化通信システムを得る。

【解決手段】無線LAN暗号化通信システムは、ネットワークに接続されているとともに暗号鍵を記述した乱数表及び乱数表の中の位置を特定して暗号鍵を抽出するための規則を記憶しているアクセスポイントと、アクセスポイント経由でネットワークと無線LANで接続されるとともに乱数表および規則と同一の乱数表および規則を記憶している少なくとも1つのクライアント端末と、を備え、クライアント端末は、認証要求信号を暗号鍵で暗号化してアクセスポイントに送信し、アクセスポイントは、受信した認証要求信号を暗号鍵で復号するとともにクライアント端末をネットワークに接続することを適正として認証した場合に、新たな暗号鍵を乱数表から抽出して承認信号を暗号鍵で暗号化してクライアント端末に送信する。

(もっと読む)

暗号化/復号化キーを生成する方法

本発明は、暗号化/復号化キーを生成する方法に関し、とりわけ対称暗号化、すなわち、同一のキーが暗号化および復号化の双方に使用される場合に用いられるワンタイム暗号化/復号化キーを生成する方法に関する。キー生成を開始するために、第1ノード(A)は、中央サーバ(2)に対して第2ノード(B)との通信を設定するための要求を送信する。中央サーバ(2)は双方のノード(A,B)にキー生成ファイルを送信する。各ノードは異なる中間データセット、すなわち第1および第2データセットを生成する。第1ノード(A)によって生成された第1データセットは第2ノード(B)に送信され、第2ノード(B)はこのデータセットに基づいて第3データセットを生成し、第3データセットは第1ノードに送信される。ノード(A)における第1暗号キーの生成は、第3中間データセットと第1中間データセットとの間におけるビット単位の比較に基づき、第2暗号キーの生成は第1中間データセットと第2中間データセットとの間におけるビット単位の比較に基づく。前記第1暗号キーおよび第2暗号キーは同一である。  (もっと読む)

(もっと読む)

鍵生成装置、鍵生成方法および鍵生成プログラム

【課題】IDベース暗号およびIDベース署名における秘密鍵の生成を、鍵の生成を要求するユーザのIDの信頼性を確保した上で実施することを課題とする。

【解決手段】検証部230は、鍵生成要求に含まれる証明情報が正当であるか否かを検証する。具体的には、検証部230は、鍵生成要求に含まれる証明情報の証明者識別情報と信頼済証明者識別情報が一致する検証条件を検証条件リスト記憶部に記憶された検証条件リストの中から取得する。そして、検証部230は、検証条件リストの中から取得した検証ポリシを、証明情報の証明内容が満足しているか否かを検証するとともに、証明内容が要求者識別情報を含んでいるか否かを検証する。

(もっと読む)

情報処理システム、および情報処理方法、並びにプログラム記録媒体

【課題】カテゴリ区分されたツリー構造を用いた有効化キーブロック(EKB)を用いた処理における効率的処理を実現する情報処理システムおよび方法を実現する。

【解決手段】カテゴリ区分され、カテゴリ・エンティテイによって管理されるサブツリーを複数有するキーツリーの選択パス上の下位キーによる上位キーの暗号化処理データからなるEKBを生成してデバイスに提供する構成において、EKB生成要求時に、ルートキーを自ら生成する構成と、ルートキーの生成をキー発行センターに依頼する構成を選択的に実行可能とした。また、EKB発行センターにおけるEKB生成時にサブEKBの生成をカテゴリ・エンティテイに依頼する構成としたのでEKB生成、管理が効率化される。

(もっと読む)

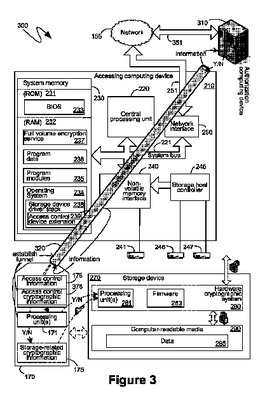

記憶装置のリモートアクセス制御

アクセス制御デバイスが記憶装置に通信的に結合することができ、記憶装置へのアクセスを制御することができる。アクセス制御デバイスは、該アクセス制御デバイスが関連付けられる記憶装置にアクセスを提供するか否かを独立して判断することを可能にする、許可されたエンティティのアイデンティティのような情報を含むことができる。代替的には、アクセス制御デバイスは、許可コンピューティングデバイスへのセキュアな接続を確立するための情報を含むことができ、アクセス制御デバイスは、許可コンピューティングデバイスの決定を実施することができる。アクセス制御デバイスは、記憶装置に、特定のファームウェア命令を実行し、データ記憶関連要求への意味のある応答を防ぐように命令することによって、アクセスを制御することができる。また、アクセス制御デバイスは、データを暗号化及び暗号解読するために、記憶装置によって利用される記憶関連暗号情報も含むことができる。そのような事例では、アクセス制御デバイスは、記憶装置に記憶関連暗号情報を公開しないことによってアクセスを制御することができる。  (もっと読む)

(もっと読む)

認証用プログラム、認証用装置および認証方法

【課題】通信ネットワークのセキュリティレベルを確保しつつ、情報処理装置における計算機資源の消費を極力抑える。

【解決手段】クライアント11は、サーバ10の認証の際に、当該クライアント11がネットワーク8内に存在することを確認できた場合には、サーバ10の電子証明書の検証をすることなくサーバ10の認証が成功したと決定する。一方、クライアント11Aとして示すようにネットワーク8外に存在する場合には、クライアント11Aは、サーバ10の電子証明書の検証に成功したことを条件として当該サーバ10の認証に成功したと決定する。

(もっと読む)

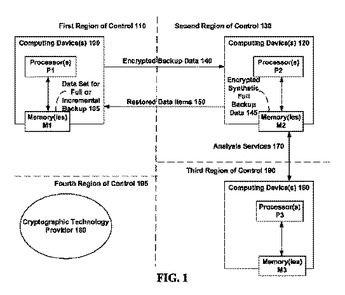

信頼されるコンピューティングサービスおよびデーターサービスのための安全なプライベートバックアップストレージおよび処理

リモートサイトまたはクラウドサービス内に記憶されている合成フルバックアップデーターなどのバックアップデーター用の検索可能な暗号化技術を含むバックアップデーターサービスに関してデジタルエスクローパターンを設け、複数のエンティティ間で信頼を分散させて単一のデーター侵害点を回避する。一実施形態では、場合によっては機密のデーターを外部またはリモートに記憶する場合の完全性およびプライバシー要件に対処する暗号による安全な方法で、暗号化されたデーターをデーターサービスとして用いることによって運用的合成フルが維持される。サポートされる記憶技術には、一次デバイスデーターの第2のコピーに対するバックアップ、データー保護、障害回復、および分析が含まれる。バックアップデーターのセキュリティおよびプライバシーに対する高レベルの信頼を確立するのが容易になるように適用することのできる費用効果の高い暗号技術のいくつかの例には、サイズを維持する暗号化、検索可能な暗号化、または適用の証明、ブラインドフィンガープリント、取得可能性の証明などが含まれるがこれらに限定されない。  (もっと読む)

(もっと読む)

電子署名システム

【課題】署名済み電子データの署名検証の際にユーザの視認性を向上し、電子データの見た目が変更されても署名検証を正確に行うことができる電子署名システムを提供する。

【解決手段】ユーザ端末2は、電子署名要求のための署名要求操作が行われる操作部33と、電子署名要求の際に、署名処理の対象となる署名対象データ及び署名要求操作完了時における署名対象データの画面レイアウトを表す画面レイアウトデータを電子署名装置1に出力する制御部32と、画面レイアウトデータを表示するよう制御部32によって制御される表示部34と、を有する。電子署名装置1は、署名対象データ及び画面レイアウトデータをユーザ端末2から受信し、署名対象データ及び画面レイアウトデータに対して、署名要求操作を行うユーザに対応する電子証明書を用いて電子署名を行い、署名済み電子データを生成する電子署名部22を有する。

(もっと読む)

161 - 180 / 945

[ Back to top ]